Trojan win32 bumat rts что это

Удалить троян Win32Bumat! rts (Руководство по удалению вирусов)

Удалить троян: Win32 / Bumat! Rts (Руководство по удалению вирусов)

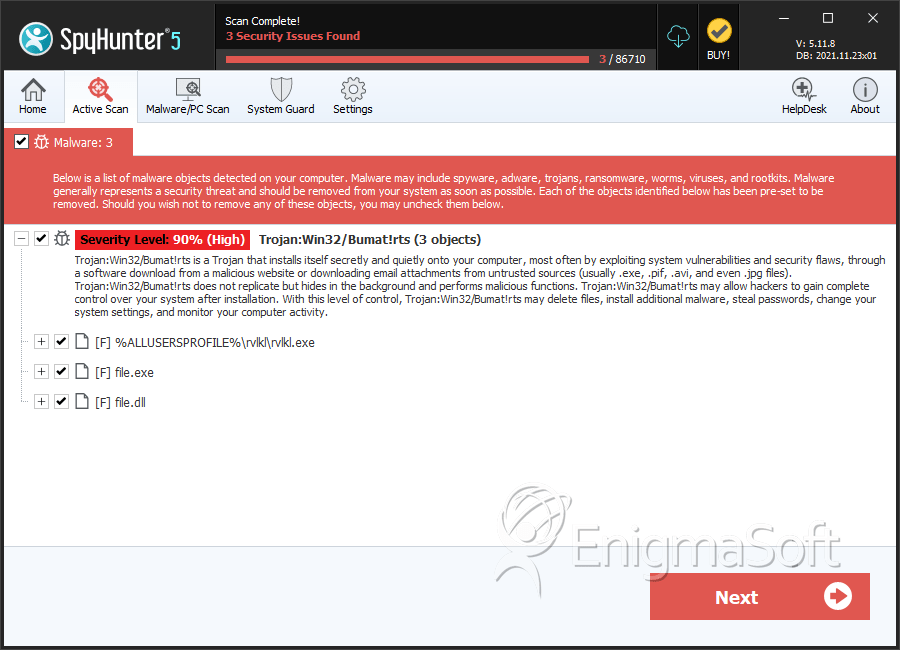

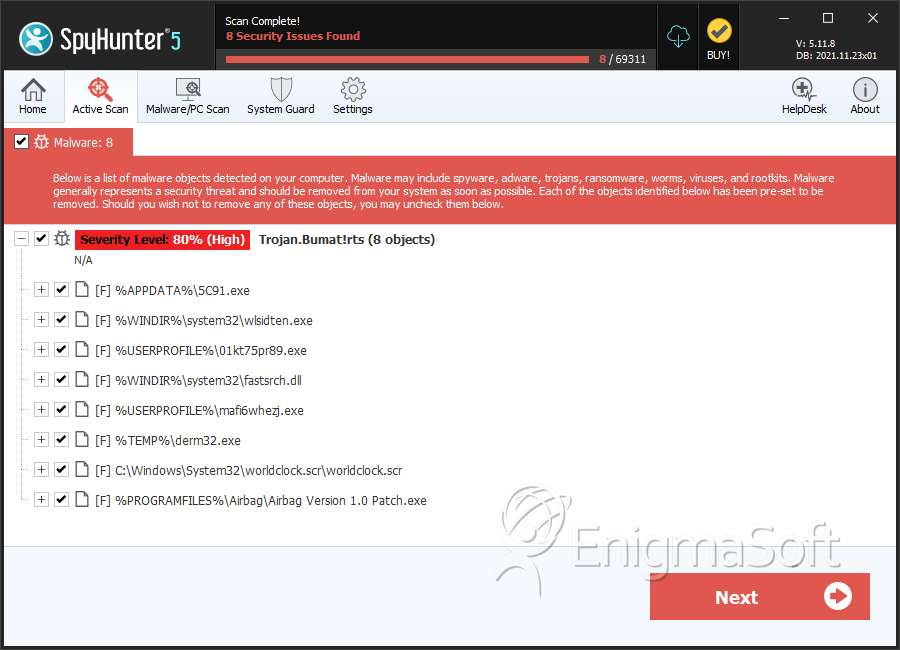

Троян: Win32 / Bumat! Rts — это стандартное обнаружение, используемое Защитником Windows, Microsoft Security Essentials, Avast Antivirus и другими антивирусными продуктами для файла, который, по всей видимости, имеет троянские функции или поведение..

Trojan: Win32 / Bumat! Rts содержит вредоносное или потенциально нежелательное программное обеспечение, которое загружается и устанавливается в пораженной системе. Обычно эта инфекция устанавливает бэкдор, который обеспечивает удаленный тайный доступ к зараженным системам. Затем этот бэкдор может использоваться удаленными злоумышленниками для загрузки и установки в систему дополнительных вредоносных или потенциально нежелательных программ..

Что такое заражение Trojan: Win32 / Bumat! Rts?

Trojan: Win32 / Bumat! Rts — это троян, который незаметно загружает и устанавливает другие программы без согласия пользователя. Это может включать установку дополнительных вредоносных программ или компонентов вредоносных программ на зараженный компьютер..

Троян: Win32 / Bumat! Rts — это широкая классификация, используемая Microsoft Security Essentials, Защитником Windows и другими антивирусными ядрами, файл, который, похоже, имеет троянские функции или поведение для программного обеспечения, которое демонстрирует подозрительное поведение, классифицируемое как потенциально вредоносное..

Trojan: Win32 / Bumat! Rts — это троян, который незаметно загружает и устанавливает другие программы без согласия пользователя. Это может включать установку дополнительных вредоносных программ или компонентов вредоносных программ на зараженный компьютер..

Функция мониторинга поведения наблюдает за поведением процессов при запуске программ. Если он наблюдает, как процесс ведет себя потенциально вредоносным образом, он сообщает о программе, которую выполняет процесс, как о потенциально вредоносной..

Из-за общего характера этого обнаружения способы установки могут отличаться. Заражение Trojan: Win32 / Bumat! Rts может часто устанавливаться путем копирования своего исполняемого файла в системные папки Windows или Windows и последующего изменения реестра для запуска этого файла при каждом запуске системы. Trojan: Win32 / Bumat! Rts часто для этого изменяет следующий подраздел:

HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \ Run

Троян: Win32 / Bumat! Rts может связываться с удаленным хостом на opencapture.co.kr через порт 80. Обычно вредоносное ПО может связываться с удаленным хостом в следующих целях:

Файлы, помеченные как троянские: Win32 / Bumat! Rts не обязательно злонамеренны. Например, пользователей можно обманом заставить использовать не вредоносные программы, такие как веб-браузеры, для бессознательного выполнения вредоносных действий, таких как загрузка вредоносных программ. Некоторые безвредные программы могут иметь недостатки, которые вредоносные программы или злоумышленники могут использовать для выполнения вредоносных действий. Если вы не уверены, правильно ли было сообщено о файле, мы рекомендуем вам отправить затронутый файл по адресу https://www.virustotal.com/en/, чтобы его просканировали несколькими антивирусными ядрами..

Как троян: Win32 / Bumat! Rts попал на мой компьютер?

Вирус Trojan: Win32 / Bumat! Rts распространяется несколькими способами. Вредоносные веб-сайты или легальные веб-сайты, которые были взломаны, могут заразить ваш компьютер с помощью наборов эксплойтов, которые используют уязвимости на вашем компьютере для установки этого троянца без вашего ведома..

Еще один метод распространения этого типа вредоносного ПО — это спам-электронная почта, содержащая зараженные вложения или ссылки на вредоносные веб-сайты. Киберпреступники рассылают электронное письмо с поддельной информацией в заголовке, заставляя вас поверить в то, что оно отправлено транспортной компанией, такой как DHL или FedEx. В письме сообщается, что они пытались доставить вам посылку, но по какой-то причине не смогли. Иногда электронные письма якобы являются уведомлениями о доставке, которую вы отправили. В любом случае, вы не можете устоять перед любопытством относительно того, о чем идет речь в электронном письме, и откройте прикрепленный файл (или щелкните ссылку, встроенную в электронное письмо). И при этом ваш компьютер заражен вирусом Trojan: Win32 / Bumat! Rts..

Угроза также может быть загружена вручную, заставив пользователя подумать, что он устанавливает полезное программное обеспечение, например фиктивное обновление для Adobe Flash Player или другого программного обеспечения..

Как удалить вирус Trojan: Win32 / Bumat! Rts (Руководство по удалению)

ШАГ 1: Удалите Trojan: Win32 / Bumat! Rts с помощью Kaspersky TDSSKiller.

В рамках механизма самозащиты вирус Trojan: Win32 / Bumat! Rts устанавливает на зараженный компьютер руткит ZeroAccess. На этом первом шаге мы проведем сканирование системы с помощью Kaspersky TDSSKiller, чтобы удалить этот rookit..

ШАГ 2: Беги RKill для прекращения вредоносных процессов Trojan: Win32 / Bumat! rts

RKill — это программа, которая пытается остановить все вредоносные процессы, связанные с заражением Trojan: Win32 / Bumat! Rts, чтобы мы могли выполнить следующий шаг, не прерываясь этим вредоносным программным обеспечением..

Поскольку эта утилита останавливает только запущенный процесс Trojan: Win32 / Bumat! Rts и не удаляет файлы, после ее запуска вам не следует перезагружать компьютер, так как любые вредоносные процессы, которые настроены на автоматический запуск, будут просто запущены снова..

ШАГ 3. Удалите вирус Trojan: Win32 / Bumat! Rts с помощью Malwarebytes Anti-Malware БЕСПЛАТНО

Malwarebytes Anti-Malware Free использует мощную технологию Malwarebytes для обнаружения и удаления всех следов вредоносных программ, включая червей, троянов, руткиты, мошенников, дозвонщиков, шпионское ПО и т. Д..

ШАГ 4. Удалите заражение Trojan: Win32 / Bumat! Rts с помощью RogueKiller.

RogueKiller — это утилита, которая сканирует ключи реестра Trojan: Win32 / Bumat! Rts и любые другие вредоносные файлы на вашем компьютере..

ШАГ 5: Удалите заражение Trojan: Win32 / Bumat! Rts с помощью HitmanPro

HitmanPro — это сканер второго мнения, предназначенный для спасения вашего компьютера от вредоносных программ (вирусов, троянов, руткитов и т. Д.), Которые заразили ваш компьютер, несмотря на все принятые вами меры безопасности (например, антивирусное программное обеспечение, брандмауэры и т. Д.).

ШАГ 6. Дважды проверьте наличие оставшихся инфекций с помощью Emsisoft Emergency Kit.

Сканер Emsisoft Emergency Kit включает мощный сканер Emsisoft с графическим пользовательским интерфейсом. Сканируйте зараженный компьютер на наличие вирусов, троянов, шпионского ПО, рекламного ПО, червей, дозвонщиков, клавиатурных шпионов и других вредоносных программ..

ШАГ 7. Удалите рекламное ПО Trojan: Win32 / Bumat! Rts с помощью AdwCleaner.

Утилита AdwCleaner просканирует ваш компьютер на наличие вредоносных файлов Trojan: Win32 / Bumat! Rts, которые могли быть установлены на ваш компьютер без вашего ведома..

ШАГ 8: Удалите троян: Win32 / Bumat! Rts, взломанный браузером, с помощью Junkware Removal Tool

Junkware Removal Tool — это мощная утилита, которая удаляет вирус Trojan: Win32 / Bumat! Rts из Internet Explorer, Firefox или Google Chrome..

Теперь ваш компьютер должен быть свободен от заражения Trojan: Win32 / Bumat! Rts. Если ваше текущее антивирусное решение пропустило эту инфекцию, вы можете подумать о покупке ПРО версия Malwarebytes Anti-Malware для защиты от этих типов угроз в будущем и выполнять регулярное сканирование компьютера с HitmanPro.

Если у вас по-прежнему возникают проблемы при удалении Trojan: Win32 / Bumat! Rts с вашего компьютера, начните новую тему в нашем Помощь в удалении вредоносного ПО Форум.

Как работают вирусы шифровальщики и как от них защититься

Наконец у меня дошли руки рассказать читателям о вирусах шифровальщиках. Что это такое, как с ними бороться и как избежать неприятностей? Постараюсь поделиться информацией из собственного опыта и собранной в интернете.

Сразу оговорюсь, что буду говорить о базовых принципах, свойственных для всех вирусов такого рода. Текст сообщений, порядок действий пользователя, способ распространения вируса будут отличаться в каждом конкретном случае.

Как происходит заражение

Главная цель злоумышленников заставить пользователя любым способом скачать файл с вирусом и запустить его. В этом вымогатели могут проявлять всю свою фантазию.

Зачастую они устраивают массовую рассылку писем в организации. В теме сообщения указывается «резюме», «исковое требование», «договор поставки», «акт сверки-взаиморасчётов», т. е. самые обычные письма, которые ежедневно проходят десятками в любой организации. Стоит ли говорить, что, например, сотрудник отдела кадров, зачастую не самый продвинутый пользователь, с большой вероятностью скачает прикрепленный файлик «резюме» и откроет его.

Другой способ распространения вируса — это запуск скачанной с интернета программы. Только вместо установки программы пользователь получает зашифрованные файлы. Забавно, вроде бы все на месте, но в таком виде они абсолютно бесполезны.

Более чем в 90% случаев пользователи запускают шифровальщики своими руками.

Более половины всех случаев шифрования приходится на вирус Trojan.Encoder и сотни вариантов его модификаций.

Как происходит шифрование

После шифрования на рабочем столе или в каждой папке с зашифрованными файлами создается текстовый файл (например, READ_ME. TXT) с предупреждением пользователя о том, что файлы были зашифрованы, а все попытки самостоятельно расшифровать файлы могут привести к безвозвратной потере данных, ну и, разумеется, контакты вымогателей и сумма которую необходимо заплатить для расшифровки.

Современные экземпляры вирусов используют криптостойкие алгоритмы шифрования. Содержимое файлов шифруется с очень высокой скоростью, а ключ шифруется асимметричным алгоритмом. Это означает, что на подбор ключа для расшифровки могут потребоваться годы вычислений компьютера.

Вот такую статистику расшифровки приводит компания «Доктор Веб» в 2018 году.

| Троянец | Альтернативные наименования | Вероятность расшифровки |

|---|---|---|

| BAT.Encoder | Trojan.FileCrypt.C BAT/Filecoder.B Trojan-Ransom.BAT.Scatter.s | 20-30% |

| Trojan.Encoder.94 | Trojan-Ransom.Win32.Xorist Trojan:Win32/Bumat!rts Win32/Filecoder.Q | 90% |

| Trojan.Encoder.293 | 90-100% | |

| Trojan.Encoder.398 | Gen:Trojan.Heur.DP; TR/Dldr.Delphi.Gen | 58% |

| Trojan.Encoder.556 | Trojan-Ransom.Win32.Agent.iby, Gen:Variant.Kates.2 | 3-5% |

| Trojan.Encoder.741 | 21% | |

| Trojan.Encoder.567 | Win32/Filecoder.CQ, Gen:[email protected] | 10-20% |

| Trojan.Encoder.686 | CTB-Locker | Расшифровка на данный момент невозможна |

| Trojan.Encoder.858 | ||

| Trojan.Encoder.2843(*.vault) | 90% | |

| Trojan.Encoder.2667 | 59% | |

| Trojan.Encoder 3953 | 80% | |

| Linux.Encoder.1, Linux.Encoder.2, Linux.Encoder.3 | 100% | |

| Mac.Trojan.KeRanger.2 | 100% |

По статистике антивирусных компаний удается подобрать ключ лишь в 10% случаев.

Все это приводит к тому, что в большинстве случаев зашифрованные данные будут безвозвратно потеряны. Конечно, всегда можно попробовать заплатить злоумышленникам, но нет никаких гарантий.

Встречаются случаи когда восстановить файлы просто невозможно, даже если вы заплатите некоторую сумму вымогателям. Это происходит в том случае, если вирус шифровальщик просто выбрасывает ключ шифрования, а не передает его для хранения на сервер. К слову, вымогатели от этого совсем не расстраиваются, они то исправно получают свои деньги.

Что делать если вирус зашифровал файлы?

Не пытайтесь переименовывать файлы и расширения. Это может привести к невозможности его расшифровать в дальнейшем. Если хочется поэкспериментировать то можно сделать копию зашифрованного файла и работать с ней.

Попытаться восстановить файлы из теневых копий. Если совсем кратко, то это восстановление предыдущих версий файлов и папок. Для этого в вашей системе должна быть включена функция защиты системы и созданы точки восстановления. Об этом можно написать отдельную статью, и если вам это интересно напишите в комментариях.

Обратиться к антивирусным компаниям. Ведущие антивирусные компании предоставляют программы дешифраторы. Например, можно попробовать XoristDecryptor и RectorDecryptor от Лаборатории Касперского.

Утилиты постоянно обновляются, включая все больше алгоритмов для расшифровки. Вообще, вероятность получить исходный файл, достаточно низкая, но попробовать нужно.

Кроме того, можно попробовать связаться с поддержкой антивирусной компании, сообщить им о шифровальщике и выслать им образец зашифрованного файла. Можно точно обратиться в Лабораторию Касперского и компанию Dr.Web, при условии что у вас есть лицензия их продукта. Специалисты попробуют расшифровать файл, и в случае успеха вышлют вам утилиту для расшифровки остальных файлов. Все это может занять очень длительное время, но вариантов то не так много.

Как защититься от шифровальщиков

Более подробную информацию о защите от шифровальщиков можно найти здесь.

В итоге, мы имеем серьезную угрозу для любого пользователя и довольно печальную статистику по расшифровке. Вирусы шифровальщики — это энигма нашего времени. Посмотрим, найдет ли кто-нибудь способ оставить мошенников без заработка.

Если информация была интересной и полезной — поделитесь этой статьей со своими друзьями в социальных сетях (блок поделиться прямо здесь под статьей). Если у вас есть чем дополнить статью, обязательно пишите в комментариях. До встречи!

Востановление файлов после вируса-шифровальщика

Первые троянцы-шифровальщики семейства Trojan.Encoder появились в 2006-2007 году. С января 2009 года число их разновидностей увеличилось примерно на 1900%! В настоящее время Trojan.Encoder — одна из самых опасных угроз для пользователей, имеющая несколько тысяч модификаций. С апреля 2013 года по март 2015 года в вирусную лабораторию компании «Доктор Веб» поступило 8 553 заявки на расшифровку файлов, пострадавших от действий троянцев-энкодеров.

Вирусы-шифровальщики практически отвоевали первое место в обращениях на форумы по информационной безопасности. Ежесуточно в среднем 40 заявок на расшифровку поступают только сотрудникам вирусной лаборатории «Доктор Веб» от пользователей, зараженных различными видами троянов-шифровальщиков ( Trojan.Encoder, Trojan-Ransom.Win32.Xorist, Trojan-Ransom.Win32.Rector, Trojan.Locker, Trojan.Matsnu, Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.GpCode, Цифровой сейф, Цифровой кейс, lockdir.exe, rectorrsa, Trojan-Ransom.Win32.Rakhn, CTB-Locker, vault и проч). Основными признаками таких заражений является смена расширений пользовательских файлов, таких, как музыкальные файлы, файлы изображений, документы и т.д. при попытках открытия которых появляется сообщение от злоумышленников с требованием оплаты за получение дешифровщика. Так же возможны изменение фонового рисунка рабочего стола, появление текстовых документов и окон с соответствующими сообщениями о шифровке, нарушении лицензионных соглашений и проч. Особенно опасны трояны-шифровальщики для коммерческих фирм, поскольку потерянные данные баз данных, платежных документов могут заблокировать работу фирмы на неопределенное время, приводя к упущению выгоды.

Троянцы семейства Trojan.Encoder используют несколько десятков различных алгоритмов шифрования пользовательских файлов. Например, чтобы подобрать ключи для расшифровки файлов, зашифрованных троянцем Trojan.Encoder.741, методом простого перебора, потребуется:

107902838054224993544152335601 год

Расшифровка поврежденных троянцем файлов возможна не более чем в 10% случаев. А это значит, что большинство данных пользователей потеряны безвозвратно.

Вот только несколько примеров оценки вероятности расшифровки:

Доходит до курьезов – зафиксирован случай, когда, несмотря на заплаченный выкуп, преступники не смогли расшифровать файлы, зашифрованные созданным ими Trojan.Encoder, и отправили пострадавшего пользователя за помощью. в службу технической поддержки антивирусной компании!

Как происходит заражение?

Более чем в 90% случаев пользователи запускают (активируют) на компьютере шифровальщиков собственными руками.

Пока Вы не перестанете пугаться писем с заголовками «Задолженность», «Уголовное производство» и т. п., злоумышленники будут пользоваться Вашей наивностью.

Появился новый вирус (и множество его модификаций), шифрующий файлы на вашем компьютере и предлагающий за деньги заказать программу для их расшифровки. При этом зашифрованные файлы переименовываются и получают имена вроде этого

DSC00122.JPG. HELP@AUSI.COM_XO101 или xtbl, CBF очень много разних,некоторие неподдаютса розшифровке,но попробовать стоит!!

Выделенная часть состоит из e-mail’а автора вируса (на который «жертва» вируса будет отправлять запрос на расшифровку) и идентификатора модификации вируса. Каждая модификация вируса имеет свой собственный алгоритм шифрования и соответственно, требует своего расшифровщика.

К счастью, Ми вплотную занялись этим вопросом и готовы предоставлять специальную утилиту, которая расшифровывает испорченные вирусом файлы. Для удобства ниже я выкладываю саму утилиту и краткую инструкцию по её использованию.

Авторы программы не гарантируют 100% лечение всех файлов, а у меня нет возможности проверить её работу на большом количестве файлов, поэтому просьба: у кого получилось вылечить этой утилитой файлы (или не получилось) — отпишитесь в комментариях в групе http://vk.com/club51009126

Адреса с формами отправки зашифрованных файлов :

Восстановление зашифрованных файлов средствами операционной системы.

Следует помнить, что команда удаления теневых копий:

работает только с правами администратора, поэтому после включения защиты необходимо работать только под пользователем с ограниченными правами и внимательно относиться ко всем предупреждениям UAC о попытке повышения прав.

Как включить защиту системы?

Будет произведен поиск и расшифровка зашифрованных файлов.

Дополнительные ключи для запуска утилиты из командной строки

-l – записать отчет в файл.

-h – вывести справку по ключам.

-fpath – принудительная расшифровка всех файлов в указанной папке.

Способы защиты от троянов-шифровальщиков

Trojan:Win32/Bumat!rts

Trojan:Win32/Bumat!rts Description

Trojan:Win32/Bumat!rts is a Trojan that is known to cause massive destruction. A PC infected with Trojan:Win32/Bumat!rts may allow outside users or hackers to connect where stored data may be stolen. Many times Trojan:Win32/Bumat!rts will render false positives in the form of bogus alert messages causing further mass confusion. Removing Trojan:Win32/Bumat!rts usually requires the use of a trusted and updated spyware removal application.