Tpm модуль что это такое

доверенный платформенный модуль (TPM) (TPM) на Windows 10 IoT Базовая

Что такое TPM?

Доверенный платформенный модуль (TPM) (TPM) — это криптографический сопроцессор, включая возможности создания случайных чисел, безопасного создания криптографических ключей и ограничения их использования. Он также включает в себя такие возможности, как удаленная аттестация и запечатанное хранилище. Техническая спецификация доверенного платформенного модуля — общедоступная, управляемая организация TCG (TCG). Последняя версия TPM 2,0 (выпущена 2014 октября) — это основная переработка спецификации, которая добавляет новые функции и устраняет недостатки прежней версии-TPM 1,2.

Зачем нужен TPM?

Компьютеры, включающие доверенный платформенный модуль, могут создавать криптографические ключи и шифровать их, чтобы их можно было расшифровать только с помощью доверенного платформенного модуля. Этот процесс, часто называемый «переносом » или «привязкой» ключа, может помочь защитить ключ от раскрытия. Каждый доверенный платформенный модуль имеет первичный ключ для переноса, называемый корневым ключом хранилища, который хранится в самом доверенном платформенном модуле. Частная часть ключа, созданного в доверенном платформенном модуле, никогда не предоставляется другим компонентам, программному обеспечению, процессу или человеку.

Компьютеры, включающие доверенный платформенный модуль, могут также создать ключ, который не только был упакован, но также привязан к определенным измерениям платформы. Этот тип ключа может быть развернут только в том случае, если эти измерения платформы имеют те же значения, что и при создании ключа. Этот процесс называется «запечатыванием» ключа для доверенного платформенного модуля. Расшифровка ключа называется «расзапечатыванием». TPM также может запечатывать и распечатывать данные, созданные за пределами доверенного платформенного модуля. Благодаря этому закрытому ключу и программному обеспечению, например шифрование диска BitLocker, можно блокировать данные до тех пор, пока не будут выполнены определенные условия оборудования или программного обеспечения.

При использовании доверенного платформенного модуля частные части пар ключей хранятся отдельно от памяти, контролируемой операционной системой. Ключи могут быть запечатаны в доверенный платформенный модуль, и определенные гарантии состояния системы (гарантии, определяющие надежность системы) можно выполнить до того, как ключи будут распечатаны и освобождены для использования. Поскольку TPM использует собственное внутреннее встроенное по и логические цепи для выполнения инструкций по обработке, он не зависит от операционной системы и не предоставляется уязвимостям, которые могут существовать в операционной системе или программном обеспечении приложения.

Архитектура TPM

Разница между TPM 1,2 и доверенным платформенным модулем 2,0.

Спецификация TPM была разработана дважды. В первый раз она разрабатывалась с версии 1.1 b до 1,2, включая новые возможности, запрошенные или идентифицируемые Комитетом по спецификациям. Эта форма развития функций эволюции, предоставилая окончательную спецификацию TPM 1,2 очень сложная. В конечном итоге, недостатки шифрования SHA-1 (который был самым надежным коммерческим алгоритмом в TPM 1,2) был раскрыт, что привело к необходимости изменения. Архитектура доверенного платформенного модуля была переработана с нуля, что привело к гораздо более интегрированному и унифицированному проектированию TPM 2,0.

Изменения и улучшения по сравнению с предыдущим доверенным платформенным модулем 1,2 включают:

Windows IoT Core поддерживает только tpm 2,0 и не поддерживает устаревшие модули tpm 1,2.

Что такое TBS?

Функция базовых служб TPM (TBS) — это системная служба, которая обеспечивает прозрачное совместное использование ресурсов доверенного платформенного модуля. Ресурсы доверенного платформенного модуля совместно используются несколькими приложениями на одном физическом компьютере с помощью удаленных вызовов процедур (RPC). Он централизует доступ к TPM между приложениями, используя приоритеты, заданные вызывающими приложениями.

TPM предоставляет криптографические функции, предназначенные для обеспечения доверия в платформе. Поскольку доверенный платформенный модуль реализован в аппаратном обеспечении, он имеет ограниченные ресурсы. TCG определяет программный стек TPM (ТСС), который использует эти ресурсы для предоставления доверенных операций для программного обеспечения приложения. Однако для запуска реализации Тсс параллельно с программным обеспечением операционной системы, которое также может использовать ресурсы доверенного платформенного модуля, не требуется выполнять собственную инициализацию. Функция TBS решает эту проблему, позволяя каждому стеку программного обеспечения, взаимодействующему с TBS, использовать ресурсы TPM для проверки любых других программных стеков, которые могут выполняться на компьютере.

решения TPM, доступные в Windows IoT Core

Несколько слов о программном TPM (Стпм), TPM встроенного по (Фтпм), дискретном TPM (Дтпм).

TPM встроенного по (Фтпм)

Для TPM (Фтпм) требуется специальная поддержка процессора или SoC, которая в настоящее время не реализована в Raspberry Pi 2 или 3. Для MinnowBoard Max требуется встроенное по версии 0,80 или более поздней. DragonBoard410c предоставляет возможности Фтпм, включенные по умолчанию.

Дискретный доверенный платформенный модуль (Дтпм)

Дискретный доверенный платформенный модуль (Дтпм) считается надежным решением важнейшим приоритетом для всех средств.

существует несколько производителей дтпмных микросхем и модулей пкб, которые поддерживаются в Windows IoT Core:

Изготовитель Веб-страница Тип модул Микросхема TPM инфинеон Доверенный платформенный модуль Инфинеон евалбоард Инфинеон SLB9670 TPM 2,0 Pi3g Pi3g.com Масса & Евалбоард продукта Инфинеон SLB9670 TPM 2,0

Программный доверенный платформенный модуль (Стпм)

Программный доверенный платформенный модуль (Стпм) также называется симулятором TPM. он не зависит от платформы, поддерживается в Windows IoT Core.

Стпм предназначен только для целей разработки и не предоставляет никаких реальных преимуществ безопасности.

Основы доверенного платформенного модуля

Область применения

В этой статье для ИТ-специалистов описаны компоненты модуля доверенных платформ (TPM 1.2 и TPM 2.0) и рассказывается, как они используются для смягчения атак словарей.

Модуль доверенных платформ (TPM) — это микрочип, предназначенный для предоставления базовых функций, связанных с безопасностью, в первую очередь с ключами шифрования. TPM устанавливается на материнскую доску компьютера и взаимодействует с остальной частью системы с помощью аппаратного автобуса.

Компьютеры, которые включают TPM, могут создавать криптографические ключи и шифровать их, чтобы их можно было расшифровать только с помощью TPM. Этот процесс, часто называемый упаковкой или привязкой ключа, может помочь защитить ключ от раскрытия. Каждый TPM имеет главный ключ упаковки, называемый корневым ключом хранилища, который хранится в самом TPM. Частная часть корневого ключа хранилища или ключа подтверждения, созданного в TPM, никогда не подвергается воздействию любого другого компонента, программного обеспечения, процесса или пользователя.

Можно указать, можно ли перенести ключи шифрования, созданные TPM. Если указать, что они могут быть перенесены, общедоступные и частные части ключа могут быть подвержены другим компонентам, программному обеспечению, процессам или пользователям. Если указать, что ключи шифрования невозможно перенести, частная часть ключа никогда не будет выставлена за пределами TPM.

Компьютеры, которые включают TPM, также могут создавать ключ, который завернут и привязан к определенным измерениям платформы. Этот тип ключа можно разверять только тогда, когда эти измерения платформы имеют те же значения, что и при создания ключа. Этот процесс называется «запечатывая ключ к TPM». Расшифровка ключа называется unsealing. TPM также может запечатать и размыть данные, которые создаются за пределами TPM. С помощью этого закрытого ключа и программного обеспечения, например шифрования диска BitLocker, можно заблокировать данные до тех пор, пока не будут выполнены определенные условия оборудования или программного обеспечения.

С помощью TPM частные части ключевых пар хранятся отдельно от памяти, контролируемой операционной системой. Ключи могут быть запечатаны в TPM, а некоторые гарантии состояния системы (гарантии, определяя надежность системы) могут быть сделаны до того, как ключи будут отмыты и выпущены для использования. TPM использует собственные внутренние схемы прошивки и логики для обработки инструкций. Таким образом, она не зависит от операционной системы и не подвержена уязвимостям, которые могут существовать в операционной системе или программном обеспечении приложений.

Сведения о том, какие версии Windows поддерживают версии TPM, см. в обзоре технологии Trusted Platform Module. Функции, доступные в версиях, определяются в спецификациях группой надежных вычислений (TCG). Дополнительные сведения см. на странице Доверенный модуль платформы на веб-сайте Группы доверенных вычислений: Модуль доверенных платформ.

В следующих разделах представлен обзор технологий, поддерживаюных TPM:

В следующем разделе описаны службы TPM, которые можно управлять централизованно с помощью параметров групповой политики: TPM Group Policy Параметры.

Измеренная загрузка с поддержкой для проверки

Функция Measured Boot предоставляет программное обеспечение для антивирусных программ с доверенным журналом (устойчивым к подмене и фальсификации) всех компонентов загрузки. Программное обеспечение antimalware может использовать журнал, чтобы определить, являются ли компоненты, которые использовались до этого, надежными и зараженными вредоносными программами. Он также может отправлять журналы измеренной загрузки на удаленный сервер для оценки. Удаленный сервер может при необходимости начать действия по исправлению, взаимодействуя с программным обеспечением на клиенте или с помощью вне диапазона механизмов.

Виртуальная смарт-карта на основе TPM

Виртуальная смарт-карта эмулирует функциональность традиционных смарт-карт. Виртуальные смарт-карты используют чип TPM, доступный на компьютерах организации, а не отдельную физическую смарт-карту и читатель. Это значительно снижает затраты на управление и развертывание смарт-карт на предприятии. Для конечных пользователей виртуальная смарт-карта всегда доступна на компьютере. Если пользователю необходимо использовать несколько компьютеров, для каждого компьютера пользователю должна быть выдана виртуальная смарт-карта. Компьютер, который является общим для нескольких пользователей, может принимать несколько виртуальных смарт-карт, по одному для каждого пользователя.

Хранилище сертификатов на основе TPM

TPM защищает сертификаты и ключи RSA. Поставщик ключей TPM (KSP) обеспечивает простое и удобное использование TPM как способ жесткой защиты частных ключей. TPM KSP создает ключи при регистрации организации на сертификаты. KSP управляется шаблонами в пользовательском интерфейсе. TPM также защищает сертификаты, импортируемые из внешнего источника. Сертификаты на основе TPM являются стандартными сертификатами. Сертификат никогда не может оставить TPM, из которого создаются ключи. Теперь TPM можно использовать для крипто-операций с помощью API криптографии: Следующее поколение (CNG). Дополнительные сведения см. в API криптографии.

Комлеты TPM

Вы можете управлять TPM с помощью Windows PowerShell. Подробные сведения см. в материале TPM Cmdlets in Windows PowerShell.

Интерфейс физического присутствия

Для TPM 1.2 спецификации TCG для TPMs требуют физического присутствия (обычно при нажатии клавиши) для включаемой TPM, ее отключения или очистки. Эти действия обычно не могут быть автоматизированы с помощью скриптов или других средств автоматизации, если только отдельный OEM не поставляет их.

Состояния tPM 1.2 и инициализация

TPM 1.2 имеет несколько возможных штатов. Windows автоматически инициализирует TPM, что приводит его в состояние включено, активировано и принадлежит.

Клавиши одобрения

Надежное приложение может использовать TPM только в том случае, если TPM содержит ключ подтверждения, который является ключевой парой RSA. Частная половина пары ключей находится внутри TPM и никогда не раскрывается и не доступна за пределами TPM.

Заверение ключа

Аттестация ключа TPM позволяет органу сертификации проверять, что частный ключ защищен TPM и что TPM является тем, который доверяет органу сертификации. Проверенные ключи подтверждения используются для привязки удостоверения пользователя к устройству. Сертификат пользователя с заверенным ключом TPM обеспечивает более высокую гарантию безопасности, которая обеспечивается неэкспортируемостью, антиударом и изолированностью ключей, предоставляемых TPM.

Anti-hammering

Когда TPM обрабатывает команду, она делает это в защищенной среде, например, выделенном микроконтроллере на дискретном чипе или в специальном аппаратном режиме на основном процессоре. TPM используется для создания криптографического ключа, который не раскрывается за пределами TPM. Он используется в TPM после получения правильного значения авторизации.

TPMs имеют защиту от молотка, которая предназначена для предотвращения атак грубой силы или более сложных атак словаря, которые пытаются определить значения авторизации для использования ключа. Основной подход заключается в том, чтобы TPM разрешала только ограниченное число сбоев авторизации, прежде чем она предотвратит дополнительные попытки использования ключей и замков. Предоставление подсчета отказов для отдельных ключей не является технически практическим, поэтому TPMs имеют глобальную блокировку, когда возникает слишком много сбоев авторизации.

Так как многие сущности могут использовать TPM, один успех авторизации не может сбросить защиту от молотка TPM. Это предотвращает создание злоумышленником ключа с известным значением авторизации, а затем его использование для сброса защиты TPM. TPMs предназначены для того, чтобы забыть о сбоях авторизации через некоторое время, чтобы TPM не вводит состояние блокировки без необходимости. Пароль владельца TPM можно использовать для сброса логики блокировки TPM.

TPM 2.0 для борьбы с молотком

TPM 2.0 имеет четко определенное поведение для борьбы с молотком. Это в отличие от TPM 1.2, для которого защита от молотка была реализована производителем, и логика сильно различалась по всей отрасли.

Для систем с TPM 2.0 TPM настраивается Windows для блокировки после 32 сбоев авторизации и для того, чтобы каждые два часа забыть об одном сбое авторизации. Это означает, что пользователь может быстро попытаться использовать ключ с неправильным значением авторизации 32 раза. Для каждой из 32 попыток TPM записи, если значение авторизации было правильным или нет. Это непреднамеренно вызывает ввод TPM заблокированного состояния после 32 неудачных попыток.

Попытки использовать ключ со значением авторизации в течение следующих двух часов не возвращают успеха или сбоя; вместо ответа указывается, что TPM заблокирован. После двух часов один сбой авторизации забыт, а число сбоев авторизации, запоминаемого TPM, снижается до 31, поэтому TPM покидает заблокированный режим и возвращается к нормальной работе. При правильном значении авторизации ключи можно использовать в обычном режиме, если в течение следующих двух часов не произойдет сбоев авторизации. Если в течение 64 часов не было сбоев авторизации, TPM не запоминает сбоев авторизации, и 32 неудачных попытки могут повториться.

Windows 8 сертификации не требуется, чтобы системы TPM 2.0 забывали о сбоях авторизации при полном отключении системы или при сбое работы системы. Windows требуется, чтобы сбои авторизации забывались, когда система работает нормально, в режиме сна или в состояниях с низкой мощностью, кроме отключения. Если система Windows TPM 2.0 заблокирована, TPM оставляет режим блокировки, если система остается на два часа.

Защита от молотка для TPM 2.0 может быть немедленно сброшена, отправив команду блокировки сброса в TPM и предоставив пароль владельца TPM. По умолчанию Windows автоматически содержит TPM 2.0 и сохраняет пароль владельца TPM для использования системным администратором.

В некоторых корпоративных ситуациях значение авторизации владельца TPM настраивается на централизованное хранение в Active Directory и не хранится в локальной системе. Администратор может запустить MMC TPM и сбросить время блокировки TPM. Если пароль владельца TPM хранится локально, он используется для сброса времени блокировки. Если пароль владельца TPM не доступен в локальной системе, администратор должен предоставить его. Если администратор пытается сбросить состояние блокировки TPM с неправильным паролем владельца TPM, TPM не разрешает еще одну попытку сбросить состояние блокировки в течение 24 часов.

TPM 2.0 позволяет создавать некоторые ключи без значения авторизации, связанного с ними. Эти ключи можно использовать при блокировке TPM. Например, BitLocker с конфигурацией только для TPM по умолчанию может использовать ключ в TPM для запуска Windows даже при блокировке TPM.

Обоснование по умолчанию

Изначально BitLocker разрешает пин-код от 4 до 20 символов. Windows Hello имеет собственный ПИН-код для logon, который может быть от 4 до 127 символов. И BitLocker, и Windows Hello используют TPM для предотвращения атак грубой силы ПИН-кода.

TPM можно настроить для использования параметров предотвращения атак Dictionary (пороговое значение блокировки и продолжительность блокировки) для управления количеством попыток неудачных авторизации до блокировки TPM и времени, необходимого для того, чтобы сделать еще одну попытку.

Параметры предотвращения атак Dictionary предоставляют способ сбалансировать потребности в безопасности с возможностью использования. Например, когда BitLocker используется с конфигурацией TPM + PIN, со временем количество пин-кодов ограничено. TPM 2.0 в этом примере можно настроить, чтобы разрешить сразу 32 пин-кода, а затем только одно предположение каждые два часа. Это максимум 4415 догадки в год. Если ПИН-код составляет 4 цифры, все возможные комбинации ПИН-кода 9999 можно будет использовать в течение чуть более двух лет.

Для увеличения длины ПИН-кода злоумышленнику требуется большее количество догадок. В этом случае продолжительность блокировки между каждой догадкой может быть сокращена, чтобы законные пользователи могли повторить неудачную попытку раньше, сохраняя при этом аналогичный уровень защиты.

Начиная с Windows 10 версии 1703 минимальная длина ПИН-кода BitLocker была увеличена до 6 символов, чтобы лучше увязываться с другими функциями Windows, которые используют TPM 2.0, включая Windows Hello. Чтобы помочь организациям с переходом в Windows 10 версии 1703 с установленным накопительным обновлением в октябре 2017 г., Windows 10 версии 1709 и выше, а также Windows 11, длина ПИН-кода BitLocker по умолчанию составляет 6 символов, но ее можно уменьшить до 4 символов. Если минимальная длина ПИН-кода будет уменьшена с шести символов по умолчанию, период блокировки TPM 2.0 будет продлен.

Смарт-карты на основе TPM

Интеллектуальная Windows на основе TPM, которая является виртуальной смарт-картой, может быть настроена, чтобы разрешить вход в систему. В отличие от физических смарт-карт, процесс регистрации использует ключ на основе TPM со значением авторизации. В следующем списке показаны преимущества виртуальных смарт-карт:

Физические смарт-карты могут применять блокировку только для пин-кода физической смарт-карты, и они могут сбросить блокировку после правильного пин-кода. С помощью виртуальной смарт-карты защита от молотка TPM не сбрасывается после успешной проверки подлинности. Допустимые количества сбоев авторизации перед блокировкой TPM включают в себя множество факторов.

Производители оборудования и разработчики программного обеспечения могут использовать функции безопасности TPM для удовлетворения их требований.

Целью выбора 32 сбоев в качестве порога блокировки является то, что пользователи редко блокирует TPM (даже при обучении вводить новые пароли или при частой блокировке и разблокировать компьютеры). Если пользователи заблокировать TPM, они должны подождать два часа или использовать другие учетные данные для входа, например имя пользователя и пароль.

Что такое TPM (доверенный платформенный модуль)?

Здравствуйте, уважаемые друзья!

Среди безумного ожидания, которое, похоже, окружает новую операционную систему Microsoft, возникла более важная тема для обсуждения, касающаяся системных требований, необходимых для фактического запуска Windows 11.

Согласно ранним источникам, на вашем компьютере должен быть включен надежный платформенный модуль (2.0 или более поздней версии) для фактической установки и запуска Windows 11, что вызывает большое разочарование среди пользователей Windows.

Один из главных вопросов, которые мы получили с момента анонса Windows 11, заключается в том, что такое доверенный платформенный модуль (TPM) и нужен ли он для Windows 11?

И по этой причине мы решили написать эту статью, отвечая на самые актуальные вопросы, связанные с темой TPM.

Итак, имея много чего, давайте погрузимся в это!

Что такое TPM?

TPM, по сути, представляет собой небольшой чип на материнской плате вашего компьютера, который действует как уровень безопасности при загрузке вашего ПК.

Как и аутентификация онлайн-банкинга, микросхема TPM предлагает уровень безопасности, который потенциально может остановить загрузку ПК в случае взлома или поломки.

Включение компьютера при использовании микросхемы TPM похоже на попытку войти в банковское хранилище без комбинации, хотя и не совсем так.

Когда вы физически нажимаете кнопку питания на своем ПК — при использовании нового ПК с полнофункциональным шифрованием и TPM — чип отправляет уникальный код, называемый криптографическим ключом.

Если этот ключ поступит как обычно, шифрование диска будет разблокировано, и ваш компьютер загрузится.

Однако, если возникнет проблема с получением ключа, компьютер откажется загружаться — неприятно, но эффективно.

Опять же, это самое базовое понимание того, что такое доверенный платформенный модуль и что он делает – использование доверенного платформенного модуля дает гораздо больше преимуществ.

Многие современные приложения на сегодняшний день фактически используют доверенный платформенный модуль материнской платы еще долго после загрузки компьютера.

Например, почтовые клиенты Outlook и Thunderbird используют функции доверенного платформенного модуля для обработки шифрования сообщений.

Кроме того, Firefox и Chrome также используют доверенный платформенный модуль для некоторых расширенных функций безопасности – обработки SSL-сертификатов с веб-сайтов.

Являются ли доверенные платформенные модули микросхемами?

По большей части надежные платформенные модули поставляются в виде микросхем — их можно найти на материнской плате или приобрести отдельно и установить отдельно.

Однако существует ряд различных форм TPM, которые делают их более универсальными.

Trusted Computing Group (TCG), ответственный за обеспечение стандартов TPM, заявляет, что существует ряд дополнительных типов TPM.

Во-первых, доверенные платформенные модули могут быть интегрированы в основной процессор вашего ПК в физическом или кодовом формате, причем последний более известен как микропрограммное обеспечение.

Хотя это может показаться не таким безопасным, как отдельный чип TPM, TCG утверждает иное — обеспечение того, чтобы микросхема находилась в надежной среде, отдельной от остальных программ, использующих ЦП.

Но это еще не все, TPM также могут иметь виртуальную емкость, состоящую только из программного обеспечения.

Хотя это кажется жизнеспособным путем, он не рекомендуется для реальных ситуаций — предупреждает TCG.

Эта форма может стать уязвимой как для взлома, так и для ошибок безопасности, которые могут проникнуть в вашей операционной системе.

Как в Windows 11 используется TPM?

Итак, в чем же вся суета вокруг Windows 11 и TPM?

Что ж, как Windows 7, так и Windows 10 имеют достаточную поддержку TPM — с ноутбуками, использующими функциональность TPM в течение некоторого времени — как и настольные ПК, используемые в организациях со строгими требованиями к ИТ-безопасности.

Во многих отношениях микросхема TPM физически заменила прошлые смарт-карты, которые часто выдавались сотрудникам ИТ-отделом.

Смарт-карта использовалась для проверки того, что система не пострадала от несанкционированного доступа, и ее необходимо было вставить в слот для работы с ПК.

Слава богу, этого больше нет.

Возвращаясь к Windows, доверенные платформенные модули уже некоторое время используются для функций безопасности на уровне операционной системы — чаще всего это можно увидеть в функции входа в систему с распознаванием лиц «Windows Hello».

Фактически, поддержка TPM 2.0 была требованием Windows 10 для настольных ПК (включая Home, Pro, Enterprise или Eduction).

То же самое применимо к Windows 11, только работающей на ПК с возможностями TPM 2.0.

Насколько нам известно, Microsoft довольно строго придерживается требований для Windows 11 с момента ее выпуска, заявляя, что TPM 2.0 действительно является требованием.

Если вы не уверены, совместим ли ваш компьютер с Windows 11, не стесняйтесь проверить наш список поддерживаемых процессоров ниже или проверить работоспособность ПК с Windows на веб-сайте.

Оба должны указывать, совместим ли ваш компьютер с Windows 11, однако этот инструмент в настоящее время не идеален.

Microsoft также незаметно изменила системные требования для Windows 11, по-видимому, в мгновение ока, с требованием TPM с 1.2 до 2.0.

При этом я был бы очень удивлен, если бы Microsoft выпустила новую версию Windows, которая потребовала бы изменения параметров BIOS для совместимости.

Есть ли на моем компьютере модуль TPM 2.0?

Естественно, большинство людей задают следующий вопрос: есть ли на моем компьютере модуль TPM 2.0?

Если ваш компьютер был построен в течение последних 4-5 лет, у вас действительно будет чип TPM или доступный слот для его установки.

Однако это не всегда так.

Сказав это, у многих пользователей более нового оборудования нет модуля TPM 2.0, так как же проверить?

Что ж, самый простой способ — войти в BIOS и посмотреть, есть ли возможность включить его.

Однако есть альтернативные варианты.

Один из вариантов — нужно найти и глянуть руководство по материнской плате и посмотреть, установлен ли на ней модуль TPM 2.0.

В девяти случаях из десяти это позволит вам сразу узнать, совместима ли ваша система или нет.

Если вы потеряли руководство, не переживайте — у большинства производителей оборудования есть последняя версия руководства, доступная для загрузки на их веб-сайтах.

Кроме того, вы всегда можете увидеть, включен ли TPM на вашем компьютере, с помощью простой команды запуска.

Ниже приведены шаги:

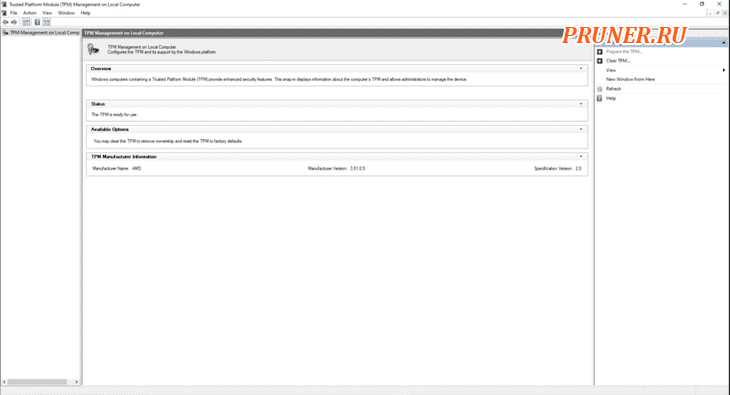

Это то, что должно сказать ваше управление TPM, если на вашем компьютере включен TPM.

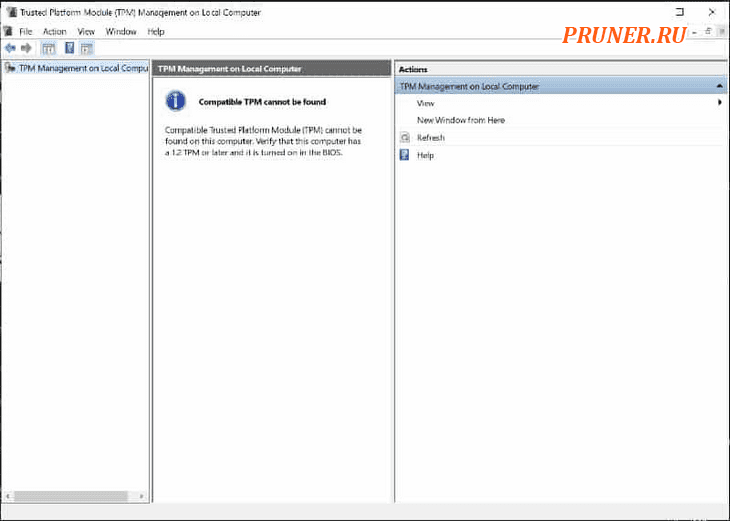

В противном случае это будет выглядеть примерно так:

Однако то, что TPM не включен на вашем компьютере, не означает, что у него не будет микросхемы TPM.

Знаю, сбивает с толку.

Единственный реальный способ узнать это — войти в BIOS или проверить руководство производителя материнской платы.

Могу ли я добавить TPM к моей материнской плате?

В конечном итоге, если у вас нет модуля TPM, подключенного к материнской плате, вы действительно можете установить его — и по относительно низкой цене.

Модули TPM продаются в розницу примерно за 30 долларов, но, как и во всем на данный момент, на самом деле купить один из них у розничного продавца проще сказать, чем сделать.

Многие современные материнские платы будут поставляться с выводов заголовка, предназначенных для модуля доверенного платформенного модуля – с четкой маркировкой TPM на самой материнской плате.

Однако установка модуля TPM — наименьшее из ваших беспокойств — самая сложная часть — убедиться, что TPM правильно настроен в BIOS.

Как вы понимаете, этот процесс сильно различается от производителя к производителю, поэтому понимание того, как его правильно настроить, требует приличного уровня знаний BIOS.

Хуже всего то, что если вы один из тех, кто много лет назад построил высокопроизводительный игровой ПК, скорее всего, он не сможет даже поддерживать TPM 2.0, а это значит, что на горизонте появится новое оборудование.

Хотите узнать, совместим ли ваш процессор с Windows? Вот список всех поддерживаемых процессоров.

Windows 11, наконец, была выпущена 5 октября, и компания поделилась некоторыми подробностями о новой ОС и о том, что она может предложить по сравнению со своим предшественником.

Вы можете загрузить Windows 11 прямо сейчас, если вы хотите это сделать.

Обязательно проверьте системные требования и поддерживаемые процессоры.

Однако список процессоров Windows 11 вызвал некоторые споры, поскольку многие устаревшие процессоры в настоящее время не поддерживаются операционной системой — по крайней мере, так кажется.

Windows официально объявила, какие процессоры будут совместимы с Windows 11 — вот список для Intel и AMD.

Процессоры Intel, поддерживаемые Windows 11

| Intel | Atom | x6200FE |

| Intel | Atom | x6211E |

| Intel | Atom | x6212RE |

| Intel | Atom | x6413E |

| Intel | Atom | x6414RE |

| Intel | Atom | x6425E |

| Intel | Atom | x6425RE |

| Intel | Atom | x6427FE |

| Intel | Celeron | G4900 |

| Intel | Celeron | G4900T |

| Intel | Celeron | G4920 |

| Intel | Celeron | G4930 |

| Intel | Celeron | G4930E |

| Intel | Celeron | G4930T |

| Intel | Celeron | G4932E |

| Intel | Celeron | G4950 |

| Intel | Celeron | J4005 |

| Intel | Celeron | J4105 |

| Intel | Celeron | J4115 |

| Intel | Celeron | N4000 |

| Intel | Celeron | N4100 |

| Intel | Celeron | 3867U |

| Intel | Celeron | 4205U |

| Intel | Celeron | 4305U |

| Intel | Celeron | 4305UE |

| Intel | Celeron | J4025 |

| Intel | Celeron | J4125 |

| Intel | Celeron | N4020 |

| Intel | Celeron | N4120 |

| Intel | Celeron | 5205U |

| Intel | Celeron | 5305U |

| Intel | Celeron | G5900 |

| Intel | Celeron | G5900E |

| Intel | Celeron | G5900T |

| Intel | Celeron | G5900TE |

| Intel | Celeron | G5905 |

| Intel | Celeron | G5905T |

| Intel | Celeron | G5920 |

| Intel | Celeron | G5925 |

| Intel | Celeron | J6412 |

| Intel | Celeron | J6413 |

| Intel | Celeron | N6210 |

| Intel | Celeron | N6211 |

| Intel | Celeron | N4500 |

| Intel | Celeron | N4505 |

| Intel | Celeron | N5100 |

| Intel | Celeron | N5105 |

| Intel | Celeron | 6305 |

| Intel | Celeron | 6305E |

| Intel | Core | i5-10210Y |

| Intel | Core | i5-10310Y |

| Intel | Core | i5-8200Y |

| Intel | Core | i5-8210Y |

| Intel | Core | i5-8310Y |

| Intel | Core | i7-10510Y |

| Intel | Core | i7-8500Y |

| Intel | Core | m3-8100Y |

| Intel | Core | i3-8100 |

| Intel | Core | i3-8100B |

| Intel | Core | i3-8100H |

| Intel | Core | i3-8100T |

| Intel | Core | i3-8109U |

| Intel | Core | i3-8140U |

| Intel | Core | i3-8300 |

| Intel | Core | i3-8300T |

| Intel | Core | i3-8350K |

| Intel | Core | i5+8400 |

| Intel | Core | i5+8500 |

| Intel | Core | i5-8257U |

| Intel | Core | i5-8259U |

| Intel | Core | i5-8260U |

| Intel | Core | i5-8269U |

| Intel | Core | i5-8279U |

| Intel | Core | i5-8300H |

| Intel | Core | i5-8400 |

| Intel | Core | i5-8400B |

| Intel | Core | i5-8400H |

| Intel | Core | i5-8400T |

| Intel | Core | i5-8500 |

| Intel | Core | i5-8500B |

| Intel | Core | i5-8500T |

| Intel | Core | i5-8600 |

| Intel | Core | i5-8600K |

| Intel | Core | i5-8600T |

| Intel | Core | i7-8086K |

| Intel | Core | i7-8557U |

| Intel | Core | i7-8559U |

| Intel | Core | i7-8569U |

| Intel | Core | i7-8700 |

| Intel | Core | i7-8700B |

| Intel | Core | i7-8700K |

| Intel | Core | i7-8700T |

| Intel | Core | i7-8750H |

| Intel | Core | i7-8850H |

| Intel | Core | i3-8130U |

| Intel | Core | i5-8250U |

| Intel | Core | i5-8350U |

| Intel | Core | i7-8550U |

| Intel | Core | i7-8650U |

| Intel | Core | i3-8145U |

| Intel | Core | i3-8145UE |

| Intel | Core | i5-8265U |

| Intel | Core | i5-8365U |

| Intel | Core | i5-8365UE |

| Intel | Core | i7-8565U |

| Intel | Core | i7-8665U |

| Intel | Core | i7-8665UE |

| Intel | Core | i3-9100 |

| Intel | Core | i3-9100E |

| Intel | Core | i3-9100F |

| Intel | Core | i3-9100HL |

| Intel | Core | i3-9100T |

| Intel | Core | i3-9100TE |

| Intel | Core | i3-9300 |

| Intel | Core | i3-9300T |

| Intel | Core | i3-9320 |

| Intel | Core | i3-9350K |

| Intel | Core | i3-9350KF |

| Intel | Core | i5-9300H |

| Intel | Core | i5-9300HF |

| Intel | Core | i5-9400 |

| Intel | Core | i5-9400F |

| Intel | Core | i5-9400H |

| Intel | Core | i5-9400T |

| Intel | Core | i5-9500 |

| Intel | Core | i5-9500E |

| Intel | Core | i5-9500F |

| Intel | Core | i5-9500T |

| Intel | Core | i5-9500TE |

| Intel | Core | i5-9600 |

| Intel | Core | i5-9600K |

| Intel | Core | i5-9600KF |

| Intel | Core | i5-9600T |

| Intel | Core | i7-9700 |

| Intel | Core | i7-9700E |

| Intel | Core | i7-9700F |

| Intel | Core | i7-9700K |

| Intel | Core | i7-9700KF |

| Intel | Core | i7-9700T |

| Intel | Core | i7-9700TE |

| Intel | Core | i7-9750H |

| Intel | Core | i7-9750HF |

| Intel | Core | i7-9850H |

| Intel | Core | i7-9850HE |

| Intel | Core | i7-9850HL |

| Intel | Core | i9-8950HK |

| Intel | Core | i9-9880H |

| Intel | Core | i9-9900 |

| Intel | Core | i9-9900K |

| Intel | Core | i9-9900KF |

| Intel | Core | i9-9900KS |

| Intel | Core | i9-9900T |

| Intel | Core | i9-9980HK |

| Intel | Core | i3-10100Y |

| Intel | Core | i3-10110Y |

| Intel | Core | i9-10900X |

| Intel | Core | i9-10920X |

| Intel | Core | i9-10940X |

| Intel | Core | i9-10980XE |

| Intel | Core | i3-10100 |

| Intel | Core | i3-10100E |

| Intel | Core | i3-10100F |

| Intel | Core | i3-10100T |

| Intel | Core | i3-10100TE |

| Intel | Core | i3-10105 |

| Intel | Core | i3-10105F |

| Intel | Core | i3-10105T |

| Intel | Core | i3-10110U |

| Intel | Core | i3-10300 |

| Intel | Core | i3-10300T |

| Intel | Core | i3-10305 |

| Intel | Core | i3-10305T |

| Intel | Core | i3-10320 |

| Intel | Core | i3-10325 |

| Intel | Core | i5-10200H |

| Intel | Core | i5-10210U |

| Intel | Core | i5-10300H |

| Intel | Core | i5-10310U |

| Intel | Core | i5-10400 |

| Intel | Core | i5-10400F |

| Intel | Core | i5-10400H |

| Intel | Core | i5-10400T |

| Intel | Core | i5-10500 |

| Intel | Core | i5-10500E |

| Intel | Core | i5-10500H |

| Intel | Core | i5-10500T |

| Intel | Core | i5-10500TE |

| Intel | Core | i5-10600 |

| Intel | Core | i5-10600K |

| Intel | Core | i5-10600KF |

| Intel | Core | i5-10600T |

| Intel | Core | i7-10510U |

| Intel | Core | i7-10610U |

| Intel | Core | i7-10700 |

| Intel | Core | i7-10700E |

| Intel | Core | i7-10700F |

| Intel | Core | i7-10700K |

| Intel | Core | i7-10700KF |

| Intel | Core | i7-10700T |

| Intel | Core | i7-10700TE |

| Intel | Core | i7-10710U |

| Intel | Core | i7-10750H |

| Intel | Core | i7-10810U |

| Intel | Core | i7-10850H |

| Intel | Core | i7-10870H |

| Intel | Core | i7-10875H |

| Intel | Core | i9-10850K |

| Intel | Core | i9-10885H |

| Intel | Core | i9-10900 |

| Intel | Core | i9-10900E |

| Intel | Core | i9-10900F |

| Intel | Core | i9-10900K |

| Intel | Core | i9-10900KF |

| Intel | Core | i9-10900T |

| Intel | Core | i9-10900TE |

| Intel | Core | i9-10980HK |

| Intel | Core | i3-1000G1 |

| Intel | Core | i3-1000G4 |

| Intel | Core | i3-1005G1 |

| Intel | Core | i5-1030G4 |

| Intel | Core | i5-1030G7 |

| Intel | Core | i5-1035G1 |

| Intel | Core | i5-1035G4 |

| Intel | Core | i5-1035G7 |

| Intel | Core | i5-1038NG7 |

| Intel | Core | i7-1060G7 |

| Intel | Core | i7-1065G7 |

| Intel | Core | i7-1068NG7 |

| Intel | Core | i3-L13G4 |

| Intel | Core | i5-L16G7 |

| Intel | Core | i5-11400 |

| Intel | Core | i5-11400F |

| Intel | Core | i5-11400T |

| Intel | Core | i5-11500 |

| Intel | Core | i5-11500T |

| Intel | Core | i5-11600 |

| Intel | Core | i5-11600K |

| Intel | Core | i5-11600KF |

| Intel | Core | i5-11600T |

| Intel | Core | i7-11700 |

| Intel | Core | i7-11700F |

| Intel | Core | i7-11700K |

| Intel | Core | i7-11700KF |

| Intel | Core | i7-11700T |

| Intel | Core | i9-11900 |

| Intel | Core | i9-11900F |

| Intel | Core | i9-11900K |

| Intel | Core | i9-11900KF |

| Intel | Core | i9-11900T |

| Intel | Core | i3-1110G4 |

| Intel | Core | i3-1115G4 |

| Intel | Core | i3-1115G4E |

| Intel | Core | i3-1115GRE |

| Intel | Core | i3-1120G4 |

| Intel | Core | i3-1125G4 |

| Intel | Core | i5-11300H |

| Intel | Core | i5-1130G7 |

| Intel | Core | i5-1135G7 |

| Intel | Core | i5-1135G7 |

| Intel | Core | i5-1140G7 |

| Intel | Core | i5-1145G7 |

| Intel | Core | i5-1145G7E |

| Intel | Core | i5-1145GRE |

| Intel | Core | i7-11370H |

| Intel | Core | i7-11375H |

| Intel | Core | i7-1160G7 |

| Intel | Core | i7-1165G7 |

| Intel | Core | i7-1165G7 |

| Intel | Core | i7-1180G7 |

| Intel | Core | i7-1185G7 |

| Intel | Core | i7-1185G7E |

| Intel | Core | i7-1185GRE |

| Intel | Pentium | Gold 4425Y |

| Intel | Pentium | Gold 6500Y |

| Intel | Pentium | Gold G5400 |

| Intel | Pentium | Gold G5400T |

| Intel | Pentium | Gold G5420 |

| Intel | Pentium | Gold G5420T |

| Intel | Pentium | Gold G5500 |

| Intel | Pentium | Gold G5500T |

| Intel | Pentium | Gold G5600 |

| Intel | Pentium | Gold G5600T |

| Intel | Pentium | Gold G5620 |

| Intel | Pentium | Silver J5005 |

| Intel | Pentium | Silver N5000 |

| Intel | Pentium | Gold 4417U |

| Intel | Pentium | Gold 5405U |

| Intel | Pentium | Silver J5040 |

| Intel | Pentium | Silver N5030 |

| Intel | Pentium | Gold 6405U |

| Intel | Pentium | Gold G6400 |

| Intel | Pentium | Gold G6400E |

| Intel | Pentium | Gold G6400T |

| Intel | Pentium | Gold G6400TE |

| Intel | Pentium | Gold G6405 |

| Intel | Pentium | Gold G6405T |

| Intel | Pentium | Gold G6500 |

| Intel | Pentium | Gold G6500T |

| Intel | Pentium | Gold G6505 |

| Intel | Pentium | Gold G6505T |

| Intel | Pentium | Gold G6600 |

| Intel | Pentium | Gold G6605 |

| Intel | Pentium | 6805 |

| Intel | Pentium | J6426 |

| Intel | Pentium | N6415 |

| Intel | Pentium | Silver N6000 |

| Intel | Pentium | Silver N6005 |

| Intel | Pentium | Gold 7505 |

| Intel | Xeon | Bronze 3104 |

| Intel | Xeon | Bronze 3106 |

| Intel | Xeon | Gold 5115 |

| Intel | Xeon | Gold 5118 |

| Intel | Xeon | Gold 5119T |

| Intel | Xeon | Gold 5120 |

| Intel | Xeon | Gold 5120T |

| Intel | Xeon | Gold 5122 |

| Intel | Xeon | Gold 6126 |

| Intel | Xeon | Gold 6126F |

| Intel | Xeon | Gold 6126T |

| Intel | Xeon | Gold 6128 |

| Intel | Xeon | Gold 6130 |

| Intel | Xeon | Gold 6130F |

| Intel | Xeon | Gold 6130T |

| Intel | Xeon | Gold 6132 |

| Intel | Xeon | Gold 6134 |

| Intel | Xeon | Gold 6136 |

| Intel | Xeon | Gold 6138 |

| Intel | Xeon | Gold 6138F |

| Intel | Xeon | Gold 6138P |

| Intel | Xeon | Gold 6138T |

| Intel | Xeon | Gold 6140 |

| Intel | Xeon | Gold 6142 |

| Intel | Xeon | Gold 6142F |

| Intel | Xeon | Gold 6144 |

| Intel | Xeon | Gold 6146 |

| Intel | Xeon | Gold 6148 |

| Intel | Xeon | Gold 6148F |

| Intel | Xeon | Gold 6150 |

| Intel | Xeon | Gold 6152 |

| Intel | Xeon | Gold 6154 |

| Intel | Xeon | Platinum 8153 |

| Intel | Xeon | Platinum 8156 |

| Intel | Xeon | Platinum 8158 |

| Intel | Xeon | Platinum 8160 |

| Intel | Xeon | Platinum 8160F |

| Intel | Xeon | Platinum 8160T |

| Intel | Xeon | Platinum 8164 |

| Intel | Xeon | Platinum 8168 |

| Intel | Xeon | Platinum 8170 |

| Intel | Xeon | Platinum 8176 |

| Intel | Xeon | Platinum 8176F |

| Intel | Xeon | Platinum 8180 |

| Intel | Xeon | Silver 4108 |

| Intel | Xeon | Silver 4109T |

| Intel | Xeon | Silver 4110 |

| Intel | Xeon | Silver 4112 |

| Intel | Xeon | Silver 4114 |

| Intel | Xeon | Silver 4114T |

| Intel | Xeon | Silver 4116 |

| Intel | Xeon | Silver 4116T |

| Intel | Xeon | E-2124 |

| Intel | Xeon | E-2124G |

| Intel | Xeon | E-2126G |

| Intel | Xeon | E-2134 |

| Intel | Xeon | E-2136 |

| Intel | Xeon | E-2144G |

| Intel | Xeon | E-2146G |

| Intel | Xeon | E-2174G |

| Intel | Xeon | E-2176G |

| Intel | Xeon | E-2176M |

| Intel | Xeon | E-2186G |

| Intel | Xeon | E-2186M |

| Intel | Xeon | E-2224 |

| Intel | Xeon | E-2224G |

| Intel | Xeon | E-2226G |

| Intel | Xeon | E-2226GE |

| Intel | Xeon | E-2234 |

| Intel | Xeon | E-2236 |

| Intel | Xeon | E-2244G |

| Intel | Xeon | E-2246G |

| Intel | Xeon | E-2254ME |

| Intel | Xeon | E-2254ML |

| Intel | Xeon | E-2274G |

| Intel | Xeon | E-2276G |

| Intel | Xeon | E-2276M |

| Intel | Xeon | E-2276ME |

| Intel | Xeon | E-2276ML |

| Intel | Xeon | E-2278G |

| Intel | Xeon | E-2278GE |

| Intel | Xeon | E-2278GEL |

| Intel | Xeon | E-2286G |

| Intel | Xeon | E-2286M |

| Intel | Xeon | E-2288G |

| Intel | Xeon | Bronze 3204 |

| Intel | Xeon | Bronze 3206R |

| Intel | Xeon | Gold 5215 |

| Intel | Xeon | Gold 5215L |

| Intel | Xeon | Gold 5217 |

| Intel | Xeon | Gold 5218B |

| Intel | Xeon | Gold 5218N |

| Intel | Xeon | Gold 5218R |

| Intel | Xeon | Gold 5218T |

| Intel | Xeon | Gold 5220 |

| Intel | Xeon | Gold 5220R |

| Intel | Xeon | Gold 5220S |

| Intel | Xeon | Gold 5220T |

| Intel | Xeon | Gold 5222 |

| Intel | Xeon | Gold 6208U |

| Intel | Xeon | Gold 6209U |

| Intel | Xeon | Gold 6210U |

| Intel | Xeon | Gold 6212U |

| Intel | Xeon | Gold 6222V |

| Intel | Xeon | Gold 6226 |

| Intel | Xeon | Gold 6226R |

| Intel | Xeon | Gold 6230 |

| Intel | Xeon | Gold 6230N |

| Intel | Xeon | Gold 6230R |

| Intel | Xeon | Gold 6230T |

| Intel | Xeon | Gold 6238 |

| Intel | Xeon | Gold 6238L |

| Intel | Xeon | Gold 6238T |

| Intel | Xeon | Gold 6240 |

| Intel | Xeon | Gold 6240L |

| Intel | Xeon | Gold 6240R |

| Intel | Xeon | Gold 6240Y |

| Intel | Xeon | Gold 6242 |

| Intel | Xeon | Gold 6242R |

| Intel | Xeon | Gold 6244 |

| Intel | Xeon | Gold 6246R |

| Intel | Xeon | Gold 6248 |

| Intel | Xeon | Gold 6248R |

| Intel | Xeon | Gold 6250 |

| Intel | Xeon | Gold 6250L |

| Intel | Xeon | Gold 6252 |

| Intel | Xeon | Gold 6252N |

| Intel | Xeon | Gold 6254 |

| Intel | Xeon | Gold 6256 |

| Intel | Xeon | Gold 6258R |

| Intel | Xeon | Gold 6262V |

| Intel | Xeon | Gold Gold 5218 |

| Intel | Xeon | Gold Gold 6238R |

| Intel | Xeon | Gold6246 |

| Intel | Xeon | Goldv 6234 |

| Intel | Xeon | Platinum 8253 |

| Intel | Xeon | Platinum 8256 |

| Intel | Xeon | Platinum 8260 |

| Intel | Xeon | Platinum 8260L |

| Intel | Xeon | Platinum 8260Y |

| Intel | Xeon | Platinum 8268 |

| Intel | Xeon | Platinum 8270 |

| Intel | Xeon | Platinum 8276 |

| Intel | Xeon | Platinum 8276L |

| Intel | Xeon | Platinum 8280 |

| Intel | Xeon | Platinum 8280L |

| Intel | Xeon | Platinum 9221 |

| Intel | Xeon | Platinum 9222 |

| Intel | Xeon | Platinum 9242 |

| Intel | Xeon | Platinum 9282 |

| Intel | Xeon | Silver 4208 |

| Intel | Xeon | Silver 4209T |

| Intel | Xeon | Silver 4210 |

| Intel | Xeon | Silver 4210R |

| Intel | Xeon | Silver 4210T |

| Intel | Xeon | Silver 4214 |

| Intel | Xeon | Silver 4214R |

| Intel | Xeon | Silver 4214Y |

| Intel | Xeon | Silver 4215 |

| Intel | Xeon | Silver 4215R |

| Intel | Xeon | Silver 4216 |

| Intel | Xeon | W-2223 |

| Intel | Xeon | W-2225 |

| Intel | Xeon | W-2235 |

| Intel | Xeon | W-2245 |

| Intel | Xeon | W-2255 |

| Intel | Xeon | W-2265 |

| Intel | Xeon | W-2275 |

| Intel | Xeon | W-2295 |

| Intel | Xeon | W-3223 |

| Intel | Xeon | W-3225 |

| Intel | Xeon | W-3235 |

| Intel | Xeon | W-3245 |

| Intel | Xeon | W-3245M |

| Intel | Xeon | W-3265 |

| Intel | Xeon | W-3265M |

| Intel | Xeon | W-3275 |

| Intel | Xeon | W-3275M |

| Intel | Xeon | W-10855M |

| Intel | Xeon | W-10885M |

| Intel | Xeon | W-1250 |

| Intel | Xeon | W-1250E |

| Intel | Xeon | W-1250P |

| Intel | Xeon | W-1250TE |

| Intel | Xeon | W-1270 |

| Intel | Xeon | W-1270E |

| Intel | Xeon | W-1270P |

| Intel | Xeon | W-1270TE |

| Intel | Xeon | W-1290 |

| Intel | Xeon | W-1290E |

| Intel | Xeon | W-1290P |

| Intel | Xeon | W-1290T |

| Intel | Xeon | W-1290TE |

| Intel | Xeon | Gold 5315Y |

| Intel | Xeon | Gold 5317 |

| Intel | Xeon | Gold 5318N |

| Intel | Xeon | Gold 5318S |

| Intel | Xeon | Gold 5320 |

| Intel | Xeon | Gold 5320T |

| Intel | Xeon | Gold 6312U |

| Intel | Xeon | Gold 6314U |

| Intel | Xeon | Gold 6326 |

| Intel | Xeon | Gold 6330 |

| Intel | Xeon | Gold 6330N |

| Intel | Xeon | Gold 6334 |

| Intel | Xeon | Gold 6336Y |

| Intel | Xeon | Gold 6338 |

| Intel | Xeon | Gold 6338N |

| Intel | Xeon | Gold 6338T |

| Intel | Xeon | Gold 6342 |

| Intel | Xeon | Gold 6346 |

| Intel | Xeon | Gold 6348 |

| Intel | Xeon | Gold 6354 |

| Intel | Xeon | Gold 5318Y |

| Intel | Xeon | Platinum 8351N |

| Intel | Xeon | Platinum 8352S |

| Intel | Xeon | Platinum 8352V |

| Intel | Xeon | Platinum 8352Y |

| Intel | Xeon | Platinum 8358 |

| Intel | Xeon | Platinum 8358P |

| Intel | Xeon | Platinum 8360Y |

| Intel | Xeon | Platinum 8368 |

| Intel | Xeon | Platinum 8368Q |

| Intel | Xeon | Platinum 8380 |

| Intel | Xeon | Silver 4309Y |

| Intel | Xeon | Silver 4310 |

| Intel | Xeon | Silver 4310T |

| Intel | Xeon | Silver 4314 |

| Intel | Xeon | Silver 4316 |

Процессоры AMD, поддерживаемые Windows 11

| AMD | AMD | 3015e |

| AMD | AMD | 3020e |

| AMD | Athlon | Gold 3150C |

| AMD | Athlon | Gold 3150U |

| AMD | Athlon | Silver 3050C |

| AMD | Athlon | Silver 3050e |

| AMD | Athlon | Silver 3050U |

| AMD | Athlon | 3000G |

| AMD | Athlon | 300GE |

| AMD | Athlon | 300U |

| AMD | Athlon | 320GE |

| AMD | Athlon | Gold 3150G |

| AMD | Athlon | Gold 3150GE |

| AMD | Athlon | Silver 3050GE |

| AMD | EPYC | 7232P |

| AMD | EPYC | 7252 |

| AMD | EPYC | 7262 |

| AMD | EPYC | 7272 |

| AMD | EPYC | 7282 |

| AMD | EPYC | 7302 |

| AMD | EPYC | 7302P |

| AMD | EPYC | 7352 |

| AMD | EPYC | 7402 |

| AMD | EPYC | 7402P |

| AMD | EPYC | 7452 |

| AMD | EPYC | 7502 |

| AMD | EPYC | 7502P |

| AMD | EPYC | 7532 |

| AMD | EPYC | 7542 |

| AMD | EPYC | 7552 |

| AMD | EPYC | 7642 |

| AMD | EPYC | 7662 |

| AMD | EPYC | 7702 |

| AMD | EPYC | 7702P |

| AMD | EPYC | 7742 |

| AMD | EPYC | 7F32 |

| AMD | EPYC | 7F52 |

| AMD | EPYC | 7F72 |

| AMD | EPYC | 7H12 |

| AMD | EPYC | 72F3 |

| AMD | EPYC | 7313 |

| AMD | EPYC | 7313P |

| AMD | EPYC | 7343 |

| AMD | EPYC | 73F3 |

| AMD | EPYC | 7413 |

| AMD | EPYC | 7443 |

| AMD | EPYC | 7443P |

| AMD | EPYC | 7453 |

| AMD | EPYC | 74F3 |

| AMD | EPYC | 7513 |

| AMD | EPYC | 7543 |

| AMD | EPYC | 7543P |

| AMD | EPYC | 75F3 |

| AMD | EPYC | 7643 |

| AMD | EPYC | 7663 |

| AMD | EPYC | 7713 |

| AMD | EPYC | 7713P |

| AMD | EPYC | 7763 |

| AMD | Ryzen 3 | 3250C |

| AMD | Ryzen 3 | 3250U |

| AMD | Ryzen 3 | 3200G with Radeon Vega 8 Graphics |

| AMD | Ryzen 3 | 3200GE |

| AMD | Ryzen 3 | 3200U |

| AMD | Ryzen 3 | 3350U |

| AMD | Ryzen 3 | 2300X |

| AMD | Ryzen 3 | 5300U |

| AMD | Ryzen 3 | 3100 |

| AMD | Ryzen 3 | 3300U |

| AMD | Ryzen 3 | 4300G |

| AMD | Ryzen 3 | 4300GE |

| AMD | Ryzen 3 | 4300U |

| AMD | Ryzen 3 | 5400U |

| AMD | Ryzen 3 PRO | 3200G |

| AMD | Ryzen 3 PRO | 3200GE |

| AMD | Ryzen 3 PRO | 3300U |

| AMD | Ryzen 3 PRO | 4350G |

| AMD | Ryzen 3 PRO | 4350GE |

| AMD | Ryzen 3 PRO | 4450U |

| AMD | Ryzen 3 PRO | 5450U |

| AMD | Ryzen 5 | 3400G with Radeon RX Vega 11 Graphics |

| AMD | Ryzen 5 | 3400GE |

| AMD | Ryzen 5 | 3450U |

| AMD | Ryzen 5 | 3500C |

| AMD | Ryzen 5 | 3500U |

| AMD | Ryzen 5 | 3550H |

| AMD | Ryzen 5 | 3580U Microsoft Surface® Edition |

| AMD | Ryzen 5 | 2500X |

| AMD | Ryzen 5 | 2600 |

| AMD | Ryzen 5 | 2600E |

| AMD | Ryzen 5 | 2600X |

| AMD | Ryzen 5 | 5500U |

| AMD | Ryzen 5 | 3500 Processor |

| AMD | Ryzen 5 | 3600 |

| AMD | Ryzen 5 | 3600X |

| AMD | Ryzen 5 | 3600XT |

| AMD | Ryzen 5 | 4600G |

| AMD | Ryzen 5 | 4500U |

| AMD | Ryzen 5 | 4600GE |

| AMD | Ryzen 5 | 4600H |

| AMD | Ryzen 5 | 4600U |

| AMD | Ryzen 5 | 5600H |

| AMD | Ryzen 5 | 5600HS |

| AMD | Ryzen 5 | 5600U |

| AMD | Ryzen 5 | 5600X |

| AMD | Ryzen 5 PRO | 3400G |

| AMD | Ryzen 5 PRO | 3400GE |

| AMD | Ryzen 5 PRO | 3500U |

| AMD | Ryzen 5 PRO | 2600 |

| AMD | Ryzen 5 PRO | 3600 |

| AMD | Ryzen 5 PRO | 4650G |

| AMD | Ryzen 5 PRO | 4650GE |

| AMD | Ryzen 5 PRO | 4650U |

| AMD | Ryzen 5 PRO | 5650U |

| AMD | Ryzen 7 | 3700C |

| AMD | Ryzen 7 | 3700U |

| AMD | Ryzen 7 | 3750H |

| AMD | Ryzen 7 | 3780U Microsoft Surface® Edition |

| AMD | Ryzen 7 | 2700 |

| AMD | Ryzen 7 | 2700E Processor |

| AMD | Ryzen 7 | 2700X |

| AMD | Ryzen 7 | 5700U |

| AMD | Ryzen 7 | 3700X |

| AMD | Ryzen 7 | 3800X |

| AMD | Ryzen 7 | 3800XT |

| AMD | Ryzen 7 | 4700G |

| AMD | Ryzen 7 | 4700GE |

| AMD | Ryzen 7 | 4700U |

| AMD | Ryzen 7 | 4800H |

| AMD | Ryzen 7 | 4800HS |

| AMD | Ryzen 7 | 4800U |

| AMD | Ryzen 7 | 5800H |

| AMD | Ryzen 7 | 5800HS |

| AMD | Ryzen 7 | 5800U |

| AMD | Ryzen 7 | 5800 |

| AMD | Ryzen 7 | 5800X |

| AMD | Ryzen 7 PRO | 3700U |

| AMD | Ryzen 7 PRO | 2700 |

| AMD | Ryzen 7 PRO | 2700X |

| AMD | Ryzen 7 PRO | 4750G |

| AMD | Ryzen 7 PRO | 4750GE |

| AMD | Ryzen 7 PRO | 4750U |

| AMD | Ryzen 7 PRO | 5850U |

| AMD | Ryzen 9 | 3900 Processor |

| AMD | Ryzen 9 | 3900X |

| AMD | Ryzen 9 | 3900XT |

| AMD | Ryzen 9 | 3950X |

| AMD | Ryzen 9 | 4900H |

| AMD | Ryzen 9 | 4900HS |

| AMD | Ryzen 9 | 5900HS |

| AMD | Ryzen 9 | 5900HX |

| AMD | Ryzen 9 | 5980HS |

| AMD | Ryzen 9 | 5980HX |

| AMD | Ryzen 9 | 5900 |

| AMD | Ryzen 9 | 5900X |

| AMD | Ryzen 9 | 5950X |

| AMD | Ryzen 9 PRO | 3900 |

| AMD | Ryzen Threadripper | 2920X |

| AMD | Ryzen Threadripper | 2950X |

| AMD | Ryzen Threadripper | 2970WX |

| AMD | Ryzen Threadripper | 2990WX |

| AMD | Ryzen Threadripper | 3960X |

| AMD | Ryzen Threadripper | 3970X |

| AMD | Ryzen Threadripper | 3990X |

| AMD | Ryzen Threadripper PRO | 3945WX |

| AMD | Ryzen Threadripper PRO | 3955WX |

| AMD | Ryzen Threadripper PRO | 3975WX |

| AMD | Ryzen Threadripper PRO | 3995WX |

Процессоры AMD Ryzen 1-го поколения и старше Coffee Lake не поддерживаются?

Согласно спискам, опубликованным Microsoft, как AMD Ryzen 1-го поколения, так и любые процессоры Intel до Coffee Lake НЕ будут поддерживаться Windows 11.

Это вызвало много недовольства на онлайн-форумах, и многие предполагают, что — если список поддерживаемых процессоров останется тем же самым — это будет шагом назад для Microsoft Windows.

Некоторые считают, что список ЦП предназначен только для разработчиков оборудования OEM, и более подробный список поддерживаемых устройств появится в ближайшие дни / недели / месяцы.