Tetheringautomation android что это

8 приложений для Android, которые нужно удалить. Они опасны

Кто бы что ни говорил, но Google Play – это помойка. Не даром её признали самым популярным источником вредоносного софта для Android. Просто пользователи в большинстве своём доверяют официальном магазину приложений Google и скачивают оттуда любое ПО без разбору. А какой ещё у них есть выбор? Ведь их всегда учили, что скачивать APK из интернета куда опаснее. В общем, это действительно так. Но остерегаться опасных приложений в Google Play нужно всегда. По крайней мере, постфактум.

Есть как минимум 8 приложений, которые нужно удалить

Google добавила в Google Play функцию разгона загрузки приложений

Исследователи кибербезопасности из антивирусной компании McAfee обнаружили в Google Play 8 вредоносных приложений с многомиллионными загрузками. Попадая на устройства своих жертв, они скачивают получают доступ к сообщениям, а потом совершают от их имени покупки в интернете, подтверждая транзакции кодами верификации, которые приходят в виде SMS.

Вредоносные приложения для Android

Нашли вирус? Удалите его

В основном это приложения, которые потенциально высоко востребованы пользователями. Среди них есть скины для клавиатуры, фоторедакторы, приложения для создания рингтонов и др.:

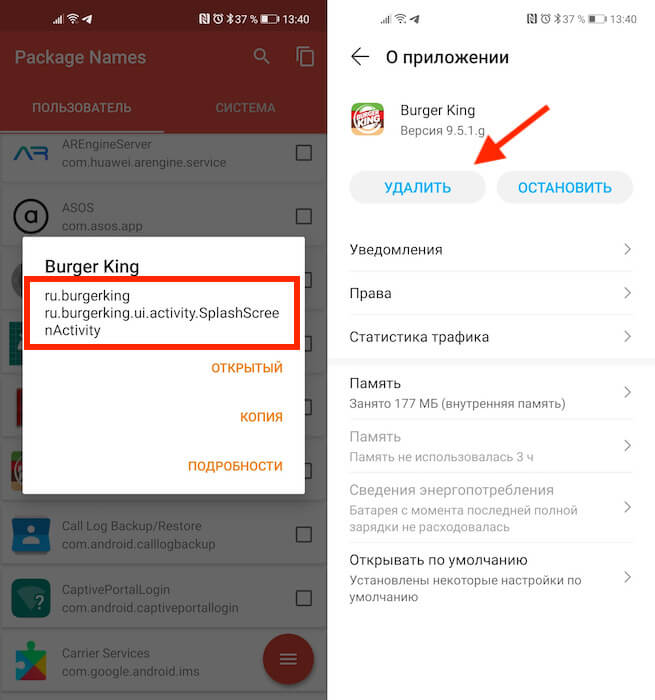

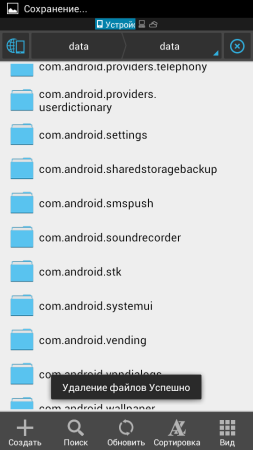

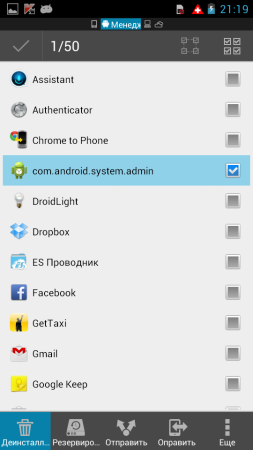

Это названия пакетов приложений, то есть что-то вроде их идентификаторов. Поскольку всё это вредоносные приложения, их создатели знают, что их будут искать и бороться с ними. Поэтому они вполне могут быть готовы к тому, чтобы менять пользовательские названия приложений, которые видим мы с вами. Но это мы не можем этого отследить. Поэтому куда надёжнее с этой точки зрения отслеживать именно идентификаторы и удалять вредоносный софт по ним.

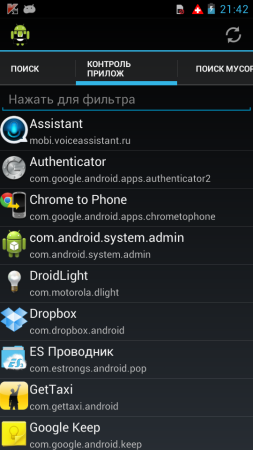

Как найти вирус на Android

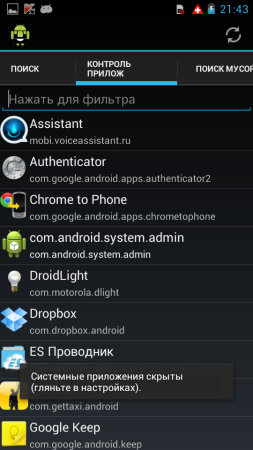

Но ведь, скажете вы, на смартфоны софт устанавливается с пользовательскими названиями. Да, это так. Поэтому вам понадобится небольшая утилита, которая позволит вам эффективно выявить весь шлаковый софт, который вы себе установили, определив название их пакетов.

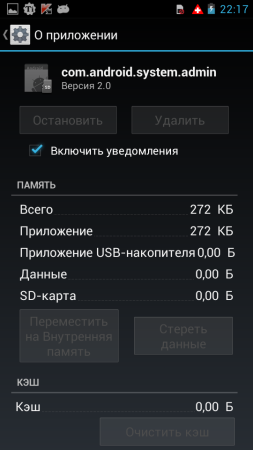

В красном квадрате приведен пример названия пакета

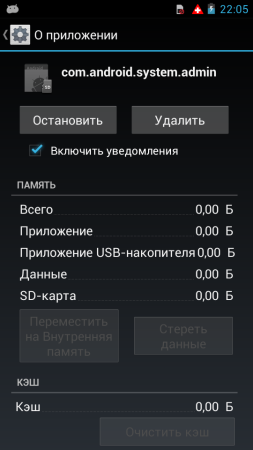

Package Name Viewer удобен тем, что позволяет не просто найти нужное приложение по названию его пакета, но и при необходимости перейти в настройки для его удаления. Для этого достаточно просто нажать на иконку приложения, как вы попадёте в соответствующий раздел системы, где сможете остановить, отключить, удалить накопленные данные, отозвать привилегии или просто стереть нежелательную программу.

Как отменить подписку на Андроиде

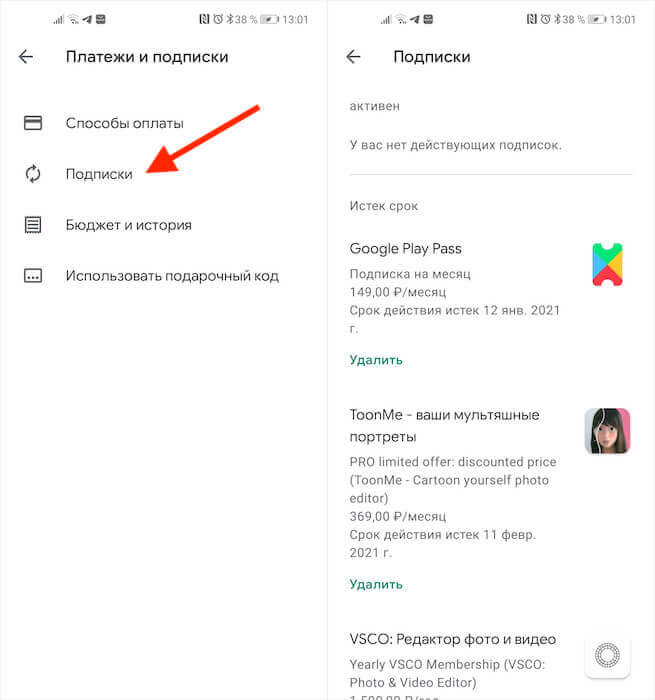

Лучше всего приложение именно удалить. Это наиболее действенный способ защитить себя от его активности. Однако не исключено, что оно могло подписать вас на платные абонементы, поэтому для начала проверьте свою карту на предмет неизвестных списаний, а потом просмотрите список действующих подписок в Google Play:

Если подписка оформлена через Google Play, отменить её ничего не стоит

В принципе, если подписка была оформлена через Google Play и оплата уже прошла, вы можете потребовать у Google вернуть уплаченные деньги. О том, как это делается, мы описывали в отдельной статье. Но поскольку разработчики таких приложений обычно тщательно продумывают способы воровства денег, как правило, они не используют встроенный в Google Play инструмент проведения платежей, чтобы их в случае чего не могли отозвать.

Android tethering (Русский)

Contents

Точка доступа Wi-Fi

Использование телефона Android в качестве точки доступа Wi-Fi (с использованием мобильного интернета 3G/4G) стало доступно с версии Froyo (Android 2.2) без необходимости иметь root права на телефоне.

Включается одним из следующих способов:

USB модем

USB-тетеринг доступен с Android 2.2 «Froyo».

Использование systemd-networkd с udev

Используя systemd-networkd, вы можете автоматически перенастроить сеть на использование телефона в качестве шлюза при его подключении.

Вам может понадобиться изменить атрибут idVendor под ваш телефон. Можно проверить с помощью udevadm:

Затем создайте соответствующий файл systemd-networkd:

USB-модем с AziLink

AziLink — это приложение, которое позволяет сделать USB-тетеринг на Android-устройствах без прав root. Это очень полезно для версий Android старее чем 2.2, когда ещё не было встроенной функции USB-тетеринга. Он не требует изменений в вашем браузере. На самом деле, весь сетевой трафик прозрачно обрабатывается для любого приложения ПК (кроме пингов ICMP). Он несколько интенсивно потребляет процессор при высоких нагрузках (скорость передачи данных 500 кбайт/с может занимать более 50% телефонного процессора).

Необходимые инструменты

Настройка соединения с телефоном в Arch Linux

Затем создайте следующий файл, заменив ciri на ваше собственное имя пользователя Linux, и 0502 на Vendor ID вашего телефона:

Также можно попробовать выполнить на вашем Linux-ПК команду adb shell из Android SDK в качестве обычного (не root) пользователя: вы должны получить приглашение unix «на телефоне».

Процедура

Запустите приложение AziLink в телефоне и выберите «О программе» внизу, чтобы получить инструкции, которые в основном:

Вам может потребоваться вручную обновить содержимое resolv.conf до

Если вы используете NetworkManager, вам может потребоваться остановить его перед запуском OpenVPN.

USB-модем с EasyTether

Скачайте клиент easytether. Устанавливается так:

Убедитесь, что Android-приложение EasyTether установлено на телефоне, к которому будет производиться приключение. Примечание: Lite-версия приложения отключает некоторые соединения, и вам нужно купить полную версию для полной функциональности. По этой причине рекомендуется использовать AziLink.

Модем через Bluetooth

Android (по крайней мере, начиная с 4.0, возможно, ранее) может предоставить персональную сеть Bluetooth (PAN) в режиме точки доступа.

NetworkManager может выполнить это действие и самостоятельно обработать инициализацию сети; Обратитесь к его документации для получения более подробной информации.

В качестве альтернативы: убедитесь, что вы можете подключить свой компьютер и устройство Android, как описано в Bluetooth (Русский), затем, заменяя адрес устройства (здесь задан как AA_BB_CC_DD_EE_FF ), выполните:

Подключение через прокси-сервер SOCKS

С этим методом привязка достигается путем переадресации порта с телефона на ПК. Это подходит только для браузеров. Для Firefox вам следует установить параметру network.proxy.socks_remote_dns значение true в about:config ( адресная строка )

Необходимые инструменты

Инструкция

Tetherbot

Tetherbot is an experimental SOCKS proxy and Port Bouncer that should allow you to connect your laptop to the internet using the internet connection (EDGE, 3G or Wifi) of your T-Mobile G1 Cellphone.

Проект закрыт и веб-сайт уже не работает, но его архив доступен в Wayback Machine[1], откуда можно скачать APK.

Чтобы использовать SOCKS-прокси от Tetherbot для подключения браузера к интернету, выполните следующие действия:

Proxoid

Следуйте инструкциям, приведенным в следующих разделах link

Tethering и Reverse tethering

Tethering

Стандартные решения

С появлением версии Android 2.2 стали возможны 2 технологии: USB-Tethering и WiFi-Tethering.

USB-Tethering

Для подключения необходим стандартный кабель Android-USB.

Включается в Настройки->Беспроводные сети->Режим модема->USB-модем.

После подключения Android устройства к приемнику (ноутбук, настольный компьютер. ) с помощью кабеля происходит запрос на включение USB-Tethering. После положительного ответа пользователя становится возможным использование интернет трафика Android устройства на приемнике.

Большим плюсом данного подхода является возможность подключения Android устройства к WiFi Точке Доступа и разделение этого подключения по USB каналу.

Из минусов стоит отметить необходимость держать Android устройство в непосредственной близости с приемником и ограниченность только одним приемником.

WiFi-Tethering

Для подключения необходим WiFi-адаптер на приемнике.

Если ранее приходилось использовать android-wifi-tether, требовавшую Root, то теперь, с появлением Android 2.2, это делается стандартными средствами.

Включается в Настройки->Беспроводные сети->Режим модема->Точка доступа Wi-Fi.

После включения данной функции Android устройство становится Wi-Fi точкой доступа, к которой могут подключаться другие устройства.

Большим минусом является невозможность одновременного получения и раздачи интернет трафика Android устройством через WiFi, т.е. Android устройство становится 3G модемом для приемника.

3rd Party

EasyTether

Для подключения необходим либо стандартный кабель Android-USB, либо WiFi-адаптер на приемнике.

Позволяет подключить Android устройство к приемнику и осуществить Tethering.

Необходима установка приложения как на Android устройство, так и на приемник.

Не имеет смысла после появления Android 2.2, но, в свое время, очень гибкий и полезный инструмент.

Reverse tethering

Перейдем к самому интересному месту статьи.

Т.к. четко структурированной информации по данному вопросу очень мало, я считаю очень важным донести факты, касательно текущей ситуации до сведения интернет-сообщества.

На данный момент Reverse tethering, как таковой, стандартными средствами еще не реализован. Нет, так же, и 3rd Party продуктов, позволяющих без специальной настройки произвести Reverse tethering. Но, внимательный читатель уже заметил фразу «специальная настройка». Этим мы и займемся. От банального к более сложному.

В основе некоторых предложенных решений будет лежать широко известный механизм разделения интернет трафика, который в данной статье мы рассматривать не будем. Статей, описывающих этот механизм, множество. Что действительно интересно — варианты соединения Android устройства и источника.

Стандартные решения

WiFI Точка Доступа

Самый очевидный вариант решения.

Высокая скорость, средняя территориальная доступность, для честных людей — еще и некоторые денежные затраты.

Но не всегда есть под рукой точка доступа. Тогда…

На сегодняшний день зона покрытия еще не стабильна, цены сильно завышены, скорость средняя.

Перспективы хорошие, но доступно не всем. Ладно, остается последняя надежда.

Ad-hoc

Перед нами стоит компьютер (источник), подключенный к сети интернет через стандартный сетевой кабель — витую пару. У него есть WiFi-адаптер, который мы используем для подключения к Android устройству. Такое подключение называется Ad-hoc.

Однако такое подключение на сегодняшний день для Android устройств недоступно, хотя в саму платформу Android такая возможность заложена.

Настоятельно прошу всех проголосовать за исправление данной недоработки на официальной странице ошибки. Достаточно поставить звездочку в левом верхнем углу. Спасибо.

Нестандартные решения

Виртуальная WiFI Точка Доступа

В Windows 7 появилась возможность создавать виртуальную WiFI Точку Доступа.

Это позволяет подключить Android устройство к источнику без применения реальной WiFI Точки Доступа.

Для упрощения процедуры была создана программа Сonnectify.

Очевидный минус — не все хотят работать (нет возможности установить) Windows 7.

Ad-hoc

Есть возможность создания Ad-hoc подключения вручную. Но только при использовании Root.

В файле /system/etc/wifi/tiwlan.ini правим:

WiFiAdhoc = 1

dot11DesiredSSID = HTCG1Default

dot11DesiredBSSType = 0

Тем самым вы создаете одно подключение Ad-hoc.

Подробности вы можете поискать сами, т.к. я строго не рекомендую пользоваться данным методом.

Ad-hoc — перепрошивка

Существует неофициальный патч, который включает возможность находить и подключаться к Ad-hoc сетям, помечая их *. Опять же — на свой страх и риск.

Есть возможность настройки USB подключения вручную. Только при использовании Root.

Инструкция написана понятно и легко.

Самый сложный вредонос под Android

Коллеги из вирлаба написали статью о бэкдоре, с возможностями котого вы должны ознакомиться: http://www.securelist.com/ru/blog/207768863/Samyy_slozhnyy_Android_troyanets. В своей же статье я покажу, чем грозит заражение этим вредоносом. Но для нач.

Но для начала подобьем список особенностей и возможностей бэкдора:

Впечатляет? Тогда под кат, где я продемонстрирую несколько скриншотов.

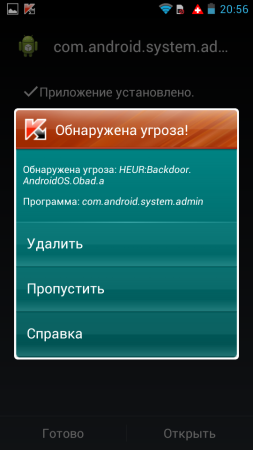

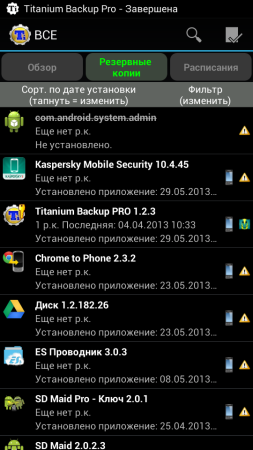

Для исследования я взял Backdoor.AndroidOS.Obad.a с md5 E1064BFD836E4C895B569B2DE4700284. Вредонос не работает на эмуляторе. Возможно его удалось бы запустить после модификции эмулятора через командную строку, но мне проще использовать реальное устройство. Внимание! Не повторяйте такого!

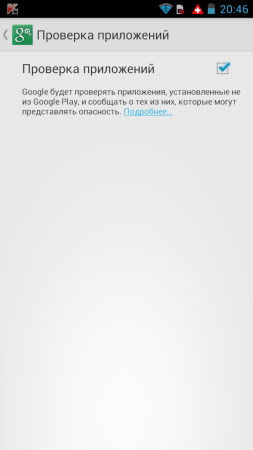

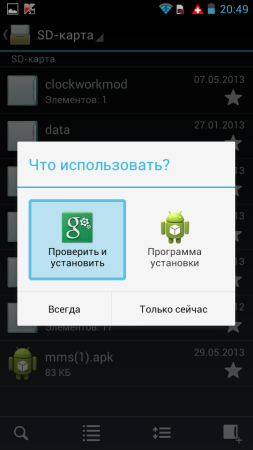

Приложение весит 83 килобайта. Установку я сделаю с принудительной проверкой приложения антивирусом от Google:

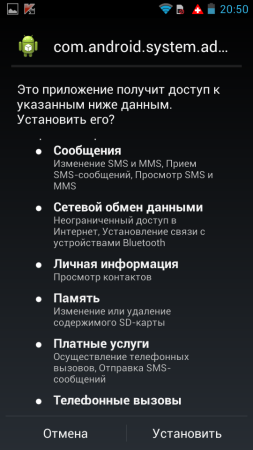

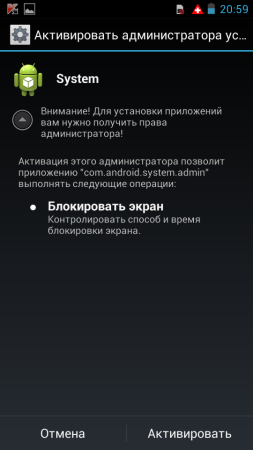

Я не думаю, что кто-то ждал, что вредонос будет обнаружен. Ну ладно. Т.к. установка происходит через штатный инсталлятор, то все запросы показаны. В том числе те, что стоят денег. Ах, если бы читали хотябы треть пользователей.

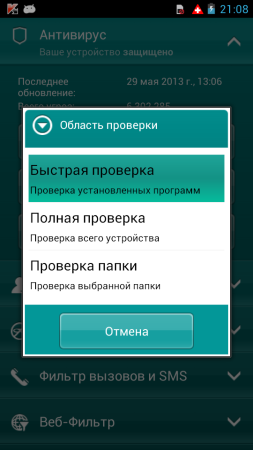

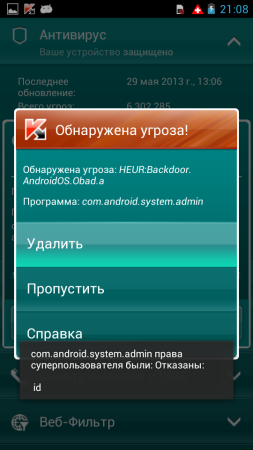

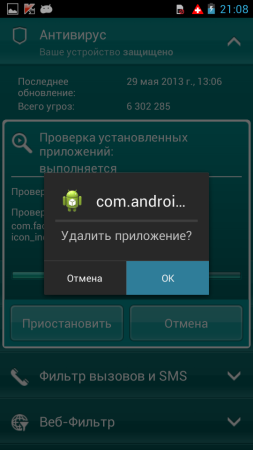

Для проверки, заражена система или нет я буду использовать Kaspersky Mobile Security. Не потому что это реклама или что-то подобное. Просто наш продукт заведомо видит и детектирует угрозу. Удалить он все равно ее не сможет после того, как я разрешу использование функций Device Administrator. Вот как детектируется вредонос:

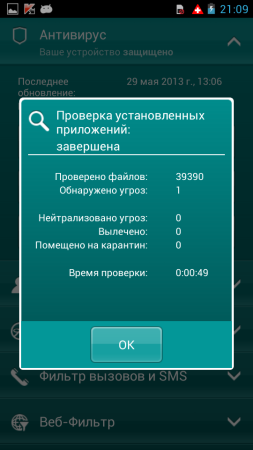

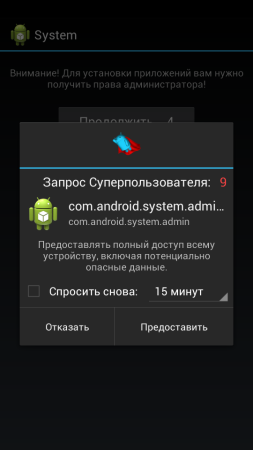

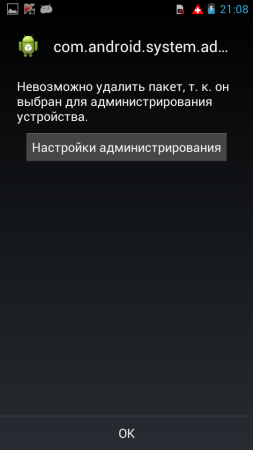

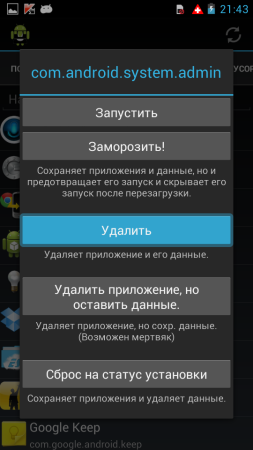

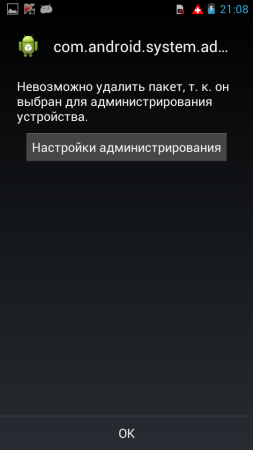

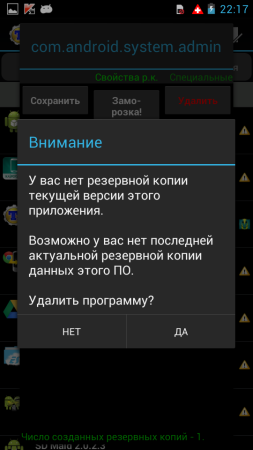

Я запретил использование root прав. Тут и без них достаточно «счастья» будет. На заднем плане идет обратный отсчет до появления экрана предоставление прав администратора устройства. Я предоставил эти права. Всё. Если ваш аппарт не рутован, то вы не сможете удалить это приложение. Вы уже видели, что кнопки удаления недоступны. Но даже если вызвать удаление иным образом, его нельзя завершить из-за уязвимости в Device Admin. Сейчас я попытаюсь вызвать удаление из Kaspersky Mobile Security.

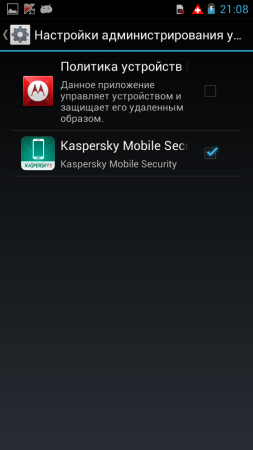

Как вы можете убедиться, в списке DA вредоноса действительно не видно. А значит права администратора системы забрать у него нельзя. Так что если вы не уверены в своих знаниях и опыте, лучше используйте проверенный антивирус. Любой. Главное, чтобы у него была заслуженная великолепная репутация. Как специалист, я бы рекомендовал антивирусы отечественных производителей, т.к. в России пока еще не забивают на реальные исследования и тестирования.

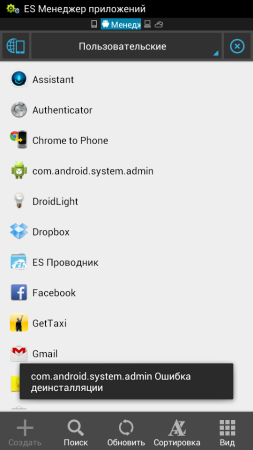

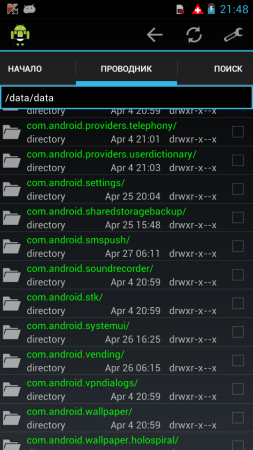

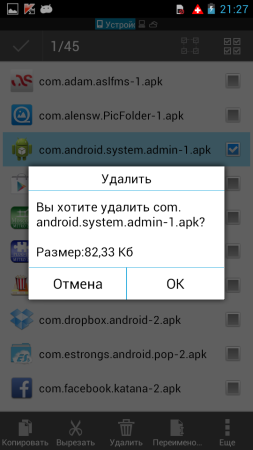

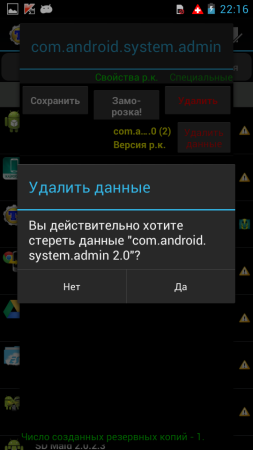

Как видим, он не справился. Тогда попытаемся просто удалить вредоноса руками. Благо знаем имя пакета.

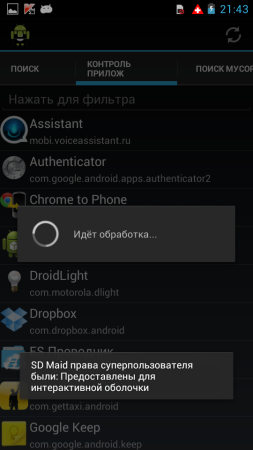

Вполне ожидаемо приложение видит вредоноса, но удалить не сумело. При этом сделало какое-то невнятное заявление о скрытии системного приложения. Ну, раз и тут автомат не справился, переходим на ручник.

Но здесь нет папки вредоноса. Очевидно, что ручник не приспособлен вообще для серьезной работы, только для очистки мусора.

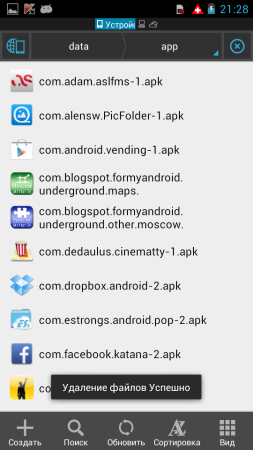

Хорошо, раз в режиме «руками» мы смогли снести заразу, попробуем сделать этот из adb shell, как меня попросили в Juick. Собственно, тут ждать проблем не приходится.

rm com.android.system.admin-1.apk

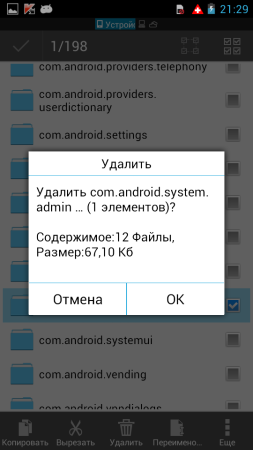

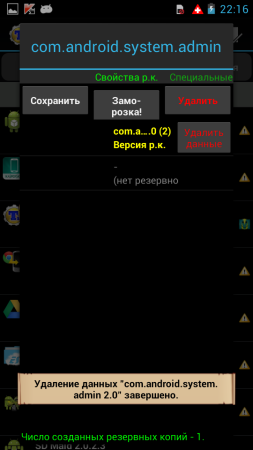

И вредоноса нет. Теперь остается просто подчистить хвосты. Можно даже штатно.

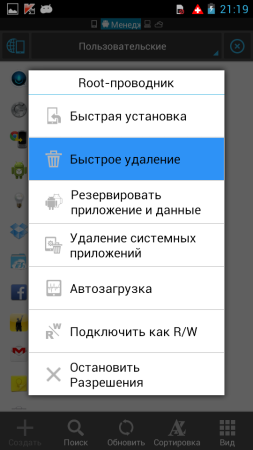

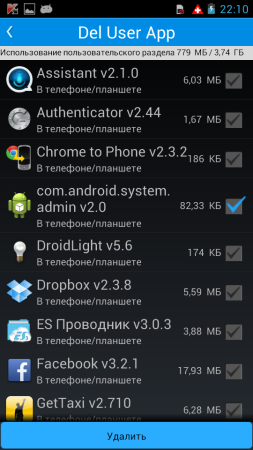

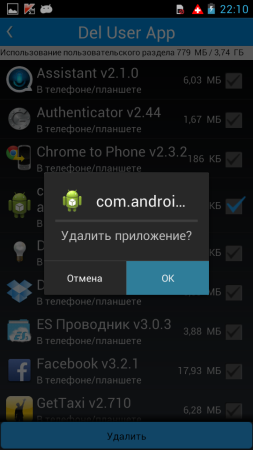

Следующим будет приложение RootAppDelete. Выбираем удаление пользовательского ПО и.

Эта утилита не использует прав root для удаления пользовательских приложений, а вызывает штатный анисталлер. В итоге удалить бекдора им нельзя.

Как видно на последнем скриншоте, хвосты штатно зачистить все еще нельзя. Ну это не проблема. Перезагружаем смартфон и.

Да, я использовал сделаный ранее скриншот, но сути не меняет 🙂

Итак, мы столкнулись с вредоносом, который хоть и можно обезвредить, но это просто не под силу подавляющему большинству пользователей. Более того, этот вредонос защищается от удаления только штатными возможностями Android и при наличии root не использует эти права для самозащиты. Но теперь, вооружившись знанием о подобных вредоносах, вы сможете вынести их руками. Если, конечно, ваш аппарат рутован. В противном случае вам придется сделать сброс.

P.S. После удаления вредоноса и вставки SIM я обнаружил, что отключен мобильный интернет. Не исключаю, что это поведение Android или даже прошивки от Motorola. Но может быть и подлянка вредоноса.

Тогда можно поддержать её лайком в соцсетях. На новости сайта вы ведь уже подписались? 😉

Или закинуть денег на зарплату авторам.

Или хотя бы оставить довольный комментарий, чтобы мы знали, какие темы наиболее интересны читателям. Кроме того, нас это вдохновляет. Форма комментариев ниже.

Что с ней так? Своё негодование вы можете высказать на zelebb@gmail.com или в комментариях. Мы постараемся учесть ваше пожелание в будущем, чтобы улучшить качество материалов сайта. А сейчас проведём воспитательную работу с автором.

Если вам интересны новости мира ИТ также сильно, как нам, подписывайтесь на наш Telegram-канал. Там все материалы появляются максимально оперативно. Или, может быть, вам удобнее «Вконтакте» или Twitter? Мы есть также в Facebook.

Тетеринг на Android и iOS

Тетеринг на Android и iOS

Если у вас нет доступа к Wi-Fi или мобильному модему, но воспользоваться интернетом с компьютера очень нужно, на помощь придет tethering. Это особая функция, которая превращает ваш телефон в переносную точку доступа.

Вы можете раздавать свой мобильный трафик как на ноутбуки и ПК, так и на другие мобильные устройства.

Поговорим про опцию подробнее. Разберемся, как это работает, как активировать ее на разных гаджетах, какие условия для тетеринга предлагают ведущие операторы — МТС, Теле2, Мегафон, Билайн и Yota.

Что это такое

Тетеринг (от английского tethering, “привязывать”) — это превращение мобильного устройства в точку доступа. Гаджет, на котором активирована функция тетеринга, заменяет собой мобильный модем либо Wi-Fi роутер.

На данный момент существует несколько вариантов тетеринга:

Интернет, который вы раздаете при использовании этой функции — это пакет трафика в рамках тарифа.

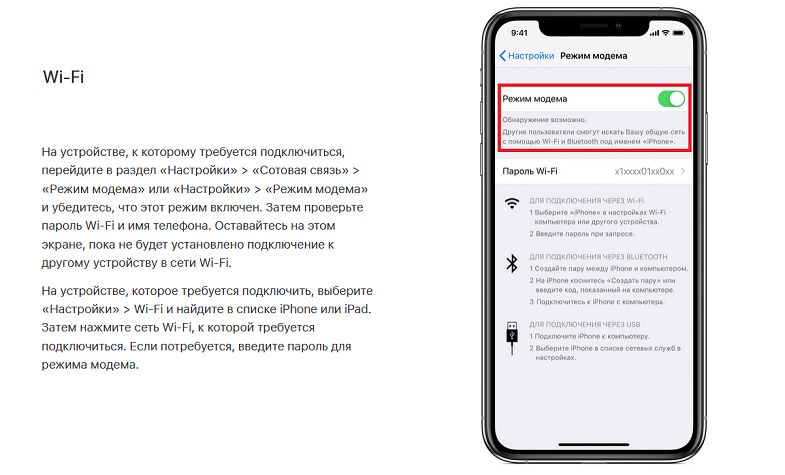

Включение на iOS

Для мобильных гаджетов на iOS можно использовать 3 стандартных варианта тетеринга: Wi-Fi, Bluetooth и USB.

Рассмотрим каждый из них.

Wi-Fi Tethering

Чтобы поделиться интернет-трафиком с iPhone или iPad через Wi-Fi, вам нужно сделать следующее:

Теперь вы можете выйти в сеть со второго девайса. Также можно настроить соединение и с другими устройствами — ПК, ноутбуками, смартфонами или планшетами. Их количество не ограничено.

Bluetooth Tethering

Вот как вы можете подключиться к интернету через Bluetooth:

Соединение установлено. Теперь вам нужно активировать интернет-подключение через Блютуз. Это делается так:

На iOS подключение через Bluetooth активируется автоматически, если вы на данный момент не подключены к Вай-Фай.

USB Tethering

Чтобы воспользоваться этим методом, вам потребуется стандартный зарядный USB-кабель для iPhone или iPad.

Подключение выполняется так:

После этого ПК или ноутбук, к которому подключено мобильное устройство, автоматически подключится к новой сети.

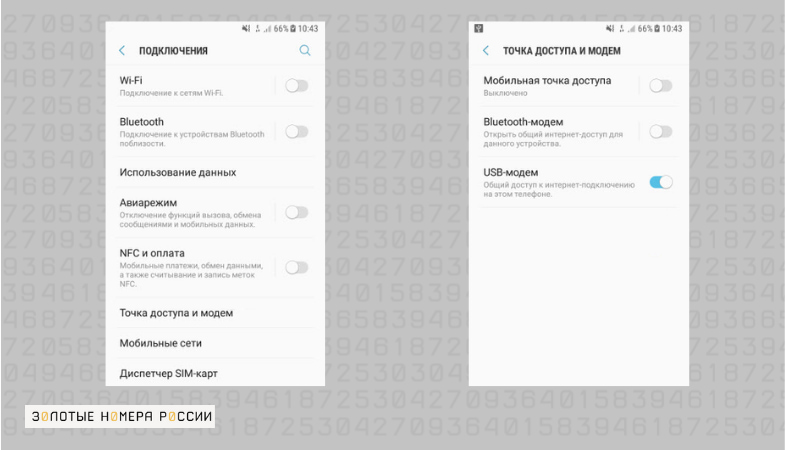

Активация на Android

В отличие от техники Apple, для девайсов на Android нельзя написать одну общую инструкцию. Это связано с тем, что многие гаджеты используют собственные оболочки, в которых пункты меню называются не так, как в стандартной версии.

Рассмотрим способы подключения для “голого” Android.

Если вы пользуетесь телефоном или планшетом с другой оболочкой, настройка может незначительно отличаться.

Подключение по Wi-Fi

Для раздачи интернета по Wi-Fi вам нужно сделать следующее:

Важный момент: одновременно вы можете присоединить к Android не более 10 разных гаджетов.

Кроме того, нельзя раздавать трафик по Wi-Fi и в то же время подключаться к другим беспроводным сетям. На время работы функции вы можете пользоваться только мобильным интернетом.

USB-модем

Чтобы превратить ваш телефон или планшет в мобильный модем, сделайте следующее:

На компьютере появится окно с подтверждением. Нажмите на согласие, чтобы начать пользоваться интернетом.

Важно! Подключиться к компьютерам Mac таким способом не получится. Они не поддерживают соединение с Android через USB.

Bluetooth-модем

Для подключения к сети при помощи Блютуз на Android вам нужно сделать следующее:

После этого вам нужно настроить подключение по Блютуз на втором девайсе. Используйте инструкцию, которая была приведена для активации тетеринга на iOS.

Интернет-соединение через Блютуз используется редко, потому что оно медленнее остальных и довольно сложно в настройке.

Условия операторов

Раздача безлимитного трафика невыгодна для сотовых операторов. Поэтому на тарифах с “безлимитом” действуют такие ограничения на тетеринг:

Операторы Yota и Теле2 полностью запрещают тетеринг на своих безлимитных тарифах.

Резюме

Тетеринг — удобная опция, которая позволяет делиться мобильным интернетом с одним или с несколькими устройствами одновременно.

Для тетеринга можно использовать как беспроводное, так и проводное подключение. Последний вариант будет полезен, если на компьютере нет модуля Bluetooth или Wi-Fi.

Условия раздачи зависят от сотового оператора. Ограниченный трафик можно раздавать везде, а вот с “безлимитом” могут возникнуть проблемы.

Полноценную бесплатную раздачу предлагает только Мегафон. Билайн берет за эту возможность дополнительную плату, МТС тоже, но это возможно не на всех тарифах, а Теле2 и Йота и вовсе запрещают тетеринг на тарифах с безлимитным трафиком.