наличие модуля доверенной загрузки что это

Статьи и публикации

Обзор рынка средств (модулей) доверенной загрузки (СДЗ, МДЗ)

Обзор с упоминанием продукта компании «Аладдин Р.Д.» — TSM

Средства (модули) доверенной загрузки (СДЗ, МДЗ) предназначены для защиты данных от угроз несанкционированного доступа (НСД) и защиты от вирусных атак на базовую систему ввода-вывода (BIOS). Рост российского рынка в области СДЗ и МДЗ обусловлен не только необходимостью защиты от несанкционированного доступа к информации, но и необходимостью выполнения требований регуляторов и нормативно-правовых актов в области защиты информации. В обзоре расскажем про функциональность СДЗ и МДЗ, проанализируем рынок представленных решений, а также детально разберем наиболее интересные из них.

Введение

Несанкционированный доступ (далее — НСД) к информации является наиболее часто встречающейся и наиболее вероятной угрозой информационной безопасности. НСД ведет к нежелательным последствиям в организации, таким как утечка защищаемой информации (персональные данные, служебная информация, государственная тайна), полное или частичное нарушение работоспособности системы. Все это ведет к снижению репутации компании, финансовым потерям и прекращению бизнес-процессов.

Наиболее часто НСД к информации происходит при использовании вредоносных программ, функционирующих до загрузки операционной системы, на уровне BIOS/UEFI, или при определенных действиях злоумышленника, который может получить доступ к информации, загрузившись с любого внешнего носителя информации.

Для снижения этих рисков применяются средства (модули) доверенной загрузки (далее — СДЗ, МДЗ), которые, во-первых, проводят контроль целостности загружаемых файлов и сверяют их с эталонными значениями, хранимые в недоступной для операционной системы памяти. Во-вторых, обеспечивают идентификацию и аутентификацию пользователей до загрузки операционной системы. В-третьих, осуществляют запрет загрузки нештатных копий операционной системы с недоверенных внешних носителей информации.

СДЗ и МДЗ созданы для усиления встроенных средств защиты операционных систем, а именно для усиления аутентификации и идентификации пользователей, и защиты от НСД к защищаемой информации. Регулятор в лице ФСТЭК России предъявляет жесткие требования для защиты от НСД к информации, среди которых обязательное использование СДЗ и МДЗ. Выполнение требований регуляторов в первую очередь необходимо для тех организаций, которые в своей деятельности сталкиваются с обработкой персональных данных, информации, содержащей сведения, составляющие государственную тайну, а также защиты существующих информационных систем. При невыполнении этих требований регулятор вправе наложить на организацию значительный штраф. А в случае с государственной тайной помимо штрафа возможен и отзыв лицензии на право обработки такой информации, что приведет к остановке деятельности организации.

Далее расскажем о состоянии рынка СДЗ и МДЗ, поговорим об их основных функциях, каким требованиям они должны соответствовать и рассмотрим основные продукты, представленные на рынке.

Рынок средств доверенной загрузки в России

С 1 января 2014 года ФСТЭК России установил требования, предъявляемые к средствам доверенной загрузки (приказ ФСТЭК России от 27.09.2013 года № 119), однако этот приказ имеет ограничительную пометку «для служебного пользования», что означает отсутствие его в свободном доступе. Поэтому приходится довольствоваться информационным сообщением ФСТЭК России от 06.02.2014 г. № 240/24/405 «Об утверждении Требований к средствам доверенной загрузки», в котором регулятор выделяет следующие типы СДЗ:

Для каждого типа СДЗ определено 6 классов защиты (класс 1 — самый высокий, класс 6 — самый низкий). Чем выше класс, тем больше требований к нему предъявляется, и его использование возможно в системах более высокого класса.

ФСТЭК России ввел такое понятие, как профили защиты СДЗ, которые соответствуют конкретному типу и классу защиты СДЗ. Профиль защиты — это набор обязательных требований, выполнение которых необходимо для сертификации продукта. В таблице 1 приведена спецификация профилей защиты.

Таблица 1. Спецификация профилей защиты СДЗ

Решения СДЗ и МДЗ представлены в программном и программно-аппаратном исполнении. Основное отличие — это использование платы расширения в программно-аппаратных комплексах.

Так как рынок СДЗ и МДЗ возник под влиянием требований регуляторов, то принципиальной характеристикой продукта является не только наличие минимально обязательного набора функциональных возможностей, но и соответствие типу доверенной загрузки и классу защиты, а следовательно и выполнение требований, указанных в соответствующих профилях защиты СДЗ, утвержденных ФСТЭК России.

В настоящее время среди основных игроков рынка сертифицированных СДЗ и МДЗ можно выделить:

Что же касается прогноза на будущее российского рынка в области СДЗ и МДЗ, то можно предположить, что он продолжит планомерно расти. В первую очередь рынок будет подогревать необходимость выполнения постоянно увеличивающихся требований регуляторов в области защиты информации. В качестве примера можно привести принятые требования о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах, утвержденные приказом ФСТЭК России от 11.02.2013 г. № 17 (с учетом изменений, внесенных приказом ФСТЭК России от 15.02.2017 г. № 27). Этот приказ вводит меру защиты УПД.17, в соответствии с которой использование доверенной загрузки в средствах вычислительной техники входит в базовый набор мер защиты для ГИС 1 и 2 классов защищенности.

Функции средств доверенной загрузки

В своих руководящих документах ФСТЭК России строго определяет минимально необходимую функциональность для СДЗ и МДЗ.

Итак, к основным функциям СДЗ и МДЗ относятся:

Пользователю помимо уникального логина и пароля выдается персональный идентификатор. Злоумышленник, даже зная логин и пароль пользователя, не сможет загрузить систему без физического доступа к персональному идентификатору.

Загрузка системы прекратится, если хотя бы у одного параметра или файла не совпадет значение контрольной суммы с эталонным значением, хранящимся в защищенной области системы доверенной загрузки.

Злоумышленник, имея физический доступ к системе, но не зная учетных данных пользователя, может попытаться загрузить систему с внешнего носителя информации и вследствие чего получить полный доступ к хранимым данным. Но механизм сторожевого таймера, реализованный в средствах и модулях доверенной загрузки, перехватывает управление на себя, блокирует BIOS системы и не дает возможность злоумышленнику изменить его параметры для осуществления дальнейшей загрузки системы с внешнего носителя информации. Если же по каким‑либо причинам сторожевой таймер не перехватил управление и не передал его модулю или средству доверенной загрузки, то срабатывает система защиты и система либо перезагружается или полностью выключается. Таким образом, загрузить операционную систему в обход модуля или средства доверенной загрузки становится невозможно.

Журналирование действий пользователей в системе позволяет администратору информационной безопасности оперативно реагировать на различные системные события и облегчает расследование инцидентов информационной безопасности.

Перечисленные функции являются базовыми для средств доверенной загрузки, но, как правило, в существующих решениях функциональность намного шире. Средства доверенной загрузки являются хорошим подспорьем для сотрудников службы безопасности как при расследовании инцидентов, так и при оперативном определении скомпрометированного рабочего места.

Особенности средств доверенной загрузки

Для наглядности в этом разделе попытаемся проанализировать основные характеристики рассмотренных СЗД и МДЗ в табличной форме. К основным параметрам сравнения отнесем: вид СДЗ по типу изготовления, тип СДЗ по классификации ФСТЭК России, поддерживаемые интерфейсы платы расширения СДЗ, наличие сертификатов, поддержка UEFI, используемый пользовательский интерфейс, необходимость установки агента в систему, поддерживаемые идентификаторы, прочие особенности.

Таблица 2. Особенности представленных в России средств доверенной загрузки СДЗ и МДЗ

Обзор средств и модулей доверенной загрузки

«Аладдин Р.Д.» — отечественный разработчик продуктов информационной безопасности, является крупным поставщиком средств аутентификации. Компания основана в 1995 году. Основной вектор развития направлен на создание средств двухфакторной аутентификации пользователей, средств защиты баз данных и персональных данных, шифрование дисков, папок и съемных носителей с системой централизованного управления.

Встраиваемый модуль безопасности Aladdin TSM применяется для так называемой «стерилизации» ARM-процессоров серии i.MX6 компании NXP/Freesale.

Данный модуль аппаратно разделяет ARM-процессор на две изолированные друг от друга области — Secure World и Normal World. Позволяет запущенным в них приложениям работать независимо друг от друга на одном ядре процессора и набора периферии. Модуль заменяет загрузчик операционной системы на свой собственный доверенный загрузчик Secure OS, находящийся в Secure World. Это позволяет обеспечить контроль над коммуникациями и процессами, а также контроль загрузки и взаимодействия с любой гостевой системой. Встраивание модуля происходит либо на этапе производства системы, либо в лабораторных условиях.

Рисунок 1. Интерфейс Aladdin TSM. Режим администрирования

Рисунок 2. Интерфейс Aladdin TSM. Пользовательский режим

В состав Aladdin TSM входит:

Модуль безопасности разделяет пользователей на пользователей системы безопасности и администратора системы безопасности. После встраивания Aladdin TSM доступ к настройкам возможен только администратору системы безопасности.

В первую очередь этот продукт предназначен для разработчиков и производителей электронной техники и системных интеграторов.

Эта технология дает возможность использовать современное и эффективное оборудование там, где необходимо обеспечить высокий уровень безопасности, например в КИИ, АСУ ТП, в навигационном и коммуникационном оборудовании.

Средства и модули доверенной загрузки

Средства обеспечения доверенной загрузки операционных систем (СДЗ, МДЗ)

Выбор средств защиты

Поиск

Мнение

Описание и назначение

Средства или модули доверенной загрузки (МДЗ, СДЗ) — это программные или программно-аппаратные средства, позволяющие осуществлять запуск операционной системы исключительно с доверенных носителей информации (например, жестких дисков). При этом такие устройства могут производить контроль целостности программного обеспечения (системные файлы и каталоги операционной системы) и технических параметров (сравнивать конфигурации компьютера при запуске с теми, которые были предопределены администратором при инициализации), и выступать в роли средств идентификации и аутентификации (с применением паролей и токенов).

Средства доверенной загрузки позволяют решать такие проблемы, как:

— Запуск операционной системы в обход жесткого диска. Если злоумышленник не знает учетных данных легитимных сотрудников, но имеет физический доступ к пользовательскому компьютеру или серверу, он может загрузить операционную систему с заранее подготовленного флеш-накопителя и тем самым получить доступ к хранящейся на жестком диске информации. Однако одной из возможностей средств доверенной загрузки является наличие механизма сторожевого таймера. Так как для загрузки операционной системы с внешнего носителя необходимо зайти в BIOS (или базовую систему ввода вывода) компьютера и вручную выбрать средство для загрузки, на это может уйти достаточно много времени. Если выставить перезапуск компьютера, в случае когда операционная система загружается дольше обычного, злоумышленник не успеет изменить настройки BIOS и загрузиться со своего устройства.

— Кража учетных данных пользователей. Даже если злоумышленник узнает логин и пароль сотрудника для входа в систему, его сдержит отсутствие персонального идентификатора. Для того чтобы загрузить операционную систему, когда на компьютере установлен модуль доверенной загрузки, пользователю необходимо прикладывать персональный идентификатор или токен. Без него загрузка осуществляться не будет.

— Соответствие требованиям регуляторов. Для государственных информационных систем и систем, в которых обрабатываются персональные данные, требуется проходить аттестацию на соответствие требованиям. В требования включена обязательная защита информационных систем средствами защиты от несанкционированного доступа. При необходимости более высокого уровня защищенности хранящихся в системе данных в мерах обеспечения безопасности предписано применение аппаратных средств доверенной загрузки.

Средства доверенной загрузки могут быть:

Средства доверенной загрузки. Системы обнаружения вторжений

Установка и настройка средств доверенной загрузки

Доверенная загрузка – это загрузка различных операционных систем только с заранее определенных постоянных носителей (например, только с жесткого диска) после успешного завершения специальных процедур: проверки целостности технических и программных средств ПК (с использованием механизма пошагового контроля целостности) и аппаратной идентификации (аутентификации) пользователя.

Доверенная загрузка включает в себя:

Подтверждение личности запускающего (аутентификация) осуществляется при помощи:

Аутентификация может происходить во время выполнения микропрограммы BIOS или перед загрузкой главной загрузочной записи (MBR) либо загрузочного сектора операционной системы или во время выполнения программы загрузочного сектора.

Основными преимуществами аппаратных средств доверенной загрузки являются:

Иерархия вложенности системных сред представлена на рисунке:

Основными этапами загрузки BIOS являются:

Требования к средствам доверенной загрузки (СДЗ)

Требования к средствам доверенной загрузки установлены приказом ФСТЭК России от 27 сентября 2013 г. № 119 (зарегистрирован Минюстом России 16 декабря 2013 г., рег. № 30604 ) и вступили в действие с 1 января 2014 г.

В Требованиях выделены следующие типы средств доверенной загрузки:

Для дифференциации требований к функциям безопасности средств доверенной загрузки выделяются шесть классов защиты средств доверенной загрузки. Самый низкий класс – шестой, самый высокий – первый.

Специализация средств доверенной загрузки в зависимости от вида защищаемой информации и класса защиты средства доверенной загрузки приведена в таблице.

| Класс СЗИ | Государственные информационные системы | Информационные системы персональных данных | Информационные системы общего пользования | ||||

| Без ИО | ИО | 3 тип угроз | 2 тип угроз | 1 тип угроз | |||

| Без ИО | ИО | ||||||

| 1 | Применяются на объектах информатизации, обрабатывающих информацию, содержащую сведения, составляющие государственную тайну | ||||||

| 2 | |||||||

| 3 | |||||||

| 4 | 1,2 | 1,2,3 | 1,2 | 1,2,3 | 1,2,3 | 1,2 | II |

| 5 | 3 | — | 3 | 4 | — | — | — |

| 6 | Иные системы | ||||||

Сокращение «ИО» в таблице означает взаимодействие защищаемых систем с информационно-телекоммуникационными сетями международного информационного обмена (сетями Интернет).

Рассмотрим типы средств доверенной загрузки подробнее.

Средство доверенной загрузки уровня загрузочной записи

Представляет собой программно-техническое средство, которое предназначено для предотвращения несанкционированного доступа к ресурсам информационной системы при загрузке нештатной операционной среды функционирования и загрузке с нештатного загрузочного диска. Широко применяются как встроенные средства в СЗИ от НСД.

Как уже отмечалось, средства доверенной загрузки уровня загрузочной записи имеют класс защиты 5 или 6. СДЗ обоих классов противодействуют следующим угрозам безопасности информации:

Кроме того, СДЗ 5-го класса противодействует угрозе несанкционированного получения доступа к ресурсам средства доверенной загрузки из программной среды средства вычислительной техники после завершения работы средства доверенной загрузки.

В СДЗ уровня загрузочной записи должны быть реализованы следующие функции безопасности:

| Функция | Класс 6 | Класс 5 |

| Разграничение доступа к управлению средством доверенной загрузки | + | + |

| Аудит безопасности средства доверенной загрузки | + | + |

| Идентификация и аутентификация | + | + |

| Управление доступом к ресурсам средства вычислительной техники | + | + |

| Обеспечение безопасности после завершения работы средства доверенной загрузки | + |

В защищаемой среде должны быть реализованы следующие функции безопасности:

Средство доверенной загрузки уровня платы расширения

Представляет собой программно-техническое средство, которое реализует функции по предотвращению несанкционированного доступа к программным и (или) техническим ресурсам средства вычислительной техники на этапе его загрузки.

СДЗ уровня платы расширения противодействует следующим угрозам безопасности информации:

Использованием СДЗ должны быть реализованы следующие функции безопасности:

В среде должны быть реализованы следующие функции безопасности среды:

Средство доверенной загрузки уровня базовой системы ввода-вывода

Средство доверенной загрузки уровня базовой системы ввода-вывода представляет собой программно-техническое средство, которое встраивается в базовую систему ввода-вывода и должно обеспечивать невозможность подключения нарушителя в разрыв между базовой системой ввода-вывода и средств.

СДЗ противодействует угрозам безопасности информации:

В СДЗ должны быть реализованы следующие функции безопасности:

В среде должны быть реализованы следующие функции безопасности:

Программно-аппаратный комплекс (ПАК) «Соболь». Установка и настройка

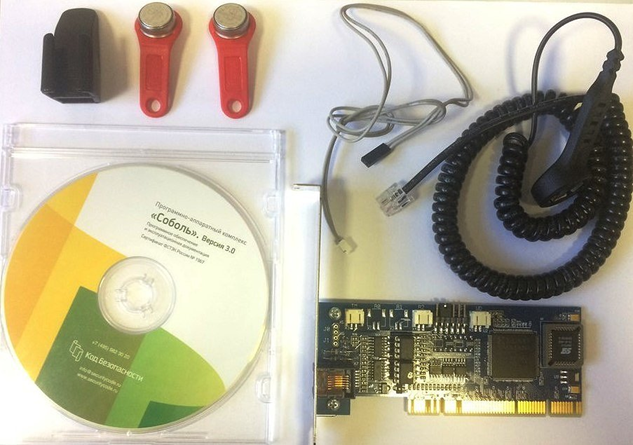

Одним из наиболее распространенных СДЗ является программно-аппаратный комплекс (ПАК) «Соболь» или как его еще называют, электронный замок «Соболь».

Электронный замок «Соболь» предназначен для защиты компьютеров от несанкционированного доступа и обеспечения доверенной загрузки, а также создания доверенной программной среды.

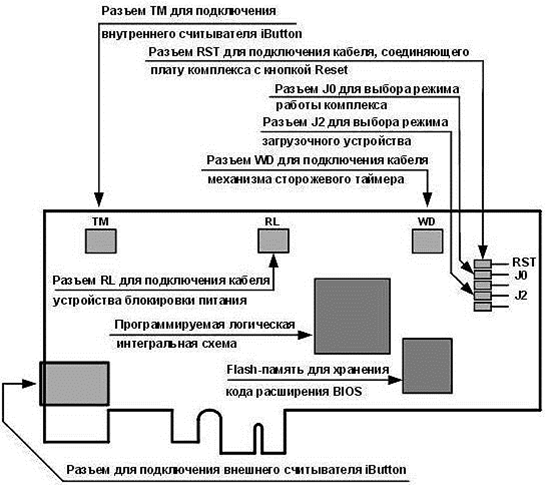

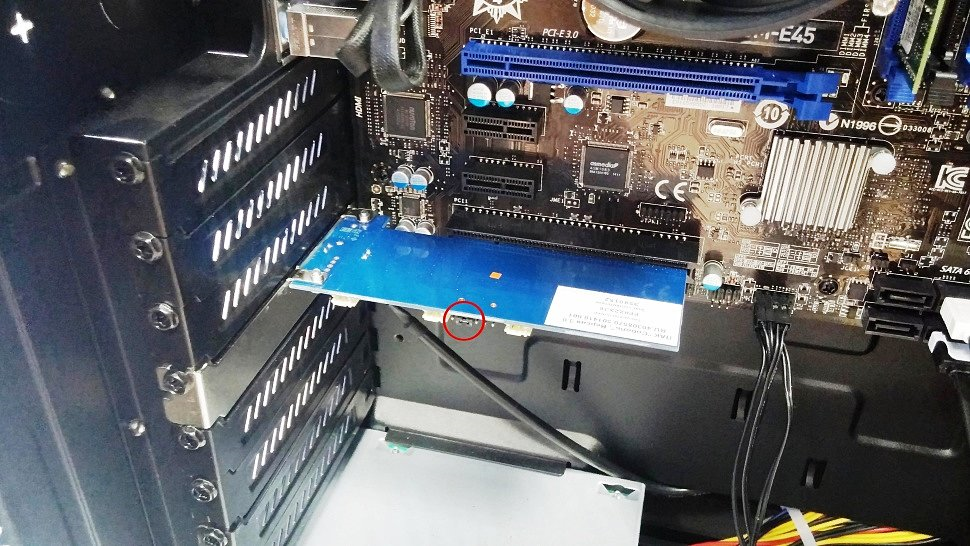

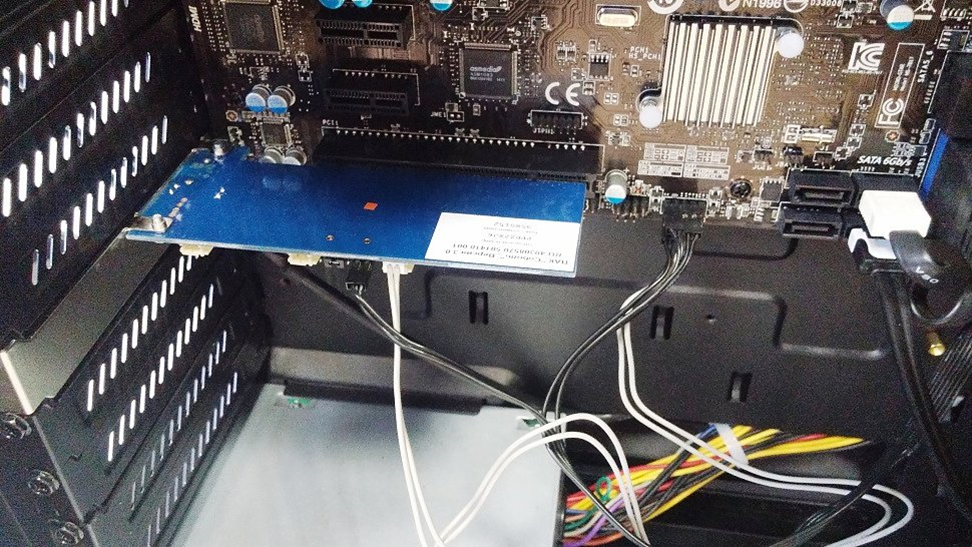

Плата ПАК «Соболь» PCI с расположением разъемов приведена на рисунке:

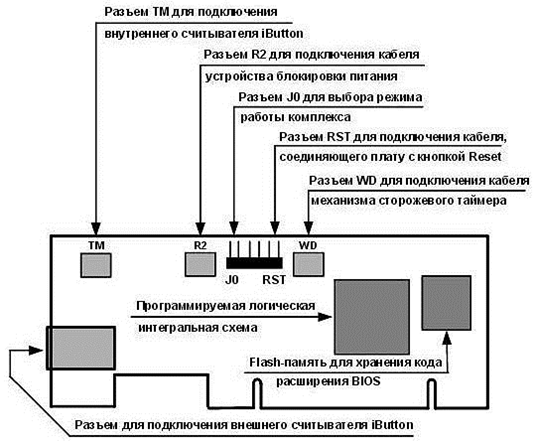

Плата ПАК «Соболь» PCI-Express с расположением разъемов:

Рассмотрим пример установки ПАК «Соболь» на плате PCI. Для начала установки, после отключения ПК от сети и снятия крышки корпуса, нам первым делом необходимо установить плату в разъем.

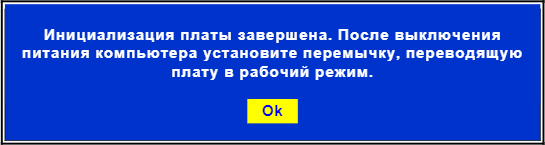

Следует отметить, что плата PCI поставляется со вставленной перемычкой между разъемами J0 и J1 и в этом положении перемычка не несет никакой функции, проще говоря, можно считать, что её нет в плате. Оставляем её в этом положении и приступаем к подключению сторожевого таймера.

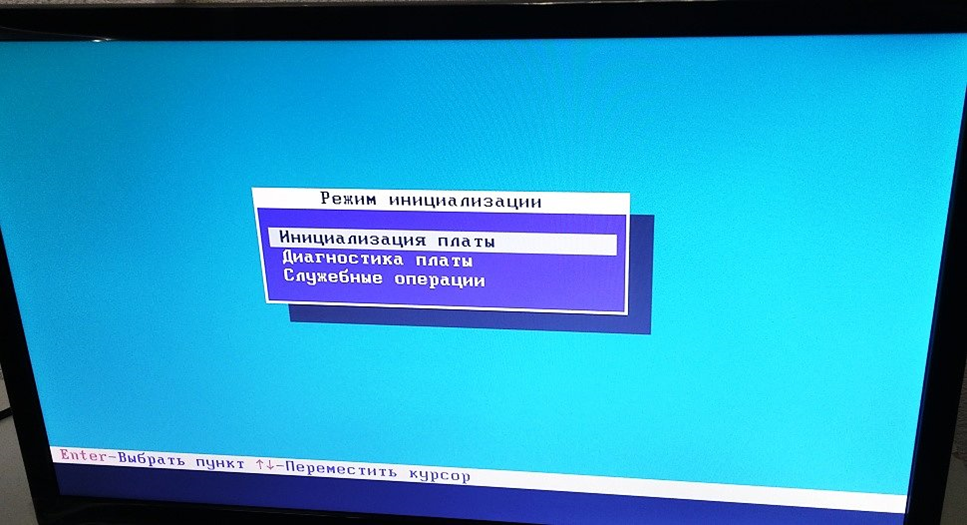

После перезагрузки компьютера должно высветиться окно с заголовком Режим инициализации :

Если же такого окна не наблюдается, на черном фоне отображается мигающий курсор, то это значит что управление на ПАК «Соболь» не передалось. Для устранения данной проблемы необходимо в BIOS Setup разрешить загрузку операционной системы с модулей расширения BIOS сетевых плат.

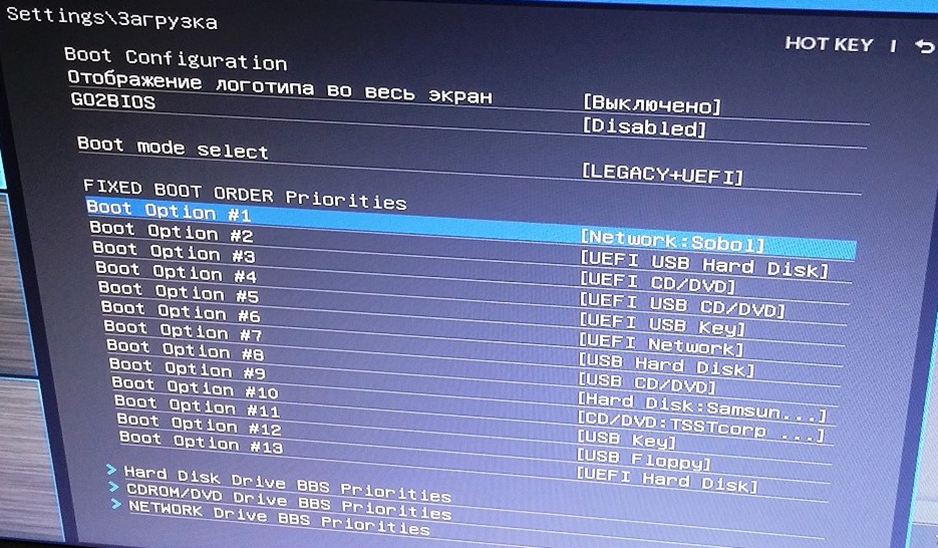

Если управление по прежнему не передается модулю расширения BIOS комплекса, используйте ПАК «Соболь» в режиме загрузочного устройства (IPL- режим).

После проделанных действий следует включить компьютер, зайти в BIOS и в настройках последовательности загрузки системы с загрузочных устройств ставим [Network: Sobol] на первое место, следом [UEFI USB Hard Disk]:

В этом случае загрузка операционной системы осуществляется только с жесткого диска, при условии его наличия в меню загрузки BIOS Setup.

В отличие от платы PCI-E, в плате PCI нет возможности самостоятельно перевести ПАК «Соболь» в загрузочный режим с помощью перемычки. Для того чтобы перевести плату PCI в IPL режим необходимо будет обратиться в службу технической поддержки разработчика данного комплекса и сдать плату PCI на перепрошивку.

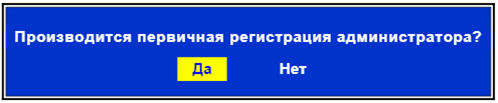

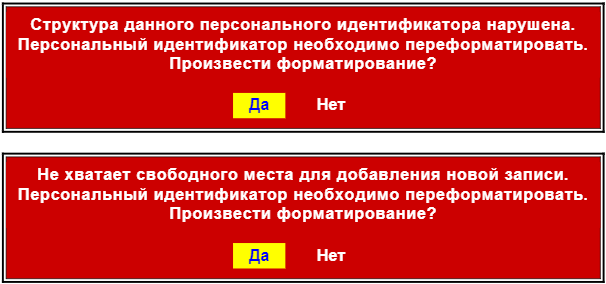

После перепрошивки АПМДЗ «Соболь», должно загрузится окно Режим инициализации Нужно выбрать пункт Инициализация платы и приступить к первичной регистрации администратора. После просмотра общих параметров системы пройдет тестирование датчика случайных чисел и высветиться окно, в котором нужно подтвердить первичную регистрацию.

В поле Введите новый пароль следует ввести свой пароль, который должен содержать не менее восьми знаков.

После подтверждения вас попросят предъявить персональный идентификатор:

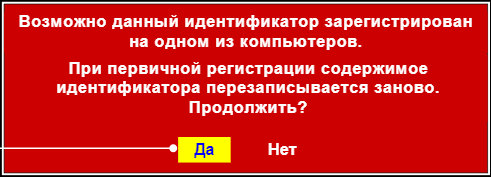

Если идентификатор регистрировался ранее на другом компьютере и уже содержит служебную информацию, на экране появится предупреждение:

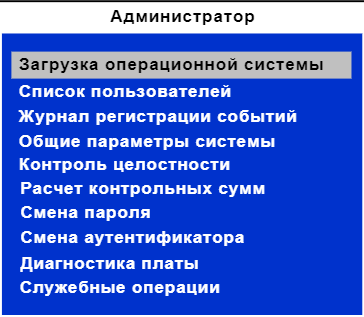

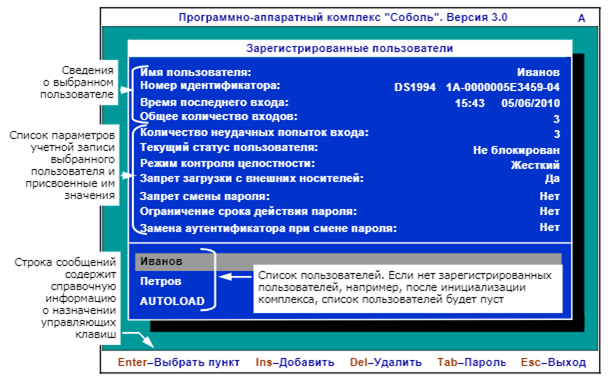

На этом установка платы «Соболь» заканчивается, после включения компьютера производится загрузка уже непосредственно через электронный замок. Вас попросят приложить идентификационный ключ, которому уже присвоен уникальный код. После этого вводится пароль и отображается информационный раздел, где будет показана статистика последних удачных и неудачных входов в систему. Пропуская этот раздел путем нажатия любой клавиши переходим в меню администратора, откуда уже можно перейти непосредственно к загрузке операционной системы или же произвести индивидуальные настройки.

После загрузки операционной системы нужно установить программного обеспечения ПАК «Соболь», которое входит в пакет. После завершения установки программного обеспечения следует перезагрузить компьютер.

Настройка механизма контроля целостности

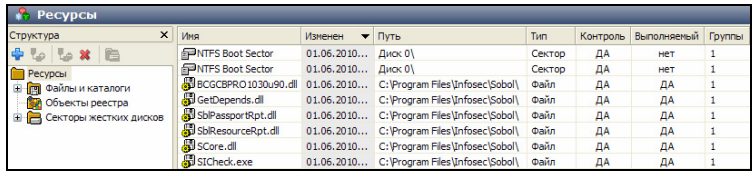

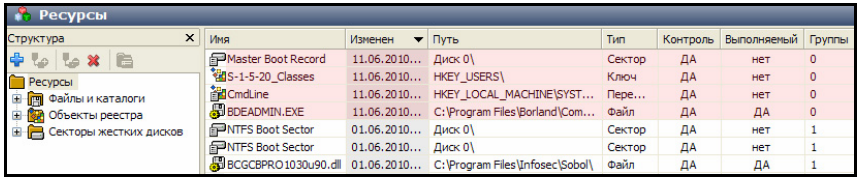

Механизм контроля целостности комплекса «Соболь» обеспечивает до загрузки операционной системы контроль следующих объектов:

Параметры, определяющие работу механизма контроля целостности комплекса «Соболь», объединены в рамках единой модели данных. Модель данных представляет собой иерархическое описание объектов и связей между ними. В модели используются 5 категорий объектов:

| Объект | Пояснение |

|---|---|

| Ресурс | Ресурсы — это файлы, секторы диска и элементы системного реестра. Описание файлов, секторов и элементов однозначно определяет местонахождение ресурса и его тип |

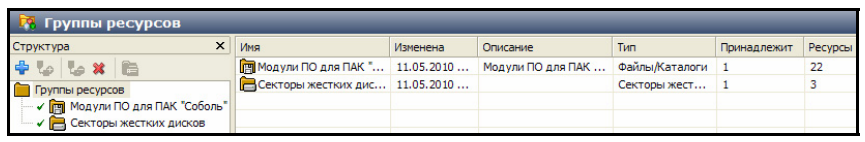

| Группа ресурсов | Объединяет множество описаний ресурсов одного типа (файлы, секторы, элементы реестра). Однозначно определяется типом входящих в группу ресурсов |

| Задача | Задача — это набор групп ресурсов одного и того же или разных типов. Например, задача может одновременно включать группу системных файлов и секторов |

| Задание | Включает в себя набор задач и групп ресурсов, подлежащих контролю |

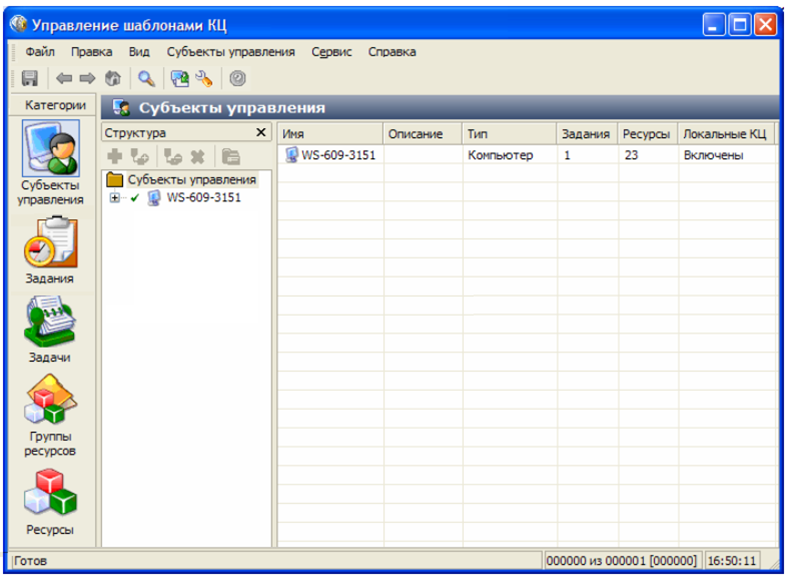

| Субъект управления | Субъектом управления является компьютер, защищаемый комплексом «Соболь» |

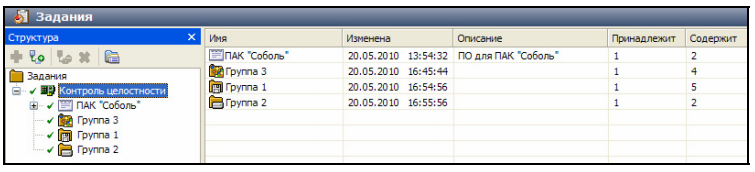

Объекты одной категории являются подчиненными или вышестоящими по отношению к объектам другой категории. Так, ресурсы являются подчиненными по отношению к группам ресурсов, а группы — к задачам. Включение ресурсов в группы, групп ресурсов в задачи, а задач — в задания называется установлением связей между объектами. В конечном итоге задания назначаются субъектам.

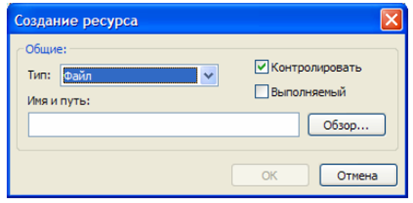

Для создания одиночного ресурса (файл, сектор, элемент реестра):

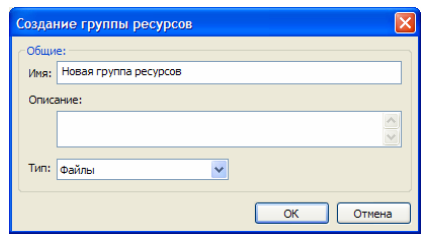

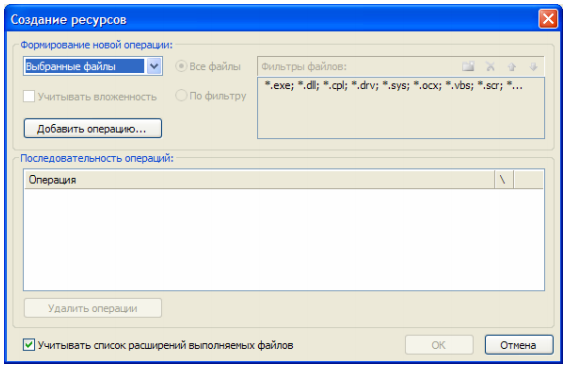

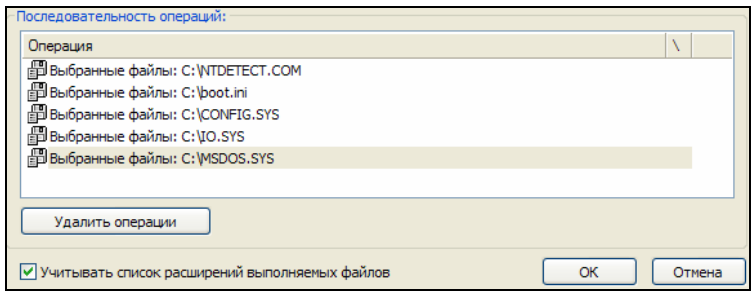

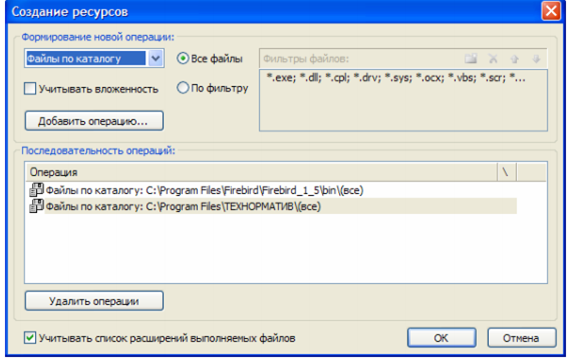

Создание групп ресурсов:

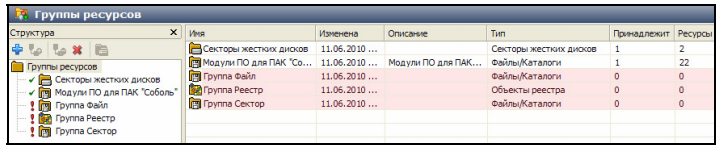

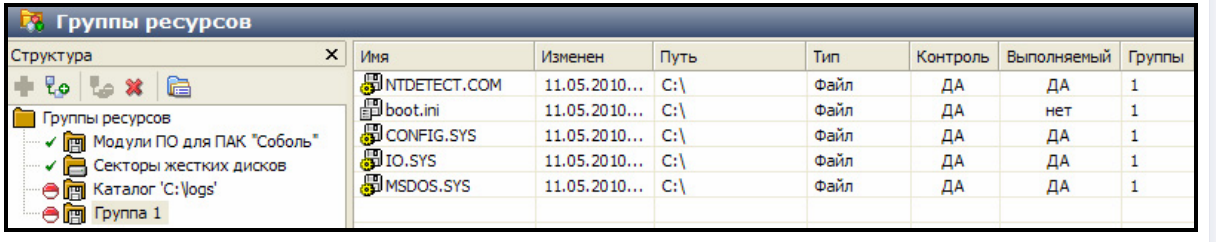

Окно Группы ресурсов примет вид, подобный следующему:

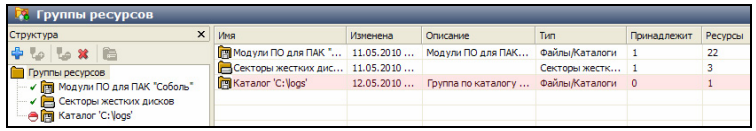

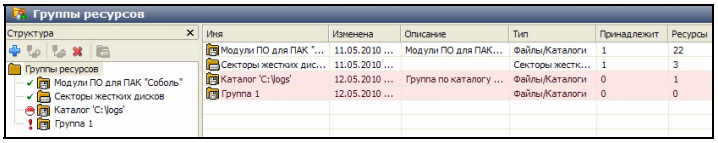

Создание группы файлов:

В поля Имя и Описание введите соответственно имя создаваемой группы (например, Группа 1 ) и при необходимости краткую дополнительную информацию о группе, в раскрывающемся списке Тип выберите Файлы и окно Группы ресурсов примет вид, подобный следующему:

Доступно 2 варианта:

Выбранные файлы (стандартная процедура выбора файлов; дополнительные условия недоступны).

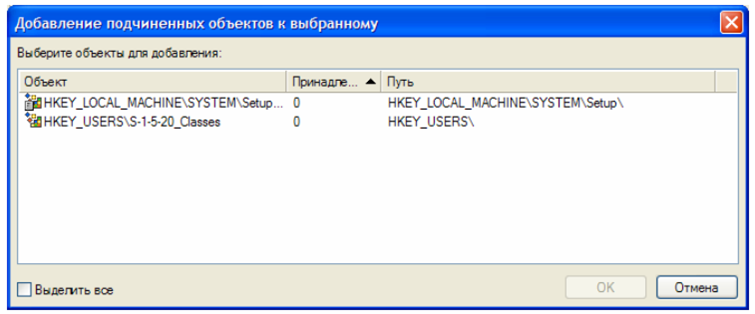

Выберите необходимые файлы:

Проанализируйте список выполненных операций на предмет того, содержит ли он все ресурсы, планируемые для включения в модель данных.

Окно Группы ресурсов примет вид, подобный следующему:

Создание иных ресурсов

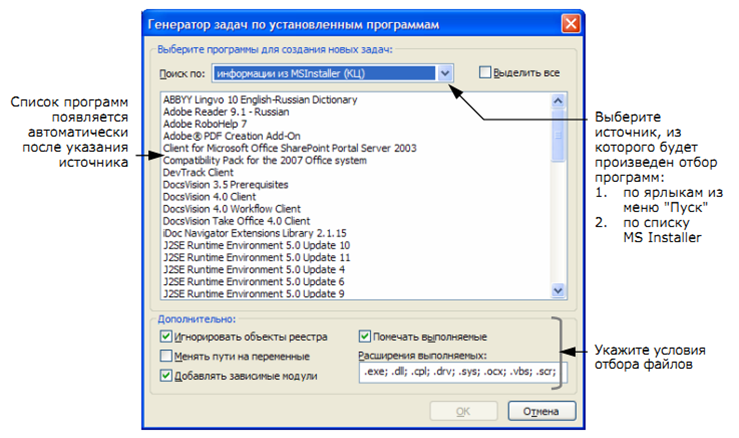

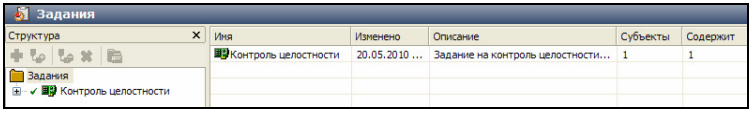

Добавление объектов в задание на контроль целостности:

В панели категорий главного окна программы Управление шаблонами КЦ выберите категорию Задания :

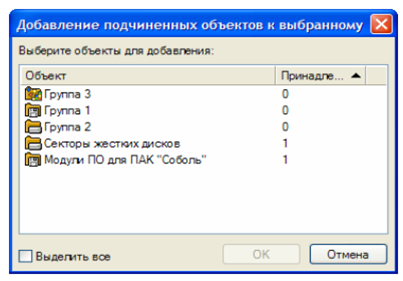

В области Структура вызовите контекстное меню папки Контроль целостности и выполните команду Добавить задачи/группы/Существующие :

Выберите объекты, которые вы планируете включить в задание на контроль целостности.

Расчет эталонных значений контрольных сумм:

После корректировки шаблонов контроля целостности (КЦ) необходимо заново рассчитать эталонные значения контрольных сумм. Перед запуском процедуры расчета контроля целостности обязательно отключите от USB-портов компьютера все устройства класса USB Mass Storage Device (flash-накопители, CD-, DVD-приводы и т. п.).

Начнется расчет эталонных значений контрольных сумм объектов, заданных шаблонами контроля целостности. При этом на экране появится окно, которое отображает процесс расчета контрольных сумм.

Расчет эталонных значений контрольных сумм считается завершившимся успешно, если в процессе расчета не зафиксировано ни одной ошибки (поле «Найдено ошибок» содержит значение 0 ).

При обнаружении ошибок (не найден заданный файл или сектор и т. д.) необходимо выяснить и устранить причины их возникновения. Например, если не найдены заданные файлы, откорректируйте шаблоны КЦ файлов, исключив из него отсутствующие на диске файлы. После того как все выявленные недостатки будут устранены, повторите процедуру расчета эталонных значений контрольных сумм.

Системы обнаружения вторжений.

Понятие систем обнаружения вторжений

СОВ используются для обнаружения сетевых атак против уязвимых сервисов, неавторизованный доступ к важным файлам, а также действия вредоносного программного обеспечения (компьютерных вирусов, троянов и червей).

Системы обнаружения вторжений обычно включает в себя:

Требования к системам обнаружения вторжений утверждены приказом ФСТЭК России от 6 декабря 2011 г. № 638 (зарегистрирован Минюстом России 1 февраля 2012 г., рег. N 23088 ), вступили в действие с 15 марта 2012 г.

Согласно требованиям устанавливается 2 типа СОВ:

Система обнаружения вторжений уровня узла и уровня сети представляет собой элемент системы защиты информации информационных систем, функционирующих на базе вычислительных сетей, и применяется совместно с другими средствами защиты информации от несанкционированного доступа к информации в информационных системах.

Обеспечивает обнаружение и (или) блокирование следующих основных угроз безопасности информации, относящихся к вторжениям (атакам):

Система обнаружения вторжений уровня узла

Датчики СОВ уровня узла представляют собой программные модули, устанавливаемые на защищаемые узлы информационной системы (ИС) и предназначенные для сбора информации о событиях, возникающих на этих узлах.

Анализаторы выполняют анализ собранной датчиками информации, генерируют отчеты по результатам анализа и управляют процессами реагирования на выявленные вторжения.

Решение об обнаружении вторжения СОВ принимают в соответствии с результатами анализа информации, собираемой датчиками СОВ, с применением базы решающих правил СОВ.

Система обнаружения вторжений уровня сети

Основными компонентами системы обнаружения вторжений (СОВ) являются датчики (сенсоры) и анализаторы.

Датчики (сенсоры) собирают информацию о пакетах данных, передаваемых в пределах информационной системы (ИС) (сегмента ИС), в которой (котором) установлены эти датчики. Датчики СОВ уровня сети могут быть реализованы в виде программного обеспечения (ПО), устанавливаемого на стандартные программно-технические платформы, а также в виде программно-технических устройств, подключаемых к ИС (сегменту ИС). Анализаторы выполняют анализ собранной датчиками информации, генерируют отчеты по результатам анализа и управляют процессами реагирования на выявленные вторжения.

Решение об обнаружении вторжения СОВ принимают в соответствии с результатами анализа информации, собираемой датчиками СОВ, с применением базы решающих правил СОВ.

В СОВ должны быть реализованы следующие функции безопасности:

| Функция | Класс 6 | Класс 5 | Класс 4 |

|---|---|---|---|

| Разграничение доступа к управлению системой обнаружения вторжений | + | + | + |

| Управление работой системы обнаружения вторжений | + | + | + |

| Управление параметрами системы обнаружения вторжений | + | + | + |

| Управление установкой обновлений (актуализации) базы решающих правил системы обнаружения вторжений | + | + | + |

| Анализ данных системы обнаружения вторжений | + | + | + |

| Аудит безопасности системы обнаружения вторжений | + | + | + |

| Сбор данных о событиях и активности в контролируемой информационной системе | + | + | + |

| Реагирование системы обнаружения вторжений | + | + | + |

В среде должны быть реализованы следующие функции безопасности: