Что такое мсэ сбербанк

Персональные МСЭ: благо или зло?

Персональные МСЭ: благо или зло?

Персональные МСЭ: благо или зло?

В то время как все больше корпоративных сетей призвано обслуживать удаленных работников, бизнес-партнеров и т.п., то есть пользователей, находящихся вне офиса, все чаще администраторы сети сталкиваются с проблемой беспорядочного использования персональных МСЭ. При этом проблема заключается не в самих файерволлах, а в том, что часто в одной сети используется множество разных типов МСЭ, иногда плохо настроенных, выполняющих противоречащие друг другу задачи и, в итоге, скорее нарушающих, нежели оптимизирующих рабочий процесс.

В корпоративной сети такие «соперничающие» друг с другом МСЭ могут превратить выполнение простых административных обязанностей в кошмар. В зависимости от того, как настроен каждый отдельный файерволл, принимаются или отклоняются дополнительные действия по усовершенствованию системы, ставятся соответствующие «заплатки» и т.п. Точно также, в зависимости от настройки МСЭ, злонамеренное ПО, угрожающее сети, может быть либо успешно заблокировано, либо беспрепятственно допущено в систему.

Самым простым решением может стать запрет на использование систем с персональными МСЭ. Но такая политика в итоге докажет свою несостоятельность, так как в этом случае конечные точки сети (а следовательно, вся сеть) будут подвержены разного рода угрозам. Гораздо целесообразнее создать политику, которая бы координировала установку персональных МСЭ и гарантировала, что эти «охранники» будут работать по одной и той же «инструкции».

Чтобы файерволлы работали слаженно и единообразно, необходимо создать общую корпоративную политику, касающуюся персональных МСЭ. Необходимо, чтобы на каждом сетевом компьютере был как минимум свой персональный файерволл определенного типа, одобренный администратором сети.

Тип файерволла или файерволлов, которые могут быть использованы в сети, зависит от структуры компании и от самих пользователей. Некоторые организации могут принять решение установить на компьютер каждого пользователя один определенный МСЭ, другие предлагают сотрудникам самим выбрать файерволл из предложенного списка. При составлении такого списка компании могут исходить из стоимости того или иного МСЭ или из соображений гибкости технологии и легкости ее настройки под пользователя. Многие предпочитают аппаратные МСЭ, которые, например, можно брать с собой и подсоединять к любому компьютеру, что, безусловно, очень удобно.

Следование политике предполагает нечто большее, чем просто прочтение пользователями соответствующих правил, ведь нарушение этих правил хотя бы одним сотрудником ставит под угрозу всю систему. Политика должна вводиться принудительно и контроль ее выполнения может осуществляться через системы удаленного доступа и контроля безопасности, реализуемого посредством множества корпоративных МСЭ. Ясно, что управлять удаленными межсетевыми экранами проще, если у всех пользователей установлены продукты одного и того же производителя.

Персональные МСЭ могут быть как благом, так и злом для ИТ-департамента компании: все зависит от того, насколько хорошо организована корпоративная система МСЭ и насколько грамотно она контролируется и координируется.

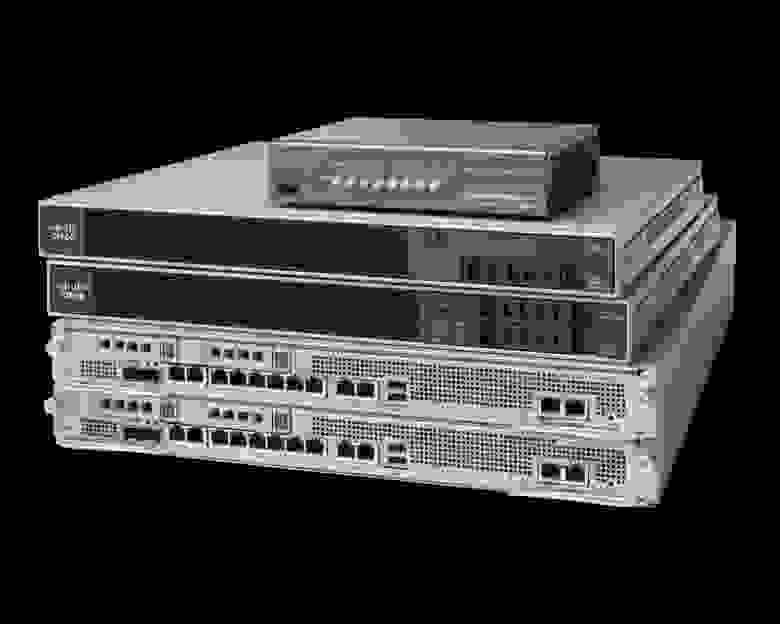

МСЭ нового поколения Cisco Firepower серии 4100 крупным планом

Цифровая революция, которую переживает современный мир, ведет к небывалому росту количества подключений. Для потребителей, компаний, государственных органов власти цифровизация — двигатель инноваций. Но с увеличением числа подключений больше возможностей получают и киберпреступники. Поэтому предприятия должны прилагать больше усилий для обеспечения информационной безопасности (ИБ).

ИТ-подразделениям поручено решать проблемы ИБ с помощью набора отдельных специализированных продуктов, в частности, обычных межсетевых экранов (МСЭ) нового поколения, чьи возможности защиты от сложных угроз — всего лишь опция. Такие МСЭ не могут обеспечить предприятиям тот уровень автоматизации, ранжирования, осведомленности о контексте, который необходим, чтобы справляться с современными угрозами.

Использование обычных МСЭ нового поколения не позволяет обслуживающим организациям выполнить обязательства по консолидации платформ и снижению сложности. Более того, им приходится либо разворачивать специальные защитные платформы, либо получать телеметрические данные от обычных МСЭ нового поколения и передавать на другие системы, которые эти данные анализируют и предоставляют сведения о контексте, но уже не в режиме реального времени. Эта структура напоминает Франкенштейна (монстра, созданного из разных частей тела): масса разрозненных технологий, собранных воедино, для управления которыми нужно переключаться между множеством консолей. Такой подход к безопасности необоснованно дорог, сложен и малоэффективен.

Справиться с этими проблемами призван созданный с чистого листа и недавно представленный компанией Cisco МСЭ нового поколения Cisco Firepower серии 4100 — первый полностью интегрированный, угрозоориентированный МСЭ нового поколения для защиты организаций. В отличие от обычных МСЭ нового поколения, он проще и экономичнее, обеспечивает целостный подход к безопасности, а управлять им гораздо удобнее благодаря единому интерфейсу. Следует подчеркнуть, что Cisco не хочет наращивать количество устройств и консолей в и без того громоздком стеке технологий безопасности, с которым обычно вынуждены иметь дело компании.

МСЭ нового поколения Cisco Firepower оптимизировано под высокую производительность, отличается лучшей в своем классе пропускной способностью (до 80 Гбит/с) и компактностью: высота корпуса — всего одно стоечное место, а плотность вычислительных ресурсов выше, чем у любого обычного МСЭ нового поколения. Одно из существенных требований к настоящим угрозоориентированным МСЭ нового поколения — высокая производительность. У МСЭ Firepower она достаточна для работы на периметре сети и в других высоконагруженных средах.

Ландшафт угроз очень динамичен, поэтому МСЭ нового поколения должны работать так, чтобы организации в режиме реального времени могли угрозы распознавать, ранжировать, отражать, а также автоматизировать реагирование на них. Отличительные особенности МСЭ нового поколения Firepower:

— ориентация на угрозы;

— мониторинг сети;

— лучшая в отрасли аналитика угроз;

— высокоэффективная нейтрализация известных и неизвестных угроз.

Благодаря Advanced Malware Protection, МСЭ нового поколения Firepower имеет функцию ретроспективной защиты. Она позволяет как бы отмотать время назад, чтобы быстро обнаружить и устранить последствия изощренных атак, которые могли обойти защиту. В результате время, затрачиваемое на обнаружение инцидента, у заказчиков Cisco существенно меньше, чем в среднем по отрасли.

Cisco создала МСЭ нового поколения Firepower на базе лучшей в отрасли защитной платформы, которая принадлежит ей с момента приобретения два года назад компании Sourcefire. Cisco органично совместила эту платформу с лучшими функциями наиболее проверенного МСЭ ASA, чтобы получить устройство с единым интерфейсом и единой консолью управления. МСЭ нового поколения Firepower представляет собой лучший в своем классе МСЭ с функцией контроля состояния соединений и следующими сервисами для обнаружения угроз:

• система нового поколения для предотвращения вторжений;

• система Advanced Malware Protection (AMP);

• фильтрация URL-адресов на основе репутации;

• решения компании Radware для защиты от DDoS-атак.

Среди преимуществ МСЭ нового поколения Firepower отметим также возможность единого мониторинга сети и настройки политик в Центре управления Cisco Firepower. Это обеспечивает ориентацию на угрозы и автоматизацию, чего нет у обычных МСЭ нового поколения, в которых защита от угроз повышенной сложности — лишь опция.

Решение дает заказчикам возможность защитить от современных угроз не только сеть, но и оконечные устройства. В платформу органично встроены решения AMP for Endpoint, AMP Threat Grid и Cisco Identity Services Engine. Они позволяют МСЭ нового поколения Firepower повысить эффективность и улучшить мониторинг всей сети и на оконечных устройствах. AMP for Endpoint — лучшая в отрасли технология защиты оконечных устройств от современного вредоносного кода, позволяющая отправлять результаты своего мониторинга прямо на МСЭ нового поколения Firepower. Решение Cisco Identity Services Engine (Cisco ISE) также передает информацию о контексте непосредственно на МСЭ, который, в свою очередь, может дать указания Cisco ISE автоматически предпринимать действия в сети от своего имени.

Угрозоцентричный МСЭ нового поколения должен уметь вести мониторинг и контролировать доступ по всей распределенной сети и на оконечных устройствах. Одной лишь аппаратной реализации безопасности уже недостаточно. Современные угрозы настолько сложны, что легко обходят системы, обеспечивающие защиту только в определенный момент времени.

Говоря об угрозах, не стоит забывать и о том, что за созданием действительно качественного продукта стоит исследование и анализ угроз. Значительный вклад в разработку средств защиты МСЭ нового поколения Cisco Firepower и других решений Cisco для информационной безопасности вносит подразделение Cisco Talos — ведущая в мире организация, занимающаяся исследованием и анализом угроз. Именно благодаря достижениям Talos эффективность средств Cisco для обеспечения безопасности получает наивысшую оценку по результатам независимого тестирования. МСЭ нового поколения, система нового поколения для предотвращения вторжений и система AMP успешно прошли испытания лаборатории NSS, которые подтвердили, что решение компании Cisco отражает большее количество угроз, чем любая другая подобная защитная платформа.

Статьи по теме: «Информационная безопасность»

Рекомендации по настройке программных МСЭ

МСЭ имеет некий список контроля доступа, запрещающий или разрешающий прохождение IP-пакетов по тому или иному адресу и по заданным номерам портов.

Как правило МСЭ используются при подключении к сети Интернет или для разграничения трафика внутри организации, например, МСЭ может ограничить соединения с внутренней подсетью компании в которой обрабатывается конфиденциальная информация.

МСЭ позволяют повысить защищенность Вашего компьютера и обеспечить следующие типы защиты:

В общем случае МСЭ представляет собой некий набор фильтров. При определении правил фильтрации следует руководствоваться одной из двух простых стратегий политики безопасности:

В качестве критериев, по которым осуществляется фильтрация могут быть выбраны:

По исполнению МСЭ можно разделить на две большие группы:

По функционированию на уровнях модели OSI МСЭ можно разделить на следующие группы:

В общем случае, чем выше уровень, на котором функционирует МСЭ, тем более надежно его можно сконфигурировать и тем выше будет обеспечиваемый им уровень защиты.

Ниже приведены рекомендации по настройке программного МСЭ на примере ViPNet Personal Firewall версия 3.0.

Рекомендации по настройке МСЭ на примере ViPNet версия 3.0

Настройка веб-фильтрации

Настройка веб-фильтрации позволяет блокировать информацию рекламного характера, которая последнее время все чаще встречается на различных сайтах.

Для настройки веб-фильтрации выполните следующие действия:

1. В главном меню c помощью пункта Сервис откройте окно Настройка

2. В окне Настройка откройте раздел Веб-фильтры

3. Выберите один из следующих пунктов:

Блокировка рекламы позволит избавить от всплывающей рекламы и мелькающих банеров при просмотре веб-сайтов, также блокировки рекламы способствует увеличению скорости загрузки страниц.

1. При выборе пункта Реклама раздела Веб-фильтры в окне Настройки, в правой части окна появятся настраиваемые параметры блокировки.

2. По умолчанию опция Блокировать всплывающие окна выключена.

3. По умолчанию опция Блокировать баннеры включена. ViPNet Personal Firewall блокирует наиболее распространенные баннеры. Список шаблонов адресов блокируемых баннеров содержится в окне Реклама ниже опции Блокировать баннеры в виде списка строк фильтрации.

Для добавления строк фильтрации выполните следующие действия:

1. Нажмите кнопку Добавить…

2. В открывшимся окне Строка фильтрации введите строку фильтрации баннера, который необходимо блокировать.

3. Нажмите кнопку ОК.

Для удаления строк фильтрации выполните следующие действия:

1. Выберите строку и нажмите кнопку Удалить.

Настройка блокировки интерактивных элементов

Блокировка интерактивных элементов позволяет увеличить скорость загрузки страниц, уменьшить сетевой трафик и обеспечить безопасность информации, хранимой на компьютере.

1. При выборе пункта Интерактивные элементы раздела Веб-фильтры в окне Настройки, в правой части окна появятся настраиваемые параметры блокировки.

2. По умолчанию все опции выключены и никакие интерактивные элементы не блокируются. Для блокировки интерактивных элементов выберите следующие опции:

— Блокировать ActiveX. ActiveX используется для расширения функциональных возможностей веб-обозревателя.

— Блокировать Flash-анимацию. Flash-анимация используется для наполнения веб-страниц анимацией.

— Блокировать Java-приложения. Java-приложения используются для наполнения веб-страниц интерактивными приложениями, например, играми, анимацией, заставками и т.п.

— Блокировать JavaScript и VBScript сценарии. JavaScript и VBScript сценарии применяются для расширения функциональности веб-страниц.

3. Для применения установленных параметров нажмите кнопку ОК или Применить.

Настройка блокировки Cookies и Referer

Блокировка Cookies и Referer позволяет обеспечить защиту от несанкционированного сбора информации о Ваших действиях в Интернете.

1. При выборе пункта Конфиденциальность раздела Веб-фильтры в окне Настройки, в правой части окна появятся настраиваемые параметры блокировки.

2. По умолчанию все опции выключены и Cookies и Referer не блокируются. Для блокировки Cookies и Referer выберите соответствующие опции:

— Блокировать Cookies. Cookies используются веб-обозревателем для сохранения Вашей личной информации. Это упрощает ввод данных при повторном обращении к веб-странице, пример, при заполнении форм.

— Блокировать Referer. Поле Referer может использоваться веб-обозревателем для сохранения информации о веб-страницах, которые Вы посетили.

3. Для применения установленных параметров нажмите кнопку ОК или Применить.

Добавление сайтов в список исключений и задание для них индивидуальных веб-фильтров позволяет избежать проблем с доступом к информации, связанных с блокировкой большой части содержимого сайта настроенными общими веб-фильтрами.

1. При выборе пункта Исключения раздела Веб-фильтры в окне Настройки, в правой части окна появятся настраиваемые параметры. В появившемся окне можно осуществить следующие действия:

Добавление сайта и настройка для него индивидуального веб-фильтра

2. В появившемся окне Добавление веб-фильтров введите адрес сайта в строку Введите адрес сайта, для которого необходимо настроить индивидуальный фильтр.

3. Настройте параметры блокировки различных интерактивных элементов на указанном сайте. По умолчанию все элементы разрешены.

4. Для сохранения внесенных данных нажмите ОК.

1. Выберите строку с именем сайта, который необходимо удалить и нажмите кнопку Удалить.

2. Для применения установленных параметров нажмите кнопку ОК или Применить.

Сетевая фильтрация предназначена для блокирования/пропускания IP-пакетов в зависимости от протокола, параметров протокола, направления соединения или направления пакета и т.д.

После открытия окна Сетевые фильтры можно обнаружить два типа сетевых фильтров:

— Локальные фильтры. Представляют собой группу фильтров, предназначенные для настроек правил для нешироковещательных IP-пакетов, которыми компьютер с установленным ViPNet Personal Firewall обменивается с внешними устройствами.

— Широковещательные фильтры. Представляют собой группу фильтров, предназначенных для настройки правил для широковещательных пакетов.

Для добавления нового правила необходимо выполнить следующие действия:

1. В окне Сетевые фильтры открыть контекстное меню Правила доступа и выбрать команду Создать новое правило доступа…

2. Команда также доступна в главном меню Действия.

3. В зависимости от группы фильтров, куда добавляется правило, откроется одно из окон Локальные или Широковещательное правило

4. Задайте адреса внешних устройств, трафик с которыми должен фильтроваться в соответствии с фильтрами протоколов, подчиненных данному правилу. Для создания правила необходимо настроить следующие параметры:

— Имя правила. Зависит от состояния опции Автоматическое назначение имени. Отключение опции позволяет ввести собственное наименование, которое сохранится до тех пор, пока опция не будет включена.

— Автоматическое назначение имени. Включение опции позволяет автоматически задавать имя правила по некоторому правилу. Выключение опции позволяет задавать имя правила вручную.

— Включить правило. Включение опции означает, что правило будет использовано для фильтрации. При отключении опции правило будет отключено.

— Внешние IP—адреса. В данном поле задаются IP-адреса внешних устройств, трафик с которыми должен фильтроваться в соответствии с фильтрами протоколов, подчиненными данному правилу. Для добавления или изменения IP-адресов нажмите кнопку Добавить или Изменить соответственно.

Для добавления нового правила фильтра протоколов необходимо:

1. Выбрать правило, для которого необходимо добавить фильтр протоколов и открыть контекстное меню Правила доступа и выбрать команду Добавить фильтр протоколов…

2. Команда также доступна в главном меню Действия.

3. В зависимости от группы фильтров, куда добавляется фильтр, откроется одно из окон Локальный или Широковещательный фильтр.

Настройка фильтров протоколов

Для добавления нового фильтра протоколов необходимо:

2. Нажать Правила доступа и выбрать Добавить фильтр протоколов.

3. В открывшемся окне Фильтры настроить следующие параметры:

— Имя фильтра. Зависит от состояния опции Автоматическое назначение имени. Отключение опции позволяет ввести собственное наименование, которое сохранится до тех пор, пока опция не будет включена.

— Автоматическое назначение имени. Включение опции позволяет автоматически задавать имя фильтра по некоторому правилу. Выключение опции позволяет задавать имя фильтра вручную.

— Включить фильтр. Включение опции означает, что правило будет использовано для фильтрации. При отключении опции правило будет отключено.

— Протокол. Необходимо выбрать протокол из списка. Первоначально список содержит только TCP, UDP и ICMP протоколы. Для выбора другого протокола необходимо предварительно добавить их в список, нажав кнопку Список… В открывшемся окне Список протоколов выбрать необходимые протоколы.

ViPNet Personal Firewall имеет 3 основных и 2 тестовых режима безопасности. Выбор одного из трех основных режимов позволяет увеличивать или уменьшать уровень защиты.

— 1 режим. Блокировать IP-пакеты всех соединений. Данный режим блокирует все IP-пакеты независимо от сетевых фильтров, настроенных в окне Сетевые фильтры. Режим блокировки IP-пакетов всех соединений позволяет максимально защитить компьютер и эквивалентен физическому отключению компьютера от сети.

— 2 режим. Блокировать все соединения кроме разрешенных. Данный режим без дополнительных настроек сетевых фильтров в окне Сетевые фильтры не позволит Вашему компьютеру взаимодействовать с другими ресурсами сети. По умолчанию разрешены лишь некоторые безопасные типы трафика, позволяющие компьютеру получить IP-адрес и подключиться к работе в сети.

— 3 режим. Пропустить все исходящие соединения кроме запрещенных. Данный режим позволяет по умолчанию пропускать все инициативные исходящие соединения с Вашего компьютера и блокировать любой несанкционированный входящий трафик. По умолчанию ViPNet Personal Firewall установлен в данном режиме.

Рекомендуется установить этот режим безопасности.

Для тестовых целей существуют следующие режимы:

— 4 режим. Пропускать все соединения. Данный режим не защищает компьютер от несанкционированного доступа из сети, независимо от сетевых фильтров, настроенных в окне Сетевые фильтры.

— 5 режим. Пропускать IP-пакеты без обработки. Данный режим позволяет отключить всю обработку трафика и его фильтрацию. В данном режиме журнал регистрации IP-пакетов не ведется.

Для установки режима безопасности необходимо:

2. Выбрать требуемый режим. При необходимости последующего запуска Personal Firewall в выбранном режиме необходимо выбрать требуемый режим из выпадающего списка в разделе При старте программы…

3. Сохраните внесенные изменения, нажав кнопку Применить.

Система обнаружения атак служит для обнаружения и предотвращения атак со стороны злоумышленников, которые могут привести к несанкционированному доступу к информации, хранящейся на компьютере пользователя.

Для настройки системы обнаружения атак необходимо настроить следующие опции:

— Следить за сетевыми атаками во входящем потоке. Данная опция включена по умолчанию. При включенной данной опции осуществляется проверка на сетевые атаки всего входящего трафика компьютера. Выключать данную функцию не рекомендуется.

— Следить за сетевыми атаками в исходящем потоке. Данная опция включена по умолчанию. При включенной данной опции осуществляется проверка всего исходящего трафика на компьютере.

Что такое медико-социальная экспертиза и как она проводится

Граждане с различными формами нарушения здоровья и ограниченными физическими возможностями имеют право на различные льготы и материальную поддержку. Для получения пенсий и доплат необходимо оформить группу инвалидности, которая определяется по результатам медико-социальной экспертизы. Разберем, что такое медико-социальная экспертиза, кому необходимо проходить экспертизу, для чего она нужна и как проводится. Также рассмотрим, как обжаловать результат МСЭ.

В статье расскажем:

Что такое медико-социальная экспертиза?

Медико-социальная экспертиза (МСЭ) – это исследование, проводимое специальной комиссией, по результатам которого выносится решение о признании гражданина инвалидом и установлении ему группы инвалидности.

В процессе МСЭ оценивается состояние здоровья пациента, наличие хронических заболеваний, социальное положение. Оценка проводится комплексно комиссией в составе медицинских работников, психолога и социального работника.

Проведение экспертизы находится в компетенции бюро медико-социальной экспертизы. Специалисты анализируют клинические, бытовые, функциональные, психологические показатели гражданина.

Следует знать! В систему государственных учреждений МСЭ входят федеральное бюро, главное бюро соответствующего субъекта РФ, подведомственное Минтруда, главное бюро, подведомственное иным органам исполнительной власти, филиалы бюро МСЭ в районах и городах.

Кому необходимо проходить медико-социальную экспертизу?

Любой гражданин, имеющий серьезное заболевание, которое препятствует его физической активности и нормальной социальной жизни вправе обратиться за проведением медико-социальной экспертизы.

Основанием для проведения МСЭ являются следующие заболевания:

В зависимости от степени утраты трудоспособности из-за проблем со здоровьем комиссия МСЭ принимает решение об установлении инвалидности или отказе. При установлении инвалидности делается выбор между тремя группами: третьей – при наличии заболевания, которое снижает трудоспособность, второй – в случае серьезного заболевания, мешающего заниматься трудовой деятельностью, первой – при стойком нарушении здоровья, исключающем возможность работать и самостоятельно себя обслуживать.

Для чего нужна медико-социальная экспертиза?

Проведение медико-социальной экспертизы необходимо лицам, чье здоровье нарушено до такой степени, что возникли препятствия к нормальной жизнедеятельности.

МСЭ решает несколько задач:

Важно! После получения инвалидности гражданин вправе рассчитывать на обеспечение льготными лекарствами, протезами, доплаты к пенсии, льготный проезд в транспорте, субсидии на оплату коммунальных услуг.

Как проводится медико-социальная экспертиза: пошаговая инструкция?

Медико-социальная экспертиза представляет собой сложную процедуру, состоящую из нескольких этапов.

Гражданину потребуется выполнить следующие действия:

Рассмотрим каждый этап подробнее.

Этап 1 – Получение направления на МСЭ

Гражданин, желающий получить инвалидность, должен записаться на прием к лечащему врачу. Сначала будет назначено обследование для постановки точного диагноза. При необходимости врач проведет амбулаторное лечение или направит пациента в стационар.

Если по результатам лечения проблемы со здоровьем сохранятся, врач зафиксирует необходимые сведения в медицинской карте и выдаст направление на МСЭ. Документ необходимо оформлять в медицинском учреждении, в котором гражданин регулярно наблюдается и проходит лечение.

Нужно помнить! Направление должно быть заверено печатью медицинской организации. Также в нем ставятся подписи трех врачей.

Этап 2 – Составление заявления на МСЭ

После получения направления гражданин заполняет заявление на проведение медико-социальной экспертизы.

В нем необходимо указать следующие сведения:

Следует знать! Заявление может быть подано в бумажном виде лично, через представителя, по почте или электронно через портал «Госуслуги».

Этап 3 – Подготовка документов для МСЭ

К заявлению должны быть приложены документы, подтверждающие обоснованность обращения за установлением инвалидности. В перечень входит:

Дополнительно может потребоваться СНИЛС, пенсионное удостоверение, справка из ПФР.

Этап 4 – Получение приглашения на МСЭ

В течение 30 дней гражданину направляется приглашение с датой и временем, на которые запланировано освидетельствование. Извещение может быть вручено лично, по почте, посредством смс-сообщения. Если гражданин обратился за МСЭ через портал Госуслуги, приглашение направляется в личный кабинет.

Этап 5 – Прохождение экспертизы

Экспертиза проводится в бюро по месту жительства гражданина. Если гражданин не может посетить ведомство по состоянию здоровья, МСЭ проводят:

В процессе экспертизы комиссия обследует гражданина, изучает представленные с заявлением документы, анализирует социально-бытовые, профессионально-трудовые, психологические и другие данные о пациенте.

По результатам экспертизы большинством голосов принимается решение о признании гражданина инвалидом или об отказе в установлении инвалидности.

Этап 6 – Получение заключения комиссии МСЭ

Принятое решение объявляется гражданину в присутствии всех членов комиссии. При необходимости даются разъяснения по поводу оснований присвоения группы инвалидности или отказа в признании инвалидом.

Результата экспертизы оформляется в виде акта, который подписывается руководителем бюро и членами комиссии. Для придания документу юридической силы ставится печать учреждения. Акт хранится в бюро в течение 10 лет

Важно! В акте описываются заключения всех специалистов, которые участвовали в МСЭ, перечень документации, основные сведения, ставшие основанием для принятия экспертного решения.

Как обжаловать результат медико-социальной экспертизы?

Гражданин, считающий, что комиссией по результатам МСЭ принято неправильное решение, вправе подать жалобу. Обжалование проводится в двух формах: административном порядке и через суд. Гражданин может начать с административного обжалования либо сразу обратиться в суд.

Административный порядок обжалования результата МСЭ

При административном порядке обжалования решение МСЭ пересматривается вышестоящим бюро. Так, акты районных и городских бюро обжалуются в главном бюро МСЭ субъекта РФ, те в свою очередь оспариваются в Федеральном бюро МСЭ.

Обратиться с жалобой на решение бюро необходимо в течение одного месяца. Обращение составляется в письменной форме и должно содержать следующие сведения:

Жалоба подается через бюро, которое проводило экспертизу, или сразу направляется в вышестоящее ведомство. В течение месяца после поступления обращения проводится новая экспертиза, по результатам которой решение отменяется или оставляется в силе. Ответ о принятом решении направляется заявителю.

Обжалование решения МСЭ через суд

Обжалование решения бюро МСЭ через суд проводится по правилам, установленным ГПК РФ. Исковое заявление должно быть подано в районный или городской суд по месту нахождения ведомства.

В иске должны быть указаны обязательные сведения:

К иску приобщаются все документы, которые были оформлены при проведении экспертизы.

Спор рассматривается путем проведения судебных разбирательств и исследования медицинской документации. По результатам рассмотрения дела выносится решение, которое вступает в законную силу в течение месяца.

Важно! Если истец или ответчик не согласны с принятым решением, оно может быть обжаловано в апелляционную или кассационную инстанции. При необходимости заинтересованное лицо вправе обратиться в надзорную инстанцию.

Заключение эксперта

При проведении медико-социальной экспертизы часто возникают сложности из-за подачи неполного пакета документов, нарушений порядка проведения экспертизы, принятия неверного решения. Если гражданин полагает, что его права нарушены, желательно привлечь квалифицированного юриста, который специализируется на данной категории дел и поможет разобраться в сложившейся ситуации. Юристы нашего сайта всегда готовы проконсультировать граждан по вопросам, касающимся медико-социальной экспертизы. Оставьте заявку и получите консультацию.