Что такое модуль доверенной загрузки

Средства и модули доверенной загрузки

Средства обеспечения доверенной загрузки операционных систем (СДЗ, МДЗ)

Выбор средств защиты

Поиск

Мнение

Описание и назначение

Средства или модули доверенной загрузки (МДЗ, СДЗ) — это программные или программно-аппаратные средства, позволяющие осуществлять запуск операционной системы исключительно с доверенных носителей информации (например, жестких дисков). При этом такие устройства могут производить контроль целостности программного обеспечения (системные файлы и каталоги операционной системы) и технических параметров (сравнивать конфигурации компьютера при запуске с теми, которые были предопределены администратором при инициализации), и выступать в роли средств идентификации и аутентификации (с применением паролей и токенов).

Средства доверенной загрузки позволяют решать такие проблемы, как:

— Запуск операционной системы в обход жесткого диска. Если злоумышленник не знает учетных данных легитимных сотрудников, но имеет физический доступ к пользовательскому компьютеру или серверу, он может загрузить операционную систему с заранее подготовленного флеш-накопителя и тем самым получить доступ к хранящейся на жестком диске информации. Однако одной из возможностей средств доверенной загрузки является наличие механизма сторожевого таймера. Так как для загрузки операционной системы с внешнего носителя необходимо зайти в BIOS (или базовую систему ввода вывода) компьютера и вручную выбрать средство для загрузки, на это может уйти достаточно много времени. Если выставить перезапуск компьютера, в случае когда операционная система загружается дольше обычного, злоумышленник не успеет изменить настройки BIOS и загрузиться со своего устройства.

— Кража учетных данных пользователей. Даже если злоумышленник узнает логин и пароль сотрудника для входа в систему, его сдержит отсутствие персонального идентификатора. Для того чтобы загрузить операционную систему, когда на компьютере установлен модуль доверенной загрузки, пользователю необходимо прикладывать персональный идентификатор или токен. Без него загрузка осуществляться не будет.

— Соответствие требованиям регуляторов. Для государственных информационных систем и систем, в которых обрабатываются персональные данные, требуется проходить аттестацию на соответствие требованиям. В требования включена обязательная защита информационных систем средствами защиты от несанкционированного доступа. При необходимости более высокого уровня защищенности хранящихся в системе данных в мерах обеспечения безопасности предписано применение аппаратных средств доверенной загрузки.

Средства доверенной загрузки могут быть:

АПМДЗ: классика компьютерной защиты

Под доверенной загрузкой принято понимать реализацию загрузки операционной системы с определенного носителя (например, внутреннего жесткого диска защищаемого компьютера). Загрузка с других носителей должна блокироваться. Причем она происходит только после выполнения идентификации и аутентификации пользователя, а также проверки целостности программного и аппаратного обеспечения компьютера. Тем самым обеспечивается защита компьютера от НСД на важнейшей фазе его функционирования – этапе загрузки операционной системы.

Основные сведения о МДЗ

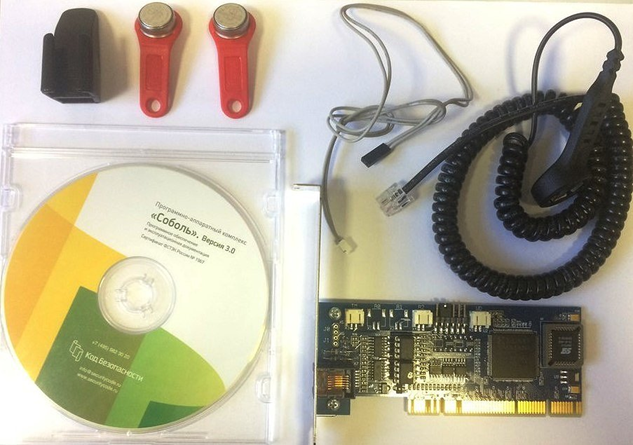

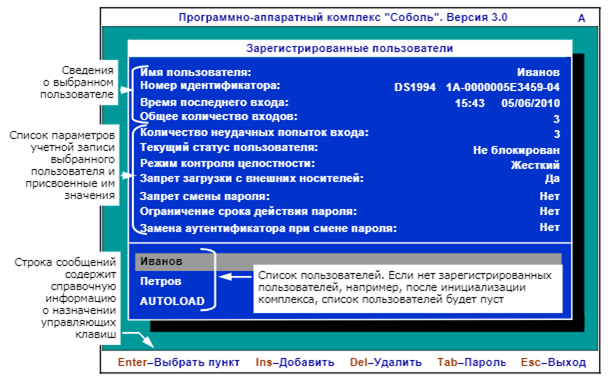

Модуль доверенной загрузки представляет собой комплекс аппаратно-программных средств (плата, аппаратные средства идентификации и аутентификации, программное обеспечение для поддерживаемых операционных систем), устанавливаемый на рабочее место вычислительной системы (персональный компьютер, сервер, ноутбук, специализированный компьютер и др.). Для примера на рисунке представлен базовый комплект поставки МДЗ «Программно-аппаратный комплекс «Соболь». Версия 3.0″ для шины PCI Express.

Программно-аппаратный комплекс «Соболь» для шины PCI Express

Для установки МДЗ требуется свободный разъем материнской платы (для современных компьютеров – стандарты PCI, PCI-X, PCI Express, mini-PCI, mini-PCI Express) и незначительный объем памяти жесткого диска защищаемого компьютера.

При первичной настройке (инициализации) МДЗ осуществляется регистрация администратора модуля, которому в дальнейшем предоставляются права регистрировать и удалять учетные записи пользователей, управлять параметрами работы модуля, просматривать журнал событий и управлять списком объектов, целостность которых должна контролироваться до загрузки операционной системы. В случае появления нарушений при проверке целостности объектов возможность работы на компьютере для обычных пользователей блокируется. В некоторых МДЗ реализована поддержка возможности удаленного управления параметрами работы.

Российский рынок МДЗ и тенденции его развития

Родоначальником отечественных МДЗ является Особое конструкторское бюро систем автоматизированного проектирования (ОКБ САПР), разработавшее модуль доверенной загрузки «Аккорд-АМДЗ». Первый сертификат соответствия Гостехкомиссии России компания получила в декабре 1994 года. В 1999 году в стенах НИП «Информзащита» был создан первый МДЗ – «Электронный замок «Соболь», впоследствии получивший название «Программно-аппаратный комплекс «Соболь». В 2010 году было продано почти 25 тыс. МДЗ семейства «Соболь».

На российском рынке информационной безопасности можно встретить следующие изделия: программно-аппаратные комплексы (ПАК) семейства «Соболь» разработки «Код Безопасности», входящего в группу компаний «Информзащита»; ПАК средств защиты информации от несанкционированного доступа (СЗИ НСД) семейства «Аккорд-АМДЗ» – ОКБ САПР; АПМДЗ семейства «Криптон-Замок» – фирмы «Анкад»; АПМДЗ «Максим» – «НПО «РусБИТех»; АПМДЗ семейства «Цезарь» – Всероссийского НИИ автоматизации управления в непромышленной сфере им. В. В. Соломатина; аппаратный модуль Diamond ACS HW в составе средства контроля и разграничения доступа Diamond ACS – «ТСС».

Загрузка доверенной среды или лёгкий путь к паранойе в IT

Несмотря на несколько академичное название, тема носит вполне себе практичный характер.

Когда мы видим заголовки новостей об очередном успешном взломе чатов Telegram или WhatsApp (ЦРУ, Иранскими спецслужбами, Zimperium – нужное подчеркнуть), людям достаточно часто приходится объяснять, что компрометация операционной системы или аккаунта пользователя не является синонимом слабости защиты самого приложения, и это не является поводом отказаться от пользования своим любимым мессенджером, т.к. на его месте может оказаться без принципиальной разницы любой другой.

А если вы, например, загрузившись с флэшки «перезабиваете» пароли администратора любой своей Windows-машины, это отнюдь не говорит о чудовищных дырах в «мастдае», а о вас – как о супер-хакере, взломавшем детище Microsoft.

Хотелось бы немного прояснить вопросы среды, компонентов доверия и угроз, чтобы создать целостную картинку и разобраться в том, чего мы ждём в плане безопасности от операционной системы, BIOS и любимого чат-приложения, дабы не перекладывать ответственность с больной головы на здоровую.

Итак, начнём с практики, есть следующий кейс:

Вы после успешного празднования дня системного администратора, забыли все свои логины и пароли для входа в систему и не можете работать со своими компьютерами. Как вернуть доступ? Рассмотрим на примере двух популярных ОС: Ubuntu и Windows (MacOS рассмотрим попозже).

Сброс забытого пароля в ОС Ubuntu

Сценарий 1. Есть доступ к меню выбора операционных систем GRUB.

Если у вас при загрузке компьютера появляется меню выбора операционных систем, то, скорее всего, у вас в нём есть пункт, обозначенный как recovery mode.

Загрузитесь в него, в Меню восстановления выберите root для перехода в командный интерпретатор суперпользователя.

У вас запустится консоль с правами root.

Если у вас одна операционная система, то для отображения меню загрузчика GRUB при загрузке необходимо удерживать кнопку Shift (или ESC на некоторых компьютерах). Если это не срабатывает, то попробуйте при загрузке компьютера (когда вы видите заставку Ubuntu) нажать на кнопку Reset на системном блоке компьютера, при следующей загрузке меню GRUB отобразится без каких-либо манипуляций.

Если пункта recovery mode нет, то:

Загрузится тот же терминал с правами суперпользователя.

Сценарий 2. Меню выбора операционных систем GRUB недоступно.

Если у вас по тем или иным причинам отключён выбор операционных систем при загрузке, то пароль можно сбросить с помощью любого Live CD с Linux. Для этого необходимо загрузиться с Live CD, примонтировать ваш корневой раздел, а далее сбросить пароль пользователю путём редактирования файла etc/shadow на этом разделе.

Примечание: Вообще говоря, никакими инструментальными средствами Ubuntu нельзя установить пользователю пустой пароль. Все графические утилиты требуют пароль минимум из 6-ти символов, а программа passwd умеет устанавливать любой пароль, кроме пустого. Однако можно пароль пользователя сбросить, тогда будет возможность зайти в систему без пароля.

Примечание: Возможность ввода пустого пароля отсутствует не зря. Пустой пароль является огромной потенциальной дырой в безопасности системы.

Нам потребуется изменить системный файл /etc/shadow, поэтому крайне рекомендуется перед выполнением дальнейших действий сделать резервную копию:

Теперь в любом текстовом редакторе от имени root откройте файл /etc/shadow, найдите строку, начинающуюся с логина нужного пользователя, и удалите всё между первым и вторым двоеточием в этой строке. Например, была такая строка:

Для удаления пароля пользователю admin необходимо привести её в обоих файлах к виду:

После этого пароль пользователя admin будет сброшен.

Теперь можно перезагрузиться в нашу систему и войти в систему без пароля. Не забудьте установить после сброса нормальный пароль администратору

Как сбросить пароль ОС Windows 10

Рассмотрим два сценария для сброса пароля локального пользователя в Windows 10.

Сценарий 1. Подмена исполняемого файла.

Для использования данного способа потребуется одно из: Live CD с возможностью загрузки и доступа к файловой системе компьютера, диск (флешка) восстановления или дистрибутив Windows 10, 8.1 или Windows 7. Далее будет рассмотрен сброс пароля с помощью средств восстановления Windows на установочной флешке.

Первым шагом будет загрузка с одного из указанных накопителей. После загрузки и появления экрана выбора языка установки нажмите клавиши Shift + F10. Это вызовет появление командной строки. Если ничего подобного не появляется, вы можете на экране установки, после выбора языка, слева внизу выбрать пункт «Восстановление системы», затем зайти в Устранение неполадок — Дополнительные параметры — Командная строка.

В командной строке введите по порядку команды (после ввода нажать Enter):

Вы увидите список разделов на жестком диске. Найдите букву раздела, на котором установлена Windows 10. Введите команду Exit и нажмите Enter для выхода из DiskPart. Используя букву раздела (С) в командах, следует ввести далее:

move c:\windows\system32\utilman.exe c:\windows\system32\utilman2.exe

copy c:\windows\system32\cmd.exe c:\windows\system32\utilman.exe

Если все прошло успешно, введите команду wpeutil reboot для перезагрузки компьютера (можно перезагрузить и по-другому). В этот раз загрузитесь с вашего системного диска, а не с загрузочной флешки или диска.

Примечание: если вы использовали не установочный диск, а что-то еще, то ваша задача с помощью командной строки, как было описано выше, или другими средствами, сделать копию cmd.exe в папке System32 и переименовать эту копию в utilman.exe.

После загрузки в окне ввода пароля нажмите на иконку «Специальные возможности» внизу справа. Откроется командная строка Windows 10.

В командной строке введите net user имя_пользователя новый_пароль и нажмите Enter. Если имя пользователя состоит из нескольких слов, используйте кавычки. Если вы не знаете имени пользователя, используйте команду net user, чтобы посмотреть список имен пользователей Windows 10. После смены пароля, вы сразу же сможете зайти под новым паролем в учетную запись.

Сценарий 2. Правка реестра.

Есть еще один интересный, простой и работающий способ сброса пароля. Здесь также потребуется либо загрузочный дистрибутив с ОС, либо диск восстановления, либо сторонний Live CD со средствами редактирования реестра.

Суть способа в следующем:

Для продолжения загрузки ОС, наберите в командной строке exit и нажмите Enter. Каким-либо образом возвращать параметры в исходное состояние не потребуется: параметр SetupType в реестре вернется к значению 0.

Что это было?

Вот здесь как раз и всплывают вопросы среды и доверия к ней.

Итак, что произошло выше?

Фактически мы отстранили от управления штатно установленную операционную систему и загрузили другую среду (с Live-носителя или загрузчика), которая и обеспечила нам доступ к системному носителю с целью перезаписи (сброса) хэшей забытых паролей.

Концептуально это означает то, что компьютерная система подобно зданию строится на фундаменте (причем не одном), и если безопасность не обеспечена на самом нижнем уровне, то всё рухнет вне зависимости от толщины стен и надёжности сигнализации на 110-м этаже.

В IT мы фактически говорим о вложенных средах, каждый компонент выполняется внутри (в среде) компонента более низкого уровня, используя его сервисы. Например, браузер использует вызовы операционной системы для распределения памяти под веб-страницу, открытия/закрытия портов для сетевых соединений.

Ниже приведена иерархия вложенности системных сред, задача полной их систематизации не стояла:

Соответственно, если присутствует некорректная конфигурация или уязвимость компонента нижнего уровня, например ошибка в микрокоде BIOS, то закрыть её на более высоком уровне (например, на уровне «хостовой» ОС») либо сложно, либо практически невозможно. В общем-то это так же бесперспективно, как надеяться заделать трещины в стенах здания с покосившемся фундаментом.

Как же нам получить надёжное здание? В IT это называют доверенные системы (trusted systems) или доверенной средой/платформой (trusted platform).

Понятие «доверенная среда» на текущий момент не имеет устоявшегося определения, специалисты не могут сойтись во мнениях, а в нормативной базе, строго говоря, термин «доверенный» не определен. Само понятие «доверенная среда» появилось уже после «доверенная система», введённого ещё в 1983г. в так называемой Оранжевой книге (TSSEC — Trusted Computer System Evaluation Criteria), явившейся исходным материалом для ряда руководящих документов Гостехкомиссии РФ, например, РД АС.

Под доверенной системой в стандарте понимается система, использующая аппаратные и программные средства для обеспечения одновременной обработки информации разной категории секретности группой пользователей без нарушения прав доступа.

Одним из технических средств обеспечения доверенной системы является средство доверенной загрузки. Основная функция доверенной загрузки – загрузка системы только с заранее определенных носителей, после успешного прохождения процедуры проверки целостности и подтверждения своих полномочий, путем идентификации и аутентификации пользователя.

Заключение

В следующих статьях мы рассмотрим способы защиты от атак, описанных выше, с использованием механизма доверенной загрузки, для этого изучим классический сценарий загрузки ЭВМ и в целом поймём, как концептуально строятся защищенные системы. Рассмотрим загрузку ЭВМ с использованием средств доверенной загрузки (СДЗ) и сравним СДЗ с протоколом Secure Boot (UEFI).

Средства доверенной загрузки. Системы обнаружения вторжений

Установка и настройка средств доверенной загрузки

Доверенная загрузка – это загрузка различных операционных систем только с заранее определенных постоянных носителей (например, только с жесткого диска) после успешного завершения специальных процедур: проверки целостности технических и программных средств ПК (с использованием механизма пошагового контроля целостности) и аппаратной идентификации (аутентификации) пользователя.

Доверенная загрузка включает в себя:

Подтверждение личности запускающего (аутентификация) осуществляется при помощи:

Аутентификация может происходить во время выполнения микропрограммы BIOS или перед загрузкой главной загрузочной записи (MBR) либо загрузочного сектора операционной системы или во время выполнения программы загрузочного сектора.

Основными преимуществами аппаратных средств доверенной загрузки являются:

Иерархия вложенности системных сред представлена на рисунке:

Основными этапами загрузки BIOS являются:

Требования к средствам доверенной загрузки (СДЗ)

Требования к средствам доверенной загрузки установлены приказом ФСТЭК России от 27 сентября 2013 г. № 119 (зарегистрирован Минюстом России 16 декабря 2013 г., рег. № 30604 ) и вступили в действие с 1 января 2014 г.

В Требованиях выделены следующие типы средств доверенной загрузки:

Для дифференциации требований к функциям безопасности средств доверенной загрузки выделяются шесть классов защиты средств доверенной загрузки. Самый низкий класс – шестой, самый высокий – первый.

Специализация средств доверенной загрузки в зависимости от вида защищаемой информации и класса защиты средства доверенной загрузки приведена в таблице.

| Класс СЗИ | Государственные информационные системы | Информационные системы персональных данных | Информационные системы общего пользования | ||||

| Без ИО | ИО | 3 тип угроз | 2 тип угроз | 1 тип угроз | |||

| Без ИО | ИО | ||||||

| 1 | Применяются на объектах информатизации, обрабатывающих информацию, содержащую сведения, составляющие государственную тайну | ||||||

| 2 | |||||||

| 3 | |||||||

| 4 | 1,2 | 1,2,3 | 1,2 | 1,2,3 | 1,2,3 | 1,2 | II |

| 5 | 3 | — | 3 | 4 | — | — | — |

| 6 | Иные системы | ||||||

Сокращение «ИО» в таблице означает взаимодействие защищаемых систем с информационно-телекоммуникационными сетями международного информационного обмена (сетями Интернет).

Рассмотрим типы средств доверенной загрузки подробнее.

Средство доверенной загрузки уровня загрузочной записи

Представляет собой программно-техническое средство, которое предназначено для предотвращения несанкционированного доступа к ресурсам информационной системы при загрузке нештатной операционной среды функционирования и загрузке с нештатного загрузочного диска. Широко применяются как встроенные средства в СЗИ от НСД.

Как уже отмечалось, средства доверенной загрузки уровня загрузочной записи имеют класс защиты 5 или 6. СДЗ обоих классов противодействуют следующим угрозам безопасности информации:

Кроме того, СДЗ 5-го класса противодействует угрозе несанкционированного получения доступа к ресурсам средства доверенной загрузки из программной среды средства вычислительной техники после завершения работы средства доверенной загрузки.

В СДЗ уровня загрузочной записи должны быть реализованы следующие функции безопасности:

| Функция | Класс 6 | Класс 5 |

| Разграничение доступа к управлению средством доверенной загрузки | + | + |

| Аудит безопасности средства доверенной загрузки | + | + |

| Идентификация и аутентификация | + | + |

| Управление доступом к ресурсам средства вычислительной техники | + | + |

| Обеспечение безопасности после завершения работы средства доверенной загрузки | + |

В защищаемой среде должны быть реализованы следующие функции безопасности:

Средство доверенной загрузки уровня платы расширения

Представляет собой программно-техническое средство, которое реализует функции по предотвращению несанкционированного доступа к программным и (или) техническим ресурсам средства вычислительной техники на этапе его загрузки.

СДЗ уровня платы расширения противодействует следующим угрозам безопасности информации:

Использованием СДЗ должны быть реализованы следующие функции безопасности:

В среде должны быть реализованы следующие функции безопасности среды:

Средство доверенной загрузки уровня базовой системы ввода-вывода

Средство доверенной загрузки уровня базовой системы ввода-вывода представляет собой программно-техническое средство, которое встраивается в базовую систему ввода-вывода и должно обеспечивать невозможность подключения нарушителя в разрыв между базовой системой ввода-вывода и средств.

СДЗ противодействует угрозам безопасности информации:

В СДЗ должны быть реализованы следующие функции безопасности:

В среде должны быть реализованы следующие функции безопасности:

Программно-аппаратный комплекс (ПАК) «Соболь». Установка и настройка

Одним из наиболее распространенных СДЗ является программно-аппаратный комплекс (ПАК) «Соболь» или как его еще называют, электронный замок «Соболь».

Электронный замок «Соболь» предназначен для защиты компьютеров от несанкционированного доступа и обеспечения доверенной загрузки, а также создания доверенной программной среды.

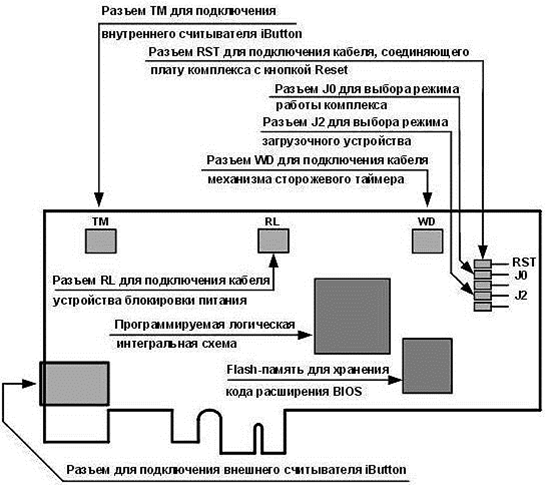

Плата ПАК «Соболь» PCI с расположением разъемов приведена на рисунке:

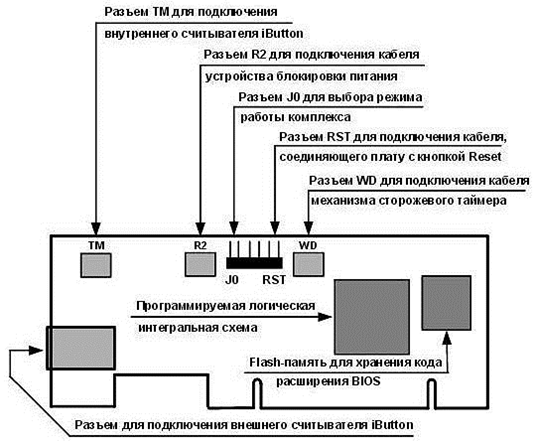

Плата ПАК «Соболь» PCI-Express с расположением разъемов:

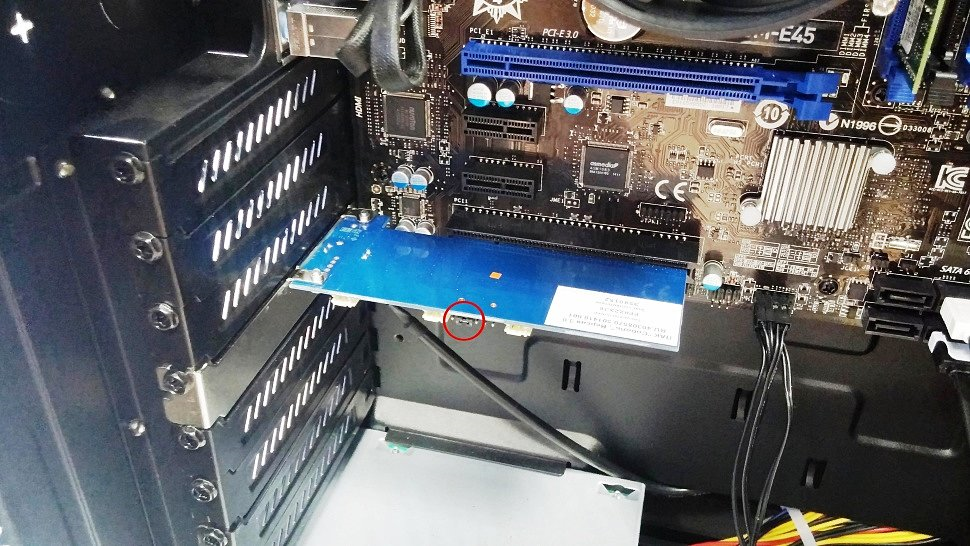

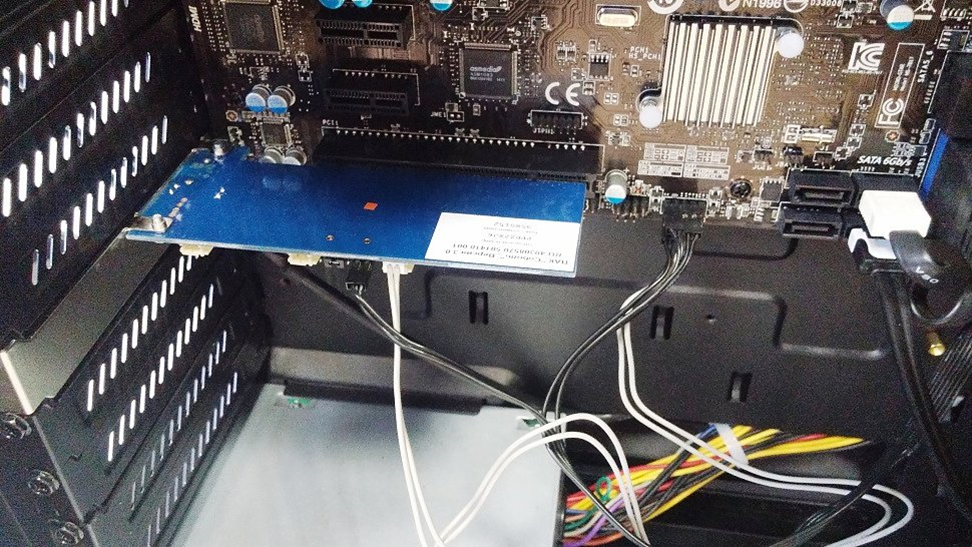

Рассмотрим пример установки ПАК «Соболь» на плате PCI. Для начала установки, после отключения ПК от сети и снятия крышки корпуса, нам первым делом необходимо установить плату в разъем.

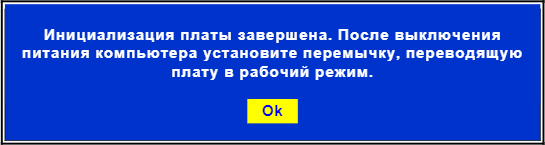

Следует отметить, что плата PCI поставляется со вставленной перемычкой между разъемами J0 и J1 и в этом положении перемычка не несет никакой функции, проще говоря, можно считать, что её нет в плате. Оставляем её в этом положении и приступаем к подключению сторожевого таймера.

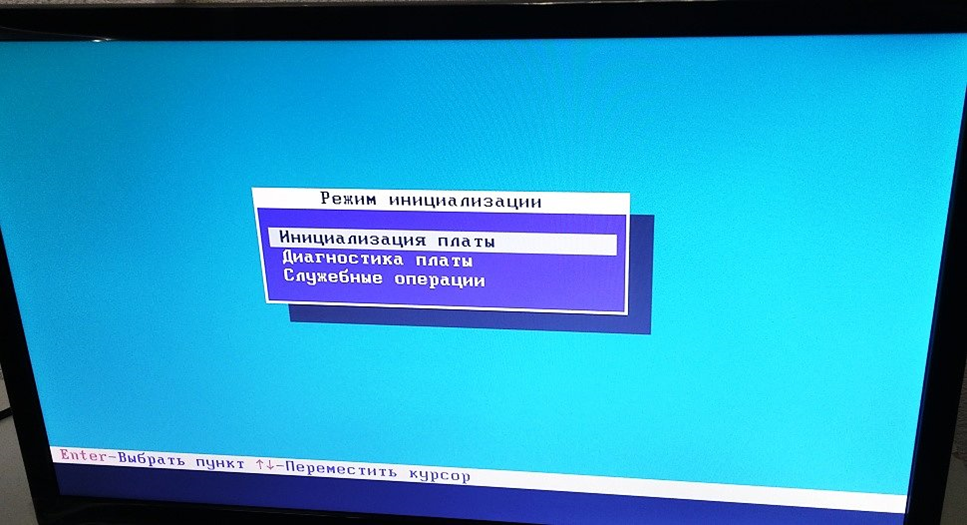

После перезагрузки компьютера должно высветиться окно с заголовком Режим инициализации :

Если же такого окна не наблюдается, на черном фоне отображается мигающий курсор, то это значит что управление на ПАК «Соболь» не передалось. Для устранения данной проблемы необходимо в BIOS Setup разрешить загрузку операционной системы с модулей расширения BIOS сетевых плат.

Если управление по прежнему не передается модулю расширения BIOS комплекса, используйте ПАК «Соболь» в режиме загрузочного устройства (IPL- режим).

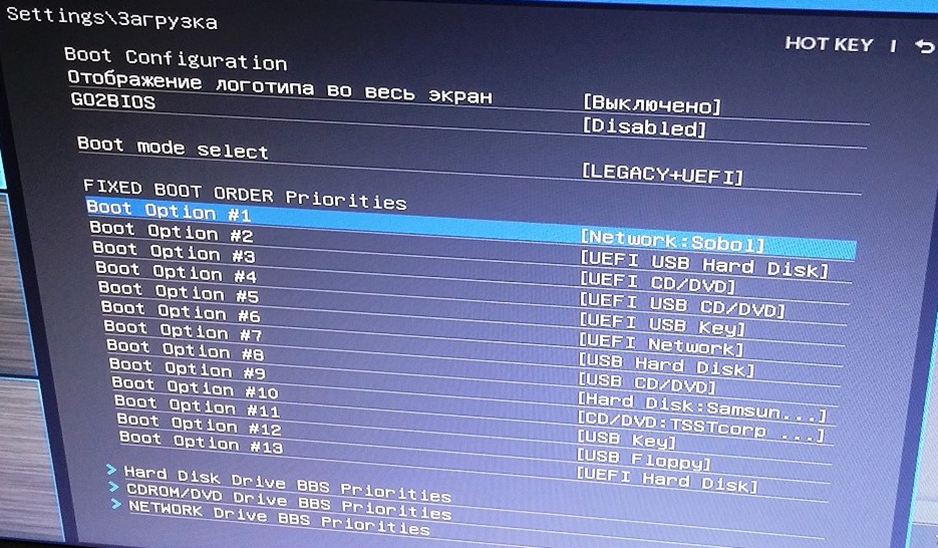

После проделанных действий следует включить компьютер, зайти в BIOS и в настройках последовательности загрузки системы с загрузочных устройств ставим [Network: Sobol] на первое место, следом [UEFI USB Hard Disk]:

В этом случае загрузка операционной системы осуществляется только с жесткого диска, при условии его наличия в меню загрузки BIOS Setup.

В отличие от платы PCI-E, в плате PCI нет возможности самостоятельно перевести ПАК «Соболь» в загрузочный режим с помощью перемычки. Для того чтобы перевести плату PCI в IPL режим необходимо будет обратиться в службу технической поддержки разработчика данного комплекса и сдать плату PCI на перепрошивку.

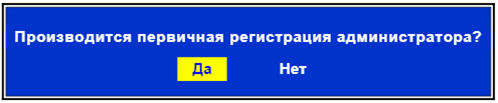

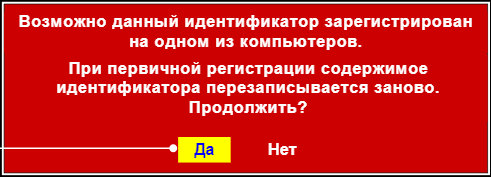

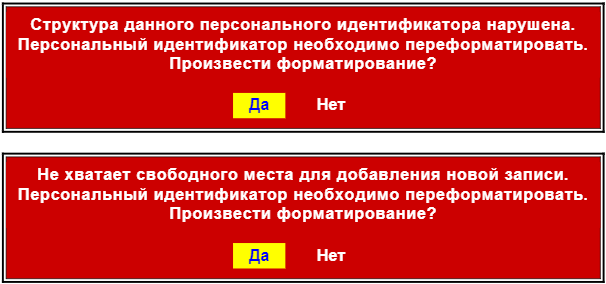

После перепрошивки АПМДЗ «Соболь», должно загрузится окно Режим инициализации Нужно выбрать пункт Инициализация платы и приступить к первичной регистрации администратора. После просмотра общих параметров системы пройдет тестирование датчика случайных чисел и высветиться окно, в котором нужно подтвердить первичную регистрацию.

В поле Введите новый пароль следует ввести свой пароль, который должен содержать не менее восьми знаков.

После подтверждения вас попросят предъявить персональный идентификатор:

Если идентификатор регистрировался ранее на другом компьютере и уже содержит служебную информацию, на экране появится предупреждение:

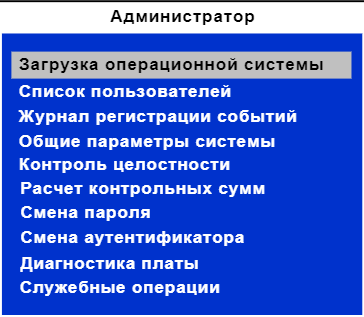

На этом установка платы «Соболь» заканчивается, после включения компьютера производится загрузка уже непосредственно через электронный замок. Вас попросят приложить идентификационный ключ, которому уже присвоен уникальный код. После этого вводится пароль и отображается информационный раздел, где будет показана статистика последних удачных и неудачных входов в систему. Пропуская этот раздел путем нажатия любой клавиши переходим в меню администратора, откуда уже можно перейти непосредственно к загрузке операционной системы или же произвести индивидуальные настройки.

После загрузки операционной системы нужно установить программного обеспечения ПАК «Соболь», которое входит в пакет. После завершения установки программного обеспечения следует перезагрузить компьютер.

Настройка механизма контроля целостности

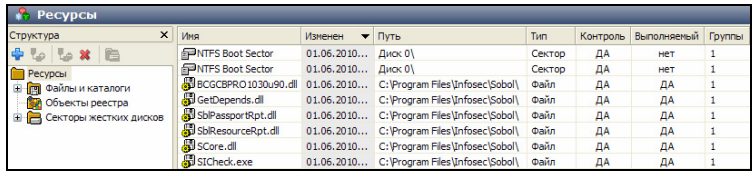

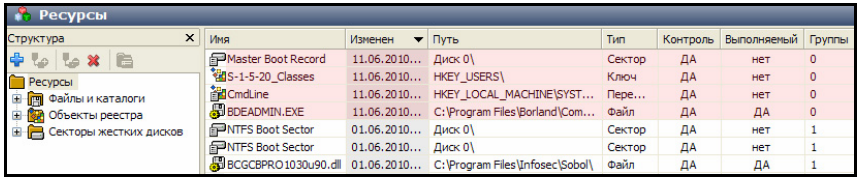

Механизм контроля целостности комплекса «Соболь» обеспечивает до загрузки операционной системы контроль следующих объектов:

Параметры, определяющие работу механизма контроля целостности комплекса «Соболь», объединены в рамках единой модели данных. Модель данных представляет собой иерархическое описание объектов и связей между ними. В модели используются 5 категорий объектов:

| Объект | Пояснение |

|---|---|

| Ресурс | Ресурсы — это файлы, секторы диска и элементы системного реестра. Описание файлов, секторов и элементов однозначно определяет местонахождение ресурса и его тип |

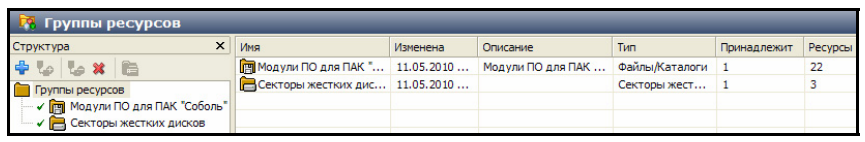

| Группа ресурсов | Объединяет множество описаний ресурсов одного типа (файлы, секторы, элементы реестра). Однозначно определяется типом входящих в группу ресурсов |

| Задача | Задача — это набор групп ресурсов одного и того же или разных типов. Например, задача может одновременно включать группу системных файлов и секторов |

| Задание | Включает в себя набор задач и групп ресурсов, подлежащих контролю |

| Субъект управления | Субъектом управления является компьютер, защищаемый комплексом «Соболь» |

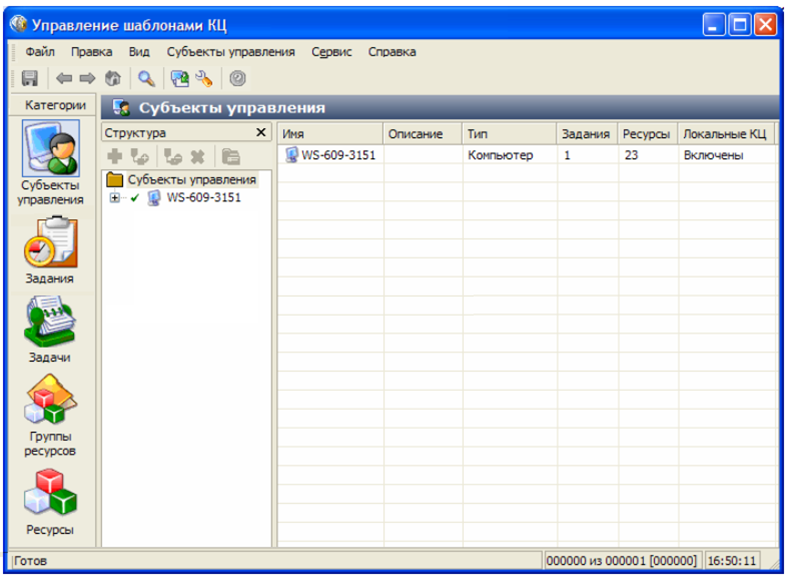

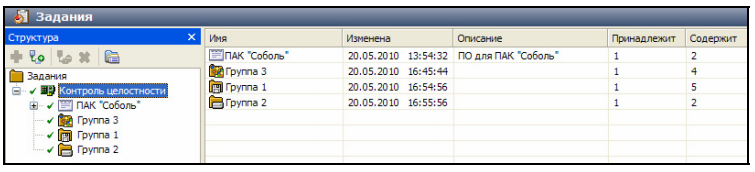

Объекты одной категории являются подчиненными или вышестоящими по отношению к объектам другой категории. Так, ресурсы являются подчиненными по отношению к группам ресурсов, а группы — к задачам. Включение ресурсов в группы, групп ресурсов в задачи, а задач — в задания называется установлением связей между объектами. В конечном итоге задания назначаются субъектам.

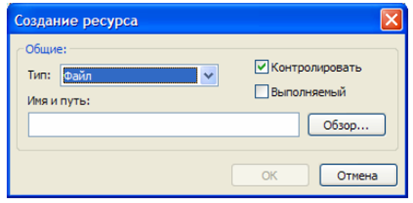

Для создания одиночного ресурса (файл, сектор, элемент реестра):

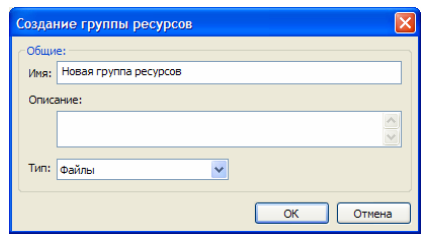

Создание групп ресурсов:

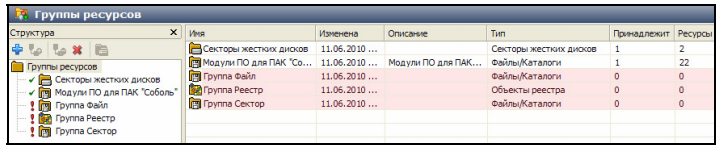

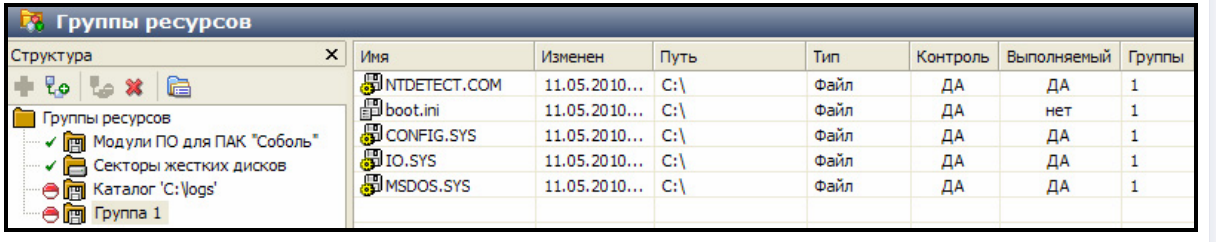

Окно Группы ресурсов примет вид, подобный следующему:

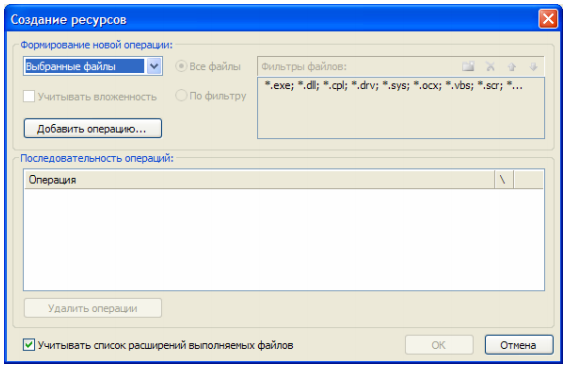

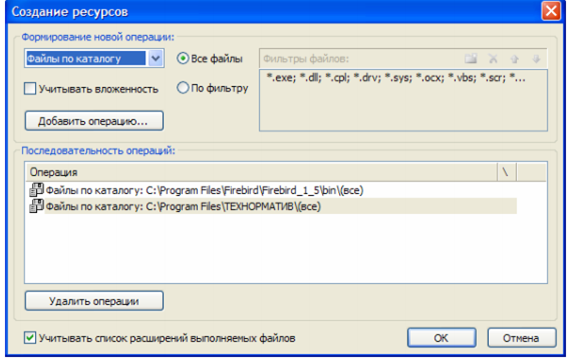

Создание группы файлов:

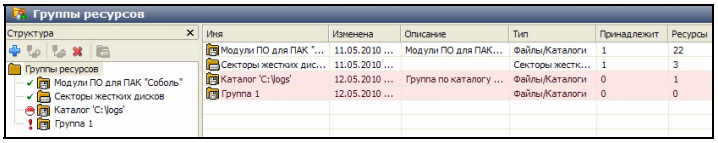

В поля Имя и Описание введите соответственно имя создаваемой группы (например, Группа 1 ) и при необходимости краткую дополнительную информацию о группе, в раскрывающемся списке Тип выберите Файлы и окно Группы ресурсов примет вид, подобный следующему:

Доступно 2 варианта:

Выбранные файлы (стандартная процедура выбора файлов; дополнительные условия недоступны).

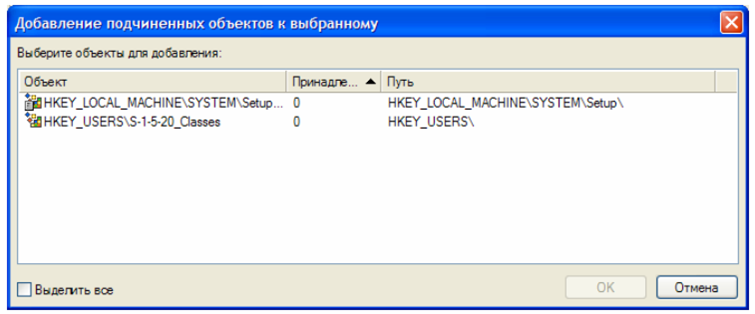

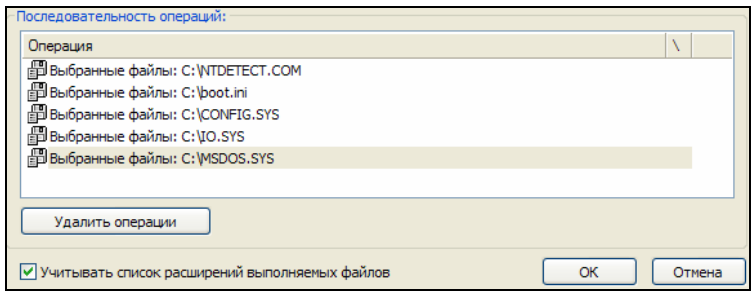

Выберите необходимые файлы:

Проанализируйте список выполненных операций на предмет того, содержит ли он все ресурсы, планируемые для включения в модель данных.

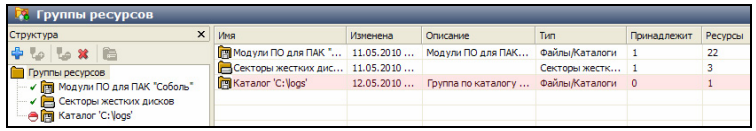

Окно Группы ресурсов примет вид, подобный следующему:

Создание иных ресурсов

Добавление объектов в задание на контроль целостности:

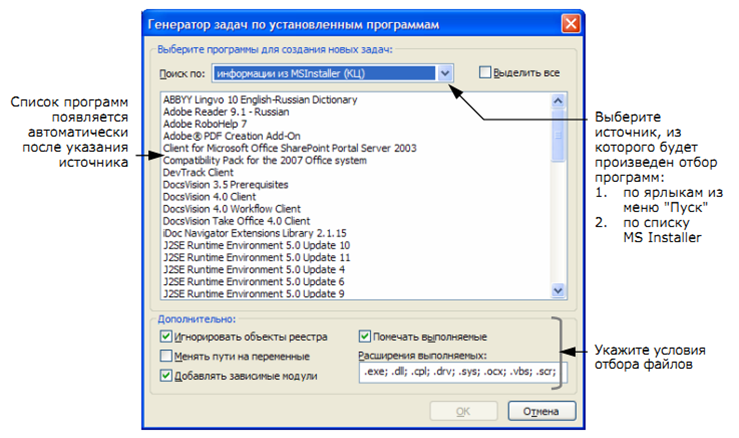

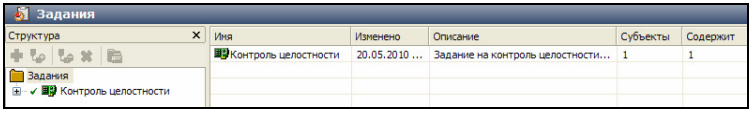

В панели категорий главного окна программы Управление шаблонами КЦ выберите категорию Задания :

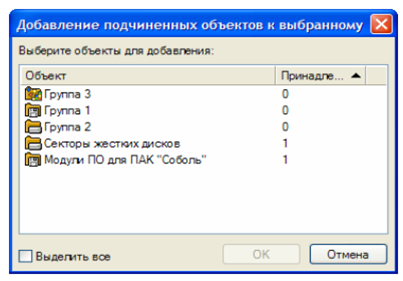

В области Структура вызовите контекстное меню папки Контроль целостности и выполните команду Добавить задачи/группы/Существующие :

Выберите объекты, которые вы планируете включить в задание на контроль целостности.

Расчет эталонных значений контрольных сумм:

После корректировки шаблонов контроля целостности (КЦ) необходимо заново рассчитать эталонные значения контрольных сумм. Перед запуском процедуры расчета контроля целостности обязательно отключите от USB-портов компьютера все устройства класса USB Mass Storage Device (flash-накопители, CD-, DVD-приводы и т. п.).

Начнется расчет эталонных значений контрольных сумм объектов, заданных шаблонами контроля целостности. При этом на экране появится окно, которое отображает процесс расчета контрольных сумм.

Расчет эталонных значений контрольных сумм считается завершившимся успешно, если в процессе расчета не зафиксировано ни одной ошибки (поле «Найдено ошибок» содержит значение 0 ).

При обнаружении ошибок (не найден заданный файл или сектор и т. д.) необходимо выяснить и устранить причины их возникновения. Например, если не найдены заданные файлы, откорректируйте шаблоны КЦ файлов, исключив из него отсутствующие на диске файлы. После того как все выявленные недостатки будут устранены, повторите процедуру расчета эталонных значений контрольных сумм.

Системы обнаружения вторжений.

Понятие систем обнаружения вторжений

СОВ используются для обнаружения сетевых атак против уязвимых сервисов, неавторизованный доступ к важным файлам, а также действия вредоносного программного обеспечения (компьютерных вирусов, троянов и червей).

Системы обнаружения вторжений обычно включает в себя:

Требования к системам обнаружения вторжений утверждены приказом ФСТЭК России от 6 декабря 2011 г. № 638 (зарегистрирован Минюстом России 1 февраля 2012 г., рег. N 23088 ), вступили в действие с 15 марта 2012 г.

Согласно требованиям устанавливается 2 типа СОВ:

Система обнаружения вторжений уровня узла и уровня сети представляет собой элемент системы защиты информации информационных систем, функционирующих на базе вычислительных сетей, и применяется совместно с другими средствами защиты информации от несанкционированного доступа к информации в информационных системах.

Обеспечивает обнаружение и (или) блокирование следующих основных угроз безопасности информации, относящихся к вторжениям (атакам):

Система обнаружения вторжений уровня узла

Датчики СОВ уровня узла представляют собой программные модули, устанавливаемые на защищаемые узлы информационной системы (ИС) и предназначенные для сбора информации о событиях, возникающих на этих узлах.

Анализаторы выполняют анализ собранной датчиками информации, генерируют отчеты по результатам анализа и управляют процессами реагирования на выявленные вторжения.

Решение об обнаружении вторжения СОВ принимают в соответствии с результатами анализа информации, собираемой датчиками СОВ, с применением базы решающих правил СОВ.

Система обнаружения вторжений уровня сети

Основными компонентами системы обнаружения вторжений (СОВ) являются датчики (сенсоры) и анализаторы.

Датчики (сенсоры) собирают информацию о пакетах данных, передаваемых в пределах информационной системы (ИС) (сегмента ИС), в которой (котором) установлены эти датчики. Датчики СОВ уровня сети могут быть реализованы в виде программного обеспечения (ПО), устанавливаемого на стандартные программно-технические платформы, а также в виде программно-технических устройств, подключаемых к ИС (сегменту ИС). Анализаторы выполняют анализ собранной датчиками информации, генерируют отчеты по результатам анализа и управляют процессами реагирования на выявленные вторжения.

Решение об обнаружении вторжения СОВ принимают в соответствии с результатами анализа информации, собираемой датчиками СОВ, с применением базы решающих правил СОВ.

В СОВ должны быть реализованы следующие функции безопасности:

| Функция | Класс 6 | Класс 5 | Класс 4 |

|---|---|---|---|

| Разграничение доступа к управлению системой обнаружения вторжений | + | + | + |

| Управление работой системы обнаружения вторжений | + | + | + |

| Управление параметрами системы обнаружения вторжений | + | + | + |

| Управление установкой обновлений (актуализации) базы решающих правил системы обнаружения вторжений | + | + | + |

| Анализ данных системы обнаружения вторжений | + | + | + |

| Аудит безопасности системы обнаружения вторжений | + | + | + |

| Сбор данных о событиях и активности в контролируемой информационной системе | + | + | + |

| Реагирование системы обнаружения вторжений | + | + | + |

В среде должны быть реализованы следующие функции безопасности: