Что такое модифицированный win32

Win32/Virlock – первый саморазмножающийся вымогатель

Вредоносная программа Win32/Virlock представляет из себя первый известный на сегодняшний день вымогатель (ransomware), который специализируется на заражении исполняемых файлов, т. е. ведет себя как файловый вирус. Virlock умеет блокировать рабочий стол пользователя с требованием выкупа, шифровать файлы пользователя, а также размножать свое тело как полиморфный вирус.

Семейства вымогателей, который мы наблюдали ранее, фактически, можно разделить на две большие группы: блокировщики экрана (LockScreen) и шифровальщики файлов (Filecoder). В первом случае вымогатель блокирует пользователю доступ к рабочему столу до получения выкупа, а во втором шифрует файлы пользователя, делая невозможным их использование. При этом сообщение с требованием выкупа может появится в качестве обоев рабочего стола, в виде открытого текстового файла, а также через простое окно (как в случае с Cryptolocker).

В некоторых случаях, вымогатель может применить гибридный подход и содержать обе этих возможности, т. е. блокирование доступа к рабочему столу или устройству сопровождается шифрованием файлов на нем. При этом код вредоносной программы будет использовать специальные механизмы для запрещения закрытия появившегося окна. Примером такой вредоносной программы является вымогатель Android/Simplocker.

В октябре мы зафиксировали новый тип такого вредоносного ПО как вымогатель. Вредоносная программа Win32/Virlock могла блокировать рабочий стол пользователя с требованием выкупа, шифровать файлы, а также заражать исполняемый файлы как полиморфный вирус, встраивая в них свой код. Недавно мы обнаружили несколько новых модификаций этого вируса, что указывает на его активное развитие со стороны злоумышленников. Код VirLock демонстрирует высокий уровень технической подготовки авторов этой вредоносной программы.

Win32/Virlock использует особый прием для шифрования файлов. Вместо обычного метода побайтового шифрования всего файла или его начала, такой файл преобразуется в исполняемый и к нему дописывается код Virlock. Вредоносная программа специализируется на компрометации следующих типов файлов: *.exe, *.doc, *.xls, *.zip, *.rar, *.pdf, *.ppt, *.mdb, *.mp3, *.mpg, *.png, *.gif, *.bmp, *.p12, *.cer, *.psd, *.crt, *.pem, *.pfx, *.p12, *.p7b, *.wma, *.jpg, *.jpeg. При этом Virlock способен заражать файлы на сетевых дисках и съемных носителях.

Запуск зараженного Virlock файла сопровождается созданием двух его новых файлов, которые аналогичны оригинальному дропперу, но из-за полиморфизма содержат разный исполняемый код. Один файл создается в директории %userprofile%, а второй в %alluserprofile%. Для обеспечения автозагрузки, вредоносная программа прописывает путь к своему файлу в соответствующем разделе реестра Run обоих разделов HKLM и HKCU. Мы также наблюдали модификации Virlock, которые извлекали из себя третий исполняемый файл. Он регистрировался в качестве сервиса. Эти извлеченные файлы отвечали за дальнейшее заражение файлов в системе.

Часть кода вымогателя ответственна за отображение пользователю экрана блокировки, при этом используя уже ставшие типичными методы самозащиты, в том числе завершение процессов проводника и диспетчера задач.

Рис. Экран блокировки одной из модификаций вредоносной программы.

Сообщение в окне блокировки содержит текст предупреждения для пользователя и предлагает оплатить сумму выкупа в биткоинах. Недавно мы писали про другой вымогатель TorrentLocker, который также вымогает у пользователя денежные средства в этой криптовалюте. Ниже представлен экран блокировки более новой версии Virlock, он позволяет пользователю использовать приложения веб-браузер и блокнот.

Рис. Другой вид экрана блокировки. Отображается вкладка оплаты.

Рис. Вкладка с информацией о работе с биткоинами в случае с Канадой.

Код вредоносной программы, который отвечает за вывод экрана блокировки, способен выполнять некоторую локализацию интерфейса самого экрана (окна). Для этого используется соединение с веб-сайтом google.com и дальнейший анализ домена, на который осуществляется перенаправление, например, google.com.au, google.ca, google.co.uk, google.co.nz. Также используется функция GetUserGeoID. Для стран, соответствующих вышеперечисленным доменам, отображается свой флаг, стоимость биткоинов и текущий курс национальной валюты.

С технической точки зрения наиболее интересной частью вредоносной программы является механизм заражения файлов и полиморфизм. Полиморфизм Virlock гарантирует уникальность тела вредоносной программы в каждом зараженном файле. Virlock использует несколько слоев шифрования файла.

Исполняемый файл Virlock включает в себя специальный код, который мы называем XOR stub builder. Он располагается в файле в не зашифрованном состоянии. Остальные данные вредоносной программы и ее код, а также данные оригинального файла (в случае, если мы имеем дело не с оригинальным дроппером, а файлом который был заражен) находятся в зашифрованном виде.

Упоминаемый XOR stub builder состоит из восьми блоков кода и используется для генерации инструкций типа XOR, которые будут использоваться для расшифровки данных файла. Один из таких блоков изображен ниже на рисунке.

Рис. Блок кода XOR stub builder.

Блоки кода XOR stub builder являются полиморфными, т. е. различаются от одного зараженного файла к другому. В любом случае, исполнение каждого из них приводит к вычислению определенного двойного слова (DWORD) и его записи по фиксированному смещению в памяти. Эти слова представляют из себя инструкции XOR stub, т. е. заглушки с инструкциями XOR, которые расшифровывают остальную часть файла.

Мы говорили про многоуровневый подход, который Virlock использует при шифровании файла. В такой схеме, XOR заглушка используется для расшифровки небольшого участка кода исполняемого файла (Часть 1). Такой код состоит из нескольких функций. На скриншоте ниже приведен фрагмент кода XOR заглушки. Для расшифровки использовался ключ 0x6B130E06, причем размер расшифровываемой части равен 0x45c.

Рис. Код XOR заглушки. Далее управление передается на расшифрованный блок кода размером 0x45C байт.

Интересной особенностью Virlock является строение его расшифрованного кода (Часть 2). Почти каждая функция в нем зашифрована еще раз и начинается с заглушки, которая расшифровывает код самой функцию. Это существенно осложняет анализ вредоносной программы, поскольку код функций нельзя проанализировать в дизассемблере. Код заглушки достаточно прост и использует алгоритм XOR для расшифровки тела функции. После исполнения функции, ее код в памяти зашифровывается обратно, при этом шифрование производится с использованием нового ключа. Ниже на рисунке показан пример такого кода. Инструкция rdtsc используется для получения ключа шифрования, далее операция XOR применяется для шифрования нескольких переменных и тела функции.

Рис. Код шифрования тела функции после ее исполнения.

Такую особенность вредоносной программы можно назвать полиморфизмом периода исполнения (run-time polymorphism). При запуске нескольких ее копий, дампы памяти исполняемого файла будут различаться.

При расшифровке Части 2, код вредоносной программы также прибегает к применению еще одной процедуры расшифровки. Как мы упоминали, Часть 1, которая расшифрована с использованием XOR stub, расшифровывает остальную часть файла вредоносной программы и содержимое зараженного файла, в случае его присутствия. Процедура расшифровки состоит в применении операции циклического сдвига вправо ROR. Используемый ключ расшифровки жестко зашит в теле вредоносной программы.

Таким образом, Virlock использует трехуровневую схему шифрования:

Наша система телеметрии LiveGrid показывает, что заражению Virlock подверглось небольшое количество пользователей. Их количество не сравнимо с количеством пользователей, которые подверглись заражению TorrentLocker или других подобных ему вымогателей. Тем не менее, анализ транзакций, проведённых по указанному счету Bitcoin, показывает, что некоторые жертвы уже оплатили выкуп злоумышленникам.

модифицированный Win32/SpyVoltar.A

Нод 32 выдает вот такое сообщение:

При этом происходит неккоректная работа браузера и некоторых других программ. Исправляется убиванием трояна в процессах.

Вложения

| info.txt (17.0 Кб, 18 просмотров) |

| virusinfo_syscure.zip (55.9 Кб, 9 просмотров) |

| virusinfo_syscheck.zip (55.5 Кб, 4 просмотров) |

| log.rar (9.9 Кб, 7 просмотров) |

модифицированный Win32/SpyVoltar.A

Здравствуйте! Помогите, пожалуйста, с лечением компа. Вчера при сканировании оперативной памяти.

Модифицированный Win32/SpyVoltar.A

Доброго дня и с праздником. В ПК появился вирус: Модифицированный Win32/SpyVoltar.A Помогите с.

1. Закройте все программы, отключите антивирус, файрволл и прочее защитное ПО.

После выполнения скрипта компьютер перезагрузится!

2. После перезагрузки, выполните такой скрипт:

3. Полученный архив quarantine.zip из папки с AVZ, отправьте с помощью этой формы или на этот почтовый ящик: quarantinesafezone.cc (замените на @), укажите ссылку на тему и ник на форуме.

4. Сделайте новые логи AVZ и Rsit и прикрепите их к сообщению.

Вложения

| virusinfo_syscheck.zip (56.4 Кб, 3 просмотров) |

| virusinfo_syscure.zip (55.7 Кб, 1 просмотров) |

| mbam-log-2012-11-28 (23-11-35).txt (4.0 Кб, 2 просмотров) |

| log.rar (11.8 Кб, 2 просмотров) |

На время выполнения скрипта все сетевые подключения будут закрыты. После окончания компьютер перезагрузится. После перезагрузки выполнить второй скрипт:

В результате выполнения скрипта будет сформирован карантин quarantine.zip. Отправьте полученный файл quarantine.zip из папки AVZ через данную форму. Укажите ссылку на тему и ник на форуме.

2. Сделайте новый лог RSIT

3. смените все пароли

Вложения

| log.rar (11.8 Кб, 5 просмотров) |

не обращайте внимание, это на рекламу.

проблемы ещё остались?

Не является приложением win32 что делать?

Не является приложением win32 что делать?

Не является приложением win32 что делать? Краткий курс по решению проблемы в windows.

Давайте обсудим такой момент, как установка и запуск EXE-файлов, исполняющих приложений, отвечающих за установку ПО, утилиты и прочих инсталляционных пакетов.

Вроде бы все делали правильно, согласно инструкции установщика, однако после запуска появляется ошибка «Программа не является приложением win32», хоть и никаких предпосылок для этого не было.

Причин может быть предостаточно и единственно верного решения проблемы не существует.

Постараемся дать наиболее исчерпывающий ответ на большинство не стыковок и попробуем самостоятельно разобраться без переустановки системы, как многие любят.

Причины возникновения ошибки win 32:

Симптомов возникновения всплывающего окна может быть несколько. Наиболее частые ситуации следующие:

Будем действовать методом исключений, пробуя использовать разные приемы, чтобы добиться максимального результата.

Ошибка win 32 — Повреждение файла инсталлятора:

Антивирусы не только помогают пользователям, но еще и вредят периодически, сами того не осознавая.

Вполне вероятно, что изначально EXE-файл был подлинным, но затем вредоносное ПО «модифицировало» его, после чего ваш NOD/Kaspersky/Dr.Web ликвидировали угрозу по-своему.

Они избавились от «трояна» и сделали свою работу, удалив тем самым исполнительный элемент, требуемый для корректной загрузки.

В таких случаях спасает полная проверка системы на вредоносные компоненты.

Далее повторно скачивает инсталлятор, поскольку пользоваться предыдущей версией уже не представляется возможным.

Отключаем все антивирусы, устанавливаем пакет и наблюдаем за ситуацией. Если все работает, то проворачиваем те же действия с включенным антивирусным ПО.

Ошибка повторяется? Качаем файл с иного ресурса.

Ошибка win 32 — Файл не для Windows:

Насколько вы знаете, хотя некоторые могут и не догадываться, на рынке представлено 3 основных ОС, среди которых, помимо Windows, есть еще Linux (огромное семейство дистрибутивов для разработчиков и энтузиастов) и MacOS (собственная ОС для стационарных ПК и ноутбуков от Apple).

Надо ли говорить, что файловая система у всех разная, да и подход к проектированию самой системы отличается кардинально.

Другое дело, что подавляющее большинство всего софта в интернете создано именно под Windows, что и делает данную ОС настолько популярной.

Система инсталлирована на 75-80% ПК по всему миру.

Чтобы у вас не возникало дальнейших проблем со скачиванием программ, обязательно смотрите на их расширение:

Боремся с вирусами:

Как работает вредоносное ПО? Оно модифицирует системный реестр (компонент Windows, отвечающий за систематизацию и контроль запущенных и установленных программ) таким образом, чтобы измененное приложение открывалось при запуске ОС или определенного продукта.

Вы можете и не знать о том, что в системе есть сторонний «червь», если только не проведете тщательную проверку на вирусы.

Однако здесь нужно знать несколько прописных истин:

Как было написано выше, чистка может «убить» нужный файл, поскольку он был заражен и антивирус его попросту удалил, нарушив тем самым целостность работы системы.

Что остается делать?

Здесь открывается сразу 3 перспективы:

Первые два способа не нуждаются в особом представлении, поскольку здесь все происходит автоматически.

Нужно скачать файлы, установить, запустить и подождать. Если не помогло одно – страхуемся другим.

Вариант с ручной чисткой более сложный, но если ничего не помогло, то деваться некуда.

Нужно открыть сам реестр. Для этого жмем сочетание Win+R (Для WinXP, Vista, 7, 8, 10) и прописываем «regedit» (кавычки не нужны).

Открывается сам реестр. Нужно открыть следующий раздел.

Здесь мы видим несколько исполнительных файлов (чаще всего один – «по умолчанию»). Рядом с ним указано значение «%1» %*.

Видите что-либо, не соответствующее эталону?

Кликайте дважды на файл и меняйте значение вручную.

Сохраняйте и перезагружайтесь.

Отсутствует требуемое ПО:

Как исправить ошибку «Не является приложением win32», если все предыдущие шаги предприняты, а результата нет?

Нужно качать или обновлять системное ПО.

Каждому приложению требуются вспомогательные программы, которые либо дают доступ к определенным библиотекам, либо обрабатывают внутренние запросы, либо позволяют гораздо быстрее обрабатывать потоки данных.

Практически каждому компоненту Windows для корректной работы требуется 3 элемента:

Последний не обязателен, но если собрались поиграть, то лучше обновлять библиотеки до актуального состояния.

Установите эти три программы, найти которые можно на официальном портале Microsoft совершенно бесплатно.

Качаем, устанавливаем, пере загружаемся, смотрим.

Устаревшее ПО:

Довольно часто приходится сталкиваться с несовместимостью программ.

Те, которые отлично себя чувствовали на Windows XP, намертво замирают в более новых версиях.

Можно попробовать запустить пакет в режиме совместимости с новой ОС.

Для этого кликаем правой кнопкой по EXE-файлу, жмем «свойства».

Далее ищем пункт «совместимость».

Здесь нужно поставить флажок на месте, показанном на скриншоте и выбрать ту ОС, которая стоит на вашем ПК на данный момент.

Сохраняемся и пробуем заново.

Если не знаете, какая именно версия Windows инсталлирована на компьютер, то кликните дважды по иконке «Мой компьютер» и затем нажмите на «свойства системы».

В выделенных областях показана исчерпывающая информация о порядковом номере и разрядности ОС.

Подробнее об ошибке Win32:

Что такое Win32. На самом деле? Здесь стоит затронуть Windows API – среду разработки для программистов, которые хотят писать программы для данной ОС.

Дабы не вникать в подробности, которые мало кто поймет помимо самих разработчиков, скажем лишь, что на данный момент существует 4 ключевых подвида данного API:

Первая версия применялась во всех начальных версиях Windows вплоть до появления Windows NT, где и была заменена более новой и перспективной Win32, которая на данный момент является самой популярной версией.

Версия с приставкой S являлась переходной между 16 и 32-битными, потому как добавляла Win16 некоторые библиотеки и возможности более продвинутой версии.

Последняя на данный момент Win64 заточена уже под нынешние и будущие платформы корпорации Microsoft, которые стремительно набирают обороты.

Напоследок о приложение win32:

Как видите, если EXE-файл не хочет запускаться, то есть несколько причин исправить данный недостаток.

Будьте внимательны при скачивании инсталлятора, тщательно проверяйте источники, чтобы не напороться на вирусы и следите за тем, чтобы программа была написана именно под Windows, поскольку «кроссплатформенных» приложений не существует в природе.

Если они и называются одинаково, то исходный код для Windows и Linux совершенно разный, как и разрешение конечного инсталляционного пакета.

Что такое модифицированный win32

Новые банковские троянцы, очередные мошенничества с пользователями социальных сетей и другие события января 2012 года

1 февраля 2012 года

Начало високосного года не преподнесло каких-либо серьезных сюрпризов с точки зрения информационной безопасности, однако в антивирусную лабораторию «Доктор Веб» в январе 2012 года поступило несколько интересных образцов вредоносных программ, в частности, нескольких новых банковских троянцев. Кроме того, был выявлен новый способ распространения вредоносных ссылок среди пользователей поисковых систем, а также очередная схема мошенничества в отношении завсегдатаев социальной сети «В Контакте».

Вирусные угрозы января

Среди вредоносных программ, обнаруженных в январе на компьютерах пользователей при помощи лечащей утилиты Dr.Web CureIt!, лидирующие позиции занимает файловый инфектор Win32.Expiro.23 (19,23% случаев обнаружения), при запуске пытающийся повысить собственные привилегии в системе, отыскивающий запущенные службы и заражающий соответствующие им исполняемые файлы.

Дела финансовые

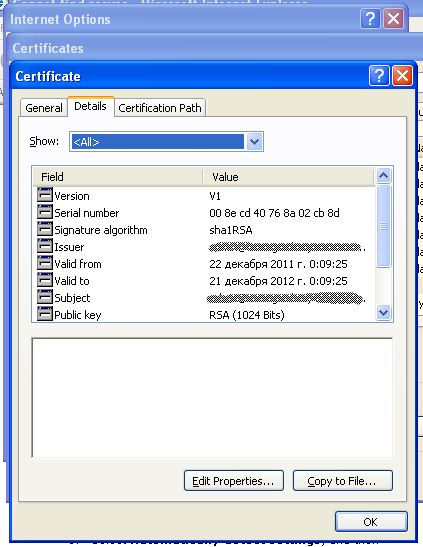

Примерно в это же время были зафиксированы случаи распространения другой вредоносной программы, с помощью которой злоумышленники планировали провести фишинговую атаку на клиентов одного из российских банков. Попадая на компьютер жертвы, Trojan.Hosts.5590 создает новый процесс explorer.exe и помещает туда собственный код, а затем прописывает себя в папке автоматического запуска приложений под именем Eldesoft.exe.

В случае если для доступа к сайту банка используется браузер Microsoft Internet Explorer, троянец вызывает стандартную функцию crypt32.dll для установки поддельного сертификата. При добавлении сертификата в хранилище операционная система обычно демонстрирует соответствующее предупреждение: троянец перехватывает и закрывает это окно.

Если для доступа к банковскому сайту используется другой браузер, для установки сертификата применяются функции из стандартной библиотеки nss3.dll. Связавшись с удаленным командным центром, Trojan.Hosts.5590 получает оттуда конфигурационный файл, содержащий IP-адрес фишингового сервера и имена доменов, которые троянец должен подменять. Впоследствии, при обращении к сайту системы банк-клиент по протоколу HTTPS, пользователю будет демонстрироваться поддельная веб-страница, а введенные им в форме авторизации учетные данные будут переданы злоумышленникам. Благодаря своевременным и грамотным действиям службы безопасности банка, а также усилиям специалистов компании «Доктор Веб», данная вредоносная программа в настоящий момент не представляет серьезной опасности для пользователей.

Винлоки пошли на убыль

В январе 2012 года на 25% сократилось число обращений в службу технической поддержки со стороны пользователей, пострадавших от действий программ-блокировщиков.

Оказавшись на компьютере жертвы, Trojan.Winlock.5490 запускает процесс svchost.exe и встраивает в него собственный код, после чего отсылает команду скрытия Панели задач Windows и останавливает все потоки процессов explorer.exe и taskmgr.exe. Затем троянец прописывает себя в ветвь системного реестра, отвечающую за автозагрузку приложений, и демонстрирует на экране окно, содержащее текст на французском языке с требованием заплатить 100 евро с помощью карт оплаты платежных систем Paysafecard или Ukash. Введенный жертвой номер карты отправляется на удаленный командный сервер злоумышленников, а в ответ троянец демонстрирует сообщение приблизительно следующего содержания: «Подождите! Платеж будет обработан в течение 24 часов». Вместе с тем, никамими функциями разблокировки с помощью кода этот троянец не обладает: вместо этого он автоматически удаляет сам себя через неделю после установки.

Пользователи «В Контакте» вновь под прицелом злоумышленников

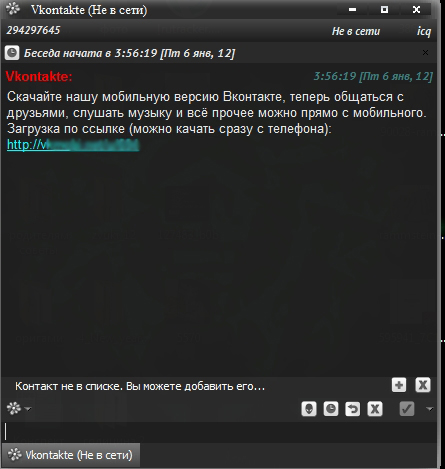

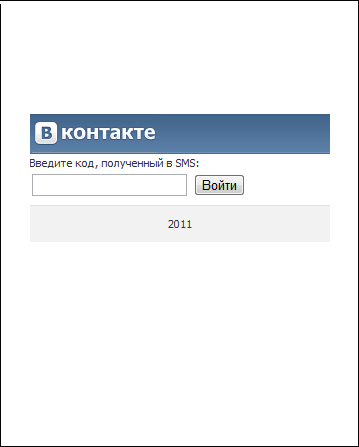

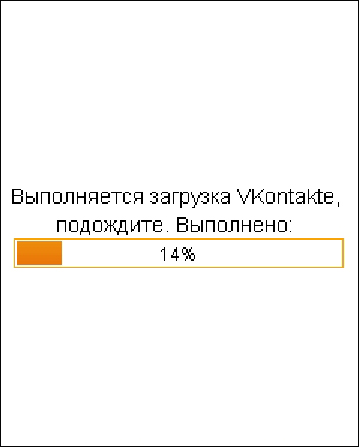

На сей раз злоумышленники обратили внимание на владельцев мобильных телефонов с поддержкой Java, использующих возможности социальной сети «В Контакте». После новогодних праздников участились случаи массового распространения спама в использующих протокол ICQ клиентах для обмена сообщениями. Злоумышленники предлагают пользователям скачать приложение для мобильного телефона, якобы являющееся клиентом для социальной сети «В Контакте». В рассылке сообщается, что с помощью данной программы можно с большим комфортом пользоваться возможностями данной социальной сети.

Выдача поисковых систем как способ распространения вредоносных ссылок

Методы, с использованием которых сетевые злоумышленники распространяют ссылки на вредоносное ПО или мошеннические сайты, совершенствуются с каждым месяцем. В ход идут всевозможные способы маскировки текста, приемы социальной инженерии и прочие ухищрения. В январе сетевые мошенники обратили свое внимание на формат выдачи ссылок поисковыми системами.

В процессе поиска нужных ему сведений пользователь нередко выполняет сразу несколько обращений к поисковым системам, открывая в новых вкладках или окнах браузера отдельные страницы отчета поисковиков, содержащие найденные в индексе ссылки. Такие страницы принято называть «выдачей поисковой системы» (Search Engine Results Page, сокращенно — SERP). Именно эти страницы и повадились подделывать мошенники, надеясь на то, что в суматохе пользователь не заметит подсунутую ему «лишнюю» страничку с поисковой выдачей. Кроме того, большинство людей относится к страницам выдачи поисковых систем с большей степенью доверия, чем к простому набору ссылок. В некоторых случаях мошенники не гнушаются даже подделывать целые поисковые системы, как, например, поступили создатели псевдопоискового сервиса LiveTool, интерфейс которого практически полностью копирует оформление «Яндекса», а ссылка «О компании» ведет на мошеннический сайт, имитирующий страницу социальной сети «В Контакте».

Страничка поддельной поисковой системы может открыться автоматически при переходе по ссылке в выдаче настоящего поисковика. Кроме того, созданная злоумышленниками страница SERP обычно содержит ссылки, релевантные введенному ранее пользователем запросу, и потому на первый взгляд не вызывает каких-либо подозрений. В свою очередь, переход по ссылкам уже с этой страницы может привести потенциальную жертву на мошеннический сайт или ресурс, распространяющий вредоносное ПО. В настоящее время среди подобных ссылок замечены поддельные сайты, имитирующие странички социальных сетей, ресурсы, предлагающие сомнительные услуги на условиях псевдоподписки, и сайты распространяющие ПО семейства Trojan.SmsSend.

В недавнем прошлом злоумышленники массовым образом создавали копии сайтов социальных сетей, но подделка страниц поисковой выдачи и даже целых поисковых систем — это, безусловно, новое явление.

Вредоносные файлы, обнаруженные в почтовом трафике в январе

Всего проверено: 1,149,052,932

Инфицировано: 3,399,130 (0.30%)

Вредоносные файлы, обнаруженные в январе на компьютерах пользователей

Всего проверено: 114,007,715,914

Инфицировано: 79,017,655 (0.07%)