Trusted advisor что это

Советник, которому доверяют

Нет ничего более разрушительного для карьеры профессионального консультанта, чем потерять доверие своего клиента. Эта книга поможет вам избежать такой участи.

Рекомендованная розничная цена:

Купить в интернете:

Купить книгу в

О чем эта книга

Майстер, Грин и Галфорд показывают, что доверие между консультантом и клиентом является ключом к установлению долговременных и плодотворных (для обеих сторон!) отношений. И самым подробным образом рассказывают о том, как добиться этого. В конце книги приведены тезисы каждой из глав, которые помогут вам в будущем работать над изложенными здесь идеями.

Для кого эта книга

Для всех, кто работает в сфере оказания профессиональных консалтинговых услуг.

Для тех, кто пользуется услугами консультантов и хотел бы укрепить существующие деловые отношения или пересмотреть их.

От авторов

Идея доверия не является новой, но в бизнесе ее часто недооценивают, заставляя еще и еще раз открывать и исследовать ее.

В некоторых частях нашего мира доверие полностью зависит от вашей биографии и связей («А вы из какой деревни будете? В какой школе учились? Кого знаете?»). Какая-то часть такого мышления будет присутствовать везде и всегда. Однако, по мере развития экономики, бизнес становится более анонимным, а подробности биографии – менее важными. Доверие начинает зависеть меньше от вашего происхождения, но больше от вашего личного поведения, отношения к делу, и навыков. И вопросы задаются уже другие: «Хочу ли я работать с вами? Вы на самом деле хотите мне помочь, или ориентируетесь только на себя?».

Обучение завоеванию доверия мало касается моральных принципов, и больше – того, как эффективно строить взаимовыгодные отношения. Вы можете научиться выстраиванию взаимоотношений, хотя очень немногие из нас когда-либо получали формальные инструкции на эту тему.

Мы так же хотели бы подчеркнуть наличие дополнительного смысла в слове «советник». К сожалению, многие люди, оказывающие профессиональные услуги, не действуют как советники, и не знают, как можно играть такую роль. На наш взгляд, есть разница между экспертом и советником. Эксперт решает проблему клиента, а советник помогает клиенту решить проблему. Эксперт дает ответы, а советник рассуждает вместе с клиентом. Эксперт трудится, а советник служит.

Найти эксперта, способного решить проблему, часто не так уж и сложно. Но найти человека, с которым хочется работать, которому можно доверить свою проблему, часто очень сложно. Это настоящий дефицит на рынке.

Как надежно защитить сетевую инфраструктуру, и что может пойти не так?

На основе многолетнего опыта работы в компании Softline, я расскажу о том, на что стоит обратить внимание при организации защиты ИТ-периметра, какие ошибки чаще всего совершает бизнес и почему не стоит пренебрегать помощью экспертов.

Наиболее качественные решения стоят недешево, но они могут принести ощутимую пользу бизнесу, если максимально реализовать их потенциал. Файрвол – это одно из первых средств в ИТ-периметре, которое «видит» и может фильтровать весь входящий и исходящий трафик. Стоит понимать, что этот трафик является не чем иным, как следствием определенных бизнес-процессов компании и взаимодействия элементов её инфраструктуры с ресурсами вне периметра. Но не только. Зачастую в сети может наблюдаться активность, которая не имеет никакого отношения ни к сотрудникам организации, ни к работе бизнес-приложений. Как понять, какой трафик является «хорошим», а какой вы бы и вовсе не хотели наблюдать в своей сети?

Эксперты Softline считают, что еще на первоначальном этапе важно определить, какие ресурсы и приложения, используемые сотрудниками, являются легитимными для вашей организации, а к каким можно запретить или ограничить доступ для всех или только некоторых подразделений. Например, источником заражения либо утечки информации могут стать различные анонимайзеры, средства удаленного управления, почтовые сервисы, файловые хранилища, соцсети и многое другое. Раз так, то они, как минимум, являются нежелательным элементом в трафике, а, как максимум, могут стать причиной инцидента информационной безопасности. Как показал опыт взаимодействия Softline с клиентами, если какой-то ресурс не имеет значимости для рабочего процесса, проще запретить его использование полностью либо ограничить возможность обмена файлами. Решившись на такой шаг, можно не переживать и не задавать себе беспрестанно один и тот же вопрос: способна ли, например, система DLP вовремя обнаружить утечку через этот канал.

Стоит помнить, что одним из наиболее распространенных каналов заражения является почта, как личная, так и рабочая. По данным исследований, до 95% угроз приходят именно посредством этого канала. Фишинговые рассылки и социальная инженерия многими экспертами официально признаются наиболее популярными и действенными способами мошенничества. В то же время мало кто способен отказаться от почты, так как она является одним из основных рабочих инструментов. Поэтому важно проводить работу по повышению грамотности персонала в вопросах информационной безопасности и периодически тестировать сотрудников на знание правил безопасной работы в сети. Естественно, полагаться только на человека в таком вопросе не совсем правильно, поэтому дополнительно стоит озаботится более тщательной настройкой функционала URL-фильтрации, который заложен в большинстве современных межсетевых экранов. Это позволит частично нивелировать вероятность успешности вредоносной деятельности путем ограничения доступа к неблагонадежным ресурсам, в том числе и фишинговым.

Другие распространенные каналы утечек – съемные и бумажные носители. В настоящий момент существуют средства, с помощью которых можно ограничить использование во внутренней сети некоторых типов съемных носителей, а также контролировать содержание документов, идущих в печать. Межсетевой экран сюда, безусловно, не дотянется. Но функционал контроля съемных носителей включен во многие антивирусные продукты. И они также являются частью того «фундамента» информационной безопасности, который закладывается на самых ранних этапах зрелости инфраструктуры, поэтому доступен большинству заказчиков.

Специалисты Softline часто сталкиваются с ситуациями, когда организации внедряют достаточный набор средств защиты, но используют их функционал не на полную мощность. Нередко люди ничего не знают о скрытых возможностях даже антивирусов, давно знакомых всем. К слову, многие распространенные антивирусные программы обладают функционалом блокирования съемных носителей. Многим ли это известно? Думаю, что нет. Что уж говорить о таких сложных решениях, как межсетевые экраны!

Часто бизнесу не хватает экспертизы, чтобы грамотно подобрать решения для зашиты от актуальных угроз: не все ИТ-специалисты успевают следить за тенденциями рынка информационной безопасности, изучать лучшие практики в этой области и своевременно отслеживать появление новых продуктов. Профильные компании, работающие в сфере ИБ, в этом случае могут выступить в роли trusted advisor. Они готовы эффективно решать бизнес-задачи предприятий и организаций. Совместно с ИБ-провайдером необходимо провести работу по определению легитимных приложений и возможных каналов утечек так, чтобы максимально защитить ИТ-периметр, но при этом не навредить бизнесу и оставить некоторую свободу своим пользователям.

Эксперты Softline призывают бизнес-сообщество всегда помнить о том, что опытному ИБ-провайдеру важно выстраивать доверительные отношения с заказчиками, а не просто продать им какое-то количество ПО и оборудования. Один из аспектов нашей работы – верифицировать запросы заказчика. Все проекты требуют наличия критического мышления, потому что никогда нельзя исключать возможность ошибки. Так мы сможем сэкономить время и средства заказчика.

AWS: Trusted Advisor, часть 1 – обзор возможностей

AWS Trusted Advisor – инструмент от AWS, позволяющий проверить аккаунт и используемые в нём ресурсы на предмет оптимизации расходов, производительности, безопасности и отказоустойчивости.

При этом доступные вам рекомендации зависят от типа Support Plan вашего аккаунта. К счастью, у нас Premium, так что есть возможность показать все детали Trusted Advisor.

Общая документация тут – Проверки AWS Trusted Advisor на основе рекомендаций, и документация по категориям и проверкам в каждой из них – AWS Trusted Advisor check reference.

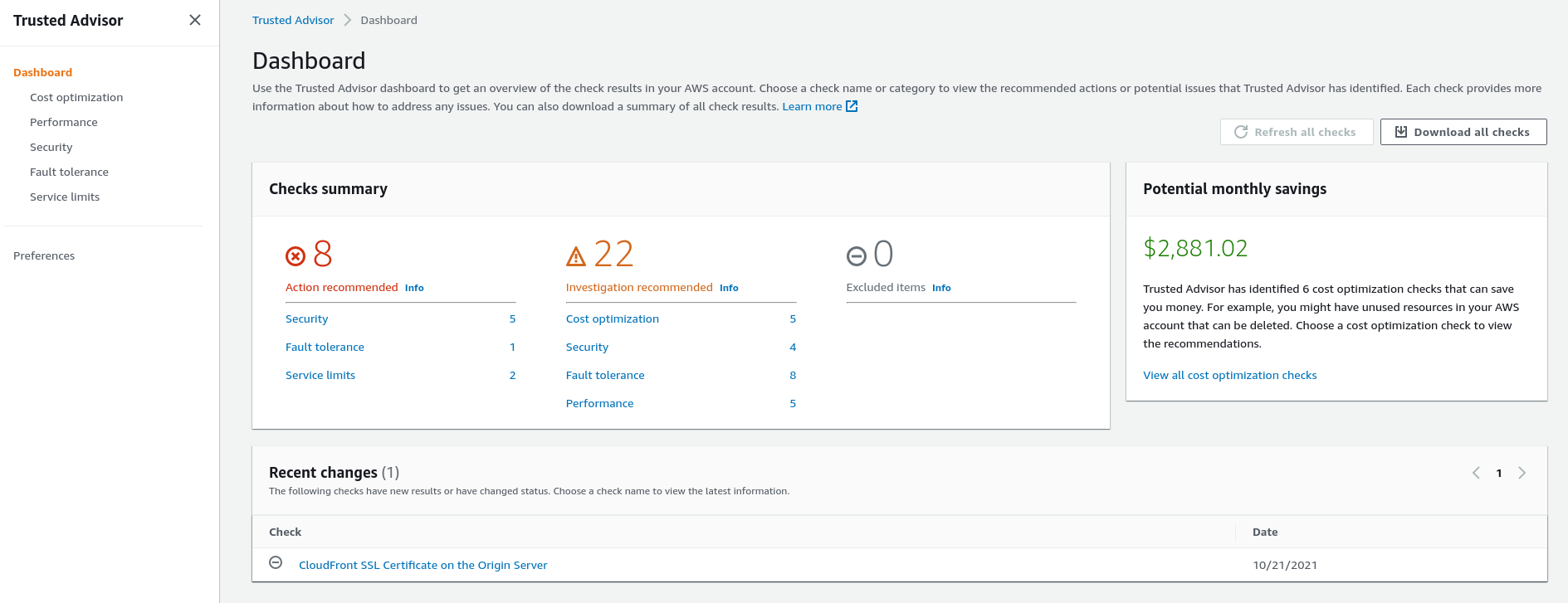

Переходим в AWS Console > Trusted Adisor, попадаем в дашборд, где собраны основные рекомендации:

А с левой стороны видим доступные категории проверок – оптимизация расходов, производительность, безопасность и так далее.

Cost optimization

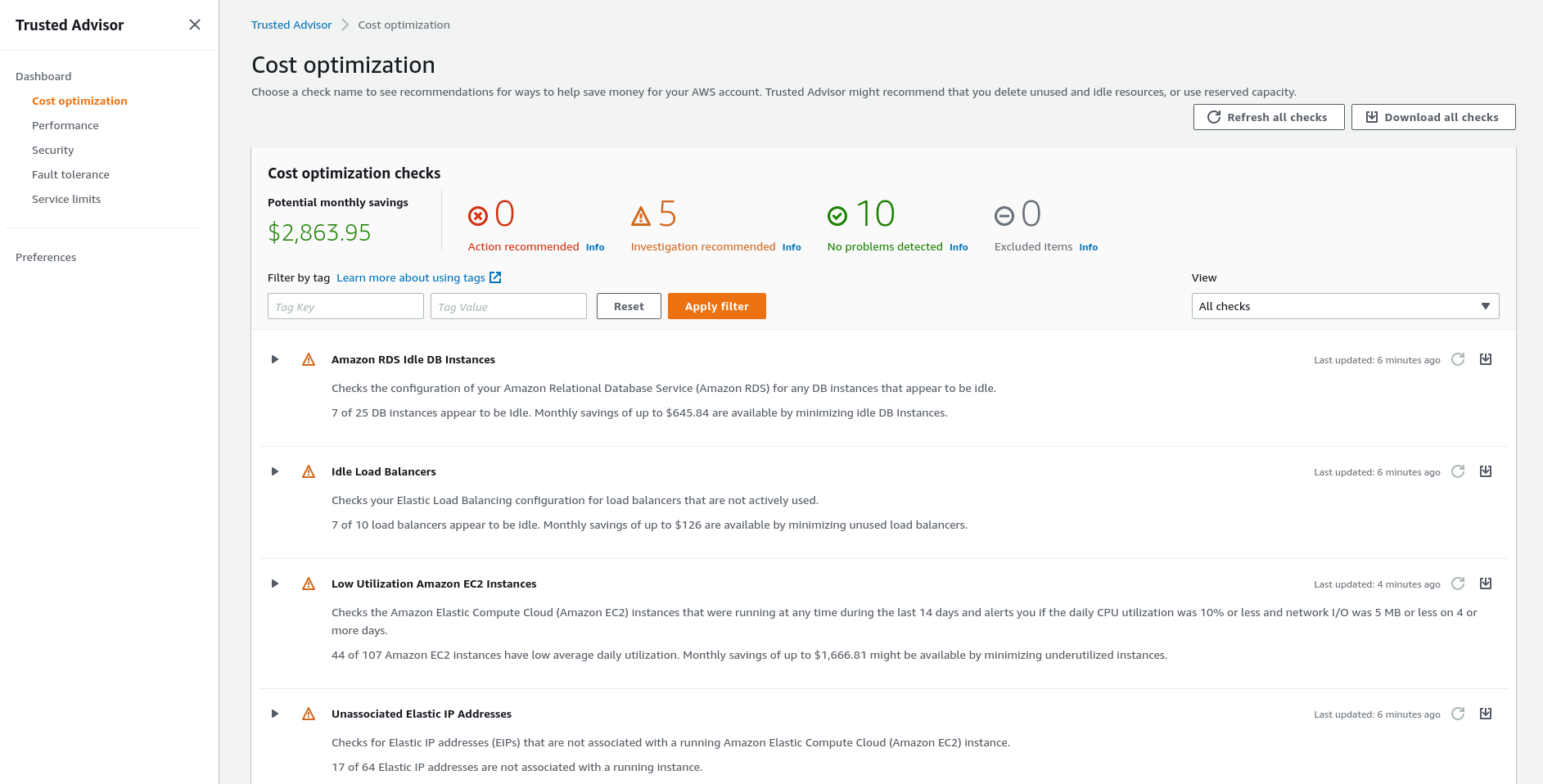

Начнём с Cost optimization, как наиболее интересная сейчас для тема.

Переходим в категорию, и видим список рекомендаций:

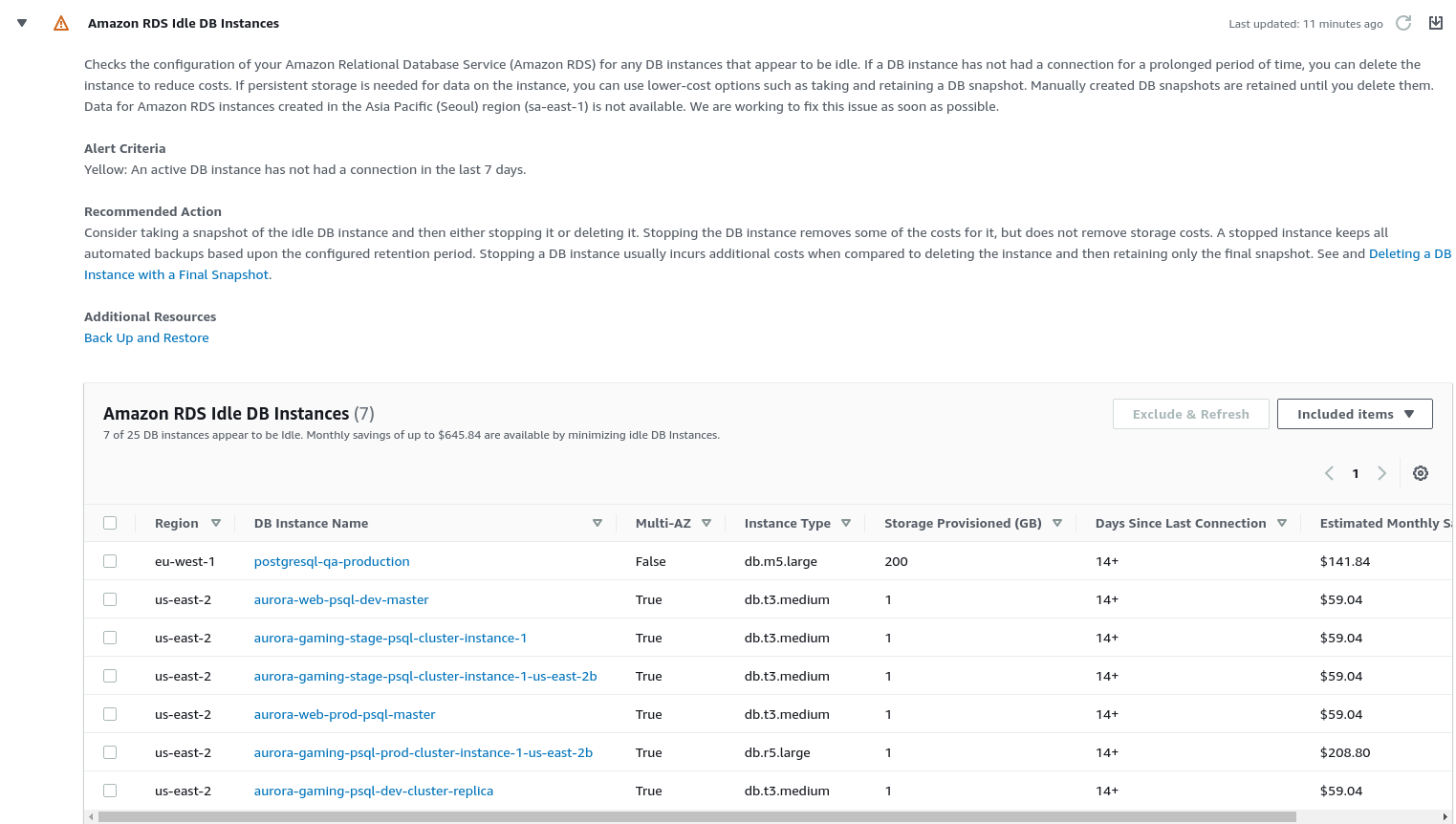

И видим пачку простаивающих без нагрузки и даже без подключений серверов RDS.

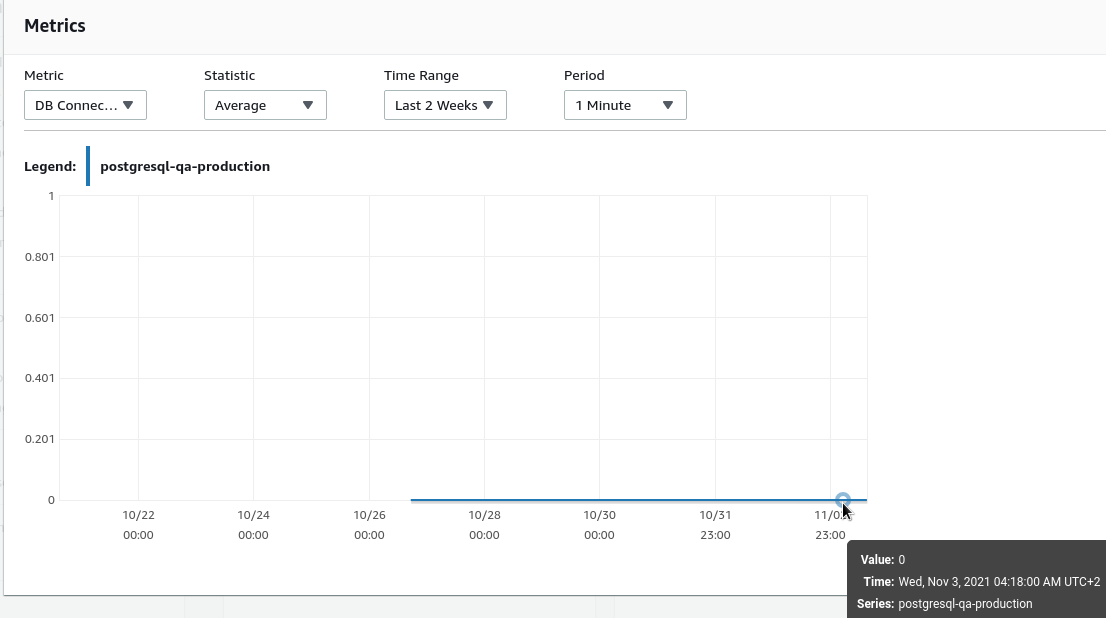

Откроем один их них – проверим что там:

В самом деле – сервер простаивает, а значит есть повод его или удалить, или уменьшить тип инстанса.

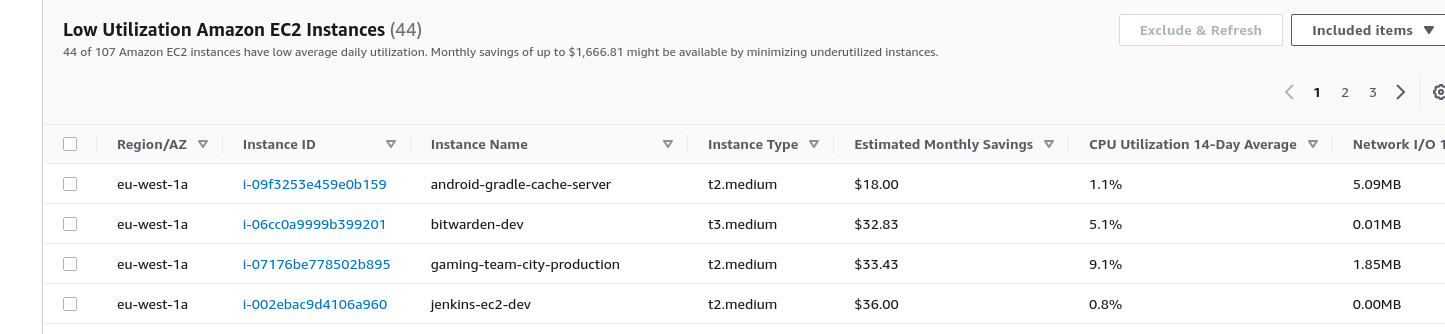

Аналогичная проверка для EC2:

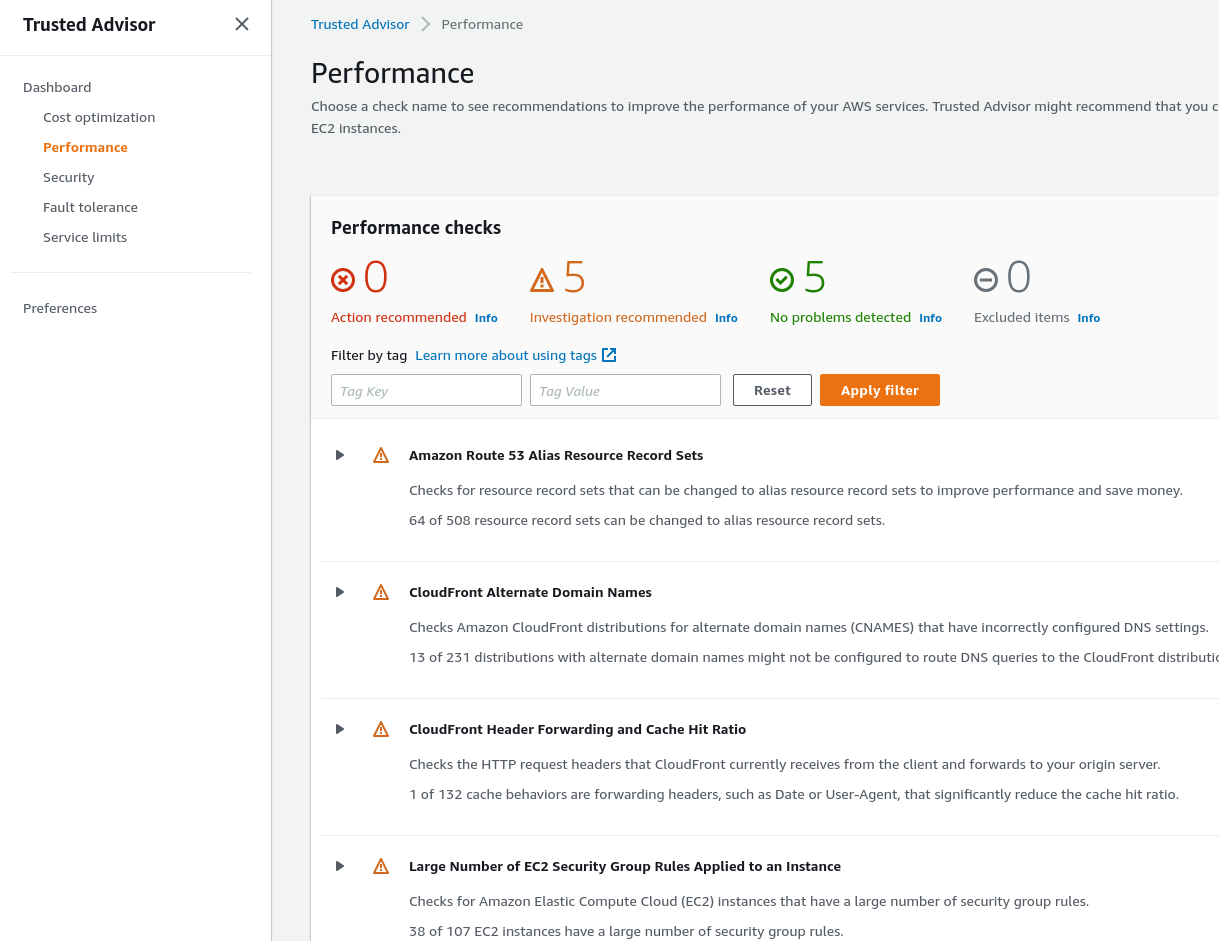

Performance

Как понятно из названия – тут собраны рекомендации по производительности сервисов:

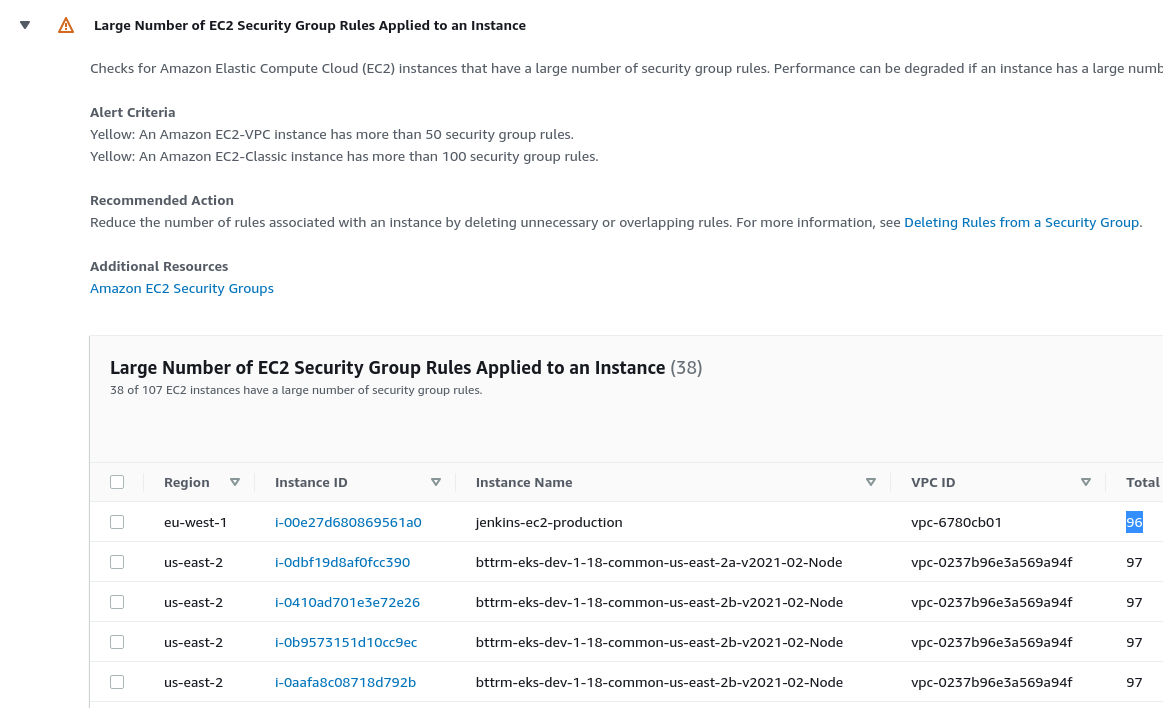

И рассмотрим отсюда например Large Number of EC2 Security Group Rules Applied to an Instance – вполне себе реальная проблема:

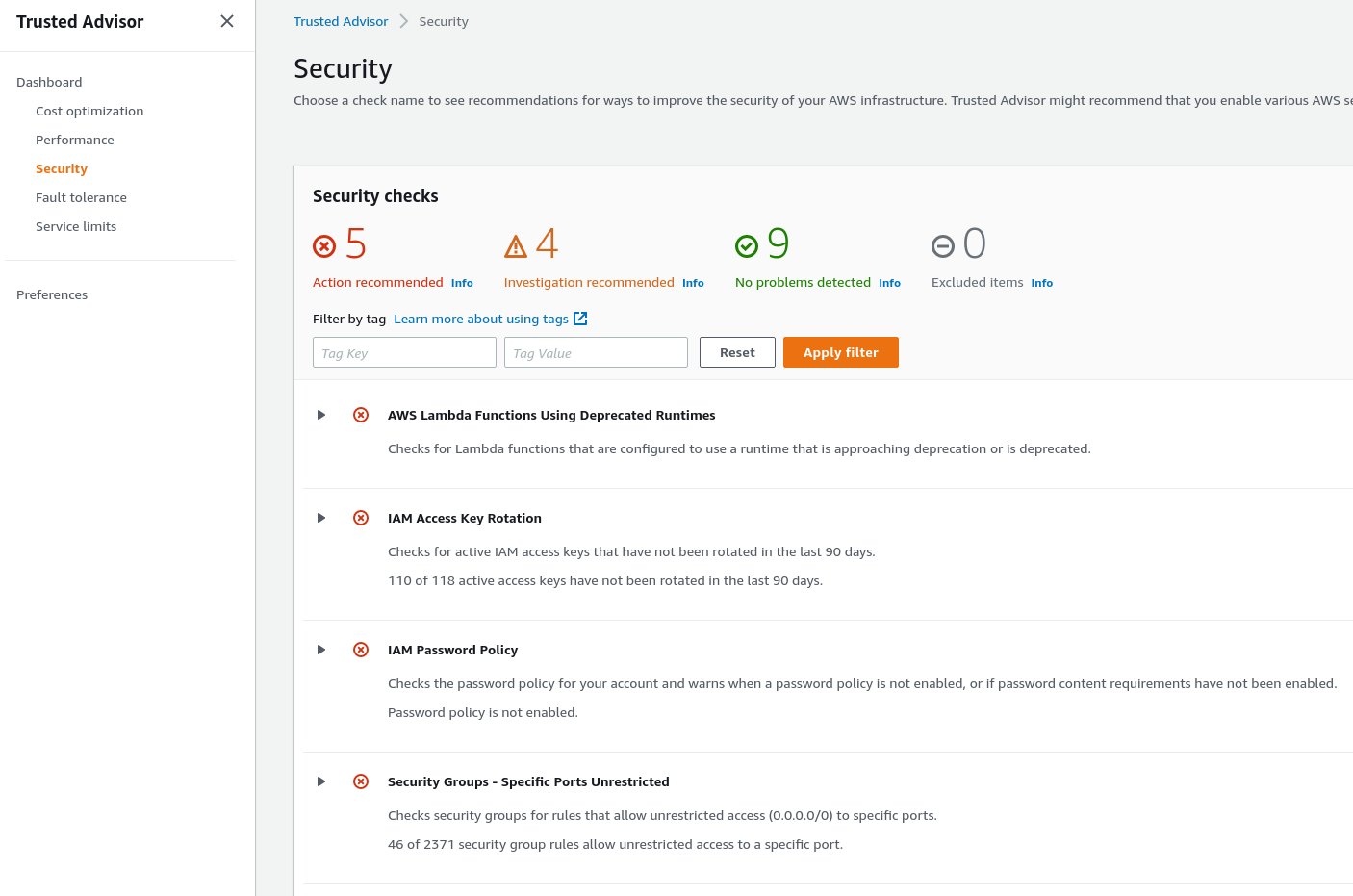

Security

Посмотрим, что Trusted Advisor умеет в Security:

Ожидаемо – предупреждение о том, что у нас не ротейтятся IAM-ключи, и это проблема.

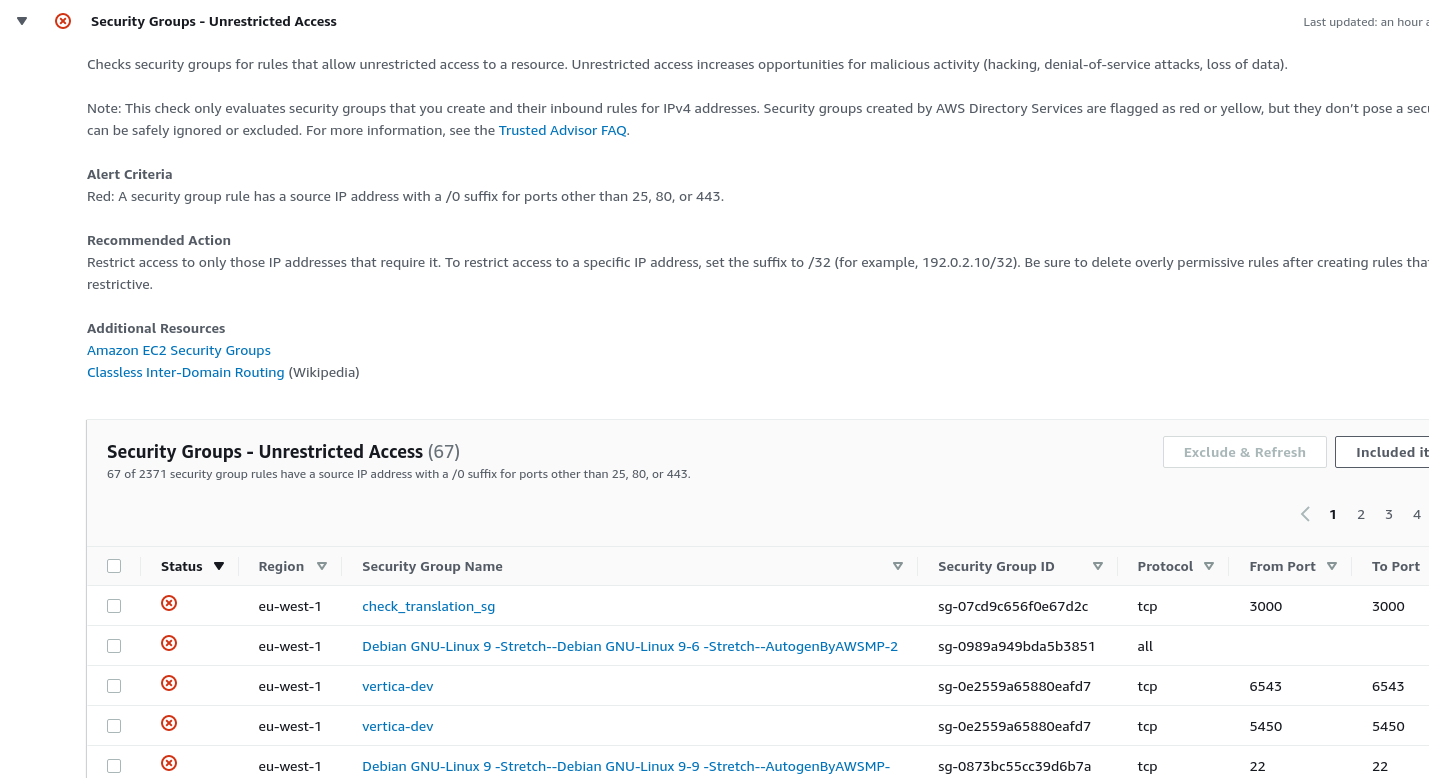

Также, весьма занимательным оказался блок Security Groups – Unrestricted Access:

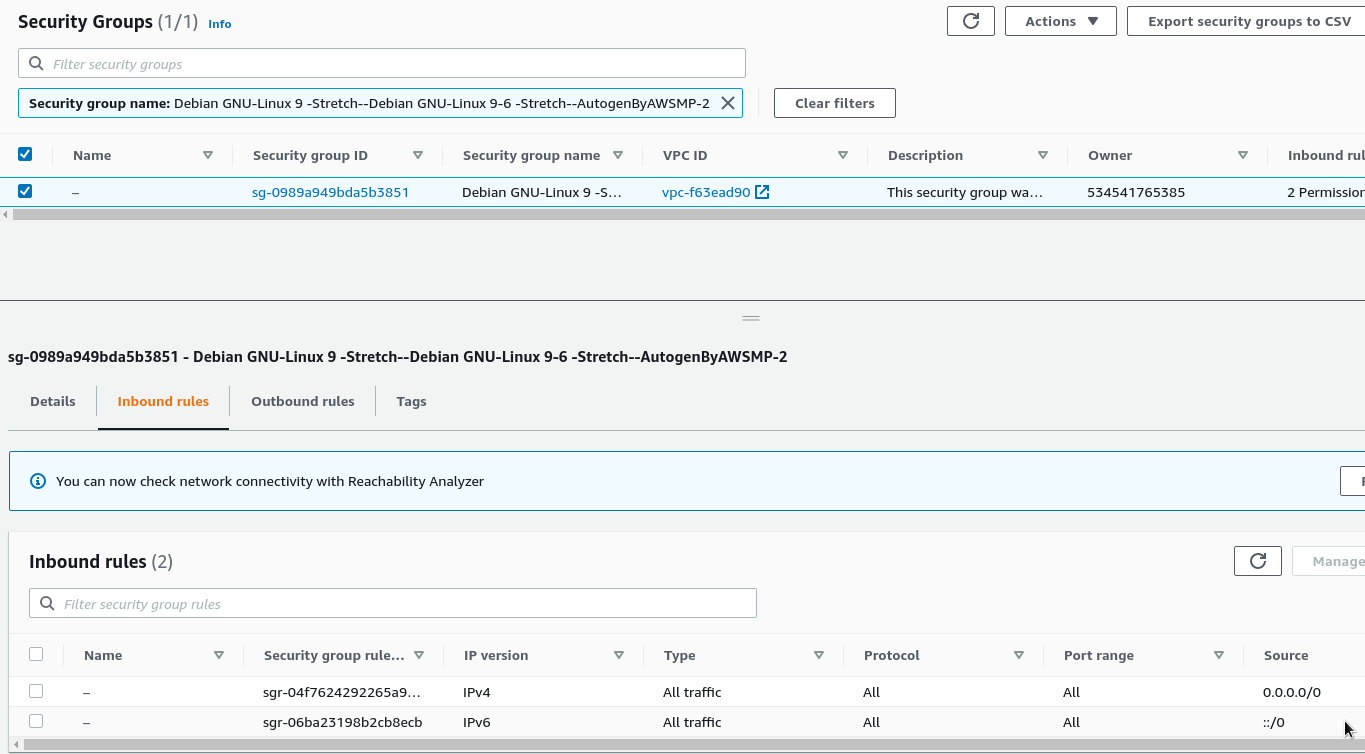

И в самом деле – в SecurityGroup (SG) открыт полный доступ в мир:

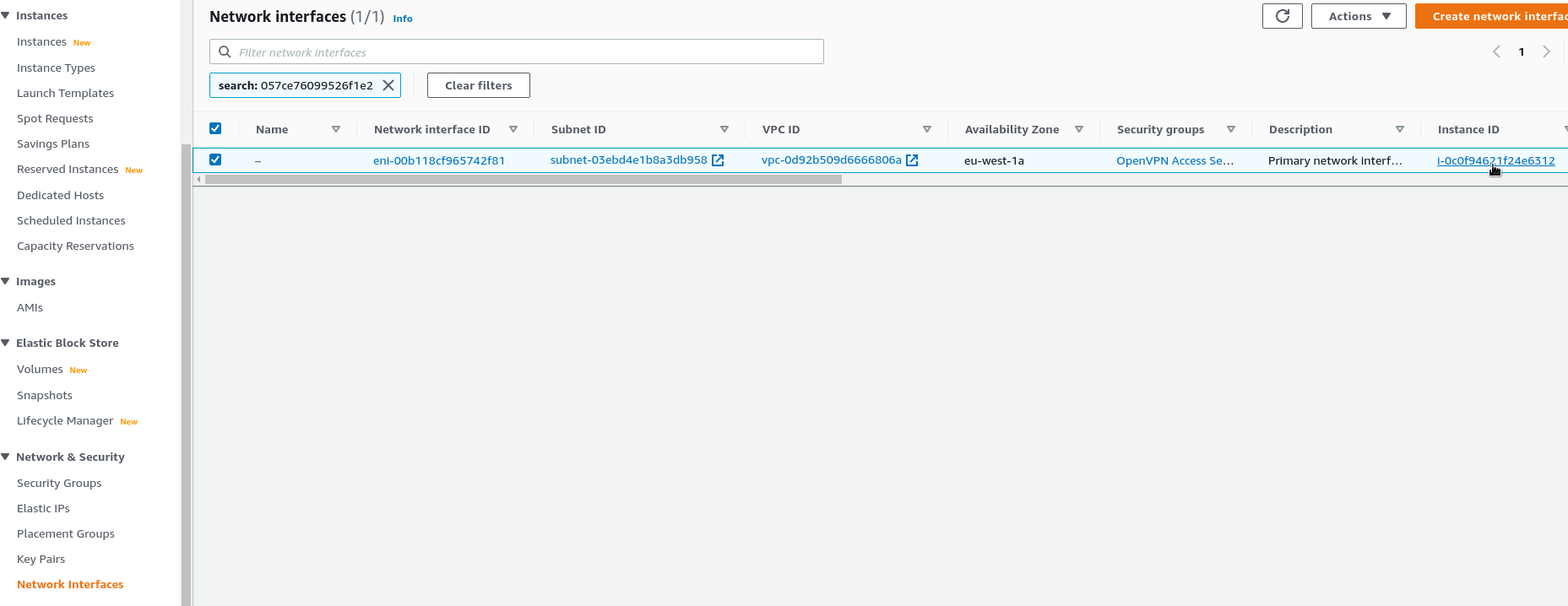

Копируем ID группы, и переходим в Network Interfaces, где по SG ID находим интерфейс:

Справа видим Instance ID, к которому подключен ENI (AWS Elastic network Interface) и, соответственно, сама SecurityGroup.

В случае ошибки “No matching network interfaces found” – группа не подключена ни к какому интефрейсу, и её можно удалять.

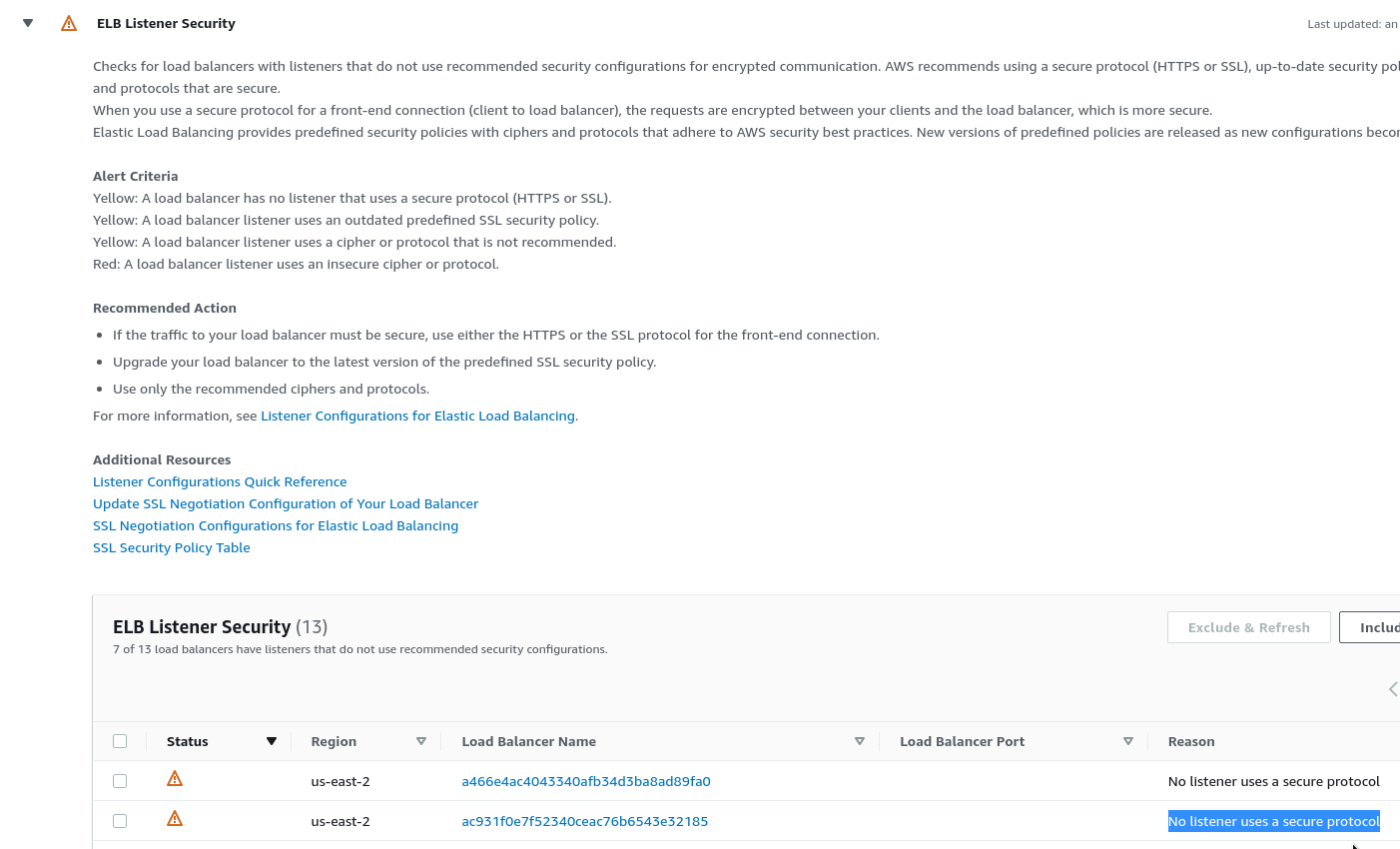

Полезным может оказаться и проверка сообщений про LoadBalancer Listeners, которые не используют SSL:

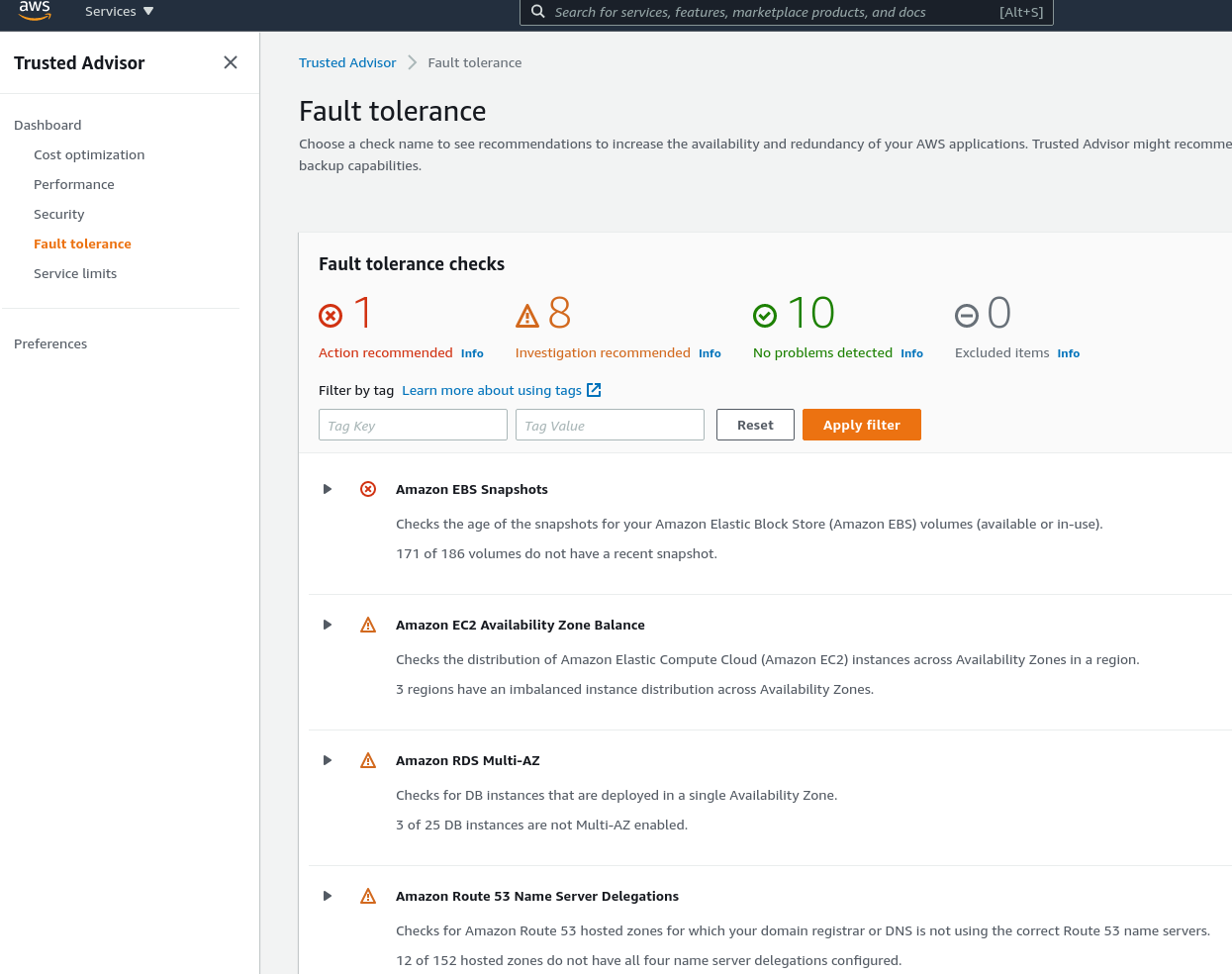

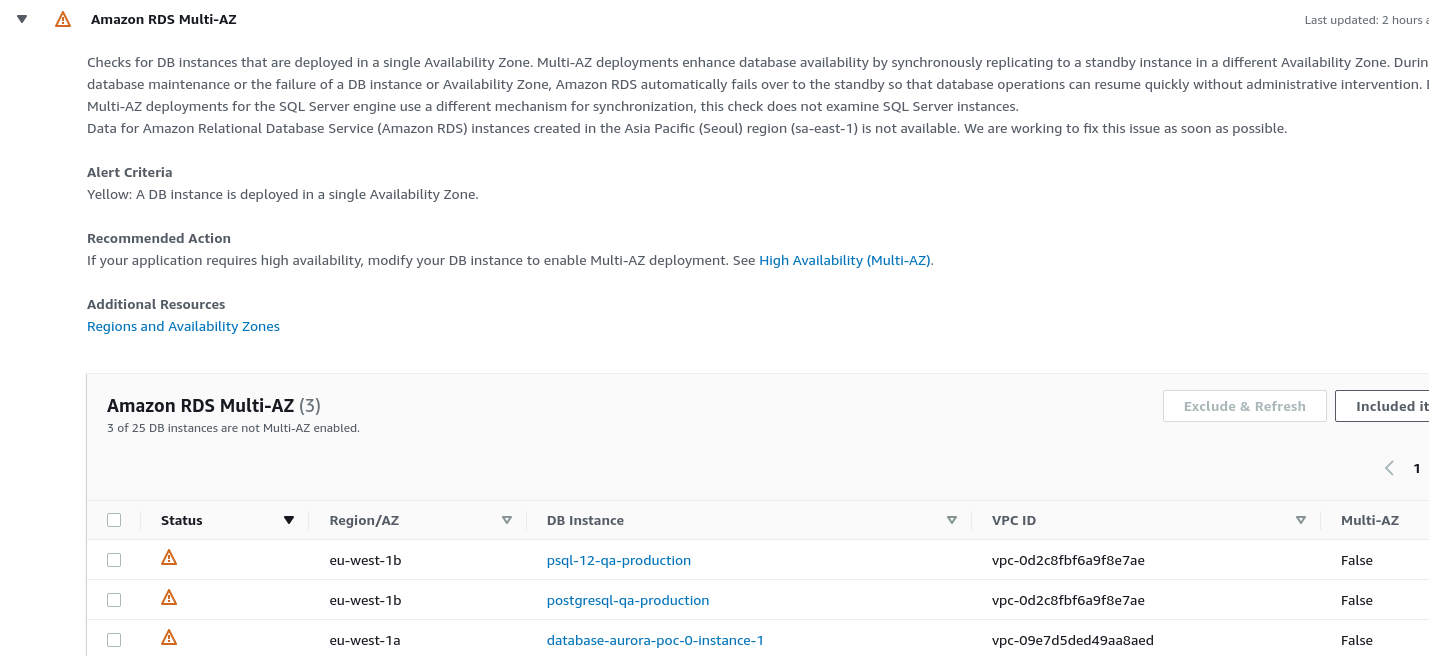

Fault tolerance

Тут, ожидаемо, результаты проверок на отказоустойчивость:

К примеру, у нас есть сервера баз данных, которые располагаются в одной зоне доступности, о чём и предупреждает Trusted Advisor:

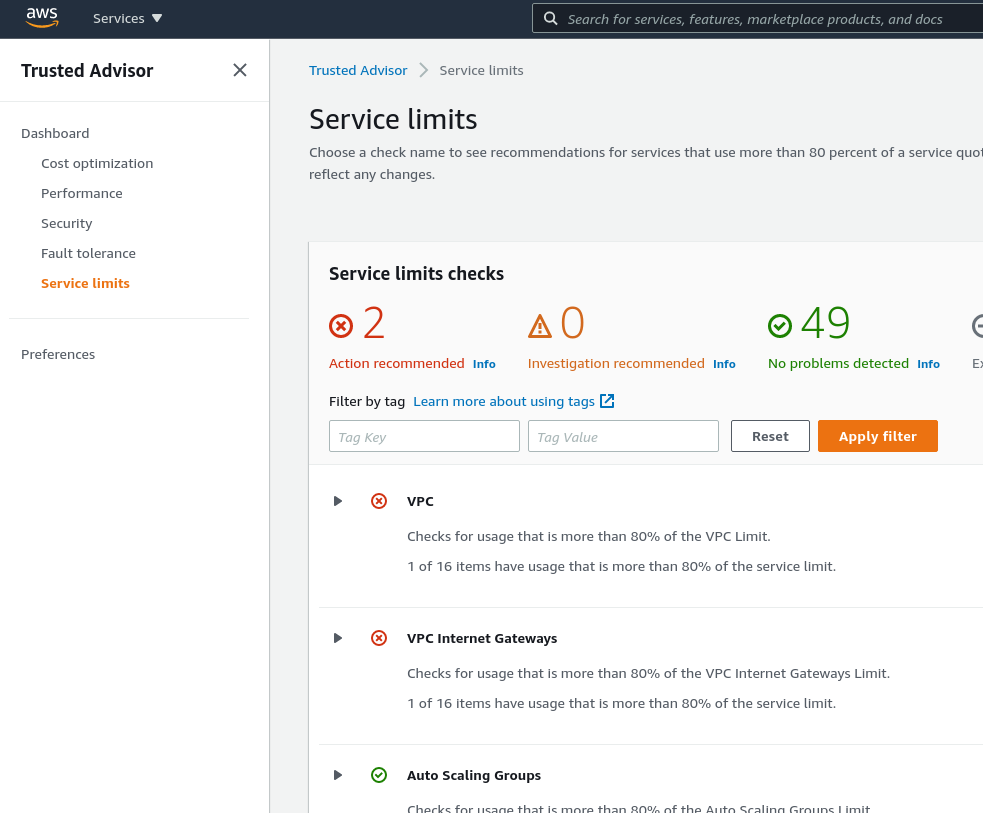

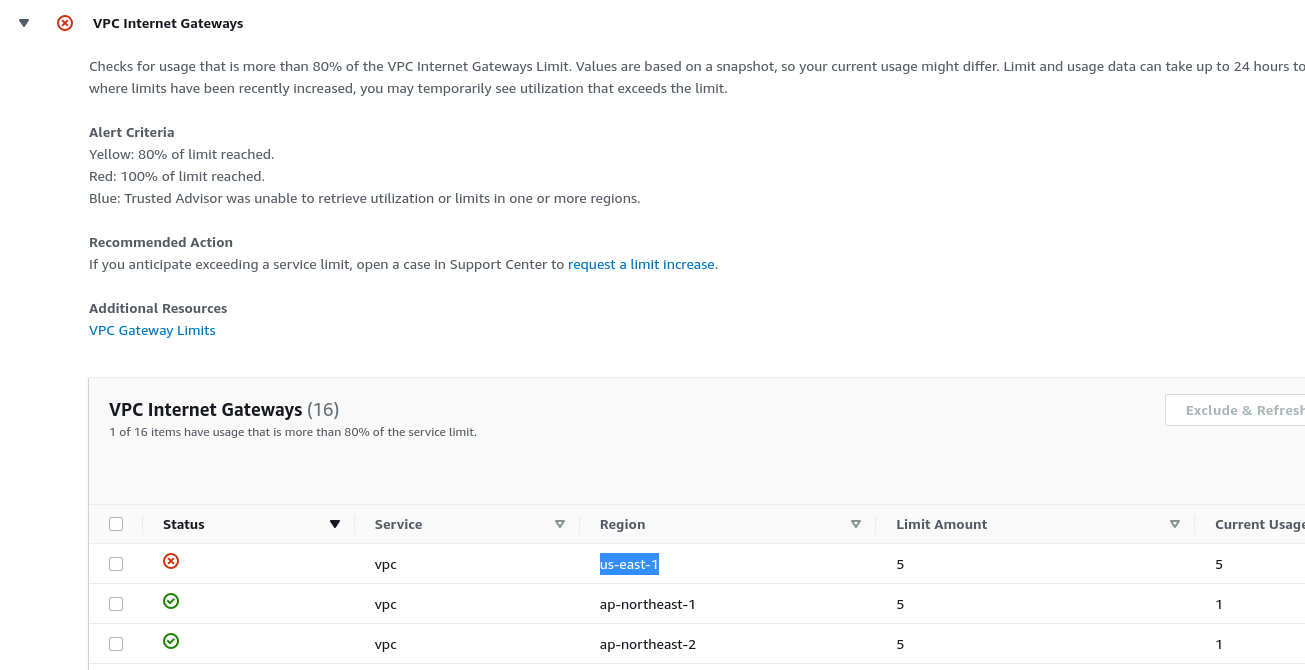

Service limits

И последняя категория тут – Service limits, где сообщается о том, что какой-либо из сервисов уже достиг лимита, или скоро его достигнет:

В случае с VPC – теперь мы предупрежены, что в us-east-1 мы не сможем создать новые VPC:

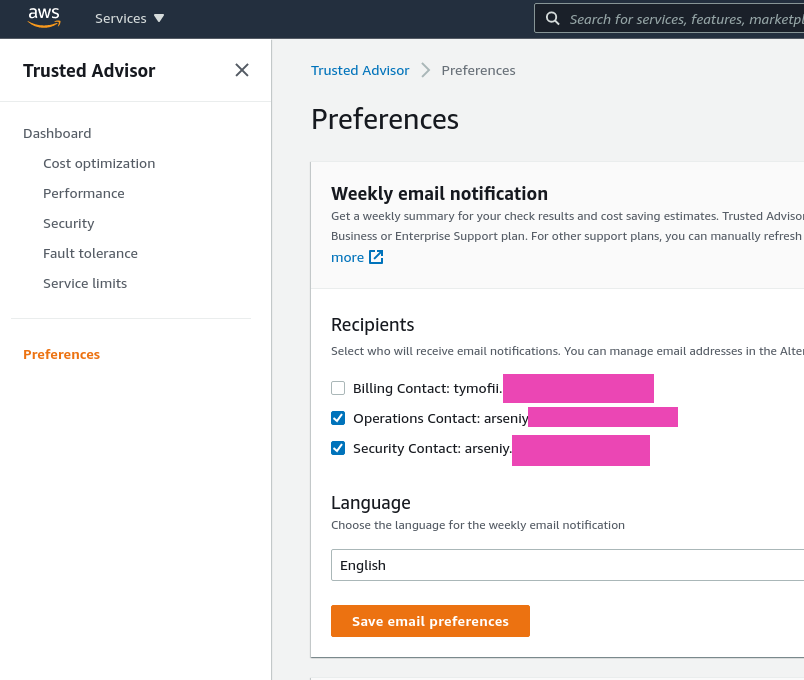

Preferences

В Настройках можно настроить отправку писем с результатами последних проверок:

Кроме того, можно настроить алерты CloudWatch, и отправлять сообщения в, например, Slack – см. продолжение в AWS: Trusted Advisor и CloudWatch – настройка алертов.

AWS Trusted Advisor

AWS Trusted Advisors предоставляет рекомендации, которые помогут выполнить лучшие практики AWS. Сервис Trusted Advisor оценит вашу учетную запись с помощью проверок. Они покажут, каким образом можно оптимизировать инфраструктуру AWS, повысить безопасность и производительность, снизить затраты и отслеживать лимиты сервисов. После следуйте рекомендациям для оптимизации сервисов и ресурсов.

Клиенты с планом поддержки AWS «Базовый» и «Для разработчиков» могут использовать основные проверки безопасности и все проверки сервисных лимитов. Клиенты с планом поддержки AWS «Бизнес» и «Корпоративный» получают доступ ко всем проверкам, включая оптимизацию затрат, безопасность, отказоустойчивость, производительность и лимиты сервисов. Полный список и описание этих проверок см. в Рекомендациях по работе с Trusted Advisor.

Преимущества

Проверки Trusted Advisor анализируют вашу среду AWS и рекомендуют лучшие практики.

Оптимизация затрат

Trusted Advisor помогает использовать зарезервированные мощности или экономить средства, например, за счет рекомендаций по удалению неиспользуемых или свободных ресурсов.

Производительность

Trusted Advisor повышает производительность сервисов, обеспечивая возможность использования преимуществ выделенной пропускной способности и проверяя чрезмерно загруженные инстансы Amazon EC2.

Безопасность

Trusted Advisor может усилить безопасность приложения, рекомендуя включить функции безопасности AWS, и проверить ваши доступы.

Отказоустойчивость

Trusted Advisor способен повысить доступность приложений на AWS за счет автомасштабирования, проверок работоспособности, использования регионов с несколькими зонами доступности и возможностей резервного копирования.

Квоты сервисов

Квоты сервисов, также именуемые лимитами сервисов, представляют собой максимальное количество ресурсов или операций, которые доступны в учетной записи ли регионе. Trusted Advisor предупредит при расходовании более 80 % лимита. После вы можете выполнить рекомендации по удалению ресурсов или запросить увеличение квоты. Результаты проверок основаны на снимках состояния, поэтому текущий уровень использования может меняться.

Проверки AWS Trusted Advisor на основе рекомендаций

AWS Trusted Advisor предоставляет результаты проверок на основе рекомендаций и соответствующие инструкции по пяти категориям: оптимизация расходов, безопасность, отказоустойчивость, производительность и лимиты сервисов.

Оптимизация затрат

Узнайте, как сократить расходы на AWS за счет удаления неиспользуемых и простаивающих ресурсов или приобретения зарезервированных инстансов.

Оптимизация зарезервированных инстансов Amazon EC2

Значительную роль в пользовании AWS играет баланс между приобретением зарезервированного инстанса (RI) и использованием инстанса по требованию. Эта проверка предоставит рекомендации относительно того, какие RI помогут сократить затраты, понесенные из-за использования инстансов по требованию.

Мы генерируем эти рекомендации, проанализировав использование по требованию за последние 30 дней и разбив его на категории для резервирования. Затем мы моделируем каждую комбинацию резервирований в созданной категории использования, чтобы определить оптимальное количество каждого типа RI, которые нужно приобрести, чтобы обеспечить максимальную экономичность. Эта проверка включает рекомендации на основе стандартных зарезервированных инстансов и частичного авансового платежа. Рекомендации для проверки доступны только для аккаунтов плательщиков.

Подробнее об этой рекомендации см. в разделе вопросов по оптимизации зарезервированных инстансов на странице вопросов и ответов по Trusted Advisor.

Инстансы Amazon EC2 с низкой нагрузкой

Проверяет инстансы Amazon Elastic Compute Cloud (Amazon EC2), которые за последние 14 дней работали в течение хотя бы какого‑то времени, и выдает предупреждение в случаях, если суточная загрузка процессора составляла 10 % или меньше, а по сети пересылалось не более 5 МБ в течение четырех и более дней. Работающие инстансы оплачиваются по почасовому тарифу. Хотя в некоторых сценариях малая загрузка процессора неизбежна, зачастую можно сократить расходы, меняя количество и размер инстансов.

Возможная месячная экономия рассчитывается с использованием текущего почасового тарифа для инстансов по требованию и расчетного количества дней, в течение которых инстанс предположительно будет недостаточно загружен. Реальная экономия может быть другой, если используются зарезервированные или спотовые инстансы, а также если инстанс не работает в течение всего дня. Чтобы получить все данные о посуточном использовании, загрузите отчет об этой проверке.

Простаивающие балансировщики нагрузки

Проверяет конфигурацию Elastic Load Balancing и ищет балансировщики нагрузки, которые недостаточно используются. Оплате подлежат все настроенные балансировщики нагрузки. Когда у балансировщика нагрузки нет подключенных серверных инстансов или сильно ограничен сетевой трафик, балансировщик нагрузки используется неэффективно. При этой проверке на данный момент проверяется только тип Classic Load Balancer в сервисе ELB. Другие типы ELB не включены (Application Load Balancer, Network Load Balancer).

Тома Amazon EBS с низкой нагрузкой

Проверяет конфигурации томов Amazon Elastic Block Store (Amazon EBS) и предупреждает, если какие‑то тома активно не используются. С момента создания тома он подлежит оплате. Если том ни к чему не подключен или интенсивность операций записи на него в течение определенного периода времени остается крайне низкой (за исключением загрузочных томов), вероятно, этот том не используется.

Не связанные эластичные IP‑адреса

Проверяет наличие эластичных IP‑адресов (EIP), которые не связаны с работающим инстансом Amazon Elastic Compute Cloud (Amazon EC2). Эластичные IP‑адреса – это статические IP‑адреса, предназначенные для динамических облачных вычислений. В отличие от традиционных статических IP‑адресов, эластичные IP‑адреса могут скрыть отказ инстанса или зоны доступности путем переназначения публичного IP‑адреса на другой инстанс в рамках аккаунта. За EIP, который не связан с работающим инстансом, начисляется номинальная плата.

Простаивающие инстансы БД Amazon RDS

Проверяет конфигурацию Amazon Relational Database Service (Amazon RDS) для всех инстансов БД, которые могут оказаться простаивающими. Если к инстансу БД в течение длительного периода времени не было подключений, можно удалить этот инстанс и сократить расходы. Если данные этого инстанса требуется сохранить, можно использовать более экономичные варианты, например снять и сохранить снимок состояния БД. Созданные вручную снимки состояния БД хранятся до тех пор, пока не будут намеренно удалены владельцем.

Наборы ресурсных записей о задержках в Amazon Route 53

Проверяет эффективность настройки наборов записей о задержках в Amazon Route 53. Чтобы Amazon Route 53 мог отправлять запросы в регион с наименьшей сетевой задержкой, требуется создать набор ресурсных записей о задержках для определенного доменного имени (например, example.com) в разных регионах. Если создан только один набор ресурсных записей о задержках для доменного имени, все запросы будут направляться в один регион, при этом за маршрутизацию на основе задержек будет начисляться плата, хотя никаких преимуществ она не дает.

Окончание срока аренды зарезервированных инстансов Amazon EC2

Проверяет зарезервированные инстансы Amazon EC2, срок аренды которых истекает в ближайшие 30 дней или истек за последние 30 дней. Аренда зарезервированных инстансов автоматически не продлевается. Пользоваться такими инстансами EC2 можно продолжать без перерыва, но плата будет начисляться по тарифам для инстансов по требованию. У новых зарезервированных инстансов могут быть те же параметры, как и у инстансов, срок аренды которых истек. Можно также приобрести зарезервированные инстансы с другими параметрами. Отображаемая расчетная ежемесячная экономия представляет собой разницу между тарифами для инстансов по требованию и стоимостью зарезервированных инстансов того же типа.

Недостаточно эффективно используемые кластеры Amazon Redshift

Проверяет конфигурацию Amazon Redshift на наличие кластеров, которые используются недостаточно эффективно. Если к кластеру Amazon Redshift не было подключений в течение длительного периода времени или он потребляет мало ресурсов процессора, можно использовать более дешевые варианты: снизить размер кластера или закрыть кластер, сделав финальный снимок состояния. Финальные снимки состояния сохраняются даже после удаления кластера.

Savings Plan

Проверяет, как вы использовали EC2, Fargate и Lambda за последние 30 дней, и предоставляет рекомендации по приобретению Savings Plan, которые позволяют вам сделать вклад в прогнозируемое использование, измеряемое в USD/ч, на один год или на три года в обмен на сниженные тарифы. Они рассчитываются с помощью AWS Cost Explorer, который можно использовать для получения более подробных рекомендаций или приобретения плана экономии. Эти рекомендации следует рассматривать, как альтернативу рекомендациям по RI. Пытаясь следовать обоим наборам рекомендаций, вы переусердствуете. Эта проверка недоступна для аккаунтов, связанных с консолидированной оплатой. Рекомендации для проверки доступны только для аккаунта плательщика.

Оптимизация зарезервированных узлов Amazon ElastiCache

Проверяет использование ElastiCache и дает рекомендации по приобретению зарезервированных узлов с целью сокращения затрат на ElastiCache по требованию. AWS генерирует эти рекомендации на основании анализа использования по требованию за последние 30 дней. Затем мы моделируем каждую комбинацию резервирований в созданной категории использования, чтобы определить оптимальное количество каждого типа зарезервированных узлов, которые нужно приобрести, чтобы обеспечить максимальную экономичность. Эта проверка включает рекомендации на основе частичной предоплаты на один год или три года.. Эта проверка недоступна для аккаунтов, связанных с консолидированной оплатой. Рекомендации для проверки доступны только для аккаунта плательщика.

Оптимизация зарезервированных узлов Amazon Redshift

Проверяет использование Redshift и дает рекомендации по приобретению зарезервированных узлов с целью сокращения затрат на Redshift по требованию. AWS генерирует эти рекомендации на основании анализа использования по требованию за последние 30 дней. Затем мы моделируем каждую комбинацию резервирований в созданной категории использования, чтобы определить оптимальное количество каждого типа зарезервированных узлов, которые нужно приобрести, чтобы обеспечить максимальную экономичность. Эта проверка включает рекомендации на основе частичной предоплаты на один год или три года.. Эта проверка недоступна для аккаунтов, связанных с консолидированной оплатой. Рекомендации для проверки доступны только для аккаунта плательщика.

Оптимизация зарезервированных инстансов Amazon Relational Database Service (RDS)

Проверяет использование RDS и дает рекомендации по приобретению зарезервированных инстансов с целью сокращения затрат на RDS по требованию. AWS генерирует эти рекомендации на основании анализа использования по требованию за последние 30 дней. Затем мы моделируем каждую комбинацию резервирований в созданной категории использования, чтобы определить оптимальное количество каждого типа зарезервированных инстансов, которые нужно приобрести, чтобы обеспечить максимальную экономичность. Эта проверка включает рекомендации на основе частичной предоплаты на один год или три года.. Эта проверка недоступна для аккаунтов, связанных с консолидированной оплатой. Рекомендации для проверки доступны только для аккаунта плательщика.

Оптимизация зарезервированных инстансов Amazon Elasticsearch

Проверяет использование Elasticsearch и дает рекомендации по приобретению зарезервированных инстансов с целью сокращения затрат на Elasticsearch по требованию. AWS генерирует эти рекомендации на основании анализа использования по требованию за последние 30 дней. Затем мы моделируем каждую комбинацию резервирований в созданной категории использования, чтобы определить оптимальное количество каждого типа зарезервированных инстансов, которые нужно приобрести, чтобы обеспечить максимальную экономичность. Эта проверка включает рекомендации на основе частичной предоплаты на один год или три года.. Эта проверка недоступна для аккаунтов, связанных с консолидированной оплатой. Рекомендации для проверки доступны только для аккаунта плательщика.

Функции AWS Lambda с высоким процентом ошибок

Проверка наличия функций Lambda с высоким процентом ошибок, которые могут приводить к высоким затратам. Плата за сервис Lambda взимается в зависимости от числа запросов и совокупного времени выполнения функций. В некоторых случаях функции выполняют много повторных попыток, что приводит к увеличению платы.

Примечание. Результаты этой проверки автоматически обновляются по несколько раз в день, но запросы на обновление вручную не допускаются. Изменение результатов может потребовать нескольких часов.

Функции AWS Lambda с высоким процентом превышения времени ожидания

Проверка наличия функций Lambda с высоким процентом превышения времени ожидания, которые могут приводить к высоким затратам. Плата за сервис Lambda взимается в зависимости от времени выполнения функций и числа запросов. Превышение времени ожидания в функции может приводить к повторным попыткам, которые означают начисление дополнительной оплаты за время и количество выполнений.

Примечание. Результаты этой проверки автоматически обновляются по несколько раз в день, но запросы на обновление вручную не допускаются. Изменение результатов может потребовать нескольких часов.

Безопасность

Возможность повысить безопасность приложения, проработав слабые места, подключив различные возможности безопасности AWS и выполнив анализ разрешений.

Группы безопасности: неограниченный доступ к определенным портам (бесплатная проверка)

Проверяет группы безопасности на наличие правил, предоставляющих неограниченный доступ (0.0.0.0/0) к определенным портам. Неограниченный доступ расширяет возможности совершения вредоносных действий, что может привести к взломам, атакам типа «отказ в обслуживании» и утере данных. Порты с наибольшим риском будут выделены красным цветом, менее важные – желтым. Порты, выделенные зеленым цветом, обычно используются приложениями, которым действительно требуется неограниченный доступ, например по протоколам HTTP и SMTP.

Если группы безопасности намеренно настроены таким образом, рекомендуется использовать для защиты инфраструктуры дополнительные меры безопасности (например, таблицы IP).

Группы безопасности: неограниченный доступ

Проверяет группы безопасности на наличие правил, позволяющих неограниченный доступ к ресурсам. Неограниченный доступ расширяет возможности совершения вредоносных действий, что может привести к взломам, атакам типа «отказ в обслуживании» и утере данных.

Использование AWS IAM (бесплатно)

Проверяет, используется ли в аккаунте сервис AWS Identity and Access Management (IAM). IAM применяется для создания пользователей, групп и ролей в AWS. Для контроля доступа к ресурсам AWS можно использовать разрешения.

Разрешения для корзин Amazon S3 (бесплатно)

Проверяет наличие корзин Amazon Simple Storage Service (Amazon S3), разрешения которых не ограничивают доступ. Если разрешения для корзины позволяют получать список ее содержимого любому пользователю, списки объектов в корзине могут часто запрашивать посторонние пользователи, и в результате расходы могут оказаться выше ожидаемых. Разрешения для корзины, позволяющие любым пользователям добавлять, изменять или удалять объекты в корзине, создают потенциальную уязвимость. В ходе этой проверки анализируются явные разрешения для корзины и связанные с ними политики на уровне корзины, которые могут иметь приоритет перед разрешениями для корзины.

Многофакторная аутентификация для аккаунта root (бесплатно)

Проверяет, включена ли для аккаунта с правами root многофакторная аутентификация (MFA). Для повышения безопасности мы рекомендуем защищать аккаунты с помощью MFA. Этот метод требует при взаимодействии с Консолью AWS и зависимыми веб‑страницами вводить уникальный код аутентификации с аппаратного или виртуального устройства MFA.

Риски доступа в группах безопасности Amazon RDS

Проверяет настройки групп безопасности в Amazon Relational Database Service (Amazon RDS) и выдает предупреждение в случае, если правила группы безопасности могут предоставить слишком широкий доступ к базе данных. Рекомендуемая конфигурация правил для любых групп безопасности – разрешать доступ только для определенных групп безопасности Amazon Elastic Compute Cloud (Amazon EC2) или с определенного IP‑адреса.

Ведение журнала с помощью AWS CloudTrail

Проверяет, используется ли AWS CloudTrail. Сервис CloudTrail обеспечивает повышенную наглядность действий в аккаунте AWS, поскольку записывает информацию о вызовах AWS API, сделанных в аккаунте. По этим журналам можно определить, к примеру, какие действия предпринял конкретный пользователь в течение определенного периода времени или какие пользователи предприняли действия в отношении конкретного ресурса в течение определенного периода времени. Поскольку CloudTrail отправляет файлы журналов в корзину Amazon Simple Storage Service (Amazon S3), сервису CloudTrail необходимо предоставить права на запись в эту корзину.

Наборы ресурсных записей MX и SPF в Amazon Route 53

Проверяет наличие набора ресурсных записей SPF для каждого набора ресурсных записей MX. Запись SPF (список разрешенных отправителей) хранит список серверов, которым разрешено отправлять электронную почту для определенного домена. Это помогает бороться со спамом за счет выявления и пресечения подделки адресов электронной почты.

Безопасность обработчика запросов ELB

Проверяет наличие балансировщиков нагрузки с обработчиками, которые не используют рекомендуемые конфигурации безопасности для зашифрованной связи. AWS рекомендует использовать безопасные протоколы (HTTPS или SSL), современные политики безопасности, а также шифры и протоколы, безопасность которых доказана. Если вы используете безопасный протокол для внешнего интерфейса (между клиентом и балансировщиком нагрузки), запросы между клиентами и балансировщиком нагрузки шифруются, что повышает безопасность. Elastic Load Balancing предоставляет заранее заданные политики безопасности с шифрами и протоколами, которые соответствуют рекомендациям AWS в сфере безопасности. Новые версии преднастроенных политик выпускаются по мере появления новых конфигураций. При этой проверке на данный момент проверяется только тип Classic Load Balancer в сервисе ELB. Другие типы ELB не включены (Application Load Balancer, Network Load Balancer).

Группы безопасности ELB

Проверяет наличие балансировщиков нагрузки, настроенных без группы безопасности или с группой безопасности, которая позволяет получить доступ к портам, не настроенным для балансировщика нагрузки. Если группа безопасности, связанная с балансировщиком нагрузки, удалена, балансировщик нагрузки работает не так, как должен. Если группа безопасности разрешает доступ к портам, которые не настроены для балансировщика нагрузки, возрастает риск утери данных или вредоносных атак. При этой проверке на данный момент проверяется только тип Classic Load Balancer в сервисе ELB. Другие типы ELB не включены (Application Load Balancer, Network Load Balancer).

Собственные SSL‑сертификаты для Amazon CloudFront в хранилище сертификатов сервиса IAM

Проверяет SSL‑сертификаты для альтернативных доменных имен CloudFront в хранилище сертификатов сервиса IAM и предупреждает о сертификатах с истекшим или истекающим в ближайшее время сроком действия, а также сертификатах SSL, которые используют устаревшие способы шифрования или неправильно настроены для раздачи. Когда истекает срок действия собственного сертификата для альтернативного доменного имени, браузеры, отображающие контент CloudFront, могут показывать предупреждающие сообщения о проблемах с безопасностью соответствующего веб‑сайта. Сертификаты, зашифрованные с использованием алгоритма хэширования SHA‑1, в Chrome, Firefox и других браузерах считаются устаревшими. Если сертификат не содержит доменных имен, которые соответствуют либо имени исходного домена (Origin Domain Name), либо доменному имени в заголовке Host запроса пользователя, CloudFront возвращает пользователю код состояния HTTP 502 (ошибка шлюза).

SSL‑сертификат для Amazon CloudFront на сервере источника

Просматривает пользовательские источники дистрибутивов Looks CloudFront и проверяет правильность настройки сертификатов происхождения. Неправильно настроенный сертификат – это сертификат, срок действия которого истекает в течение 7 дней или который использует слабый алгоритм генерирования подписи SHA1.

Раскрытые ключи доступа

Ищет в распространенных репозиториях кода публично раскрытые ключи доступа и отслеживает нестандартное использование Amazon Elastic Compute Cloud (Amazon EC2), которое может свидетельствовать о краже ключа доступа. Ключ доступа состоит из идентификатора ключа доступа и соответствующего секретного ключа доступа. Раскрытые ключи доступа угрожают безопасности самого аккаунта и других пользователей, могут привести к чрезмерным расходам от несанкционированной деятельности или злоупотреблений и нарушениям Пользовательского соглашения AWS. Если ключ доступа раскрыт, требуется незамедлительно принять меры для защиты аккаунта. Чтобы дополнительно защитить аккаунт от чрезмерных расходов, AWS временно ограничивает возможности создания некоторых ресурсов AWS. Такая мера не сделает аккаунт безопасным, она лишь частично ограничит несанкционированное использование, за которое может быть начислена дополнительная плата.

Примечание. Данная проверка не гарантирует выявления раскрытых ключей доступа или скомпрометированных инстансов EC2. В конечном счете за безопасность и защиту своих ключей доступа и ресурсов AWS отвечают только владельцы аккаунтов.

Общедоступные снимки состояния Amazon EBS (бесплатно)

Проверяет настройки разрешений для снимков состояния томов Amazon Elastic Block Store (Amazon EBS) и выдает предупреждения, если какие‑либо снимки являются общедоступными. Если снимок состояния является общедоступным, доступ к нему и ко всем данным этого снимка будет предоставляться всем аккаунтам и пользователям AWS. Если требуется поделиться снимком с конкретными пользователями или аккаунтами, настройте снимок как частный, а затем укажите пользователей или аккаунты, которым требуется предоставить доступ к данным снимка.

Общедоступные снимки состояния Amazon RDS (бесплатно)

Проверяет настройки разрешений для снимков состояния БД в Amazon Relational Database Service (Amazon RDS) и выдает предупреждение, если какие‑либо снимки являются общедоступными. Если снимок состояния является общедоступным, доступ к нему и ко всем данным этого снимка будет предоставляться всем аккаунтам и пользователям AWS. Если требуется поделиться снимком с конкретными пользователями или аккаунтами, настройте снимок как частный, а затем укажите пользователей или аккаунты, которым требуется предоставить доступ к данным снимка.

Политика паролей в AWS IAM

Проверяет политику паролей соответствующего аккаунта и выдает предупреждения, если политика паролей не включена вообще или если не включены требования к формату пароля. Требования к формату пароля повышают общую безопасность среды AWS, заставляя пользователей выбирать надежные пароли. При создании или изменении политики паролей новые требования начинают действовать немедленно для новых пользователей, но не требуют смены паролей для существующих пользователей.

Ротация ключей доступа AWS IAM

Проверяет наличие активных ключей доступа IAM, которые не подвергались ротации в течение последних 90 дней. При регулярной ротации ключей доступа снижается вероятность того, что скомпрометированный ключ может быть использован для доступа к ресурсам без ведома владельца аккаунта. Для целей этой проверки последней датой и временем ротации считается момент создания или последней активации ключа доступа. Номер ключа доступа и дата берутся из рубрик access_key_1_last_rotated и access_key_2_last_rotated в последнем отчете IAM по данным для доступа.

Функции AWS Lambda, использующие устаревшие среды выполнения

Проверка функций Lambda, в которых настроено использование сред выполнения, для которых поддержка уже прекращена или будет прекращена в скором времени. Устаревшие среды выполнения не будут получать обновления безопасности и техническую поддержку.

Примечание. Результаты этой проверки автоматически обновляются по несколько раз в день, но запросы на обновление вручную не допускаются. Изменение результатов может потребовать нескольких часов.

Отказоустойчивость

Повышение доступности и избыточности приложений на AWS за счет автомасштабирования, проверок работоспособности, использования нескольких зон доступности и возможностей резервного копирования.

Снимки состояния Amazon EBS

Проверяет актуальность снимков состояния томов Amazon Elastic Block Store (Amazon EBS), как доступных, так и используемых. Несмотря на то что тома Amazon EBS реплицируются, отдельные сбои не исключены. Снимки состояния записываются в Amazon Simple Storage Service (Amazon S3) для длительного хранения и восстановления на заданный момент времени.

Сбалансированное использование зон доступности в Amazon EC2

Проверяет распределение инстансов Amazon Elastic Compute Cloud (Amazon EC2) по зонам доступности в регионе. Зоны доступности – это отдельные местоположения, спроектированные так, чтобы обеспечить защиту от сбоев в других зонах доступности и поддерживать экономичное сетевое подключение с низкими задержками к другим зонам доступности, расположенным в том же регионе. Если запустить инстансы в нескольких зонах доступности в одном регионе, в приложении не будет единой точки отказа.

Оптимизация балансировщика нагрузки

Проверяет конфигурацию балансировщика нагрузки. Чтобы повысить уровень отказоустойчивости в Amazon Elastic Compute Cloud (EC2) при использовании сервиса Elastic Load Balancing, рекомендуется запустить равное количество инстансов в нескольких зонах доступности в регионе. Все настроенные балансировщики нагрузки приходится оплачивать, так что эта проверка также способствует оптимизации расходов.

Наличие резервных VPN‑тоннелей

Проверяет количество активных тоннелей для каждого из VPN‑подключений. Любое VPN‑подключение должно всегда иметь два настроенных тоннеля, чтобы обеспечить резервный вариант в случае сбоя или планового отключения устройств на стороне AWS. Для некоторого оборудования активным может быть только один тоннель (см. Руководство для сетевого администратора Amazon Virtual Private Cloud). При отсутствии у VPN активных тоннелей плата за VPN может по‑прежнему начисляться.

Ресурсы групп Auto Scaling

Проверяет доступность ресурсов, связанных с конфигурациями запуска и группами Auto Scaling. Группы Auto Scaling, которые указывают на недоступные ресурсы, не могут запускать новые инстансы Amazon Elastic Compute Cloud (Amazon EC2). При правильной настройке Auto Scaling позволяет плавно увеличивать количество инстансов Amazon EC2 во время пикового спроса и автоматически уменьшать его во время снижения нагрузки. Группы Auto Scaling и конфигурации запуска, указывающие на недоступные ресурсы, не работают должным образом.

Резервные копии Amazon RDS

Проверяет настройку автоматического резервного копирования инстансов БД Amazon RDS. По умолчанию резервные копии включены со сроком хранения 1 день. Резервные копии уменьшают риск внезапной потери данных и позволяют восстанавливать данные на момент времени.

Развертывание Amazon RDS в нескольких зонах доступности

Ищет инстансы DB, развернутые в одной зоне доступности. Развертывание в нескольких зонах доступности позволяет повысить доступность базы данных путем синхронной репликации на резервный инстанс в другой зоне доступности. При проведении запланированного обслуживания БД, в случае выхода инстанса БД из строя или отказа зоны доступности Amazon RDS выполняет автоматическое переключение на резервный инстанс, что позволяет быстро продолжить работу с базой данных без вмешательства администратора. Поскольку Amazon RDS не поддерживает развертывание в нескольких зонах доступности для Microsoft SQL Server, данная проверка не охватывает инстансы SQL Server.

Проверка работоспособности групп Auto Scaling

Анализирует настройки проверки работоспособности для групп Auto Scaling. Если для группы Auto Scaling используется сервис Elastic Load Balancing, рекомендуется включить в конфигурации проверку работоспособности Elastic Load Balancing. Если проверка работоспособности Elastic Load Balancing не используется, автоматическое масштабирование может действовать только на основе работоспособности инстанса Amazon Elastic Compute Cloud (Amazon EC2), но не приложения, которое выполняется на инстансе.

Ведение журналов для корзин Amazon S3

Проверяет конфигурацию журналов для корзин Amazon Simple Storage Service (Amazon S3). Когда включено ведение журнала доступа к серверу, подробные журналы доступа ежечасно отправляются в выбранную пользователем корзину. В записях журнала доступа могут фиксироваться такие данные о запросе, как тип запроса, ресурсы, указанные в запросе, а также время и дата обработки запроса. По умолчанию ведение журналов не включено. Если требуется выполнять аудит безопасности или фиксировать подробности о пользователях и шаблонах использования, ведение журналов нужно включить дополнительно.

Делегирование серверов имен Amazon Route 53

Наборы ресурсных записей о завышенном времени жизни (TTL) в Amazon Route 53

Проверяет наличие наборов ресурсных записей, которым рекомендуется иметь более низкое значение времени жизни (TTL). TTL – это количество секунд, в течение которого набор ресурсных записей хранится в кэше преобразователей имен DNS. Если указано слишком высокое значение TTL, преобразователи имен DNS реже запрашивают обновленные записи DNS, что может вызвать ненужную задержку в перенаправлении трафика (например, когда обработка отказа сервиса DNS обнаруживает и реагирует на сбой одного из адресов).

Наборы ресурсных записей об обработке отказов в Amazon Route 53

Проверяет наличие неверно сконфигурированных наборов ресурсных записей об обработке отказов в Amazon Route 53. Когда проверка работоспособности Amazon Route 53 выявляет плохую работу основного ресурса, Amazon Route 53 выдает в ответ на запросы вторичный, резервный набор ресурсных записей. Чтобы обработка отказа выполнялась корректно, требуется создать правильно настроенные первичные и вторичные наборы ресурсных записей.

Удаление проверок работоспособности Amazon Route 53

Проверяет наличие наборов ресурсных записей, связанных с проверками работоспособности, которые были удалены. Amazon Route 53 не препятствует удалению проверки работоспособности, связанной с одним или несколькими наборами ресурсных записей. Если проверка работоспособности удалена без обновления связанных с ней наборов ресурсных записей, маршрутизация DNS‑запросов в конфигурации обработки отказов не будет работать должным образом. Это повлияет на маршрутизацию DNS‑запросов в конфигурации обработки отказа на уровне DNS.

Освобождение подключений ELB

Проверяет наличие балансировщиков нагрузки, в которых не включено освобождение подключений. Если освобождение подключений не включено и при этом выполняет удаление инстанса Amazon EC2 из балансировщика нагрузки (отменяется его регистрация), балансировщик нагрузки прекращает маршрутизацию трафика к этому инстансу и закрывает соединение. Если освобождение подключений включено, балансировщик нагрузки прекращает посылать на этот инстанс новые запросы, но сохраняет подключение для обслуживания активных запросов. При этой проверке на данный момент проверяется только тип Classic Load Balancer в сервисе ELB. Другие типы ELB не включены (Application Load Balancer, Network Load Balancer).

Распределение нагрузки ELB по всем зонам доступности

Проверяет наличие балансировщиков нагрузки, в которых не включено распределение нагрузки по всем зонам доступности. Балансировка нагрузки по всем зонам доступности распределяет запросы равномерно по всем серверным инстансам, независимо от зоны доступности, в которой находятся инстансы. Балансировка нагрузки по всем зонам доступности снижает неравномерность распределения трафика, когда клиенты неправильно кэшируют информацию DNS или когда количество инстансов в зонах доступности неодинаково (например, когда некоторые инстансы отключены на техническое обслуживание). Балансировка нагрузки по всем зонам доступности упрощает развертывание приложений в нескольких зонах доступности и управление ими. При этой проверке на данный момент проверяется только тип Classic Load Balancer в сервисе ELB. Другие типы ELB не включены (Application Load Balancer, Network Load Balancer).

Управление версиями в корзинах Amazon S3

Ищет корзины Amazon Simple Storage Service, в которых управление версиями не включено или приостановлено. Управление версиями позволяет просто восстанавливать систему после непреднамеренных действий пользователей или сбоев приложений. Управление версиями позволяет сохранять, извлекать и восстанавливать любую версию любого объекта, сохраненного в корзине. Сервис позволяет использовать правила управления жизненным циклом для управления всеми версиями своих объектов, а также связанными расходами, автоматически архивируя объекты в класс хранилища Glacier или удаляя их по истечении определенного периода времени. Можно настроить правило так, чтобы для удаления объектов или изменения конфигурации корзины требовалась многофакторная аутентификация (MFA).

Резервные подключения AWS Direct Connect

Выявляет регионы, в которых присутствует только одно подключение AWS Direct Connect. Для подключения к ресурсам AWS рекомендуется всегда иметь два настроенных подключения Direct Connect, чтобы обеспечить резервирование на случай недоступности одного из устройств.

Резервные местоположения AWS Direct Connect

Проверяет наличие шлюзов виртуальных частных сетей с виртуальными интерфейсами (VIF) AWS Direct Connect, на которых не настроены как минимум два подключения AWS Direct Connect. Для подключения к шлюзу виртуальной частной сети рекомендуется настраивать несколько виртуальных интерфейсов на нескольких подключениях и в нескольких местоположениях Direct Connect, чтобы обеспечить резервирование на случай недоступности одного из устройств или местоположений.

Резервные виртуальные интерфейсы AWS Direct Connect

Проверяет наличие шлюзов виртуальных частных сетей с виртуальными интерфейсами (VIF) AWS Direct Connect, на которых не настроены как минимум два подключения AWS Direct Connect. Для подключения к шлюзу виртуальной частной сети рекомендуется настраивать несколько виртуальных интерфейсов на нескольких подключениях и в нескольких местоположениях Direct Connect, чтобы обеспечить резервирование на случай недоступности одного из устройств или местоположений.

Доступность инстанса Amazon Aurora DB

Проверка на наличие конфигураций, когда в кластер БД Amazon Aurora входят как частные, так и публичные инстансы. Если в основном инстансе произошел сбой, его реплика может стать основным инстансом. Если эта реплика является частной, пользователи, имеющие только публичный доступ, после замены основного инстанса не смогут подключиться к базе данных. Для всех инстансов БД в кластере рекомендуется настраивать одинаковую доступность.

Сервис EC2Config для инстансов Windows в EC2

Выполняется проверка работы сервиса EC2Config для инстансов Windows в Amazon EC2 и выдается предупреждение в случае, если агент EC2Config устарел или неправильно настроен. Использование последней версии EC2Config дает возможность оптимизации управления программным обеспечением подключений, например проверкой драйверов PV. Это позволяет поддерживать программное обеспечение на инстансах в актуальном, максимально безопасном и надежном состоянии.

Примечание. Данная проверка отображает сведения об инстансах EC2 в следующих регионах: Сев. Вирджиния (us‑east‑1), Сев. Калифорния (us‑west‑1), Орегон (us‑west‑2), Ирландия (eu‑west‑1), Сан‑Паулу (sa‑east‑1), Токио (ap‑northeast‑1), Сингапур (ap‑southeast‑1) и Сидней (ap‑southeast‑2).

Функции AWS Lambda с поддержкой VPC без избыточности в нескольких зонах доступности

Проверка наличия функций Lambda с поддержкой VPC, которые уязвимы к прерыванию работы одной зоны обслуживания. Мы рекомендуем подключать все функции с поддержкой VPC к нескольким зонам доступности, чтобы гарантировать высокий уровень доступности.

Примечание. Результаты этой проверки автоматически обновляются по несколько раз в день, но запросы на обновление вручную не допускаются. Изменение результатов может потребовать нескольких часов.

Производительность

Повышение производительности используемых сервисов с помощью проверки лимитов сервисов, в ходе которой выясняется, использованы ли преимущества выделенной пропускной способности и есть ли чрезмерно загруженные инстансы.

Высокая нагрузка на инстансы Amazon EC2

Выявляет инстансы Amazon Elastic Compute Cloud (Amazon EC2), которые работали в течение хотя бы какого‑то времени за последние 14 дней, и выдает предупреждение в случае, если суточная загрузка процессора была выше 90 % в течение четырех и более дней. Постоянный высокий уровень загрузки может указывать на оптимизированную и стабильную производительность, но может говорить и о том, что приложению не хватает ресурсов. Чтобы получить все данные о посуточной загрузке процессора, загрузите отчет об этой проверке.

Настройка подключения томов Amazon EBS с выделенными объемами IOPS (SSD)

Проверяет наличие томов Amazon EBS с выделенными объемами IOPS (Provisioned IOPS), которые подключены к инстансам Amazon Elastic Compute Cloud (Amazon EC2), не оптимизированным для Amazon EBS. Тома Provisioned IOPS в Amazon Elastic Block Store (Amazon EBS) способны обеспечивать заявленную производительность только при подключении к инстансу, оптимизированному для работы с EBS.

Большое количество правил в группе безопасности EC2

Проверяет группы безопасности Amazon Elastic Compute Cloud (EC2) на чрезмерное количество правил. Если в группе безопасности слишком много правил, производительность может снижаться.

Большое количество правил группы безопасности EC2, применяемых к инстансу

Проверяет наличие инстансов Amazon Elastic Compute Cloud (EC2) с большим количеством правил группы безопасности. Если в инстансе применяется слишком много правил, производительность может снижаться.

Наборы ресурсных записей о псевдонимах в Amazon Route 53

Проверяет наличие наборов ресурсных записей, которые направляют запросы DNS в ресурсы AWS. Их можно заменить на псевдонимы наборов ресурсных записей. Псевдоним набора ресурсных записей представляет собой особый тип записи Amazon Route 53, который направляет DNS‑запросы на ресурс AWS (например, балансировщик нагрузки Elastic Load Balancing или корзину Amazon S3) или на другой набор ресурсных записей Route 53. При использовании псевдонимов наборов ресурсных записей Route 53 направляет DNS‑запросы на ресурсы AWS бесплатно.

Чрезмерно загруженные магнитные тома Amazon EBS

Проверяет наличие магнитных томов Amazon Elastic Block Store (EBS), которые могут быть чрезмерно загружены и которым была бы полезна более эффективная конфигурация. Магнитный том предназначен для приложений с умеренными или эпизодически растущими требованиями к вводу‑выводу. Скорость операций ввода‑вывода (IOPS) не гарантируется. В среднем магнитные тома обеспечивают 100 IOPS, но способны при пиковых нагрузках выдавать несколько сотен IOPS. Для обеспечения стабильно высокого значения IOPS можно использовать тома с выделенным объемом IOPS (Provisioned IOPS) (SSD). Для отдельных пиковых значений IOPS можно использовать универсальные тома (SSD).

Оптимизация доставки контента через Amazon CloudFront

Выявляет случаи, когда передача данных из корзин Amazon Simple Storage Service (Amazon S3) может быть ускорена с помощью сервиса глобальной доставки контента Amazon CloudFront. Если настроить для доставки контента Amazon CloudFront, запросы на контент будут автоматически направляться в ближайшее периферийное местоположение, где выполняется кэширование контента, поэтому его доставка пользователям с максимально возможной эффективностью. Высокое соотношение объема исходящих данных к объему данных, хранящихся в корзине, указывает на потенциальную выгоду от использования Amazon CloudFront.

Перенаправление заголовков и коэффициент попадания в кэш Amazon CloudFront

Проверяет заголовки HTTP‑запросов, которые CloudFront получает в настоящее время от клиента и отправляет на сервер источника. Некоторые заголовки, например Date или User‑Agent, значительно снижают коэффициент попадания в кэш (долю запросов, в ответ на которые данные берутся из периферийного кэша CloudFront). Это увеличивает нагрузку на источник и снижает производительность, потому что CloudFront вынужден отправлять к источнику больше запросов.

Оптимизация пропускной способности между Amazon EC2 и Amazon EBS

Проверяет наличие томов Amazon EBS, производительность которых может быть снижена из‑за ограничений пропускной способности инстансов Amazon EC2, к которым они подключены. Для оптимальной производительности требуется, чтобы максимальная пропускная способность инстанса EC2 была больше максимальной пропускной способности подключенных томов EBS.

Альтернативные доменные имена Amazon CloudFront

Проверяет базы раздачи CloudFront на наличие альтернативных доменных имен с неправильными настройками DNS. Если в базу раздачи CloudFront включены альтернативные имена доменов, конфигурация DNS для доменов должна направлять DNS‑запросы в эту базу раздачи.

Лимиты сервисов

Выявляет случаи использования сервиса, превышающего 80 % от лимита сервиса. Значения берутся из снимков состояния, поэтому текущий уровень использования может быть другим. Для отображения изменений в данных о лимитах и использовании может потребоваться до 24 часов.

В следующей таблице показаны ограничения, которые проверяет Trusted Advisor.

| Сервис | Лимиты |

|---|---|

| Amazon DynamoDB (DynamoDB | Ресурсы чтения Ресурсы записи |

| Amazon Elastic Block Store (Amazon EBS) | |

| Amazon Elastic Compute Cloud (Amazon EC2) | Эластичные IP-адреса (EIP) Ограничение на покупку зарезервированных инстансов (ежемесячное) Инстансы по требованию |

| Amazon Kinesis Streams | Сегменты |

| Amazon Relational Database Service (Amazon RDS) | Кластеры Группы параметров кластера Роли кластера Инстансы БД Группы параметров БД Группы безопасности БД Снимки БД для каждого пользователя Подписки на события Максимальное количество попыток авторизации для каждой группы безопасности Группы параметров Реплики чтения для каждой основной таблицы Зарезервированные инстансы Квота на хранение (ГиБ) Группы подсетей Подсети для каждой группы подсетей |

| Amazon Route 53 (Route 53) | Зон хостинга на аккаунт Максимальное количество проверок работоспособности на аккаунт Наборов делегирования с возможностью повторного использования на аккаунт Политик трафика на аккаунт Инстансов политики трафика на аккаунт |

| Amazon Simple Email Service (Amazon SES) | Ежедневная квота на отправку |

| Amazon Virtual Private Cloud (Amazon VPC) | Эластичные IP-адреса (EIP) Интернет-шлюзы Облака VPC |

| Auto Scaling | групп Auto Scaling Конфигурации запуска |

| AWS CloudFormation | Стеки |

| Elastic Load Balancing (ELB) | Application Load Balancer Network Load Balancer Classic Load Balancer |

| Identity and Access Management (IAM) | Группы Профили инстансов Политики Роли Сертификаты серверов Пользователи |

Примечание. Если вы достигли квоты обслуживания для региона AWS, то можете запросить увеличение квоты в консоли квот сервиса. Подробнее