Tenable nessus что это

🕵️ Как пользоваться сканером уязвимостей Nessus?

Как пользоваться сканером уязвимостей Nessus

Это статья для новичков, которые хотят получить стартовые знания по сканированию на уязвимости. Подробно и простым языком расскажем как пользоваться указанным инструментом.

Существует ряд методов и инструментов для выявления уязвимостей на удаленном узле. Оценка уязвимости играет важную роль в системы информационной безопаности организации. Сканер уязвимостей Nessus является мировым лидером в области сетевых сканеров, который обеспечивает высокоскоростное обнаружение, проводит аудит конфигурации и инвентаризацию информационных активов, выявляет конфиденциальные данные и производит анализ уязвимостей хостов. Сканер Nessus может определять состояние портов на целевом хосте, обнаруживать недостатки в конфигурации конкретной системе с помощью рекомендаций вендора для их исправления. Nessus может импортировать результаты сканирования, выполненные другими инструментами, такими как Nmap и т. д., конечно же соответственно выполнять сканирование на выявление уязвимостей.

ВВЕДЕНИЕ

Nessus Tool проводит оценку уязвимостей на основе определенных атрибутов. Ниже приведенные шаги показывают, как работает инструмент.

Nessus позволяет сканировать следующие типы уязвимостей:

Установка NESSUS

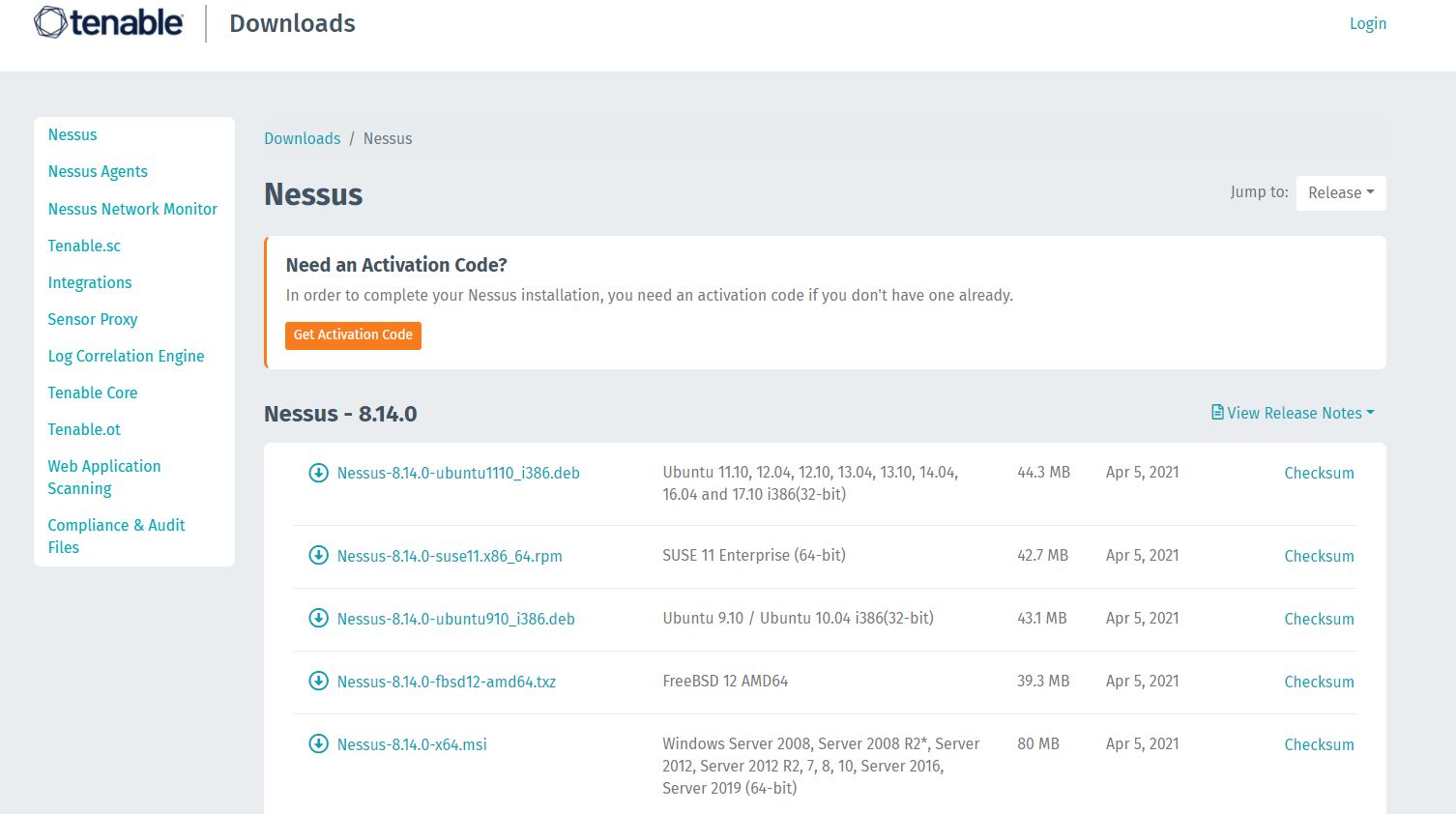

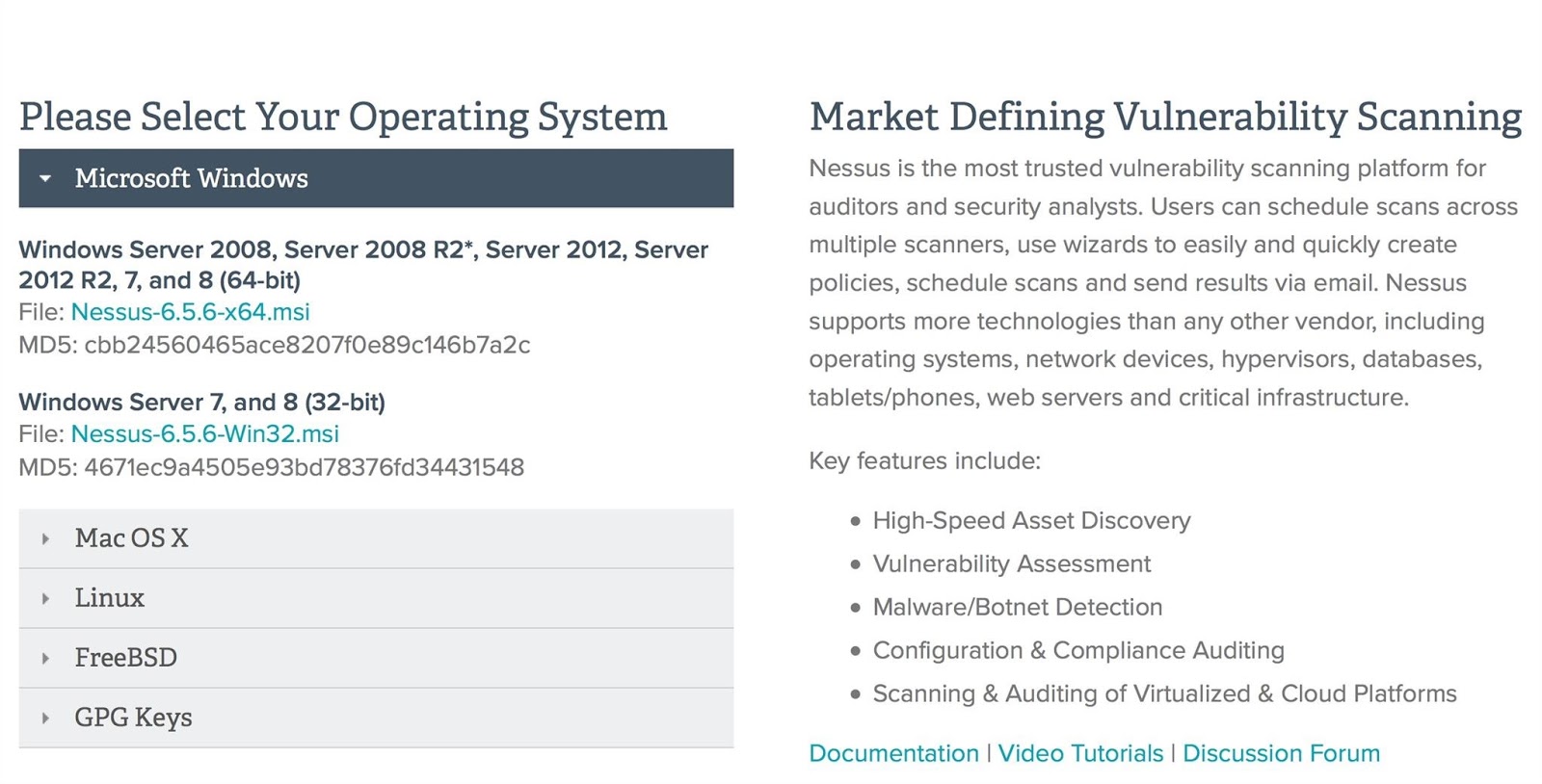

Для начала необходимо скачать установочный файл. Точная ссылка для загрузки Nessus https://www.tenable.com/products/nessus/select-your-operating-system. Выбираем версию по свою операционную систему и скачиваем установщик. После скачивания запускаем установщик Nessus-8.14.0-x64.msi (в данном примере под Windows)

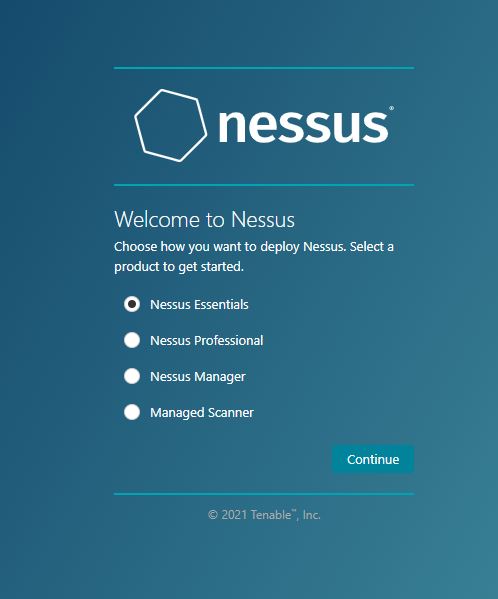

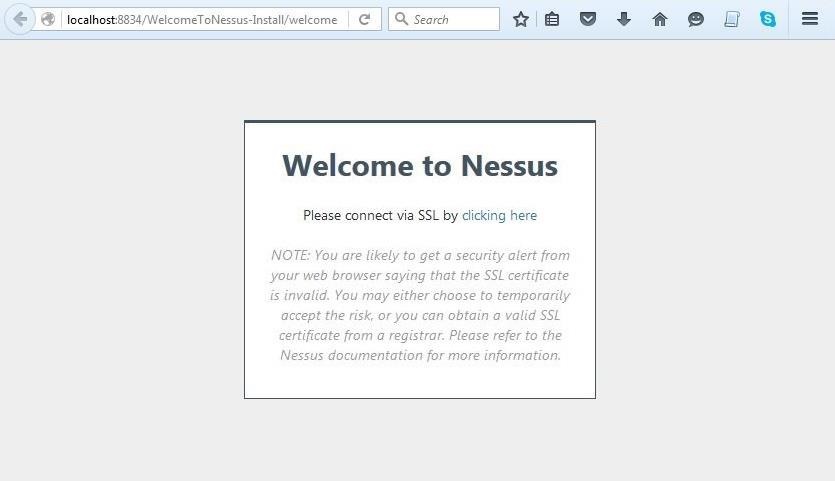

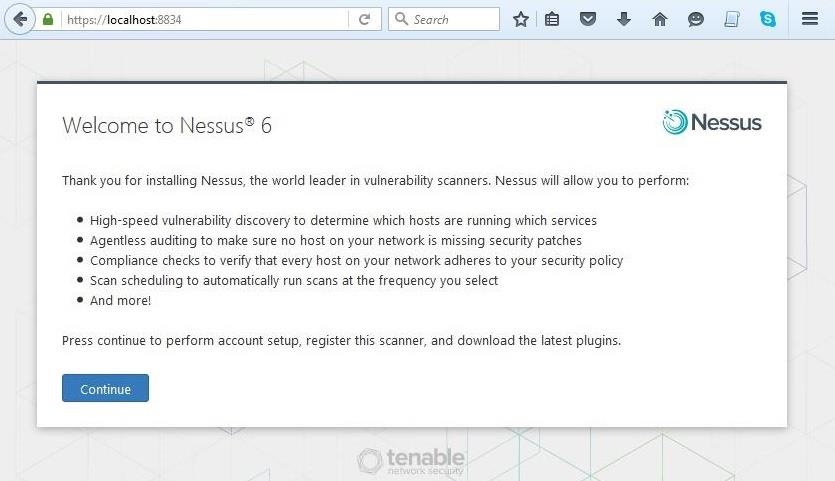

Запускаем скачанный установщик и ждем окончания установки. После завершения установки браузер открывает страницу с текущим окном

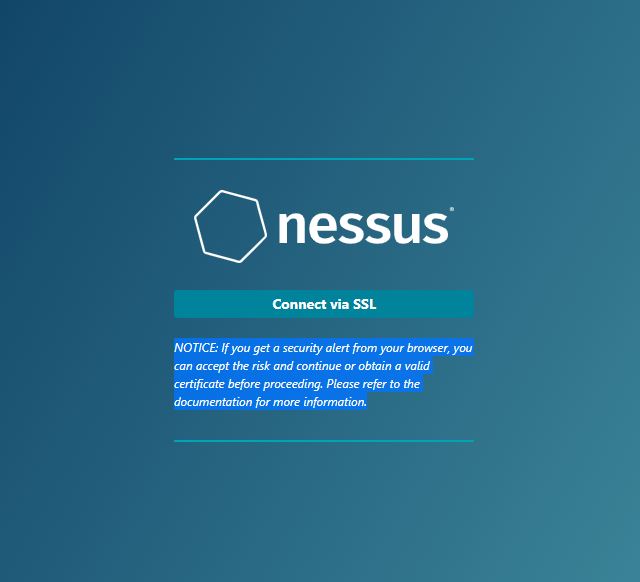

Выбираем первый вариант для студентов и некоммерческого использования, так как работа ведется исключительно в академических целях. После сервис сгенерит самоподписанный сертификат для работы по https

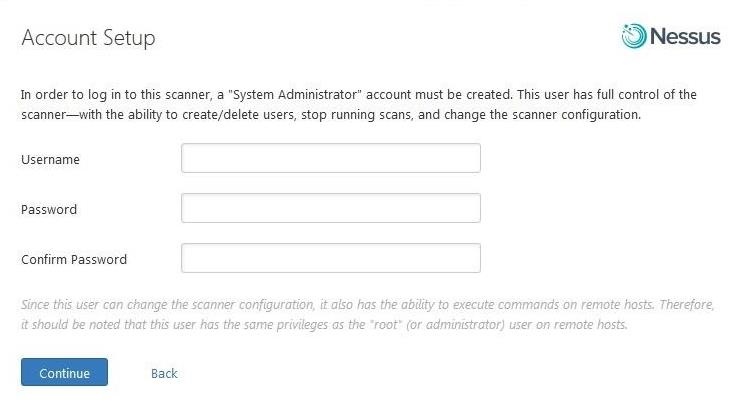

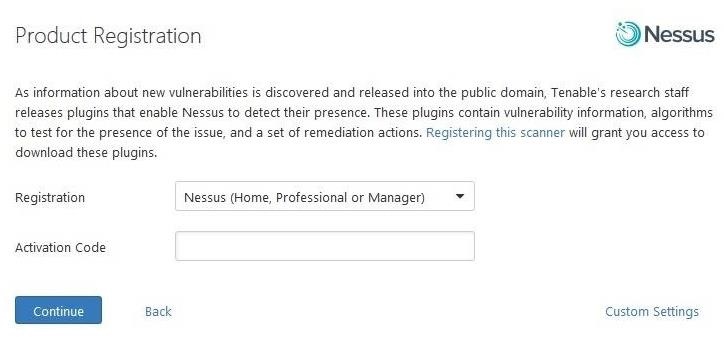

Затем неообходимо ввести контакнтые данные для получения кода активации. Копируем полученный на email код активации в область кода активации, на запрашиваемой на странице регистрации и жмем продолжить. Задаем логин и пароль пользователя. И теперь ждем пока сервис скачает и установит необходимые компоненты

ФУНКЦИОНАЛ ИНСТРУМЕНТА NESSUS

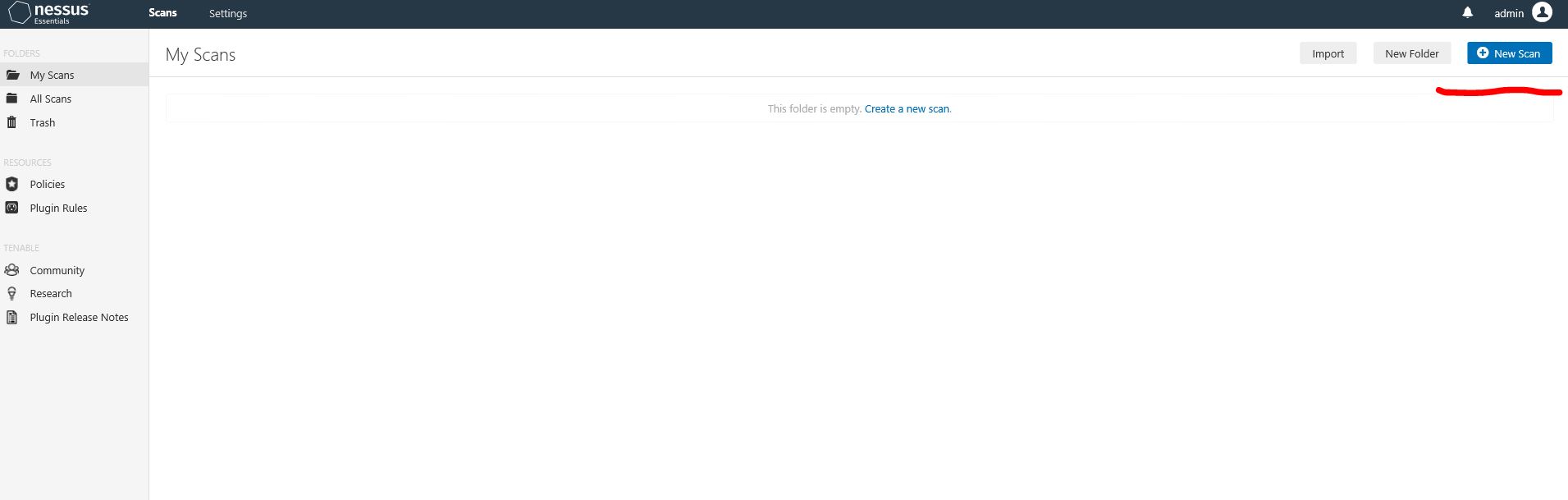

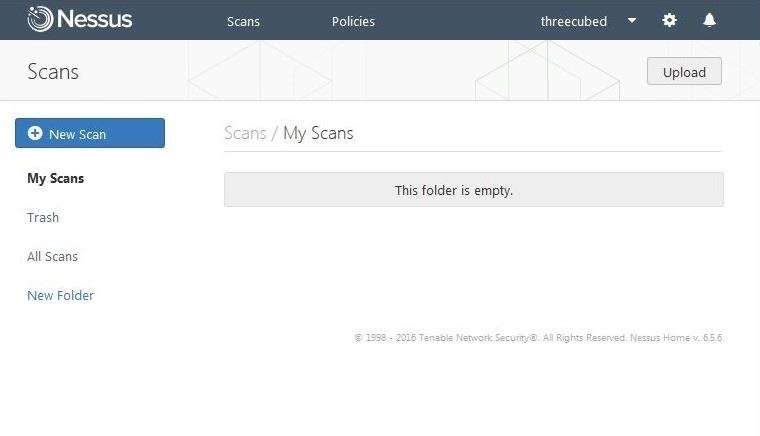

После скачивания и компиляции компонентом Nessuss предлагает запустить сканирование сети для обнаружением достпуных хостов. Пропустим этот шаг и выбрем New Scan

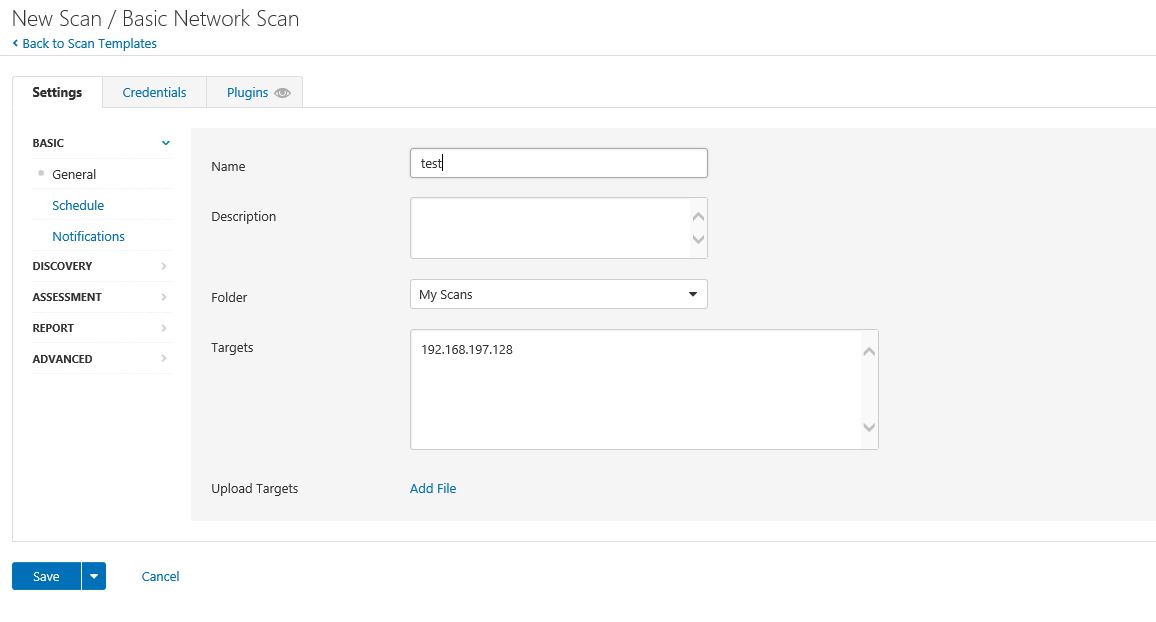

Затем из представленных шаблонов выберем Basic Network Scan, введем имя сканирования “test” и ip-адресс цели, в моем случае это вирутальная машина на widnows 10 с ip-адрессом 192.168.197.128

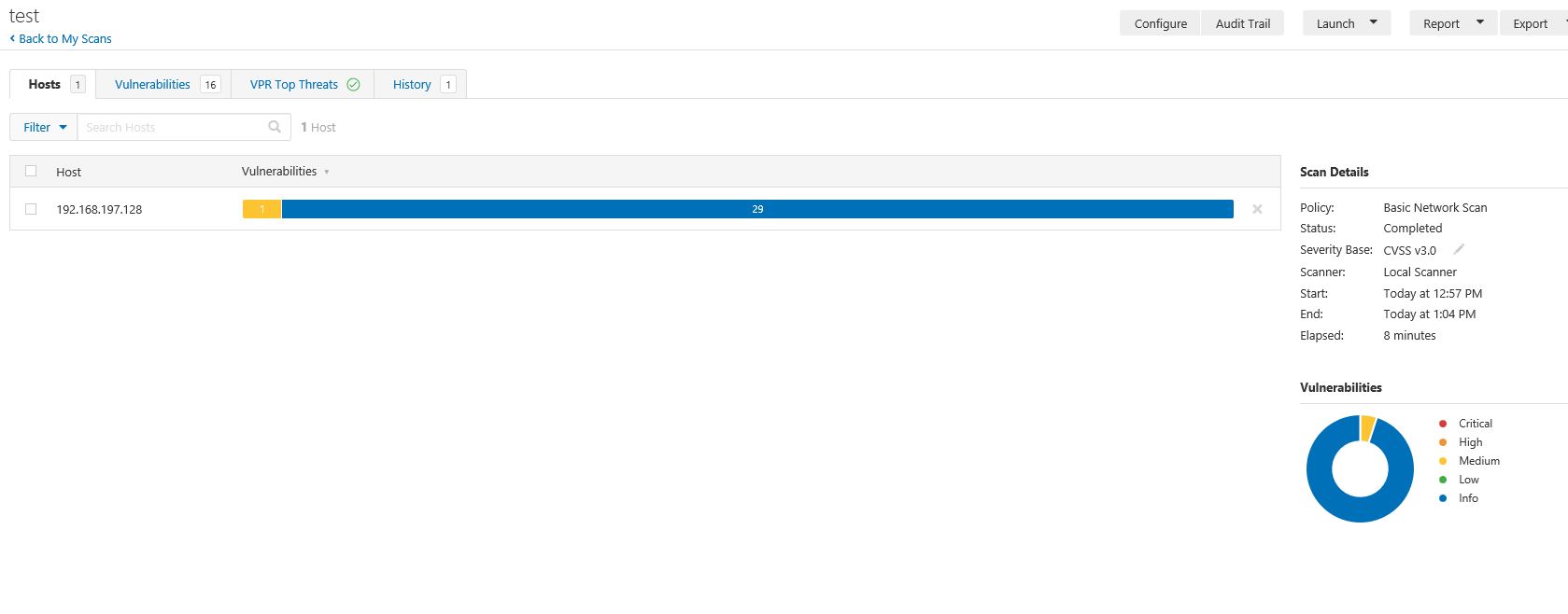

Сохраняем или сразу запускаем с помощью кнопки Lauch. После завершения сканирования мы увидим раздение уявимостей по степени критичности. В данном случае на хосте выялвен только 1 тип уязвимости класс medium

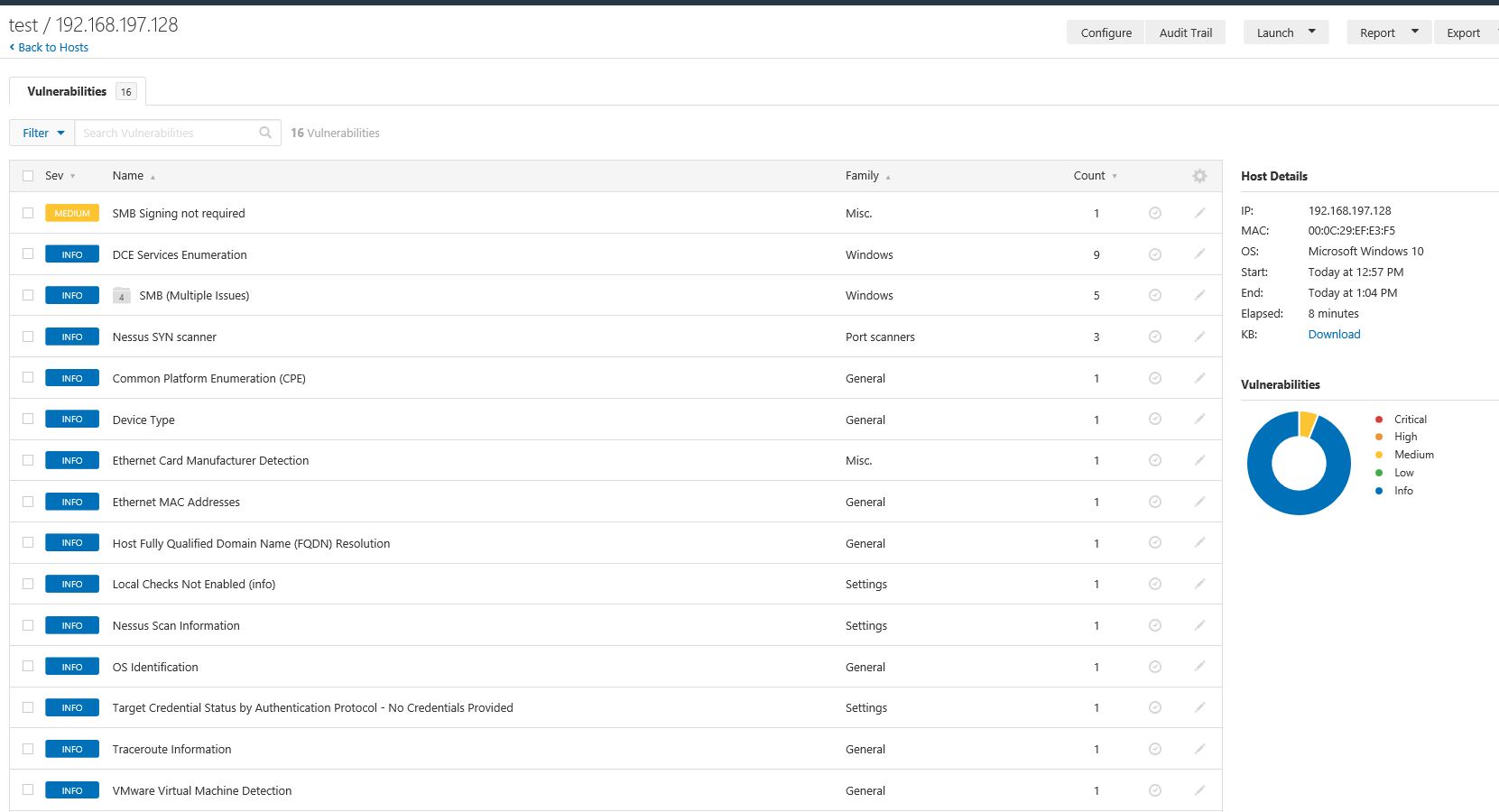

Отображаются все уязвимости, присутствующие в хосте. Справа также показан IP-адрес хоста и время, затраченное на сканирование. Нажимая на каждую ссылку, мы можем просмотреть подробную информацию об уязвимости. Из рисунка ниже выберем первую и единственную найденную уязвимость SMB Singning not required, остальные вкладки предоставлены в рамках информации – о версии системы, виртуализации и т.д.

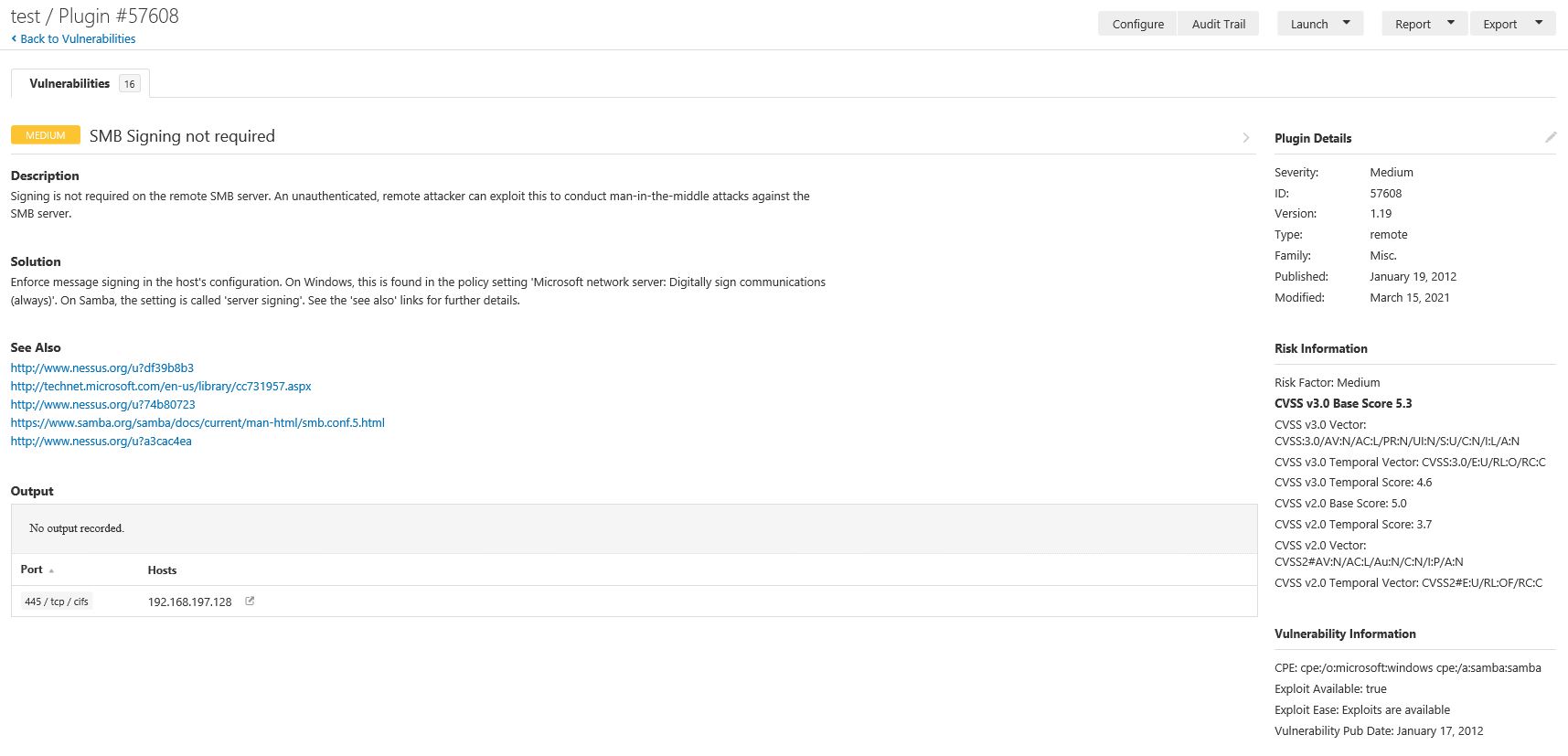

Открыв первую найденную уявимость мы получаем ее описание и дополнительную информацию о ней, необходимую для дальнешего принятия решения о митигации угрозы, возможной к реализации при эксплуатации текущей (найденной) уязвимости.

ЗАКЛЮЧЕНИЕ

Существует множество методов и инструментов для выявления уязвимостей на удаленном хосте. Оценка уязвимости играет важную роль в защите сетевой инфраструктуры организации. Сканер уязвимостей Nessus является мировым лидером в области сетевых сканеров, обеспечивающих высокоскоростное обнаружение, аудит конфигурации и профилирование активов, обнаружение конфиденциальных данных, а также проводящий анализ уязвимостей нашей целевой системы. Сканер Nessus может определять состояние порта, а также обнаруживать недостатки в конкретной системе с помощью рекомендованного вендором решения для их исправления. Nessus может импортировать результаты сканирования, выполненные другими инструментами, такими как Nmap и т. д., и соответственно выполнять сканирование уязвимостей.

Обзор сканера уязвимостей Nessus

Компания Forrester, занимающаяся исследованиями в области влияния на технологии, провела оценку Tenable’s Сканер уязвимостей Nessus как ведущий менеджер риска уязвимости в мире. Это заголовок отчета по управлению рисками уязвимости Forrester Wave за 4 квартал 2019 года. Опрос, проведенный специалистами по кибербезопасности, обнаружил, что Nessus был самый широко распространенный сканер уязвимостей приложений в мире. Он был установлен более 2 миллионов раз и в настоящее время работает над защитой 27 000 предприятий по всему миру. Она имеет более 57.000 общих уязвимостей и уязвимостей (CVE) в своем словаре и имеет самый низкий уровень ложных положительных отчетов в отрасли.

Учитывая всю эту впечатляющую статистику, вы, вероятно, задаетесь вопросом, почему вы никогда не слышали о сканере уязвимостей Nessus.

Все о сканере уязвимостей Nessus

Tenable, Inc начала свою деятельность в 2002 году, но Nessus намного старше этого. Как продукт может быть старше, чем компания, которая его разработала? Система Nessus была разработана человеком, Рено Дерайзоном, и впервые выпущена в 1998 году. В то время Deraison было 17 лет. Он создал Nessus в качестве проекта с открытым исходным кодом и возглавлял разработку программного обеспечения в сообществе на полставки, продолжая карьеру. в IT в течении дня.

Спорно, Deraison настроить Tenable Network Security для управления коммерческой возможности программного обеспечения Nessus. Несмотря на то, что проект разработки был основан на сообществе, Deraison владел авторским правом на программное обеспечение. Когда Nessus 3 был выпущен, проект с открытым исходным кодом был закрыт, полностью перенеся Nessus в бизнес в качестве проприетарной системы. Более ранние версии все еще доступны под лицензиями GNU General Public..

Доступность исходного кода для Nessus 2 привела к созданию вилок, обеспечивающих конкурентов системе Nessus. Однако вместе с Nessus Deraison изобрел концепцию «удаленных сканеров уязвимостей». Он превратился из единственного сканера уязвимостей в мире в лидирующий сканер уязвимостей. Переход к частной собственности не позволил Nessus быть полностью вытесненным переименованными копиями своего собственного кода..

Тэнэбл расслаблен о продолжающемся существовании кода Nessus 2 и наличии близких копий на рынке. В соответствии с системой лицензирования GNU эти копии не могут быть проданы на коммерческой основе, а только переданы. Вкладывая средства в разработку Nessus в частном порядке, Tenable гарантирует, что она опережает своих конкурентов, как бесплатных, так и платных..

Nessus 3 является значительным шагом вперед по сравнению с предыдущими версиями, и у любителей, которые создали форки кода, нет ресурсов, чтобы полностью конкурировать с Tenable.

Надежная история

Tenable был создан в 2002 году, но до 2005 года платную версию Nessus не предлагали. Движение, чтобы сделать коммерческий скин для бесплатного продукта с открытым исходным кодом, не является необычным. Многие проекты с открытым исходным кодом имеют платную альтернативу.

Ключевая потребность бизнеса при рассмотрении вопроса о приобретении программного обеспечения заключается в том, что оно должно быть надежным и поддерживаемым. Именно здесь выигрывает структура тарификации коммерческой услуги, добавленной поверх программного обеспечения с открытым исходным кодом..

Создав поставщика услуг тарификации, который является окончательным владельцем Nessus, компания Deraison обеспечила внедрение сканера уязвимостей Nessus бизнес-сообществом. Программное обеспечение может быть бесплатным, но предприятия не будут его трогать, пока оно не будет полностью поддержано. Предложение пакета поддержки делает Nessus привлекательным.

Таким образом, был хороший источник дохода, который ждал, чтобы его забрали, не снимая с себя обязательства сохранить Нессуса свободным. Следующим логическим шагом на пути к коммерциализации было инвестирование в штатную команду разработчиков. Разработчики сообщества очень хороши в производстве программного обеспечения для собственного использования, но они не видят его ошибок и не хотят пересматривать его перед лицом запросов бизнес-пользователей..

Программное обеспечение, даже если оно бесплатное, может вскоре стать риском для использования, поскольку обнаруженные хакерами эксплойты не закрываются при разработке и тестировании. Отсутствие бюджета на разработку привело бы к тому, что Deraison не смог бы закрыть эксплойты, по иронии судьбы сделав его сканером уязвимостей с уязвимостями..

Tenable соблюдает дух своего происхождения с открытым исходным кодом, предоставляя бесплатную версию. Те, кто любил иметь свободный Nessus без профессиональной поддержки, все еще имеют его. Крупные предприятия, которые готовы платить за качество, теперь имеют это в наличии.

Бесплатный и платный Nessus

История Nessus и наличие бесплатной версии объясняют, почему программное обеспечение так успешно работает без особой наглядности. Это 2 миллиона загрузок в основном из-за его долговечности и бесплатной версии. Посмотрите на цифры: два миллиона загрузок, но только 27 000 предприятий используют его.

Три версии сканера уязвимостей Nessus:

Узнайте больше о каждом варианте ниже.

Nessus Essentials

Существует также форум пользователей Nessus, где вы можете получить советы от других пользователей. Nessus может быть расширен с помощью плагинов. За большинство из них взимается плата, но вы можете получить бесплатные плагины от сообщества.

Nessus Professional

Nessus Professional является локальной версией двух платных версий сканера уязвимостей. Эта сделка дает вам полную поддержку, но используемое вами программное обеспечение совпадает с бесплатными версиями, но без ограничения в 16 IP-адресов.

Вам нужно перейти на одну из платных версий, чтобы получить проверка соответствия для PCI, СНГ, FDCC, и NIST и аудит контента. Nessus Professional отображает результаты в реальном времени на приборной панели, и системные циклы можно планировать и запускать повторно. У вас есть выбор доступа к форумам сообщества для поддержки или вы можете отправить запросы в службу поддержки Tenable по электронной почте.

Nessus Professional оплачивается по подписке. Тем не менее, это ежегодная плата, и нет ежемесячного плана платежей. Вы можете купить многолетнюю подписку, чтобы получить льготные тарифы. Лицензия доступна на 1, 2 или 3 года подписки. Каждый период доступен со стандартным или предварительным планом поддержки. Расширенные опции позволяют вам связаться со специалистами службы поддержки через чат и телефон. Вы можете получить 7-дневную бесплатную пробную версию Nessus Professional..

Tenable.io

Это облачная версия Nessus Pro. Он поставляется только с пакетом расширенной поддержки, и его структура оплаты немного отличается от локальной версии. Nessus Professional по той же цене независимо от того, сколько узлов вы хотите сканировать в своей сети. Tenable.io начинается с базовой цены для 65 узлов, но цена увеличивается с увеличением количества узлов,.

Системные требования Nessus

Nessus Essential и Nessus Pro работают на Windows, Windows Server, Mac OS, Free BSD Unix, Debian, SUSE, Ubuntu, RHEL, Fedora и Amazon Linux. К сожалению, версия для Windows будет работать только на 32-битной системе. Нет версии Nessus для 64-битных систем.

Конкуренты сканера уязвимостей Nessus & альтернативы

Если вы не уверены, соответствует ли Nessus вашим потребностям, ознакомьтесь со следующими пробными предложениями:

Хотя Nessus отлично обнаруживает уязвимости, он не так хорош в их устранении. На рынке есть и другие, более комплексные инструменты, которые представляют серьезные проблемы для доминирования Nessus на его нишевом рынке..

Толчок сокола

Одним из примеров более всеобъемлющей системы, охватывающей функциональность Nessus, является Толчок сокола. Эта онлайновая система собирает данные об уязвимостях и атаках, чтобы узнать, какие недостатки следует искать при сканировании системы. Он охватывает как аппаратные, так и программные уязвимости и включает в себя очень комплексные процедуры исправления, которые намного превосходят возможности Nessus. Хотя бесплатной версии Falcon не существует, Crowdstrike предлагает ее на 15-дневную бесплатную пробную версию..

OpenVAS

OpenVAS является очень близким конкурентом Nessus, и он остался верен своему происхождению. Разветвление оригинального кода Nessus, оно осталось бесплатным и открытым исходным кодом. OpenVAS избегает ловушек большинства проектов с открытым исходным кодом, потому что он контролируется и профессионально управляется программным обеспечением в общественных интересах. Приверженность этой некоммерческой организации предотвращает стагнацию усилий по разработке программного обеспечения для OpenVAS.

Metasploit

Metasploit это еще один проект с открытым исходным кодом, который стал коммерческим, когда он был принят Rapid7. Это очень популярный инструмент для тестирования на проникновение, и он широко используется в индустрии кибербезопасности. Как и Nessus, он оставался верным своим корням, поддерживая бесплатную версию, поддерживаемую сообществом. На самом деле существует две бесплатные версии: Metasploit Framework Edition, которая является утилитой командной строки и поставляется с Zenmap, и Metasploit Community Edition, которая имеет приличный веб-интерфейс, смоделированный на платной версии, но с ограниченными возможностями. Rapid7 выпускает две платные версии системы, которые называются Metasploit Express и Metasploit Pro..

нарушитель

нарушитель и Probely сосредоточены на защите веб-сайтов и других интернет-сетей. Intruder приветствуется за его простоту использования и отличную уязвимость. Он основан на облаке и не требует настройки. Сканирование работает постоянно, обеспечивая обратную связь в реальном времени в онлайн-консоли, а также предлагает анализ исторических данных. Графики, показанные на приборной панели, простые, стильные и привлекательные. Существует три тарифных плана для Intruder, и ни один из них не является бесплатным. Тем не менее, вы можете получить 30-дневную бесплатную пробную версию.

Probely

Хотя Nessus был оригинальным сканером уязвимостей, он не единственный доступный. Проверьте конкурентов и решите, что лучше для вас.

Как сканировать свою сеть на наличие уязвимостей при помощи Nessus Scanner

Как правило, тест на проникновение начинается со сканирования на уязвимости. Хороший сканер содержит в себе всегда актуальную базу известных уязвимостей и, сканируя вашу сеть, сообщает о наличии той или иной. Наша дальнейшая работа заключается в том, чтобы проверить, действительно ли каждая из найденных уязвимостей подвержена эксплуатации, т.к. сканеры уязвимостей часто дают ложные срабатывания.

Одним из наиболее популярных сканеров уязвимостей на рынке является Nessus Vulnerability Scanner. Он стал своего рода стандартом для сканеров уязвимостей. Изначально он стартовал как проект с открытым кодом. Далее его приобрела компания Tenable, и теперь он является коммерческим продуктом (версия Professional). Несмотря на это, у Nessus Scanner по-прежнему есть «Home» версия, которая распространяется бесплатно, но имеет ограничение в 16 IP адресов. Именно эту версию мы и будем рассматривать в данной инструкции по применению.

Будучи «хакером», после сканирования получаем полный список уязвимостей, для которых необходимо только найти эксплойты. К сожалению, сканеры уязвимостей очень «шумные» и бдительные администраторы могут обнаружить их работу. Тем не менее, далеко не все организации имеют таких администраторов.

Не стоит забывать важные моменты касательно сканеров уязвимостей. Они не могут обнаружить уязвимости 0-day. Как и антивирусные программные продукты, их базы должны обновляться каждый день, чтобы быть эффективными.

Любой уважающий себя пентестер, должен быть знаком с Nessus Scanner. Многие достаточно крупные организаций по всему миру используют его в комплексе информационной безопасности.

С недавнего времени даже правительство США начало его использовать для сканирования уязвимостей. Почти каждый федеральный офис и военная база США во всем мире теперь применяет Nessus.

Давайте рассмотрим, что представляет собой эта программа в работе!

Шаг 1. Скачать Nessus Scanner бесплатно

Найти бесплатную домашнюю версию Nessus Home на сайте Tenable непросто. Поэтому мы для вас подготовили прямую ссылку.

Для получения бесплатной версии требуется регистрация, поэтому вам нужно будет указать свой email адрес для получения кода активации.

Далее вам будет предложено выбрать тип и разрядность вашей системы, поддерживаются Windows Server, MaxOS X, Linux, FreeBSD, GPG Keys.

И далее начинается сама загрузка дистрибутива. После скачивания запускаем установщик и проходим все шаги. Процесс интуитивно понятный, поэтому не будем его описывать.

Шаг 2. Запуск Nessus

После завершения установки, откроется браузер по умолчанию с сообщением, как показано ниже. Nessus построен на клиент-серверной архитектуре. Вы установили сервер на localhost, а в роли клиента выступает браузер.

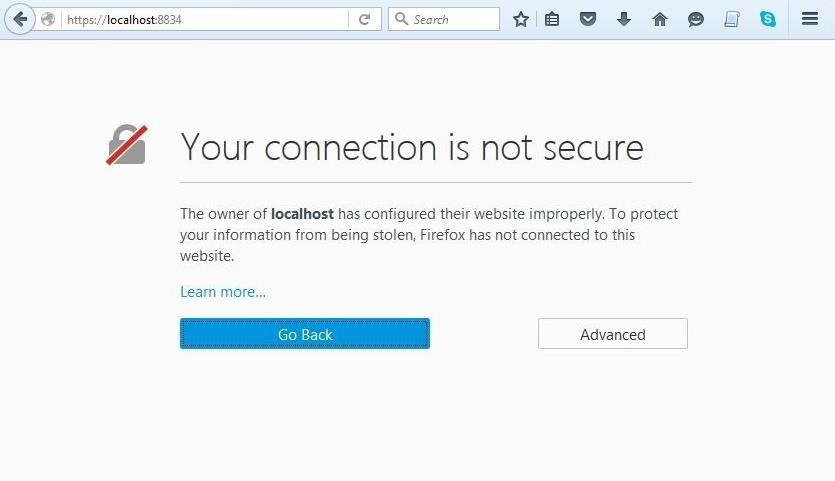

Вы, скорее всего, получите сообщение, в котором говорится: «Your connection is not secure». Нажмите «Advanced».

Затем добавьте исключения для подключения Nessus по 8834 порту.

Шаг 3. Настройка Nessus Home

Практически все готово для поиска уязвимостей!

Вам необходимо создать учетную запись. Именно ее нужно будет указывать для входа в Nessus.

После ввода вашего логина и пароля будет необходимо активировать продукт. Находим письмо с кодом активации у себя в почте и вводим его в соответствующее поле на странице вашего Nessus.

Когда это будет сделано, Nessus начнет загружать все актуальные обновления и плагины, необходимые для поиска уязвимостей в вашей сети. Процесс может занять некоторое время.

Шаг 4. Запуск сканирования уязвимостей

Когда Nessus завершит обновление, вас встретит вот такой экран, как показано ниже. Нажмите «New Scan».

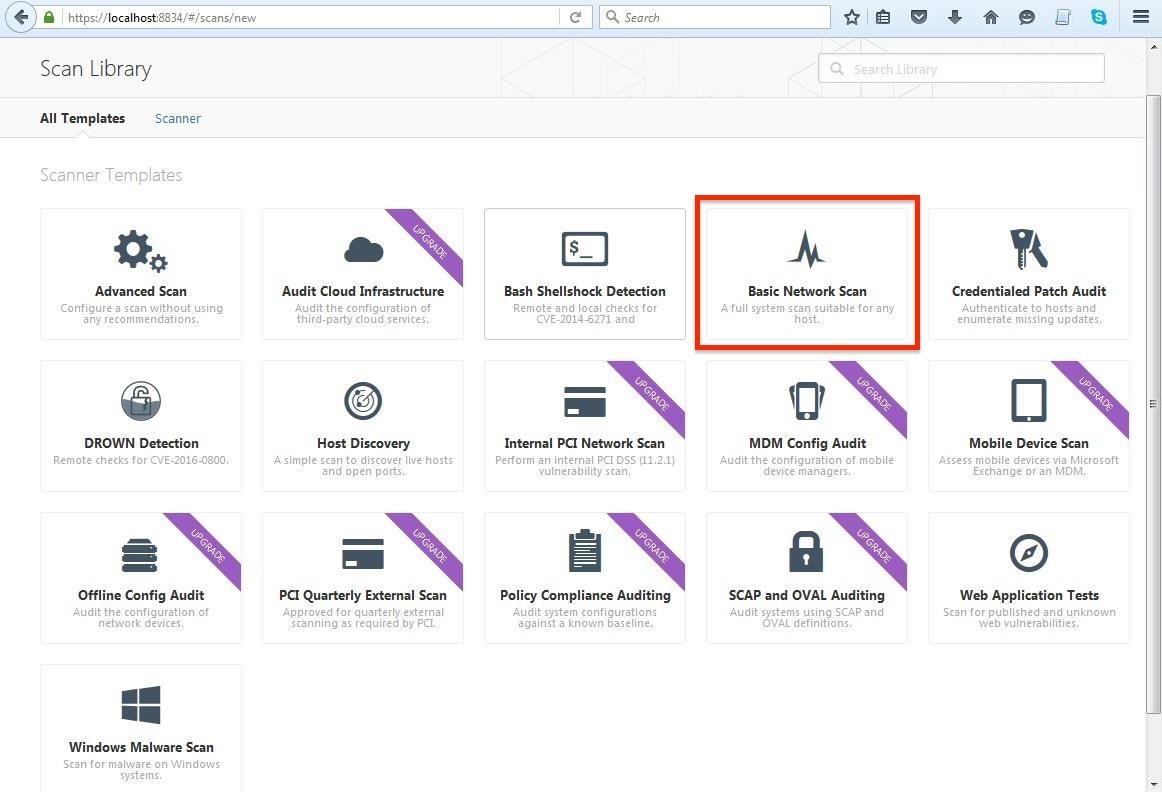

Это откроет новую страницу, на которой вы сможете выбрать тип сканирования. Обратите внимания, там всегда содержаться самые актуальные на сегодняшний день модели угроз.

Давайте нажмем на «Basic Network Scan».

Откроется страница, наподобие приведенной ниже, на которой вас попросят указать имя вашего сканирования (можно указать любое понятное для вас, например, First Scan). Также необходимо будет указать узлы, которые будем сканировать. Можно указать всю подсеть IP адресов 192.168.1.0/24. Нажимаем «Save».

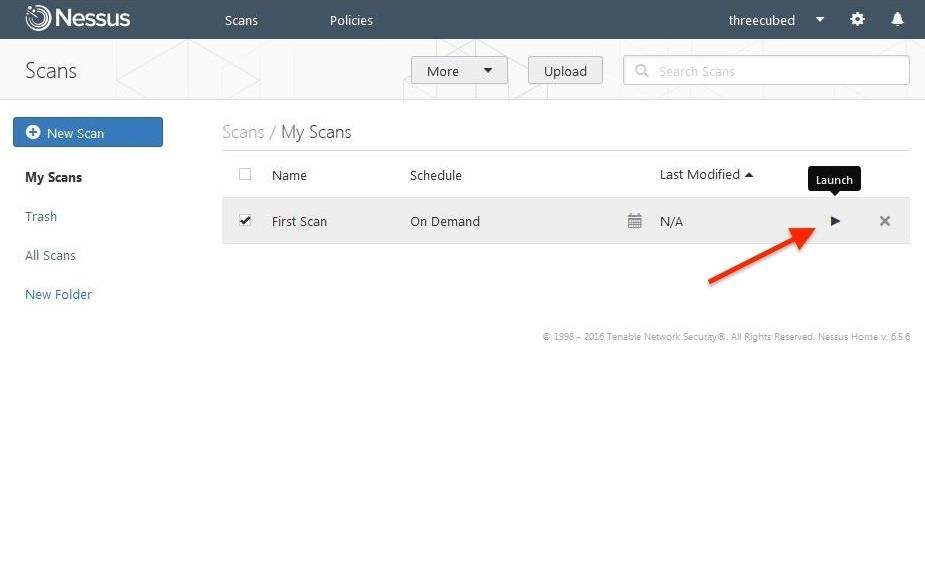

Теперь нажимаем кнопку «Launch», чтобы запустить сканирование уязвимостей.

Шаг 5. Просмотр результатов сканирования

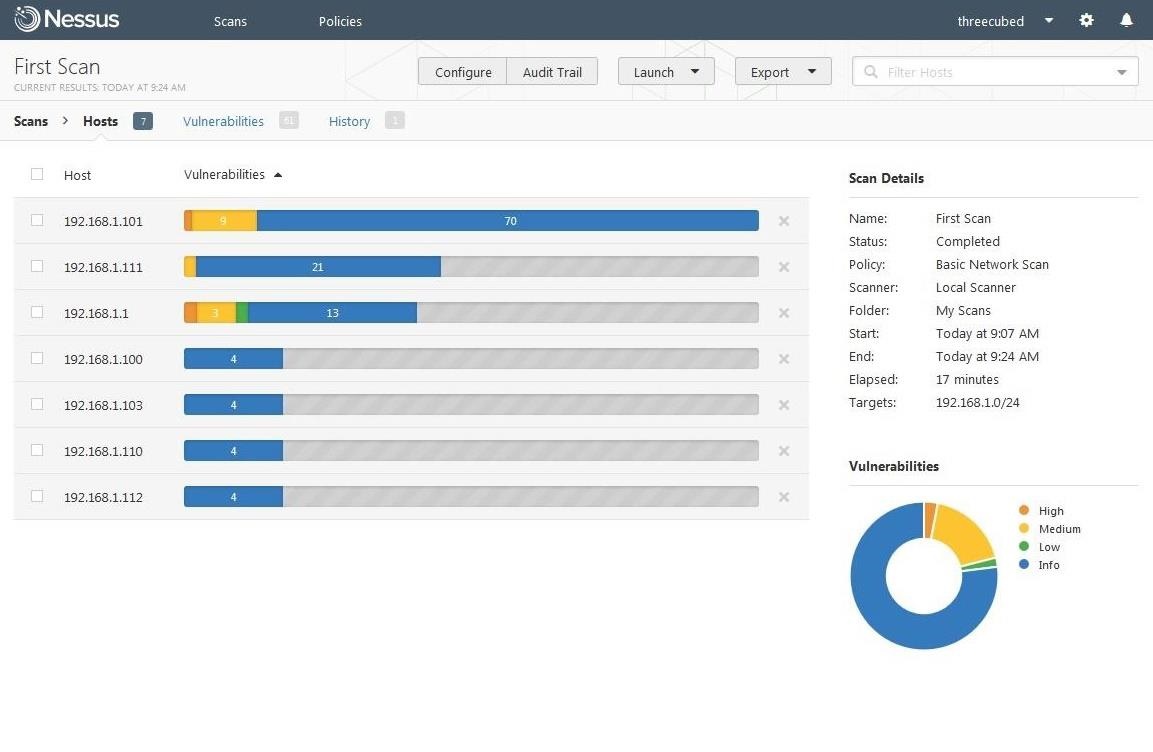

По результатам сканирования мы получаем список с IP адресами и связанные с ними риски. Риски имеют цветовую кодировку.

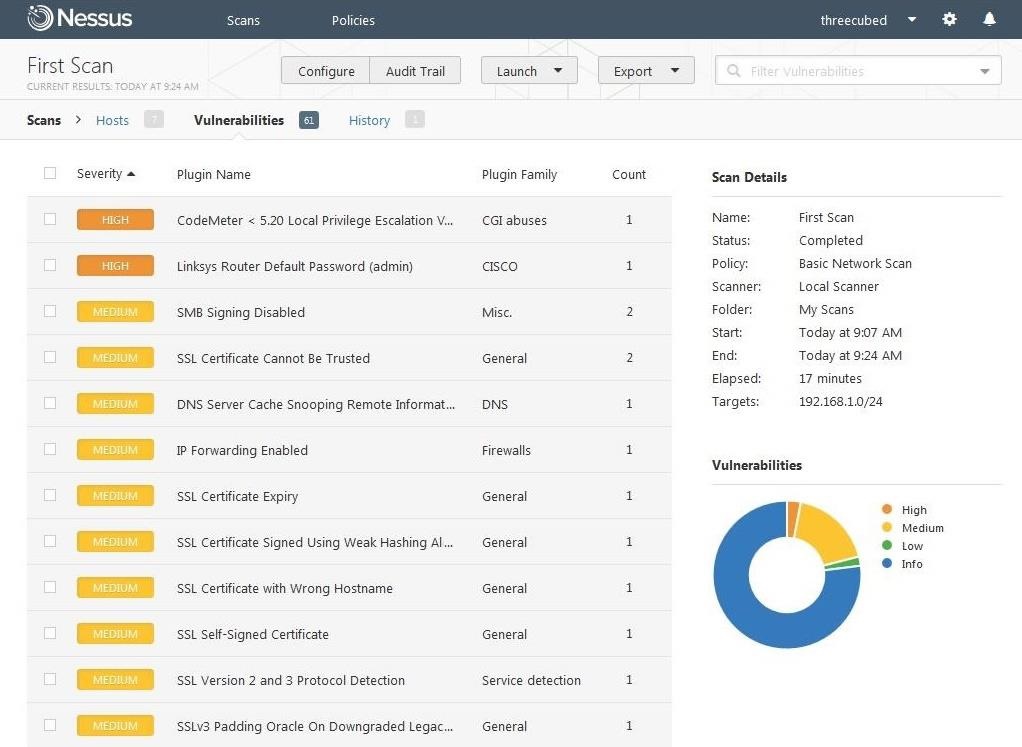

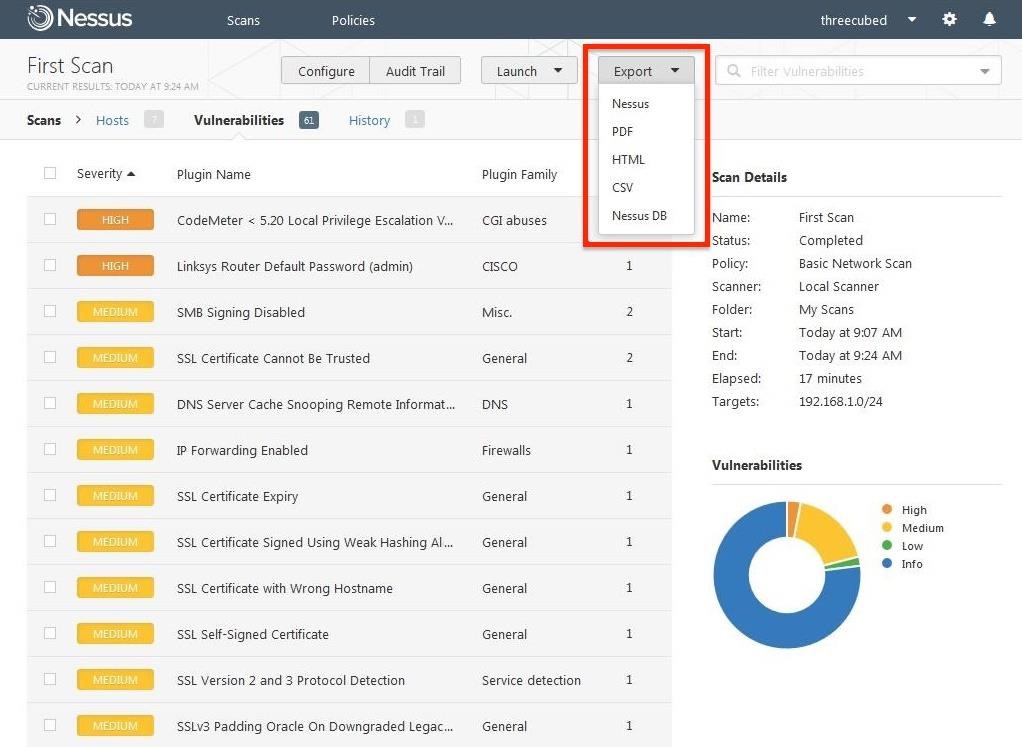

Нажимаем «vulnerabilities» в верхнем меню, чтобы отобразить все уязвимости, обнаруженные в сети.

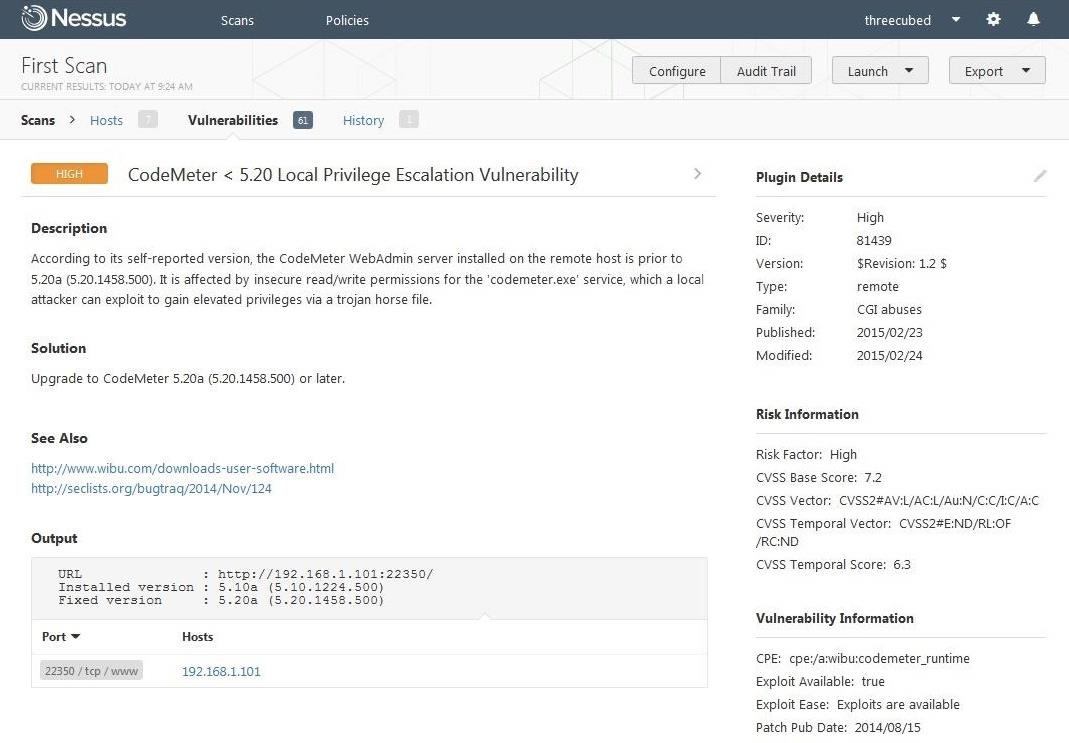

Если кликнуть по конкретной уязвимости, то мы получим более детальную информацию. Ниже приведен пример уязвимости «CodeMeter».

Важно отметить, что помимо описания уязвимости, в отчете присутствует также и способ ее исправления и закрытия (раздел Solution).

Результаты сканирования можно сохранить в различных форматах. Откройте вкладку «Экспорт» выберите формат файла отчета:

Заключение

Nessus Vulnerability Scanner от компании Tenable даже в бесплатной Home версии представляет собой достаточно простой в использовании, но в то же время мощный сканер уязвимостей. Главным его достоинством является то, что в нем всегда можно найти актуальные модели угроз, на возможность эксплуатации которых он быстро и качественно проверит вашу сеть.

Но не забывайте, что сканирование чужих сетей, может иметь последствия в виде проблем с законом!

Краткое введение в сканер уязвимостей Nessus

Вступление

Nessus является одним из многих сканеров уязвимостей, используемых во время оценок уязвимостей и тестирования на проникновение, включая вредоносные атаки.

В этой статье мы сосредоточимся на этом сканере уязвимостей, обсуждении основных принципов, которые необходимо выполнить перед началом работы с инструментом, различных возможностей сканирования, которые он предоставляет, что нужно для запуска инструмента и того, как результаты появляются после завершения сканирования.

Краткая информация о Nessus

Nessus продан Tenable Security.

Инструмент является бесплатным для некоммерческого использования; однако для использования предприятием существуют варианты, которые подешевели.

В вашем распоряжении доступны следующие варианты:

Tenable.io – это услуга на основе подписки, доступная здесь.

Он позволяет различным группам совместно использовать сканеры, расписания, политики сканирования и результаты сканирования.

Tenable также содержит то, что ранее называлось Nessus Cloud, которое раньше предназначалось для решения Tenable Software-as-a-Service.

Tenable.io также позволяет настраивать рабочие процессы для эффективного управления уязвимостями.

Nessus Agents предоставляют гибкий способ сканирования хостов в вашей среде без необходимости предоставления учетных данных хостам.

Агенты позволяют выполнять сканирование, даже если хосты находятся в автономном режиме.

Области применения этих агентов являются широкими.

Рассмотрите среду, в которой отсутствует традиционная защита от вредоносных программ, например антивирусные решения – накладные расходы, которые эти агенты оказывают на хосты, довольно малы.

Здесь агенты потребляют минимальные системные ресурсы на узлах, в которых они установлены, при этом обеспечивая адекватную защиту от вредоносных программ.

Nessus Professional – это наиболее распространенное решение для оценки уязвимости в отрасли системы.

Это решение позволяет выполнять высокоскоростное обнаружение активов, профилирование целевых объектов, аудит конфигурации, обнаружение вредоносных программ, обнаружение конфиденциальных данных и многое другое.

Nessus Professional работает на клиентских устройствах, таких как ноутбуки, и может эффективно использоваться вашими службами безопасности в вашей организации.

Nessus Manager используется для предоставления возможностей решения Nessus Professional, а также многочисленных дополнительных функций управления уязвимостями и совместной работы.

Тем не менее, Nessus Manager больше не продается с 1 февраля 2018 года.

Это решение использовалось в организациях для совместной работы и обмена информацией между различными отделами организации.

Он обеспечивал возможность мониторинга активов компании, а также устройств в труднодоступных средах.

Основы сканера уязвимости Nessus

Чтобы оценить возможности Nessus, нам нужно понять некоторые основы.

Сначала мы обсудим пользовательский интерфейс и посмотрим, как установить Nessus на Linux и Windows ОС.

1. Установка на Linux

Загружаемый установщик можно найти здесь для Linux-систем.

Вам нужно убедиться, что вы знаете дистрибутив Linux, который вы используете, чтобы выбрать, какой установщик загрузить.

Мы также запускаем 64-разрядную версию Kali Linux; вам нужно будет узнать об архитектуре, в которой вы работаете.

На момент написания этой статьи последняя версия Nessus – 8.0.0.

После загрузки файла пакета вы можете установить его из терминала Linux с помощью следующей команды:

Если вы используете любую другую версию Linux, используйте следующие команды:

Для RedHat версии 6:

Для FreeBSD версии 10:

После установки в вашу Linux-систему обязательно запустите демон Nessus, как показано ниже:

Для Red Hat, CentOS, Oracle Linux, Fedora, SUSE и FreeBSD используйте следующую команду:

Для Debian / Kali и Ubuntu используйте следующую команду:

2. Установка в Windows

Здесь вы можете получить установщик для Windows.

Не забудьте загрузить в соответствии с вашей архитектурой и операционной системой.

После загрузки дважды щелкните установщик и завершите установку, пройдя мастер установки.

Возможно, вам будет предложено установить WinPcap; если это так, приступайте к этой установке.

Понимание пользовательского интерфейса

После установки и во время вашего первого запуска вам будет необходимо активировать ваш продукт на основе типа лицензии, который вы собираетесь установить.

Точные шаги для каждого из продуктов можно найти здесь.

После активации лицензии пришло время перейти к запуску сканера Nessus.

Пользовательский интерфейс Nessus состоит в основном из двух основных страниц: страницы сканирования и страницы настроек.

Эти страницы позволяют управлять конфигурациями сканирования и настраивать сканер в соответствии с тем, как вы хотите, чтобы он выполнялся в вашей системе.

Вы получаете доступ к этим страницам с панели вкладок, показанной ниже.

Как вы можете видеть, пользователь, которого вы создали, и любые другие уведомления появляются в верхнем правом углу.

1. Страница Scans

Эта страница позволит вам создавать новые сканирование и управлять ими.

Вы также заметите, что в левом нижнем углу экрана есть разделы, которые позволяют настраивать политики, которые будут применяться к вашим проверкам, определять правила плагина и отслеживать ваши сканеры и агенты.

Когда вы создаете новое сканирование или политику, появляется шаблон сканирования или шаблон политики.

2. Страница Settings

Страница настроек будет содержать информацию о конфигурации, позволяющую вам определить настройки для вашего LDAP, Proxy и SMTP-сервера для дополнительной функциональности и интеграции в вашей сети.

В нижней части левого экрана вы также получите доступ к своим аккаунтам, пользователям и настройкам групп.

Сканирование уязвимостей с помощью Nessus

Nessus выполняет сканирование, используя плагины, которые работают на каждый хоста в сети, чтобы выявлять уязвимости.

Плагины можно рассматривать как отдельные фрагменты кода, которые использует Nessus для проведения отдельных типов сканирования по целям.

Плагины многочисленны и широки в своих возможностях.

Например, плагин может быть запущен и нацелен на хост:

Шаги, которые выполняются во время сканирования, можно суммировать на изображении ниже:

Когда вы запускаете сканирование, Nessus проходит ряд шагов.

Шаг 1: Nessus восстановит настройки сканирования. В настройках будут определены сканируемые порты, включенные плагины и определения предпочтений политики.

Шаг 2: Затем Nessus выполнит обнаружение хоста, чтобы определить хосты, которые находятся наверху. Протоколы, используемые при обнаружении хоста, будут ICMP, TCP, UDP и ARP. Вы можете указать их по вашему желанию.

Шаг 3: Затем Nessus выполняет сканирование портов для каждого хоста, который, как обнаружено, работает. Вы также можете определить, какие порты вы хотите отсканировать. Порты могут быть определены в диапазонах или по отдельности, с допустимыми портами от 1 до 65535.

Шаг 4: Затем Nessus выполнит обнаружение службы, чтобы определить службы, которые работают за каждым портом на каждом обнаруженном хосте

Шаг 5: Затем Nessus выполняет обнаружение операционной системы.

Шаг 6: После того как все шаги завершены, Nessus запускает на каждом хосте соответствие с базой данных известных уязвимостей, пытаясь обнаружить, какой узел содержит уязвимости.

Настройка сканирования Nessus

Nessus дает вам возможность настроить сканирование на основе различных шаблонов сканирования и политики.

Описание каждого шаблона сканирования можно найти здесь.

Эти шаблоны будут определять параметры, которые будут найдены в настройках политики сканирования.

Ниже приведены общие настройки, к которым можно получить доступ:

Basic: С помощью этого параметра вы можете указать связанные с безопасностью и организационные аспекты проверки или политики. Эти аспекты будут включать имя сканирования, цели сканирования, независимо от того, запланировано ли оно или кто имеет доступ к нему. Разделы, доступные в основных настройках, можно найти здесь.

Discovery: здесь вы определяете сканируемые порты и методы, которые будут использоваться при проведении этого исследования. В этой настройке есть несколько разделов, на которые вы должны обратить внимание. Их можно найти здесь.

Assessment:Этот параметр позволяет определить тип сканирования уязвимости для выполнения и способы их выполнения. Nessus будет проверять уязвимость веб-приложений для атак и других систем для атак с грубой силой. Этот параметр имеет разделы, которые позволяют настраивать общие проверки для Windows, SCADA, веб-приложений и даже проверки грубой силы.

Report: Этот параметр позволит вам определить, как генерируются отчеты сканирования, и информацию, которая должна быть включена в них.

Advanced:здесь вы определяете эффективность сканирования и операции, которые должны выполнять сканирование. Вы также сможете включить отладку сканирования. Более подробную информацию о разделах, содержащихся в этом параметре, можно найти здесь.

Запуск сканирования Nessus

Чтобы выполнить сканирование уязвимостей, вам нужно будет перейти в вашем браузере по ссылке https://localhost:8834

Нажмите кнопку «New Scan» затем выберите тип сканирования для выполнения многочисленных доступных шаблонов.

Шаблоны, показанные выше, будут ограничены в бесплатной версии Nessus.

Ваша лицензия определит версию Nessus, которую вы используете.

Эти шаблоны будут больше по количеству и возможностям в коммерческой версии.

Как видно из вышеизложенного, вы должны указать свои целевые машины.

Nessus способен выполнять сканирование по нескольким целям, разделенным запятыми или в формате CIDR.

После этого вы будете перенаправлены на экран ниже.

Нажмите на значок «play», чтобы запустить настроенное сканирование.

Можно выполнить несколько настроенных сканирований

На экране выше мы настроили только одно сканирование.

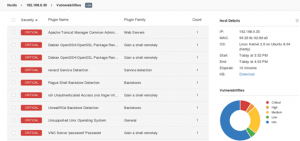

Ниже вы можете видеть результаты двух хостов, суммируя серьезность и обнаруженные уязвимости.

(Это было включено, чтобы продемонстрировать, как появляются результаты с нескольких хостов).

Nessus даже позволяет вам перейти к определенным узлам и уязвимостям и получить дополнительную информацию о том, как они были обнаружены, а также рекомендации по исправлению выявленных рисков.

Заключение

Сканер Nessus Vulnerability Scanner – один из самых распространенных сканеров уязвимостей в индустрии кибербезопасности сегодня.

Функциональность, которую вы получаете, особенно с коммерческой версией, является полной гарантией стоимости ваших денег.

Хотя важно также подтвердить свои найденные уязвимости, запустив другие сканеры уязвимостей на ваших целях, чтобы исключить возможность любых ложных срабатываний.