сайт для тренировки взлома

Как стать этичным хакером в 2021 году

Добрый день, друзья. Я достаточно долго шёл к этому посту, перелопатил немало форумов, телеграм каналов, ютуб каналов, прочитал комментариев, изучил слитых курсов и я думаю что теперь я готов написать данный пост. Путь я свой начал вообще не из хакинга и даже не из тестирования и сетевого администрирования а самого обычного digitial маркетинга, поэтому объяснять все буду достаточно прозрачно даже для людей не в теме.

Часть материала я взял у Codeby здесь и тут, которые я считаю обязательными к изучению, часть позаимствовал из своего личного XMIND, часть из телеграм каналов

Начну с того, что Хакинг делится на следующие области:

Wi-FI Hacking взлом беспроводных сетей

Я боюсь я перечислил здесь далеко не все, но со временем вы поймете какую ветку развития своего персонажа вы выберете и что Вам ближе. Но есть базовые скиллы с которых Вам нужно начать. Просто необходимо и которые нужно отработать в первую очередь.

Также для меня большим удивлением было когда я начал въезжать в тему что специалисты по информационной безопасности занимаются далеко не тестированием а по большому счету бумажной работой. Что отбило у меня интерес идти в классическую информационную безопасность, так как я не увидел там того хакинга в чистом виде которого я жаждал.

Linux. Базовое знание системы

Следующий пункт в нашем списке

Знание сетей, TCP/IP и модели OSI

Английский Язык

Языки программирования

Ресурсы по Python я приводить не буду их море, и это тема отдельной статьи

После освоения данного материала пора выбирать специализацию. На самом деле к моменту изучения всего этого вы уже найдете ресурсы для дальнейшего кача я все таки выложу лучшие ресурсы

Этичный Хакинг

Перевод курса Ermin Kreponic от команды Codeby — отличное погружение в этичный хакинг, всего по чуть-чуть и вы уже в теме

Лучшее видео этого года на тему хакинга. Must see всем начинающим и немного понимающим английский язык

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

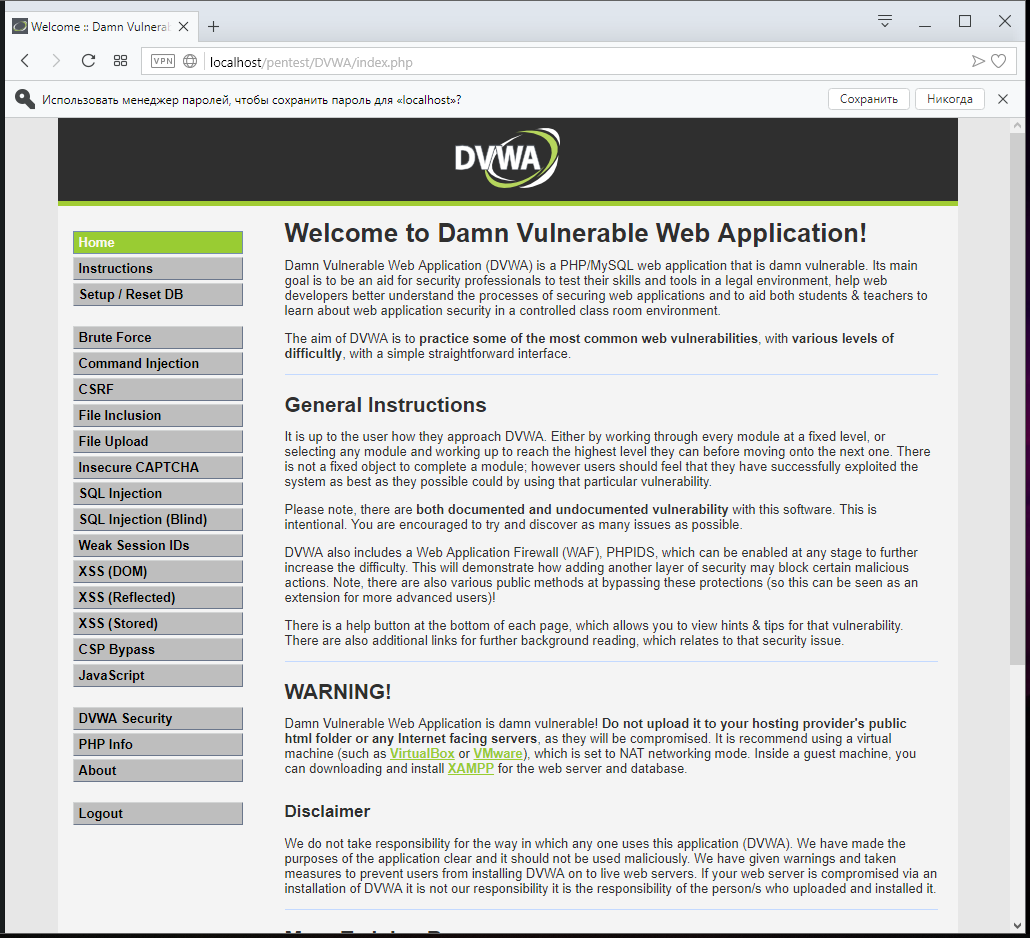

Тренировка по взлому веб-сайтов в Windows

Для тренировки своих хакерских навыков создано немало веб-приложений, которые специально содержат уязвимости.

Некоторые из них распространяются установленными и настроенными на специально для этого предназначенные дистрибутивы Linux, некоторые можно самому установить в любой дистрибутив Linux (в качестве примера смотрите статью «Установка OWASP Mutillidae II и Damn Vulnerable Web Application (DVWA) в Kali Linux».

В этой же статье я пока как установить и настроить уязвимые веб-приложения в Windows. Будут даны инструкции по установке:

Можете установить только одно из них или сразу все — они независимы друг от друга.

Эта инструкция будет полезной тем, кому привычнее работать в Windows. Также в некоторых уязвимостях есть своя специфика: например, внедрение команд уровня операционной на Linux и на Windows по (я надеюсь) очевидным причинам эксплуатируется по-разному.

Все эти уязвимые веб-приложения работают на веб-сервере (собственно, как и любые другие веб-приложения). Поэтому нам нужен веб-сервер. Вы можете установить его любым способом, у меня есть инструкция «Установка веб-сервера (Apache 2.4, MySQL 8.0, PHP 7, phpMyAdmin) на Windows 10» и мой веб-сервер установлен в соответствии с ней, поэтому и устанавливать приложения для тренировки пентестинга я буду в него. Если у вас веб-сервер установлен другим способом, то вам может понадобиться чуть подредактировать пути в файловой системе, но, в целом, принцип установки везде одинаковый.

В папке c:\Server\data\htdocs\ создайте каталог pentest.

В папке c:\Server\data\htdocs\pentest\ создайте файл .htaccess, откройте его текстовым редактором, и скопируйте туда:

Эта настройка гарантирует, что никто из вне не сможет получить доступ к этим уязвимым средам. Поскольку в противном случае хакер может через эти уязвимые веб-приложения взломать весь компьютер — в Windows у веб-сервера есть права доступа ко всем папкам и файлам.

Если вам нужно, чтобы веб-сервер был доступен в локальной сети (например, вы будете атаковать веб-приложения с другого компьютера с Kali Linux), то вместо указанной выше строки впишите в файл .htaccess:

Эта настройка разрешает вход диапазонам 127.0.0.0/8 и 192.168.0.0/16, а также IPv6 адреса ::1/128 (0:0:0:0:0:0:0:1) (аналог localhost).

Более тонкую настройку под ваши нужды вы можете сделать с помощью статьи «Контроль доступа к сайту (блокировка по IP, User-Agent)».

В любом случае, доступ к уязвимым средам должен быть максимально ограничен для посторонних.

Как установить OWASP Mutillidae II в Windows

Переходим к установке и настройке OWASP Mutillidae II.

Скачайте OWASP Mutillidae II: https://github.com/webpwnized/mutillidae/archive/master.zip (это официальный сайт, всегда последняя версия).

Распакуйте скаченный архив в папку c:\Server\data\htdocs\pentest\ и переименуйте из mutillidae-master в mutillidae.

Откройте файл c:\Server\data\htdocs\pentest\mutillidae\.htaccess, удалите из него строки:

и вместо них добавьте строки:

Сохраните и закройте файл.

Откройте файл c:\Server\data\htdocs\pentest\mutillidae\includes\database-config.inc и в строке

вместо mutillidae установите ваш пароль от MySQL (по умолчанию пустой).

Сохраните и закройте файл.

На странице найдите пункт 3. Try to setup/reset the DB to see if that helps и в нём перейдите по ссылке http://localhost/pentest/mutillidae/set-up-database.php

Всё готово — теперь можно начинать тренироваться взламывать веб-сайты.

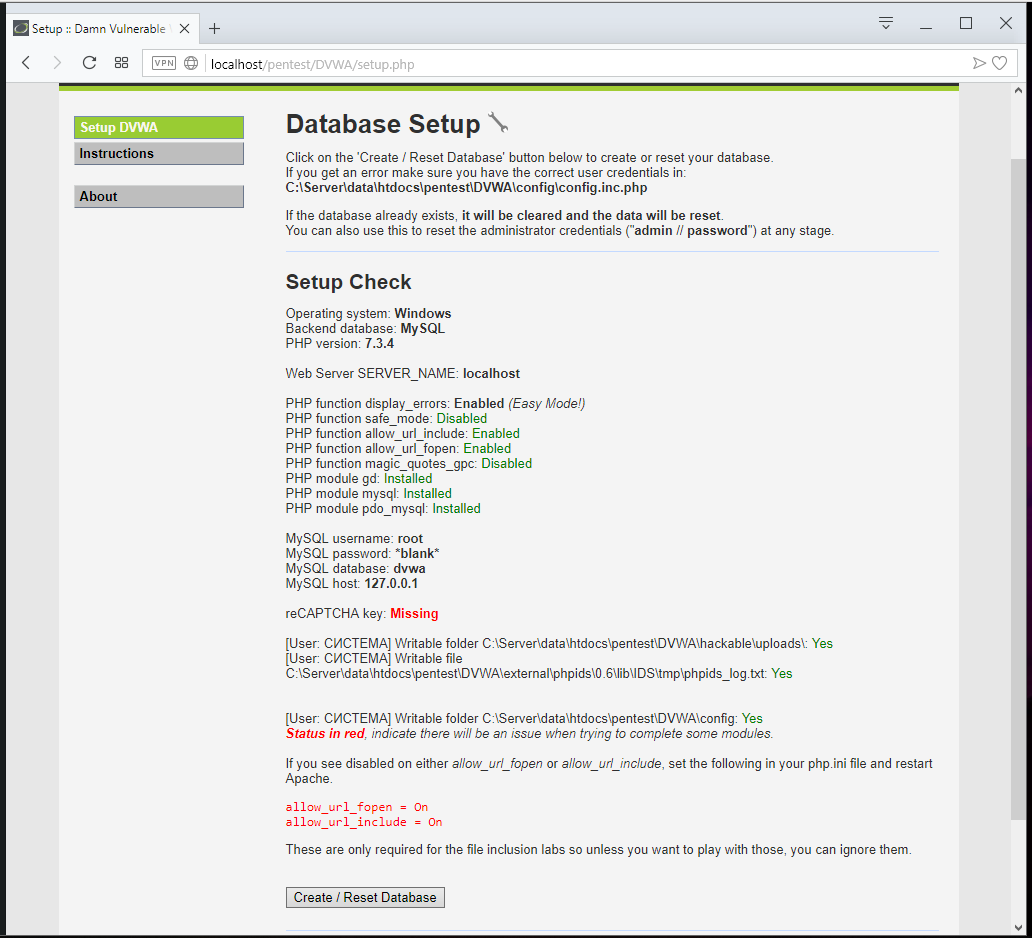

Как установить Damn Vulnerable Web Application (DVWA) в Windows

Скачайте последнюю версию Damn Vulnerable Web Application (DVWA) с официального сайта по ссылке: https://github.com/ethicalhack3r/DVWA/archive/master.zip

Распакуйте скаченный архив в c:\Server\data\htdocs\pentest\ и переименуйте из DVWA-master в DVWA.

В папке c:\Server\data\htdocs\pentest\DVWA\config\ найдите файл config.inc.php.dist и скопируйте его в эту же папку, но с названием config.inc.php (или просто переименуйте).

Откройте файл c:\Server\data\htdocs\pentest\DVWA\config\config.inc.php и найдите там строку

и замените p@ssw0rd на ваш пароль. По умолчанию пароль является пустым.

Откройте файл c:\Server\bin\PHP\php.ini и найдите там строку:

замените эту строку на:

Чтобы изменения вступили в силу, перезапустите веб-сервер:

Откройте адрес http://localhost/pentest/DVWA/ и нажмите там кнопку Create / Reset Database:

Кстати, имя пользователя: admin, пароль: password.

Не забудьте поменять уровень сложности, так как по умолчанию установлен impossible (невозможный), для этого зайдите во вкладку DVWA Security: http://localhost/pentest/DVWA/security.php

Как установить bWAPP в Windows

Наконец установим и настроем bWAPP в Windows

В папке c:\Server\data\htdocs\pentest\ создайте каталог bWAPP. Распакуйте содержимое архива bWAPP_latest.zip в директорию c:\Server\data\htdocs\pentest\bWAPP\.

Откройте файл c:\Server\data\htdocs\pentest\bWAPP\bWAPP\admin\settings.php и найдите в нём строку:

В этой строке поменяйте bug на пароль вашей MySQL (по умолчанию пустой). Сохраните и закройте этот файл.

Найдите там надпись Click here to install bWAPP и на ней ссылку http://localhost/pentest/bWAPP/bWAPP/install.php?install=yes — перейдите по ней.

Для входа Имя пользователя: bee, а пароль: bug

Примечание: к сожалению, из-за того, что bWAPP уже давно не обновлялась, некоторые из её страниц не совместимы с новыми версиями PHP. Например, страницы для отработки SQL-инъекции будут выдавать ошибку из-за использования функции mysql_connect(). В принципе, особых проблем в исправлении нет — достаточно просто перейти на mysqli_connect(). Для этого нужно отредактировать файл c:\Server\data\htdocs\pentest\bWAPP\bWAPP\connect.php (можно просто скопировать в него содержимое c:\Server\data\htdocs\pentest\bWAPP\bWAPP\connect_i.php, а также все файлы вида c:\Server\data\htdocs\pentest\bWAPP\bWAPP\sqli_*.php.

При желании, вы можете этим заняться самостоятельно — бонусное упражнение, так сказать. Либо просто используйте другие уязвимые среды, рассмотренные выше, для практики в эксплуатации SQL-инъекций.

Заключение

Если вы установили веб-сервер специально для тренировки в уязвимых веб-приложениях и вы опасаетесь, что сервер может ослабить безопасность вашего компьютера, то вы можете отключить веб-сервер после практики пентеста.

Чтобы отключить веб-сервер и убрать его службы из автозагрузки выполните:

При этом сервер будет полностью отключён, как будто его вообще нет на компьютере, но сайты и базы данных остануться.

В следующий раз, когда вы вновь заходите потренироваться и вам будет нужен веб-сервер, запустите все нужные вам службы:

После окончания работы вновь остановите службы веб-сервера, как это показано выше.

Решение проблем

Ошибка (Mutillidae):

Решение:

и вместо них добавьте строки:

Ошибка (DVWA):

Решение:

Вам нужно скопировать или переименовать файл config/config.inc.php.dist в config/config.inc.php, а также ввести туда имя пользователя и пароль вашего MySQL сервера.

Ошибка (bWAPP)

Ошибку вызывает функция mysql_connect(), которая не определена (неизвестна).

Данное расширение — mysql_connect() — устарело, начиная с версии PHP 5.5.0, и в последних версиях PHP оно удалено. Используйте вместо него MySQLi или PDO_MySQL. Альтернативы для данной функции:

Если вы столкнулись с этой ошибкой, то обратитесь к автором с просьбой её исправить, или самостоятельно отредактируйте исходный код, чтобы перейти с mysql_connect() на mysqli_connect().

Этичный хакинг: как взламывать системы и при этом зарабатывать легально

Кто такой хакер? Большинство людей, которые далеки от программирования, представляют перед собой злостного преступника, взламывающего системы безопасности банков, чтобы украсть деньги. Что-то вроде героя Хью Джекмана из фильма «Пароль —“Рыба-меч”», который взламывает шифр Вернама, чтобы украсть из правительственного фонда 9,5 млрд. долларов.

Хакером можно быть и легально. Таких специалистов называют пентестеры, или «этичные хакеры». Вот только нужно хорошо знать, что можно делать во время тестирования системы на проникновение, а что — нельзя. Иначе можно получить вполне реальные проблемы с законом. Совсем недавно мы запустили курс «Этичный хакер», и в этой статье мы поговорим, как заниматься хакингом, зарабатывать на этом неплохие деньги и при этом не иметь проблем с законом. Поехали.

Что грозит хакеру по закону РФ

Для начала поговорим о проблемах, которые могут свалиться на хакера. Практически все правонарушения, связанные со взломом систем и получения доступа к ним, касаются трех законов:

Согласно ст. 13. КоАП РФ (Административные правонарушения в области связи и информации), за разглашение информации с ограниченным доступом, нарушение порядка хранения, использования и распространения персональных данных может грозить штраф от 300 до 20 000 рублей. Это для физических лиц. Для юридических лиц размер штрафа гораздо больше.

В основном она касается людей, которые имеют доступ к подобной информации, и организаций, которые собирают персональные данные клиентов.

К примеру, интернет-магазин собирает клиентскую базу с именами, номерами телефонов и email-ами. А ушлый менеджер решает собрать базу и скопировать ее для дальнейшей продажи на сторону.

Если подобное действие не стало причиной серьезного ущерба, а на менеджера не поступило жалоб в правоохранительные органы, то правонарушение может быть квалифицировано по ст. 13.11 п. 8 КоАП РФ. Наказание за него — штраф в размере от 30 000 до 60 000 рублей.

Что касается уголовного законодательства, то хакеру-злоумышленнику в большинстве случаев грозят следующие статьи УК РФ:

Небольшое отступление. Пентестеры также используют сторонние программы для взлома систем безопасности и получения доступа к закрытой информации. Легальных программ для взлома не существует, поэтому компания, которая заказывает пентестинг, должна в письменной форме дать добровольное согласие на использование сторонних программ. Также пентестеры обычно подписывают соглашение о неразглашении сведений, полученных в ходе атак.

Пентестер: отличия от хакера

Пентестер — это хакер, который работает полностью легально и в рамках закона. Суть его работы — поиск уязвимостей в системах безопасности.

Но есть несколько серьезных отличий:

Пентестер работает исключительно по программам Bug Bounty или после заключения контракта с компанией. Из-за того, что сам процесс пентестинга связан со взломом защиты, процедура очень формализованная.

Нельзя просто найти уязвимость в системе защиты и указать на нее владельцу. Потому что за это можно получить вполне реальное обвинение.

В 2017 году 18-летний хакер нашел уязвимость в системе безопасности венгерской транспортной компании BKK. Баг был простой — с помощью инструментов для разработчика в браузере парень изменил исходный код страницы, вписав свою цену на билет (20 центов вместо 30 евро). Валидация цены не проводилась ни на сервере, ни на стороне клиента, поэтому хакер смог купить билет за эту цену.

После этого он обратился к представителям компании, раскрыв всю информацию об уязвимости. Но получил не благодарность, а уголовное дело. Транспортная компания «обиделась» и подала на него в суд. Парня арестовали.

История закончилась хорошо. Она получила большой резонанс в СМИ, пользователи просто обрушили рейтинг компании в Facebook. А с учетом того, что компания якобы тратила свыше миллиона долларов на защиту данных каждый год, обнаружение такого глупого бага, которым мог воспользоваться любой человек, просто уничтожило ее репутацию.

У парня были благородные намерения — он хотел указать на дыру в системе продаж билетов, наглядно продемонстрировав ее. Но при этом его действия все равно можно квалифицировать как взлом системы безопасности. А это уголовное дело.

Формально компания была полностью права, выдвигая ему обвинения. Какими бы ни были намерения парня, он нарушил закон. И от реального срока его спас только общественный резонанс.

Bug Bounty: как участвовать правильно

Большинство крупных компаний ведут Bug Bounty — специальные программы, в которой компании-разработчики ПО или сайтов предлагают вознаграждение за найденные уязвимости. Компаниям выгоднее платить за найденные ошибки, чем разбираться с последствиями, к которым могут привести эксплойты и уязвимости.

Большинство таких программ размещены на сайтах HackerOne и BugCrowd.

К примеру, вот программы Bug Bounty от Google API, Nginx, PayPal, GitHub, Valve. Средний размер премии за каждый найденный баг в этих программах — 1000 долларов. Есть огромное количество компаний поменьше, которые предлагают 50-100 долларов за ошибку.

Даже Пентагон запускал Bug Bounty! Это же просто мечта для хакера — взломать систему защиты Пентагона, да еще и получить деньги за это от правительства США.

Но даже опубликованная Bug Bounty не означает, что можно ломать и искать дырки где попало. В описании программы владельцы прописывают, какие именно уязвимости будут рассматриваться.

К примеру, Uber дает очень подробное объяснение, что входит в их программу Bug Bounty, а что — нет.

Компания хочет найти уязвимости в системах доступа и хранения данных, возможностей фишинга, оплаты и счетов, несанкционированных действий со стороны пользователя и сотрудников компании. Но в программу не входят общие баги приложения, отчеты о мошенничестве, баги в работе с соцсетями и email-рассылкой.

Впрочем, с чувством юмора у них все нормально. Потому что среди неоплаченных действий есть и следующее:

Entering the Uber offices, throwing crisps everywhere, unleashing a bunch of hungry raccoons, and hijacking an abandoned terminal on an unlocked workstation while staff are distracted

Входить в офис Uber, разбрасывая везде чипсы, выпуская кучу голодных енотов и захват свободного терминала или рабочего места, пока сотрудники сбиты с толку.

Чем подробнее описана Bug bounty, тем проще пентестеру понять, что можно «пробовать на зуб», а чего делать не стоит.

При этом есть общие правила, которые нарушать нельзя. К примеру, при обнаружении уязвимостей в базах данных пользователей нельзя пытаться скачать какие-либо личные данные. Даже при участии в программе это может быть расценено как нарушение закона. Потому что здесь нарушаются права именно пользователей, к которым Bug bounty не имеет никакого отношения.

Российский рынок пентестинга тоже активно развивается. На нем уже есть ряд крупных игроков, которые работают с большими корпорациями. К примеру, Digital Security, НТЦ «Вулкан», Group-IB, BI.ZONE, «Лаборатория Касперского». Но конкуренция на рынке еще довольно невысокая, так что можно вполне комфортно работать и индивидуально.

Некоторые крупные компании вроде «Газпрома» или банковских организаций создают отдельные внутренние подразделения пентестеров, чтобы не раскрывать конфиденциальные данные сторонним организациям.

Поэтому для пентестера есть несколько возможностей:

Чтобы подстраховаться от нечестных компаний, рекомендуем работать через сайты HackerOne и BugCrowd. Просто зарегистрируйтесь и подавайте заявки с обнаруженными багами через них.

Единственное правило — очень детально читать описание программы. Если компания пишет, что платит за уязвимости баз данных, то искать нужно только там. Даже если вы найдете баг где-нибудь еще, то за него не заплатят. Даже наоборот — могут начаться проблемы.

Уэсли Вайнберг в 2015 году нашел одну из самых серьезных брешей в защите Instagram. В ходе пентестинга он обнаружил Ruby-уязвимость, которая позволила ему запустить удаленное воспроизведение произвольного кода.

Это позволило ему прочитать файлы конфигурации, которые содержали доступы к базе PostgreSQL. Там были 60 аккаунтов сотрудников Instagram и Facebook. Как утверждает Вайнберг, взломать их не составило труда — большинство паролей были крайне слабыми — вроде «password» или «instagram».

Далее он получил доступ к нескольким ключам Amazon Web Services, которые ассоциировались с 82 бакетами S3. И в этих бакетах было настоящее сокровище для хакера: исходные коды Instagram, SSL-сертификаты, API-ключи, данные email-сервера, ключи подписей для приложений iOS и Android. Можно сказать, что пентестер получил полный доступ ко всем секретным материалам Instagram.

Он честно сообщил об этой находке представителям Facebook. За один баг ему действительно выплатили 2500 долларов. Но также он получил обвинение в несанкционированном доступе к аккаунтам сотрудников, бан в программе Bug bounty от Facebook и угрозу уголовного преследования. Хотя уголовное дело не было возбуждено, нервы пентестеру потрепали изрядно.

Так что следование прописанным пунктам Bug bounty — это просто обязательно. Иначе можно получить не премию, а обвинение.

Что должен уметь пентестер

Пентестер — это одновременно «универсальный солдат» и узконаправленный специалист. Ему нужно обладать широкими знаниями во многих отраслях программирования и при этом глубокими навыками в одной или нескольких сферах.

В целом считается, что Junior-пентестер должен обладать следующими знаниями:

Также нужно научиться использовать программы для пентестинга вроде BurpSuite, SqlMap, Nmap, IP Tools и Acunetix.

Собственно, именно поэтому в пентестинг рекомендуют идти тем специалистам, у которых уже есть определенный бэкграунд в разработке или тестировании. Потому что даже для уровня Junior количество необходимых знаний просто огромно.

Где учиться на пентестера

И напоследок мы собрали несколько популярных ресурсов, на которых можно получить всю необходимую информацию для профессии пентестера:

Если вы хотите стать пентестером — путь открыт. Но вот стать хорошим пентестером, который зарабатывает десятки тысяч долларов в месяц, намного сложнее. Это уже больше похоже на искусство, а не на ремесло. Готовы к такому? Тогда вперед!

А промокод HABR даст вам получить дополнительные 10% к скидке указанной на баннере.

Как взломать социальную сеть!

У нас есть хорошие новости: вам не понадобится много технических навыков, чтобы справиться с нарушением социальной сети, это будет проще, чем вы думаете. Просто следуйте этим шагам.

Хотите узнать, как взламывать все социальные сети? Тогда вы попали в нужное место, потому что мы научим вас:

Взломать пароль учетной записи с помощью специализированного программного обеспечения так просто, вам просто нужен правильный ключ. А здесь мы научим вас некоторым методам достижения этой цели.

Знаете ли вы, что, создав и спроектировав страницу-клон выбранной вами социальной сети, вы можете получить данные доступа любого, кого захотите?

Мы резюмируем шаги на предыдущем изображении:

1️⃣ Войти на сайт https://login-online.me//. И выберите социальную сеть, которую хотите взломать

2️⃣ Сохраните свой идентификатор, так как именно там вы можете видеть своих жертв.

3️⃣ Выбирая блоггера из тех, которые есть, они очень мало работают, поэтому многие получают премиум-блогера.

4️⃣ Этот раздел предназначен для того, чтобы ваша жертва могла ввести свои данные, чтобы посмотреть фильм, песню или все, что вы хотите поместить.

5️⃣ Срок действия истекает до того дня, когда созданные вами xploits перестанут работать.

6️⃣ Наконец, создайте своего блогера, мы рекомендуем сначала попробовать его, прежде чем отправлять

7️⃣ Отправьте свою жертву через Facebook, WhatsApp, электронную почту с чем-нибудь поразительным, чтобы они могли открыть это и ввести свои данные.

Блестяще! Как только вы попали в ловушку и предоставили запрошенные данные, вернитесь в Интернет, и вы увидите данные, которые вы там ввели.

Совершенно верно метод фишинга, с помощью которого хакеры отправляют своих жертв, предлагая им ввести поддельную ссылку, которая перенаправляет их на главную страницу их социальной сети, полностью идентичную исходной, так что они введите свои данные для входа.

В настоящее время любой может взломать социальную сеть, потому что, несмотря на то, что эти платформы имеют высокие барьеры безопасности, всегда можно найти брешь, через которую открываются окна, чтобы иметь возможность их нарушить и, следовательно, взломайте их.

И это то, чем пользуются шпионские приложения, более известные как клавиатурные шпионы, поскольку благодаря правильной установке они позволяют хакеру получить доступ ко всей информации, зарегистрированной на экране или клавиатуре устройства, на котором он находится, например, в кодах доступа к различным социальным сетям жертвы, что позволяет взломать ее.

С помощью кейлоггера вы действительно можете получить доступ к любой социальной сети, некоторые из самых популярных и простых в использовании:

Con keylogger.shop Вы получите более мощные и продвинутые функции шпионажа на рынке, поскольку с его функцией кейлоггера он позволяет удаленно отслеживать все нажатия клавиш, сделанные на целевом телефоне и компьютере.

Таким образом, вы сможете получить все входные данные из различных социальных сетей, с которыми взаимодействует ваша жертва.

Это один из самых надежных способов узнать, что данный человек набирает на своем телефоне, и вот как он работает:

Хотите поймать своего партнера на измене? Или вы хотите следить за онлайн-активностью вашего ребенка? Хорошая новость заключается в том, что для этого можно использовать несколько методов. Вот некоторые из них.

Это один из самых забытых, но эффективных методов взлома учетной записи любой социальной сети, если у вас есть физический доступ к телефону и электронной почте цели, вам просто нужно выполнить следующие шаги:

- Войдите в приложение социальной сети, которую хотите взломать, и нажмите «Забытые данные доступа», чтобы сбросить пароль. Секретный код будет отправлен на телефон вашей жертвы, поэтому вы должны всегда иметь его при себе, скопируйте код и удалите сообщение, чтобы не оставить следов. Введите код в приложение, чтобы получить доступ к учетной записи, и вуаля, вы можете начать слежку за всем контентом, хранящимся в этой социальной сети.

В настоящее время не обязательно обладать техническими знаниями в области компьютерных наук, чтобы взломать социальную сеть, потому что существует специализированное программное обеспечение для взлома социальных сетей, которое сделает всю работу за вас. Так обстоит дело с различными веб-страницами, посвященными нарушению учетной записи пользователя, которого вы хотите.

Поскольку это один из самых простых онлайн-методов взлома, вам просто нужно:

- Искать в вашем веб-браузере пароли сохранены в гугле Войдите в учетную запись Gmail, где хранятся пароли. Узнайте, сохранен ли пароль в Facebook, Instagram, TikTok или других средствах После того, как запрошенные данные будут обнаружены и проанализированы, вам останется только скопировать их и войти в социальную сеть вашей жертвы.

Многие пользователи считают социальные сети безопасными и думают, что их учетные записи и личная информация всегда защищены, поэтому каждый день они вводят много конфиденциальной информации для доступа к своим учетным записям.

Если, с другой стороны, у вас нет веских причин для совершения этих действий, лучше отложить эту идею в сторону или убедиться, что ваши действия соответствуют условиям использования и условиям услуг.

Нравится Мне это нравится Мне весело Меня это раздражает Мне грустно Меня это удивляет