Класс средств эп кс1 и кс2 что это

Использование шифрования в компаниях России

Введение

Ситуация изменилась лишь в 1990 году, когда в действие был введен стандарт шифрования ГОСТ 28147-89. Изначально алгоритм имел гриф ДСП и официально «полностью открытым» стал лишь в 1994 году.

Сложно точно сказать, когда именно в отечественной криптографии был совершен информационный прорыв. Скорее всего, это произошло с появлением у широкой общественности доступа в интернет, после чего в сети начали публиковаться многочисленные материалы с описаниями криптографических алгоритмов и протоколов, статьи по киптоанализу и другая информация, имеющая отношение к шифрованию.

В сложившихся условиях криптография больше не могла оставаться прерогативой одного лишь государства. Кроме того, развитие информационных технологий и средств связи обусловило потребность в использовании средств криптографической защиты коммерческими компаниями и организациями.

Сегодня к средствам криптографической защиты информации (СКЗИ) относят: средства шифрования, средства имитозащиты, средства электронной цифровой подписи, средства кодирования, средства изготовления ключевых документов и сами ключевые документы. [4, с2-3.]

Далее в статье речь пойдет о том, какое практическое применение на настоящий момент шифрование и СКЗИ нашли в российских компаниях и организациях. Будут рассмотрены следующие направления:

Применение криптографии и СКЗИ в российских компаниях

1. Внедрение криптосредств в системы защиты персональных данных

Деятельность практически любой российской компании сегодня связана с хранением и обработкой персональных данных (ПДн) различных категорий, к защите которых законодательством РФ выдвигается ряд требований [1]. Для их выполнения руководство компании, прежде всего, сталкивается с необходимостью формирования модели угроз персональным данным и разработки на ее основе системы защиты персональных данных, в состав которой должно входить средство криптографической защиты информации. [2, с 1.]

К СКЗИ, внедренному в систему защиты персональных данных, выдвигаются следующие требования:

Таким образом, средства криптографической защиты сегодня эффективно используются компаниями и организациями для защиты персональных данных российских граждан и являются одной из наиболее важных составляющих в системах защиты персональных данных.

2. Защита корпоративной информации

Если в п.1 использование крпитогарфических средств обусловлено, прежде всего, требованиями законодательства РФ, то в данном случае в применении СКЗИ заинтересовано руководство самой компании. С помощью средства шифрования компания получает возможность защитить свою корпоративную информацию – сведения, представляющие коммерческую тайну, интеллектуальную собственность, оперативную и техническую информацию и др.

На сегодняшний день для эффективного применения в корпоративной среде, программа для шифрования должна обеспечивать:

3. Электронная подпись

Электронная подпись (ЭП) сегодня является полноценным аналогом собственноручной подписи и может быть использована юридическими и физическими лицами для того, чтобы обеспечить документу в цифровом формате юридическую силу. Применение ЭП в электронных системах документооборота значительно увеличивает скорость заключения коммерческих сделок, уменьшает объем бумажных бухгалтерских документов, экономит время сотрудников. Кроме того, ЭП сокращает расходы предприятия на заключение договоров, оформление платежных документов, получение различных справок от государственных учреждений и многое другое.

Средства криптографической защиты, как правило, имеют в своем составе функции по созданию и проверке электронных подписей. Российским законодательством к таким СКЗИ выдвигаются следующие требования [5, с 3.]:

4. Шифрование электронной почты

Для большинства компаний электронная почта является основным средством коммуникации между сотрудниками. Ни для кого не секрет, что по корпоративной электронной почте сегодня пересылается огромное количество конфиденциальной информации: договора, счета, сведения о продуктах и ценовых политиках компании, финансовые показатели и др. Если подобная информация окажется доступной для конкурентов, это может нанести значительный ущерб компании вплоть до прекращения ее деятельности.

Поэтому защита корпоративной почты – крайне важная составляющая в обеспечении информационной безопасности компании, реализация которой становится возможной также благодаря использованию криптографии и средств шифрования.

Большинство почтовых клиентов, таких как Outlook, Thinderbird, The Bat! и др., позволяют настроить обмен зашифрованными сообщениями на основе сертификатов открытого и закрытого ключа (сертификаты в форматах X.509 и PKCS#12 соответственно), создаваемых при помощи средств криптографической защиты.

Здесь также следует упомянуть о возможности криптографических средств работать в качестве удостоверяющих центров (УЦ). Основное предназначение удостоверяющего центра — выдача сертификатов шифрования и подтверждение подлинности ключей шифрования. В соответствии с российским законодательством, УЦ подразделяются на классы (КС1, КС2, КС3, КВ1, КВ2, КА1), к каждому из которых выдвигается ряд требований [5]. При этом, класс СКЗИ, использующегося в средствах УЦ, должен быть не ниже соответствующего класса УЦ [5, с 14.].

Использование CyberSafe Enterprise

Разрабатывая программу CyberSafe Enterprise мы постарались учесть все вышеописанные возможности, включив их в функциональный набор программы. Так, она поддерживает функции, перечисленные в п.2 данной статьи, шифрование электронной почты, создание и проверку цифровых подписей, а также работу в качестве удостоверяющего центра.

Наличие в CyberSafe сервера публичных ключей позволяет компаниям организовать удобный обмен ключами между своими сотрудниками, где каждый из них может опубликовать свой открытый ключ, а также скачать открытые ключи других пользователей.

Таким образом, имея в своем составе встроенное СКЗИ КриптоПро CSP, программа CyberSafe Enterprise может быть использована в системе защиты персональных данных классов КС1 и КС2.

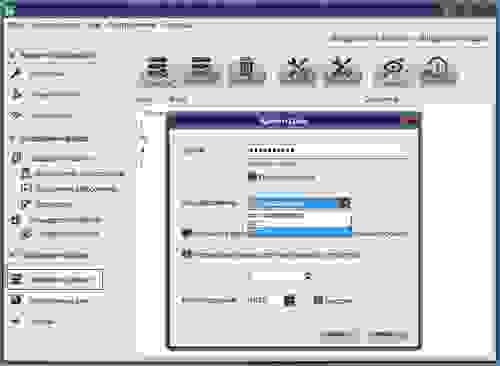

После установки КриптоПро CSP на компьютер пользователя при создании сертификата в CyberSafe Enterprise появится возможность создать сертификат КриптоПРО:

Далее необходимо выбрать место хранения контейнера закрытого ключа КриптоПро и задать пароль к контейнеру. Для хранения может быть использован реестр операционной системы либо съемный носитель (токен):

После завершения создания сертификата CyberSafe ключи КриптоПРО также созданы, отображаются на вашей связке и доступны для использования:

В том случае, если возникает необходимость экспортировать ключи КриптоПро в отдельный файл, это можно сделать через стандартную функцию экспорта ключей CyberSafe:

Если вы хотите зашифровать файлы для передачи другим пользователям (или подписать их своей цифровой подписью) и использовать для этого ключи КриптоПро, из списка доступных криптопровайдеров необходимо выбрать КриптоПро:

В том случае, если вы хотите использовать ключи КриптоПро для прозрачного шифрования файлов, в окне выбора сертификатов в качестве криптопровайдера также следует указать КриптоПро:

В CyberSafe существует возможность использовать КриптоПРО и алгоритм ГОСТ для шифрования логических дисков/разделов и создания виртуальных зашифрованных дисков:

Также, на основе сертификатов КриптоПро, может быть настроено шифрование электронной почты. В КприптоПро CSP алгоритмы формирования и проверки ЭП реализованы в соответствии с требованиями стандарта ГОСТ Р 34.10-2012, алгоритм шифрования/дешифрования данных реализован в соответствии с требованиями стандарта ГОСТ 28147-89.

На сегодняшний день CyberSafe является единственной программой, которая сочетает в себе функции по шифрованию файлов, сетевых папок, логических дисков, электронной почты и возможность работы в качестве удостоверяющего центра с поддержкой стандартов шифрования ГОСТ 28147-89 и ГОСТ Р 34.10-2012.

Виды электронных подписей в России и требования к Средствам ЭП

02 Ноября 2016 в категории: security

Принятый ещё в апреле 2011 года Федеральный закон N 63-ФЗ ”Об электронной подписи” определил следующие два вида электронной подписи (ЭП): простая ЭП и усиленная ЭП, из которых вторая в свою очередь бывает неквалифицированной и квалифицированной.

Простой электронной подписью является электронная подпись, которая посредством использования кодов, паролей или иных средств подтверждает факт формирования электронной подписи определенным лицом.

Усиленная же электронная подпись обязательно использует криптографические преобразования. Вот требования для усиленной неквалифицированной ЭП (или просто неквалифицированной ЭП):

1) получена в результате криптографического преобразования информации с использованием ключа электронной подписи;

2) позволяет определить лицо, подписавшее электронный документ;

3) позволяет обнаружить факт внесения изменений в электронный документ после момента его подписания;

4) создается с использованием средств электронной подписи.

Как видно, усиленная ЭП в отличие от простой ЭП должна позволять обнаруживать изменения в электронном документе (понятно, что с помощью пароля такое не реализовать), а формировать её нужно с использованием Средств ЭП:

1) ключ проверки электронной подписи указан в квалифицированном сертификате;

2) для создания и проверки электронной подписи используются средства электронной подписи, имеющие подтверждение соответствия требованиям, установленным в соответствии с настоящим Федеральным законом.

Далее по тексту закона приведён исчерпывающий перечень сведений, которые должен содержать квалифицированный сертификат и указано, что создаётся он только с использованием средств аккредитованного удостоверяющего центра.

Используемое для создания и проверки квалифицированной электронной подписи Средство ЭП тоже подойдёт не любое, а только то, которое имеет подтверждение соответствия установленным требованиям.

Вот такая получается таблица, кратко поясняющая основные различия между видами электронных подписей в соответствии с 63-ФЗ:

Замечу на полях, что создание ключа ЭП и ключа проверки ЭП возможно лишь в паре (те самые открытый и закрытый ключи в асимметричной криптографии).

Сами же шифровальные средства определены в Постановлении Правительства РФ от 16 апреля 2012 г. N 313 “Об утверждении Положения о лицензировании деятельности…”, вот выдержка из определения:

К шифровальным (криптографическим) средствам (средствам криптографической защиты информации), включая документацию на эти средства, относятся:

…

в) средства электронной подписи;

По мне, так имеем рекурсивное зацикленное определение понятия через само себя =) Ну, да не будем казуистам. По сути, под понятие средство ЭП попадают в том числе чисто программные, программно-технические средства и даже целые комплексы и системы.

Вернёмся к 63-ФЗ и посмотрим, какие требования есть для Средств ЭП. Вот что они должны делать:

1) позволяют установить факт изменения подписанного электронного документа после момента его подписания;

2) обеспечивают практическую невозможность вычисления ключа электронной подписи из электронной подписи или из ключа ее проверки.

Для случаев подписи документов, содержащих гостайну, или при работе Средства ЭП в системах, содержащих гостайну, требуется подтверждение соответствия обязательным требованиям по защите сведений соответствующей степени секретности. Вполне логично, так как Гостайна у нас регулируется отдельно и требования там тоже свои отдельные.

Есть ещё важная оговорка про подпись документов, содержащих информацию ограниченного доступа (в том числе персональные данные): Средства ЭП не должны нарушать конфиденциальность такой информации. Насколько я понимаю, тут идёт речь про то, что для такой информации нельзя, например, использовать облачные незащищённые в соответствии с требованиями законодательства сервисы электронной подписи.

Если средство электронной подписи используется для автоматического создания и (или) автоматической проверки электронных подписей в информационной системе, то на этом требования к нему заканчиваются. Автоматическое создание, например, может применяться при оказании государственных услуг. Тогда в сертификате вовсе может быть не указано конкретное физическое лицо, а создание ЭП осуществляется, скажем, системой принятия отчётности (для подтверждения того факта, что отчётность была получена в срок, например).

В случаях же неавтоматического создания и проверки электронной подписи к Средствами ЭП предъявляются дополнительные требования.

При создании электронной подписи Средства ЭП должны:

1) показывать самостоятельно или с использованием программных, программно-аппаратных и технических средств, необходимых для отображения информации, подписываемой с использованием указанных средств, лицу, осуществляющему создание электронной подписи, содержание информации, подписание которой производится;

2) создавать электронную подпись только после подтверждения лицом, подписывающим электронный документ, операции по созданию электронной подписи;

3) однозначно показывать, что электронная подпись создана.

При проверке электронной подписи Средство ЭП должно:

1) показывать самостоятельно или с использованием программных, программно-аппаратных и технических средств, необходимых для отображения информации, подписанной с использованием указанных средств, содержание электронного документа, подписанного электронной подписью;

2) показывать информацию о внесении изменений в подписанный электронной подписью электронный документ;

3) указывать на лицо, с использованием ключа электронной подписи которого подписаны электронные документы.

Таковы, вкратце, основные требования к Средствам ЭП в 63-ФЗ. Однако, в нём также содержится статья про полномочия федеральных органов исполнительной власти в сфере использования электронной подписи, где указано:

Федеральный орган исполнительной власти в области обеспечения безопасности:

1) устанавливает требования к форме квалифицированного сертификата;

2) устанавливает требования к средствам электронной подписи и средствам удостоверяющего центра;

3) осуществляет подтверждение соответствия средств электронной подписи и средств удостоверяющего центра требованиям, установленным в соответствии с настоящим Федеральным законом, и публикует перечень таких средств;

4) по согласованию с уполномоченным федеральным органом устанавливает дополнительные требования к порядку реализации функций аккредитованного удостоверяющего центра и исполнения его обязанностей, а также к обеспечению информационной безопасности аккредитованного удостоверяющего центра.

Да, речь здесь про Средства ЭЦП, а не ЭП, но мы же уже решили не быть казуистами =)

Статья 11 определяет, что :

В последующих статьях 12-18 определяются классы Средств ЭП КС1, КС2, КС3, КВ2, КА1 в зависимости от их способности противостоять таким атакам.

В дальнейших статьях 19-39 сформулированы ещё более детальные требования к составу Средств ЭП для разных классов и к особенностям их работы, из которых особо выделю статьи 20, 22 и 38:

Статья 22. В средстве ЭП должны быть реализованы только заданные в ТЗ на разработку (модернизацию) средства ЭП алгоритмы функционирования средства ЭП.

Статья 38. Криптографические протоколы, обеспечивающие операции с ключевой информацией средства ЭП, должны быть реализованы непосредственно в средстве ЭП.

Смысл тут, упрощённо, в том, что в Средстве ЭП можно использовать только криптографические ГОСТ алгоритмы, при этом они должны быть реализованы в нём самом (нельзя использовать, например, какие-то внешние средства) и никакие другие криптографические алгоритмы и протоколы в Средстве ЭП не должны быть реализованы.

Приложение N 2. Требования к средствам удостоверяющего центра

Приложение N 2

к приказу ФСБ

от 27 декабря 2011 г. N 796

Требования к средствам удостоверяющего центра

С изменениями и дополнениями от:

2. В настоящих Требованиях используются следующие основные понятия, определенные в статье 2 Федерального закона:

Информация об изменениях:

Информация об изменениях:

Информация об изменениях:

Информация об изменениях:

Информация об изменениях:

1 В соответствии с частью 1.1 статьи 3 Федерального закона от 27 декабря 2019 г. N 476-ФЗ «О внесении изменений в Федеральный закон «Об электронной подписи» и статью 1 Федерального закона «О защите прав юридических лиц и индивидуальных предпринимателей при осуществлении государственного контроля (надзора) и муниципального контроля» (Собрание законодательства Российской Федерации, 2019, N 52 (ч. I) ст. 7794; 2020, N 26, ст. 3997) требования к службе меток доверенного времени применяются с 1 января 2021 г.

3. Настоящие Требования устанавливают структуру и содержание требований к средствам УЦ.

5. Настоящие Требования распространяются на средства УЦ, предназначенные для использования на территории Российской Федерации.

1 Зарегистрирован Минюстом России 3 марта 2005 г., регистрационный N 6382.

2 Зарегистрирован Минюстом России 25 мая 2010 г., регистрационный N 17350.

II. Требования к средствам УЦ

9. Средства УЦ класса КС1 противостоят атакам, при создании способов, подготовке и проведении которых используются следующие возможности:

9.2. Подготовка и проведение атак без использования доступа к функциональным возможностям программно-аппаратных средств взаимодействия с УЦ.

9.3. Самостоятельное осуществление создания способов атак, подготовки и проведения атак на следующие объекты:

— документацию на средства УЦ;

— защищаемые электронные документы;

— ключевую, аутентифицирующую и парольную информацию;

— средства УЦ, их программные и аппаратные компоненты;

— данные, передаваемые по каналам связи;

9.4. Внесение на этапах разработки, производства, хранения, транспортировки и ввода в эксплуатацию средств УЦ:

— негативных функциональных возможностей в средства УЦ, в том числе с использованием вредоносных программ;

— несанкционированных изменений в документацию на средства УЦ.

9.5. Получение следующей информации:

— общих сведений об информационной системе, в которой используются средства УЦ (назначение, состав, объекты, в которых размещены ресурсы информационной системы);

— сведений о физических мерах защиты объектов, в которых размещены средства УЦ;

— сведений о мерах по обеспечению защиты контролируемой зоны объектов информационной системы, в которой используются средства УЦ;

— сведений о мерах по разграничению доступа в помещения, в которых размещены средства УЦ;

— содержания находящейся в свободном доступе технической документации на средства УЦ;

— сведений о защищаемой информации, используемой в процессе эксплуатации средств УЦ (виды защищаемой информации: служебная информация, парольная и аутентифицирующая информация, конфигурационная информация, управляющая информация, информация в электронных журналах регистрации; общие сведения о содержании каждого вида защищаемой информации; характеристики безопасности для каждого вида защищаемой информации);

— сведений о линиях связи, по которым передается защищаемая с использованием средств УЦ информация;

— сведений обо всех проявляющихся в каналах связи, не защищенных от НСД к информации организационно-техническими мерами, нарушениях правил эксплуатации средств УЦ;

— сведений обо всех проявляющихся в каналах связи, не защищенных от НСД к информации организационно-техническими мерами, неисправностях и сбоях средств УЦ;

— сведений, получаемых в результате анализа любых доступных для перехвата сигналов от аппаратных компонентов средств УЦ.

— находящихся в свободном доступе или за пределами контролируемой зоны АС и ПО, включая программные и аппаратные компоненты средств УЦ;

— специально разработанных АС и ПО.

9.7. Использование в качестве каналов атак не защищенных от НСД к информации организационно-техническими мерами каналов связи (как вне контролируемой зоны, так и в ее пределах), по которым передается информация, обрабатываемая средствами УЦ.

10. Средства УЦ класса КС2 противостоят атакам, при создании способов, подготовке и проведении которых используются следующие возможности:

10.2. Подготовка и проведение атак из контролируемой зоны.

10.3. Подготовка и проведение атак без использования доступа к АС, на которых реализованы средства УЦ.

10.4. Использование штатных средств информационной системы, в которой используются средства УЦ.

11. Средства УЦ класса КС3 противостоят атакам, при создании способов, подготовке и проведении которых используются следующие возможности:

11.1. Возможности, перечисленные в подпунктах 10.1, 10.4 настоящих Требований.

11.3. Обладание АС УЦ в объеме, зависящем от реализованных мер, направленных на предотвращение и пресечение несанкционированных действий.

12. Средства УЦ класса КВ1 противостоят атакам, при создании способов, подготовке и проведении которых используются следующие возможности:

12.2. Осуществление создания способов и подготовки атак с привлечением специалистов, имеющих опыт разработки и анализа СКЗИ УЦ (включая специалистов в области анализа сигналов линейной передачи и сигналов побочных электромагнитных излучений и наводок СКЗИ УЦ).

12.3. Проведение лабораторных исследований средств УЦ, используемых вне контролируемой зоны в объеме, зависящем от реализованных мер, направленных на предотвращение и пресечение несанкционированных действий.

13. Средства УЦ класса КВ2 противостоят атакам, при создании способов, подготовке и проведении которых используются следующие возможности:

13.1. Возможности, перечисленные в подпунктах 12.1-12.3 настоящих Требований.

13.2. Осуществление создания способов и подготовки атак с привлечением специалистов в области использования для реализации атак недекларированных возможностей прикладного и системного ПО.

13.3. Постановка работ по созданию способов и средств атак в научно-исследовательских центрах, специализирующихся в области разработки и анализа средств УЦ.

13.4. Обладание исходными текстами прикладного ПО, применяемого в информационной системе, в которой используются средства УЦ, и находящейся в свободном доступе документацией.

Информация об изменениях:

13.5. Разработка и реализация с использованием аппаратных и программных средств атак, направленных на выявление и использование имеющихся уязвимостей АС УЦ.

14. Средства УЦ класса КА1 противостоят атакам, при создании способов, подготовке и проведении которых используются следующие возможности:

14.2. Осуществление создания способов и подготовки атак с привлечением научно-исследовательских центров, специализирующихся в области разработки и анализа СКЗИ и в области использования для реализации атак недекларированных возможностей прикладного и системного ПО.

14.3. Обладание всей документацией на аппаратные и программные компоненты средств УЦ.

14.4. Обладание всеми аппаратными компонентами средств УЦ.

15. Средства УЦ должны эксплуатироваться в соответствии с эксплуатационной документацией на средства УЦ. Комплекс организационно-технических мероприятий по обеспечению безопасного функционирования средств УЦ должен быть указан в эксплуатационной документации на средства УЦ.

16. Класс средств ЭП, используемых в средствах УЦ, должен быть не ниже соответствующего класса средств УЦ. Класс средств ЭП, используемых в средствах УЦ, должен быть указан в эксплуатационной документации на средства УЦ.

Класс СКЗИ, используемых в средствах УЦ, должен быть не ниже соответствующего класса средств УЦ. Класс СКЗИ, используемых в средствах УЦ, должен быть указан в эксплуатационной документации на средства УЦ.

17. Каждое требование, предъявляемое к средствам УЦ любого класса, кроме КА1, либо предъявляется к средствам УЦ следующего класса без изменений (в этом случае оно в перечне требований к средствам УЦ следующего класса не указывается), либо ужесточается (в этом случае в перечне требований к средствам УЦ следующего класса приводится ужесточенная формулировка). Требования к средствам УЦ следующего класса могут содержать дополнительные требования, не входящие в требования к средствам УЦ предыдущего класса.

18. Требования к ПО средств УЦ:

18.1. Требования для средств УЦ класса КС1:

— ПО средств УЦ не должно содержать средств, позволяющих модифицировать или искажать алгоритм работы программных средств и АС УЦ.

18.2. Требования для средств УЦ класса КС2:

— прикладное ПО средств УЦ и СКЗИ, используемых в УЦ, должно использовать только документированные функции системного ПО.

18.3. Требования для средств УЦ класса КС3:

— системное и прикладное ПО средств УЦ должно соответствовать 4 уровню контроля отсутствия недекларированных возможностей;

— системное и прикладное ПО средств УЦ не должно содержать известных уязвимостей, опубликованных в общедоступных источниках;

— в состав системного и (или) прикладного ПО средств УЦ должен входить механизм, обеспечивающий очистку оперативной и внешней памяти, используемой для хранения информации ограниченного доступа.

18.4. Требования для средств УЦ класса КВ1 совпадают с требованиями для средств УЦ класса КС3.

18.5. Требования для средств УЦ класса КВ2:

— исходные тексты системного и прикладного ПО средств УЦ должны пройти проверку реализации в них методов и способов защиты информации, противостоящих атакам, для подготовки и проведения которых используются возможности, перечисленные в пунктах 9-13 настоящих Требований;

— исходные тексты системного и прикладного ПО должны пройти проверку на отсутствие недекларированных возможностей;

— системное и прикладное ПО должно быть устойчиво к компьютерным атакам из внешних сетей.

18.6. Требования для средств УЦ класса КА1:

— исходные тексты системного и прикладного ПО средств УЦ должны пройти формальную верификацию реализации в них методов и способов защиты информации, противостоящих атакам, для подготовки и проведения которых используются возможности, перечисленные в пунктах 9-14 настоящих Требований, а также отсутствия в них недекларированных возможностей.

19. Требования к АС УЦ:

19.1. В случае планирования размещения АС УЦ в помещениях, в которых присутствует речевая акустическая и визуальная информация, содержащая сведения, составляющие государственную тайну, и (или) установлены технические средства и системы приема, передачи, обработки, хранения и отображения информации, содержащей сведения, составляющие государственную тайну, технические средства иностранного производства, входящие в состав средств УЦ, должны быть подвергнуты проверкам по выявлению устройств, предназначенных для негласного получения информации, а также исследованиям на соответствие требованиям по защите от утечки информации по каналам побочных электромагнитных излучений и наводок в соответствии с категорией выделенного помещения.

19.2. Требования для средств УЦ класса КС1:

— проводится проверка соответствия реализации целевых функций УЦ на основе системы тестов АС УЦ.

Информация об изменениях:

19.3. Требования для средств УЦ классов КС2, КС3 и КВ1 совпадают с требованиями для средств УЦ класса КС1.

Информация об изменениях:

19.4. Требования для средств УЦ класса КВ2:

— в средствах УЦ должен быть реализован механизм контроля входящих информационных потоков в целях выявления наличия данных, активирующих недекларированные возможности АС;

— в составе средств УЦ для выполнения функций управления ключами ЭП должны использоваться отдельные СКЗИ на базе выделенных аппаратных платформ. Данные СКЗИ не должны эксплуатироваться совместно с другим программным обеспечением, не входящим в состав СКЗИ, в одной среде функционирования.

Информация об изменениях:

19.5. Требования для средств УЦ класса КА1:

— проведение специальной проверки технических средств иностранного производства, входящих в состав АС УЦ, в целях выявления устройств, предназначенных для негласного получения информации;

— проведение исследования наличия недекларированных возможностей АС, внесенных на этапе разработки и изготовления электронной компонентной базы, а также на этапах разработки и производства средств вычислительной техники на ее основе;

— проведение полной верификации АС (совместно с анализом программного кода BIOS), на которых реализуются средства УЦ, с целью исключения недекларированных возможностей.

20. Требования к ролевому разграничению:

20.1. Для обеспечения выполнения функций УЦ средства УЦ должны поддерживать ролевое разграничение членов группы администраторов средств УЦ.

20.2. Требования для средств УЦ класса КС1:

— должны быть определены список ролей и распределение обязанностей между ролями;

— список ролей и распределение обязанностей между ролями должны быть указаны в эксплуатационной документации на средства УЦ.

20.3. Требования для средств УЦ класса КС2 совпадают с требованиями для средств УЦ класса КС1.

Информация об изменениях:

20.4. Требования для средств УЦ класса КС3:

— средства УЦ должны поддерживать следующие обязательные роли:

1) системного администратора с основными обязанностями инсталляции, конфигурации и поддержки функционирования средств УЦ, создания и поддержки профилей членов группы администраторов средств УЦ, конфигурации профиля и параметров журнала аудита;

2) администратора сертификации с основными обязанностями: создание и аннулирование сертификатов ключей проверки ЭП;

— в средствах УЦ должен быть реализован механизм, исключающий возможность авторизации одного члена из группы администраторов средств УЦ для выполнения различных ролей;

— должна быть исключена возможность хищения ключевой информации членом группы администраторов;

— копирование ключевой информации СКЗИ должно быть реализовано в защищенном (зашифрованном) виде.

20.5. Требования для средств УЦ класса KB1:

— средства УЦ должны обеспечивать наличие обязательной роли оператора с основными обязанностями по резервному копированию и восстановлению.

20.6. Требования для средств УЦ класса КВ2 совпадают с требованиями для средств УЦ класса КВ1.

20.7. Требования для средств УЦ класса КА1:

— средства УЦ должны обеспечивать наличие обязательной роли администратора аудита с основными обязанностями: просмотр и поддержка журнала аудита;

— системный администратор не должен иметь возможности вносить изменения в журнал аудита.

21. Требования к целостности средств УЦ:

Информация об изменениях:

21.2. Требования для средств УЦ класса КС1:

— требования к механизму контроля целостности должны быть указаны в ТЗ на разработку (модернизацию) средств УЦ;

— должен быть определен период контроля целостности программных средств и АС УЦ и указан в эксплуатационной документации на средства УЦ;

— должны иметься средства восстановления целостности средств УЦ;

— вероятность ошибки контроля целостности не должна превышать аналогичной вероятности для используемых СКЗИ.

21.3. Требования для средств УЦ класса КС2 совпадают с требованиями для средств УЦ класса КС1.

21.4. Требования для средств УЦ класса КС3:

— контроль целостности должен выполняться не реже одного раза в сутки.

21.5. Требования для средств УЦ класса KB1:

— контроль целостности должен выполняться до загрузки ОС средств УЦ.

Информация об изменениях:

21.6. Требования для средств УЦ класса КВ2:

— контроль целостности должен осуществляться динамически при функционировании средств УЦ.

Информация об изменениях:

21.7. Требования для средств УЦ класса КА1 совпадают с требованиями для средств УЦ класса КВ2.

22. Требования к управлению доступом:

22.1. Средства УЦ должны обеспечивать управление доступом.

22.2. Требования для средств УЦ класса КС1:

— должны быть определены требования к управлению доступом и указаны в ТЗ на разработку (модернизацию) средств УЦ.

22.3. Требования для средств УЦ класса КС2 совпадают с требованиями для средств УЦ класса КС1.

22.4. Требования для средств УЦ класса КС3:

— в УЦ должен обеспечиваться дискреционный принцип контроля доступа.

22.5. Требования для средств УЦ класса КВ1 совпадают с требованиями для средств УЦ класса КС3.

22.6. Требования для средств УЦ класса КВ2:

должно быть обеспечено создание замкнутой рабочей среды 1 средств УЦ.

1 Программная среда, которая допускает существование в ней только фиксированного набора субъектов (программ, процессов).

22.7. Требования для средств УЦ класса КА1:

— в УЦ должен обеспечиваться мандатный принцип контроля доступа;

2 Лица, являющиеся членами группы администраторов средств УЦ и заведомо не являющиеся нарушителями.

23. Требования к идентификации и аутентификации:

23.1. Идентификация и аутентификация включают в себя распознавание пользователя средств УЦ, члена группы администраторов средств УЦ или процесса и проверку их подлинности. Механизм аутентификации должен блокировать доступ этих субъектов к функциям УЦ при отрицательном результате аутентификации.

23.2. В средствах УЦ для любой реализованной процедуры аутентификации должен быть применен механизм ограничения количества следующих подряд попыток аутентификации одного субъекта доступа, число которых не должно быть больше трех. При превышении числа следующих подряд попыток аутентификации одного субъекта доступа установленного предельного значения доступ этого субъекта доступа к средствам УЦ должен быть заблокирован на промежуток времени, который указывается в ТЗ на разработку (модернизацию) средств УЦ.

23.3. Требования для средств УЦ класса КС1:

— описание процедуры регистрации пользователей средств УЦ (внесения данных в реестр пользователей средств УЦ) должно содержаться в эксплуатационной документации на средства УЦ;

— для всех лиц, осуществляющих доступ к средствам УЦ, должна проводиться аутентификация. При этом допускается ограничиться использованием для аутентификации только символьного периодически изменяющегося пароля из не менее чем 8 символов при мощности алфавита не менее 36 символов. Период изменения пароля не должен быть больше 6 месяцев.

Информация об изменениях:

23.4. Требования для средств УЦ класса КС2:

— необходимость предъявления пользователем средств УЦ при его регистрации документов, удостоверяющих личность, должна быть отражена в эксплуатационной документации на средства УЦ;

— для всех пользователей средств УЦ допускается использование механизмов удаленной аутентификации. Специальные характеристики механизмов удаленной аутентификации должны быть подтверждены в рамках проведения проверки соответствия средств УЦ и объектов информатизации, использующих данные средства, настоящим Требованиям;

— при осуществлении локального доступа к средствам УЦ аутентификация членов группы администраторов средств УЦ должна выполняться до перехода в рабочее состояние этих средств УЦ (например, до загрузки базовой ОС) и с применением механизма многофакторной аутентификации, использующего аппаратные идентификаторы.

23.5. Требования для средств УЦ класса КСЗ:

— в средствах УЦ должен быть реализован механизм аутентификации локальных пользователей, имеющих доступ к средствам УЦ, но не входящих в состав группы администраторов средств УЦ.

23.6. Требования для средств УЦ класса KB1:

— при осуществлении удаленного доступа к средствам УЦ использование только символьного пароля не допускается, должны использоваться механизмы аутентификации на основе криптографических протоколов.

23.7. Требования для средств УЦ класса КВ2 совпадают с требованиями для средств УЦ класса KB1.

23.8. Требования для средств УЦ класса КА1:

— в средствах УЦ для любого реализованного механизма аутентификации должна быть реализована возможность установки предельно допустимого количества следующих подряд попыток аутентификации одного субъекта доступа и установки времени блокировки доступа к средствам УЦ на местах их эксплуатации.

24. Требования к защите данных, поступающих (экспортируемых) в (из) УЦ:

24.1. Средства УЦ должны обеспечивать доверенный ввод самоподписанного сертификата ключа проверки ЭП.

24.2. Требования для средств УЦ класса КС1:

— средства УЦ должны обеспечивать передачу данных, содержащих информацию ограниченного доступа, поступающих в УЦ и экспортируемых из УЦ, способом, защищенным от НСД;

— в средствах УЦ должна быть реализована процедура защиты от навязывания ложных сообщений 1 ;

— требования к процедуре защиты от навязывания ложных сообщений указываются в ТЗ на разработку (модернизацию) средств УЦ.

1 Навязывание ложного сообщения представляет собой действие, воспринимаемое участниками электронного взаимодействия или средствами УЦ как передача истинного сообщения способом, защищенным от НСД.

Информация об изменениях:

24.3. Требования для средств УЦ класса КС2:

— средства УЦ должны обеспечивать защиту первоначального запроса на сертификат ключа проверки ЭП;

— средства УЦ должны принимать критичную для функционирования УЦ информацию, только если она подписана ЭП;

— в средствах УЦ должен быть реализован механизм защиты от навязывания ложных сообщений на основе использования средств ЭП, получивших подтверждение соответствия требованиям к средствам ЭП, класс которых соответствует классу средств УЦ;

— в средствах УЦ должен быть реализован механизм защиты данных при передаче их между физически разделенными компонентами на основе использования СКЗИ, класс которых не ниже класса средств УЦ.

Информация об изменениях:

24.4. Требования для средств УЦ классов КС3, КВ1, КВ2 и КА1 совпадают с требованиями для средств УЦ класса КС2.

Информация об изменениях:

Информация об изменениях:

25. Требования к регистрации событий:

25.1. Базовая ОС средств УЦ должна поддерживать ведение журнала аудита системных событий.

Информация об изменениях:

25.2. Требования для средств УЦ класса КС1:

— в средствах УЦ должен быть реализован механизм, производящий выборочную регистрацию событий в журнале аудита, связанных с выполнением УЦ своих функций;

— список регистрируемых событий должен содержаться в эксплуатационной документации на средства УЦ;

— список регистрируемых событий должен включать факты (попытки) изменения системного времени средств УЦ.

25.3. Требования для средств УЦ класса КС2 совпадают с требованиями для средств УЦ класса КС1.

Информация об изменениях:

25.4. Требования для средств УЦ класса КС3:

— должны быть приняты меры обнаружения несанкционированных изменений журнала аудита.

25.5. Требования для средств УЦ класса КВ1 совпадают с требованиями для средств УЦ класса КС3.

25.6. Требования для средств УЦ класса КВ2:

— должны быть приняты меры обнаружения несанкционированных изменений каждой записи в журнале аудита.

25.7. Требования для средств УЦ класса КА1:

— журнал аудита должен быть доступен только администратору аудита, который может осуществлять только его просмотр, копирование и полную очистку. После очистки первой записью в журнале аудита должен автоматически регистрироваться факт очистки с указанием даты, времени и информации о лице, производившем операцию.

26. Требования по надежности и устойчивости функционирования средств УЦ:

26.1. Должны быть определены требования по надежности и устойчивости функционирования средств УЦ и указаны в ТЗ на разработку (модернизацию) средств УЦ.

26.2. Требования для средств УЦ класса КС1:

— проводится расчет вероятности сбоев и неисправностей АС УЦ, приводящих к невыполнению УЦ своих функций.

26.3. Требования для средств УЦ класса КС2:

— должно осуществляться тестирование устойчивости функционирования средств УЦ.

26.4. Требования для средств УЦ класса КС3:

— должны быть определены требования по времени восстановления средств УЦ после сбоя и указаны в ТЗ на разработку (модернизацию) средств УЦ;

— меры и средства повышения надежности и устойчивости функционирования средств УЦ должны содержать механизмы квотирования ресурсов средств УЦ.

26.5. Требования для средств УЦ класса KB1:

— вероятность сбоев и неисправностей АС УЦ, приводящих к невыполнению УЦ своих функций, в течение суток не должна превышать аналогичной вероятности для используемых СКЗИ.

26.6. Требования для средств УЦ классов КВ2 и КА1 совпадают с требованиями для средств УЦ класса КВ1.

27. Требования к ключевой информации:

27.1. Порядок создания, использования, хранения и уничтожения ключевой информации определяется в соответствии с требованиями эксплуатационной документации на средства ЭП и иные СКЗИ, используемые средствами УЦ.

27.2. Срок действия ключа ЭП средства ЭП, используемого средствами УЦ, должен соответствовать требованиям, установленным к средствам ЭП.

Информация об изменениях:

27.3. Требования для средств УЦ класса КС1:

— не допускается копирование информации ключевых документов (криптографических ключей, в том числе ключей ЭП) на носители (например, жесткий диск), не являющиеся ключевыми носителями, без ее предварительного шифрования (которое должно осуществляться встроенной функцией используемого СКЗИ). Копирование ключевых документов должно осуществляться только в соответствии с эксплуатационной документацией на используемое СКЗИ;

— сроки действия всех ключей должны быть указаны в эксплуатационной документации на средства УЦ.

27.4. Требования для средств УЦ классов КС2 и КС3 совпадают с требованиями для средств УЦ класса КС1.

27.5. Требования для средств УЦ класса KB1:

— должны быть приняты организационно-технические меры, исключающие возможность компрометации ключа ЭП, используемого для подписи сертификатов ключей проверки ЭП и списков аннулированных сертификатов, при компрометации ключевой информации, доступной одному лицу.

Информация об изменениях:

27.6. Требования для средств УЦ класса КВ2:

— ключи ЭП, используемые для подписи сертификатов ключей проверки ЭП, списков аннулированных сертификатов и меток доверенного времени, должны генерироваться, храниться, использоваться и уничтожаться в средстве ЭП;

— должны быть приняты организационно-технические меры, исключающие возможность компрометации ключа ЭП, используемого для подписи сертификатов ключей проверки ЭП и списков аннулированных сертификатов, при компрометации ключевой информации, доступной двум лицам.

27.7. Требования для средств УЦ класса КА1:

— должны быть приняты организационно-технические меры, исключающие возможность компрометации ключа ЭП, используемого для подписи сертификатов ключей проверки ЭП и списков аннулированных сертификатов, при компрометации ключевой информации, доступной трем лицам.

28. Требования к резервному копированию и восстановлению работоспособности средств УЦ:

28.1. Средства УЦ должны реализовывать функции резервного копирования и восстановления на случай повреждения АС и (или) информации, обрабатываемой средствами УЦ. В ходе резервного копирования должна быть исключена возможность копирования криптографических ключей.

28.2. Требования для средств УЦ класса КС1:

— данные, сохраненные при резервном копировании, должны быть достаточны для восстановления функционирования средств УЦ в состояние, зафиксированное на момент копирования.

28.3. Требования для средств УЦ классов КС2 и КС3 совпадают с требованиями для средств УЦ класса КС1.

28.4. Требования для средств УЦ класса KB1:

— должны быть приняты меры обнаружения несанкционированных изменений сохраненных данных;

— должны быть определены требования по времени восстановления и указаны в ТЗ на разработку (модернизацию) средств УЦ и в эксплуатационной документации на средства УЦ.

28.5. Требования для средств УЦ класса КВ2:

— сохраняемая при резервном копировании защищаемая информация должна сохраняться только в зашифрованном виде.

28.6. Требования для средств УЦ класса КА1 совпадают с требованиями для средств УЦ класса КВ2.

29. Требования к созданию и аннулированию сертификатов ключей проверки ЭП:

Информация об изменениях:

29.1. Протоколы создания и аннулирования сертификатов ключей проверки ЭП, а также схема передачи заявления на создание сертификата ключа проверки ЭП должны быть описаны в эксплуатационной документации на средства УЦ.

29.3. Средства УЦ должны реализовывать протокол аннулирования сертификата ключа проверки ЭП с использованием списков аннулированных сертификатов.

29.4. Допускается реализация протоколов аннулирования без использования списков аннулированных сертификатов, требования к которым должны быть указаны в ТЗ на разработку (модернизацию) средств УЦ.

29.5. Требования для средств УЦ класса КС1:

— в средствах УЦ должна быть реализована функция изготовления сертификата ключа проверки ЭП на бумажном носителе. Порядок выдачи сертификата ключа проверки ЭП на бумажном носителе, а также процедура контроля соответствия сертификата ключа проверки ЭП в электронном виде и на бумажном носителе должны быть указаны в эксплуатационной документации на средства УЦ;

— в средствах УЦ в отношении владельца сертификата ключа проверки ЭП должны быть реализованы механизмы проверки уникальности ключа проверки ЭП и обладания соответствующим ключом ЭП.

29.6. Требования для средств УЦ класса КС2 совпадают с требованиями для средств УЦ класса КС1.

29.7. Требования для средств УЦ класса КС3:

— погрешность значений времени в сертификатах ключей проверки ЭП и списках аннулированных сертификатов не должна превышать 10 минут.

29.8. Требования для средств УЦ класса KB1:

— погрешность значений времени в сертификатах ключей проверки ЭП и списках аннулированных сертификатов не должна превышать 5 минут.

29.9. Требования для средств УЦ классов КВ2 и КА1 совпадают с требованиями для средств УЦ класса KB1.

30. Требования к структуре сертификата ключа проверки ЭП и списка аннулированных сертификатов:

30.1. Требования для средств УЦ класса КС1:

— допустимые структуры сертификата ключа проверки ЭП и списка аннулированных сертификатов должны быть перечислены в эксплуатационной документации на средства УЦ;

— в средствах УЦ должен быть реализован механизм контроля соответствия создаваемых сертификатов ключей проверки ЭП и списков аннулированных сертификатов заданной структуре;

— в структуре сертификата ключа проверки ЭП должны быть предусмотрены поле, содержащее сведения о классе средств УЦ, с использованием которых был создан настоящий сертификат ключа проверки ЭП, и поле, содержащее сведения о классе средства ЭП владельца сертификата ключа проверки ЭП.

30.2. Требования для средств УЦ классов КС2 и КСЗ совпадают с требованиями для средств УЦ класса КС1.

30.3. Требования для средств УЦ класса KB1:

— в средствах УЦ должен быть реализован механизм задания системным администратором набора допустимых дополнений сертификата ключа проверки ЭП и списка аннулированных сертификатов.

30.4. Требования для средств УЦ классов КВ2 и КА1 совпадают с требованиями для средств УЦ класса KB1.

31. Требования к реестру сертификатов ключей проверки ЭП и обеспечению доступа к нему:

31.1. Требования для средств УЦ класса КС1:

— в средствах УЦ должны быть реализованы механизмы хранения и поиска всех созданных сертификатов ключей проверки ЭП и списков аннулированных сертификатов в реестре, а также сетевого доступа к реестру.

31.2. Требования для средств УЦ класса КС2 совпадают с требованиями для средств УЦ класса КС1.

31.3. Требования для средств УЦ класса КС3:

— в средствах УЦ должен быть реализован механизм поиска сертификатов ключей проверки ЭП и списков аннулированных сертификатов в реестре сертификатов ключей проверки ЭП по различным их атрибутам;

— все изменения реестра сертификатов ключей проверки ЭП должны регистрироваться в журнале аудита.

31.4. Требования для средств УЦ классов KB1, КВ2 и КА1 совпадают с требованиями для средств УЦ класса КС3.

32. Требования к проверке ЭП в сертификате ключа проверки ЭП:

32.1. Должен быть определен механизм проверки подписи в сертификате ключа проверки ЭП по запросу участника электронного взаимодействия и указан в эксплуатационной документации на средства УЦ.

32.2. В средствах УЦ должен быть реализован механизм проверки подлинности ЭП УЦ в выдаваемых им сертификатах ключей проверки ЭП.

32.3. Проверка ЭП в сертификате ключа проверки ЭП осуществляется в соответствии с рекомендациями Х.509, включая обязательную проверку всех критических дополнений.

32.4. Если, исходя из особенностей эксплуатации средств УЦ, допускается использование альтернативных форматов сертификата ключа проверки ЭП, должен быть определен механизм проверки подписи в сертификате ключа проверки ЭП и указан в ТЗ на разработку (модернизацию) средств УЦ.

Информация об изменениях:

33. В состав средств УЦ должна входить служба меток доверенного времени.

Информация об изменениях:

34. Для ограничения возможностей по построению каналов атак на средства УЦ с использованием каналов связи должны применяться средства межсетевого экранирования.

Информация об изменениях:

35. Должны быть определены требования по защите средств УЦ от компьютерных вирусов и компьютерных атак и указаны в ТЗ на разработку (модернизацию) средств УЦ.

Информация об изменениях:

36. При подключении средств УЦ, за исключением средств, реализующих механизм формирования меток доверенного времени, к информационно-телекоммуникационной сети, доступ к которой не ограничен определенным кругом лиц, указанные средства должны соответствовать требованиям к средствам УЦ класса КВ2 или КА1.

Информация об изменениях:

1 Подпункт 47 пункта 9 Положения о Федеральной службе безопасности Российской Федерации, утвержденного Указом Президента Российской Федерации от 11 августа 2003 г. N 960 (Собрание законодательства Российской Федерации, 2003, N 33, ст. 3254; 2018, N 28, ст. 4198).

Информация об изменениях:

Класс СКЗИ средств, реализующих механизмы формирования меток доверенного времени, должен быть не ниже класса КС3. Должно быть обеспечено защищенное хранение криптографических ключей в неэкспортируемом виде.

Исходный код BIOS средств, реализующих механизмы формирования меток доверенного времени, должен пройти анализ на отсутствие известных уязвимостей и возможностей деструктивного воздействия, осуществляемого путем использования программных уязвимостей со стороны каналов связи.