как проверить ддосят ли меня

Как выявить атаку-DDoS на сервер и остановить ее

Продолжим изучать DDoS-атаки. Определенная атака типа «отказ в обслуживании» (DDoS) может произойти с кем угодно и когда угодно. Если вы владелец веб-сайт, который работает на выделенном веб-сервере, важно понять, что такое DDoS-атака, правильно ее идентифицировать и что необходимо предпринять, чтобы остановить и предотвратить ее.

Что такое DDoS-атака?

Во время нормальной работы веб-сервер предоставляет вашу веб-страницу посетителям следующим образом:

— Человек вводит ваш URL в свой веб-браузер.

— Веб-браузер отправляет HTTP-запрос к URL-адресу веб-сайта.

— DNS-серверы вашего провайдера преобразуют URL-адрес в правильный IP-адрес веб-сервера.

— HTTP-запрос направляется через Интернет на веб-сервер.

— Веб-сервер использует страницу, запрошенную в URL, чтобы найти правильный файл HTML.

— Веб-сервер отвечает всем содержимым этого HTML-файла.

— Браузер пользователя получает файл HTML и отображает страницу для пользователя.

Большинство веб-серверов имеют процессор и сетевое оборудование для обработки среднего ожидаемого трафика в день. Для некоторых веб-сайтов это может быть до ста тысяч или даже миллионов посетителей за один день.

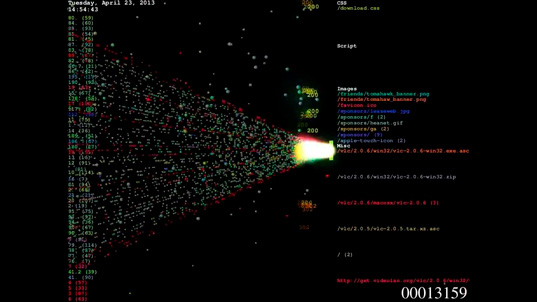

Однако хакер, надеющийся атаковать ваш сайт с помощью DDoS-атаки, использует ботнет из миллионов компьютеров со всего мира, чтобы отправлять тысячи HTTP-запросов в секунду на ваш веб-сервер.

Поскольку ваш веб-сервер не был рассчитан на такой объем трафика, веб-сервер будет отвечать на ваши обычные посетители сайта с сообщением об ошибке «Сервис недоступен». Это также известно как ошибка HTTP 503.

В редких случаях, когда ваш сайт работает на очень маленьком веб-сервере с небольшим количеством доступных ресурсов, сам сервер фактически зависнет.

Как определить DDoS-атаку?

Как вы узнаете, что ваш сайт только что вышел из строя из-за DDoS-атаки? Есть несколько симптомов, которые являются мертвой раздачей.

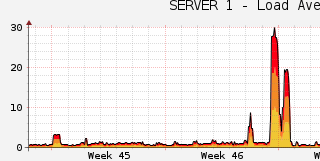

Обычно ошибка 503 HTTP, описанная выше, является четким указанием. Однако еще одним признаком DDoS-атаки является очень сильный скачок пропускной способности.

Вы можете просмотреть это, войдя в свою учетную запись с веб-хостинга и открыв Cpanel. Прокрутите страницу вниз до раздела «Журналы» и выберите «Пропускная способность».

Нормальная диаграмма пропускной способности за последние 24 часа должна показывать относительно постоянную линию, за исключением нескольких небольших пиков.

Однако недавний непропорциональный всплеск пропускной способности, который остается высоким в течение часа и более, является четким свидетельством того, что вы столкнулись с DDoS-атакой на ваш веб-сервер.

Если вы считаете, что обнаружили DDoS-атаку в процессе, важно действовать быстро. Эти атаки потребляют большую пропускную способность сети, и если вы заплатили за хостинг-провайдера, это означает, что их сервер данных будет испытывать такой же скачок пропускной способности. Это может оказать негативное влияние и на других их клиентов.

Как остановить DDoS-атаку

Вы ничего не можете сделать сами, если столкнетесь с DDoS-атакой. Но, позвонив провайдеру веб-хостинга, они могут немедленно заблокировать все входящие HTTP-запросы, направленные на ваш веб-сервер.

Это мгновенно снижает нагрузку на ваш веб-сервер, так что сам сервер не падает. Это также предотвращает негативное влияние атаки на других клиентов хостинг-провайдера.

Хорошей новостью является то, что атака будет прекращена. Плохая новость заключается в том, что, блокируя весь трафик на ваш веб-сервер до завершения атаки, человек, который хотел закрыть ваш сайт, по сути выиграл.

Как победить DDoS-атаку

Если вы выполняете критически важную онлайн-операцию, такую Икак крупный бизнес, и хотите, чтобы ваш сайт был защищен от DDoS-атак, это возможно, но это не дешево. Службы защиты от DDoS работают, создавая своего рода ботнет-счетчик, который больше ботнета, выполняющего DDoS-атаку. Это создает распределенный ответ на входящие HTTP-запросы, даже если таких запросов сотни тысяч или миллионы.

С этими услугами взимается ежемесячная плата за обслуживание. Но если вы окажетесь частой жертвой DDoS-атак, эти службы защиты от DDoS вполне могут стоить своих затрат. DDoS-атаки могут быть в лучшем случае незначительным неудобством, которое приводит к простоям на несколько часов. В худшем случае это может стоить вам значительного количества потерянного онлайн-трафика, не говоря уже о падении клиентов, которые доверяют вашему сайту.

Вычисляем DDOS на сервере

Бывает сидишь такой, никого не трогаешь, а тут тебе звонят и говорят что сервисы работают медленно, сайты открываются по 2-3 минуты умудряются выдавать 504 ошибку.

Расстроенным лезешь в cacti, а там такое:

Далее начинаешь судорожно искать причину всего этого, и выясняется что это обычный DDos…

Ниже будут приведены команды, которые помогут понять вам, что случилось, и точно ли это DDos.

Для начала я рекомендую прочитать статью «Средства мониторинга Linux системы (часть 1?)» в ней подробно описано какие логи нам интересны, как читать вывод команды top и как пользоваться командой ps. Все они нам пригодятся для того чтобы понять какие хосты у нас подверглись атаке и какие узкие места есть на сервере.

Какими командами, и что мы можем определить?

Для начала можно посмотреть число запущенных процессов Apache. Если их более 20-30 то явно уже что-то не так.

Смотрим число процессов Apache в Debian:

Смотрим число процессов Apache в CentOS:

Данной командой мы можем посмотреть количество соединений с сервером:

Так же показателем того, что на сервер идет DDos может служить числе коннектов на 80 или 443 порт. Вот команды способные показать это число:

Существует еще такая разновидность DDod, как SYN. Ниже приведена команда позволяющая определить число SYN запросов на те же 80 и 443 порты:

А эта команда показывает количество SYN запросов:

Следующая команда позволит понять нам, на какой домен идет больше всего запросов:

Теперь посмотрим какое количество запросов приходит с каждого IP. Эта команда показывает по всем портам:

Эта команда показывает количество запросов только по 80 порту:

Эта команда показывает все запросы на 80 порт, не считая их, т.е. «упрощенный» но «наиболее полный» вариант вывода:

Вычислив наиболее активный IP можно так же посмотреть на какие порты идут с него запросы. Тут для примера подставлен IP 127.0.0.1:

Кстати, если у вас не настроен server-status на Apache, то статус этого сервера можно посмотреть в CLI:

Лог Файлы

Естественно рекомендуется смотреть лог файлы вашего сервера Apache и Nginx (если он есть).

Глобальные логи Apache, в Debian, обычно находятся там:

Глобальные логи Nginx находятся там:

Так же не забывайте просматривать логи виртуальных хостов, если хосты у вас настроены. Нас будет интересовать самый большой лог, который «растет» на глазах.

Искать в этих логах нужно аномалии, а именно однотипные запросы без юзер агентов (или с одним и тем же), большое количество запросов с одного и того же IP, запросы без указания виртуального хоста и т.д.

Выявить конкретные IP с числом запросов до сайта можно данной командой:

Так же можно получить статистика по запросам с группировкой по IP с помощью утилиты logtop.

Для начала установим эту утилиту:

И теперь получим статистику:

Следующая команда поможет нам выявить популярные user-агенты:

Как блокировать?

Вот как можно заблокировать tcp запросы на 80 порт с определенного IP:

Так мы блокируем запросы на все порты с определенного IP:

Посмотреть список уже заблокированных мы можем данными командами:

Если нам нужно удалить из блокировки определенный IP, можно воспользоваться этой командой

Чтобы удалить все правила, можно воспользоваться командой:

Немного профилактики, в целях защиты от DDos…

Есть еще некоторые правила, которые смогут оградить нас от бездумных ботов, создающих нагрузку на сервер.

Следующей командой мы установим максимальное количество подключений с одного IP на 80 порт:

Тоже самое можно сделать и для DNS:

Следующее правило в iptables будет препятствовать спуфингу от нашего имени. Как правило, во время ddos мы получаем пакет с установленными флагами SYN и ACK по еще не открытому соединению (этой комбинацией флагов обладает только ответ на SYN-пакет). Это говорит о том, что кто-то послал другому хосту SYN-пакет от нашего имени, и ответ пришел к нам.

По данному правилу, наш хост ответит RST-пакетом, после получения которого атакуемый хост закроет соединение.

Сохранить правила можно следующей командой:

Что еще можно сделать?

Еще не помешает немного «оттюнинговать» ядро, сделать тонкую настройку Apache и Nginx (если таковой стоит), поставить дополнительные модули и пакеты для защиты от атак, такие как Fail2Ban, mod_evasive, ModSecurity..

Но все это темы других статей, которые скоро будут написаны…

DDoS-атака: почему Вас атакуют, чем это грозит, как защититься

Здравствуйте, дорогие читатели!

Только за прошедший год, согласно исследованиям «Лаборатории Касперского», кибератакам подверглось почти 43% компьютеров компаний разного уровня. Если Вы решили создать собственный сайт, не обязательно корпоративный, а просто информационный, помните, Вы – также в группе риска: в любой момент вас могут «ддосить». Именно поэтому как можно быстрее важно понять: DDoS-атака – что это? А также, почему она происходит и как от нее уберечься?

Краткая информация

Бывают DoS и DDoS-атаки. К слову, термины используются преимущественно обычными пользователями, так как технари оперируют более конкретными понятиями, вроде UPD флуд, IP null, Slow Loris, DNS амплификация и прочее. Все эти слова описывают разные типы атак, но принцип работы всегда один.

DDoS-атака (Distributed Denial of Service attack) – это алгоритм действий, в результате которых сайт частично или полностью выходит из строя. За каждой атакой стоит хакер. Причем в одиночку реализовать задуманное ему не удастся: для достижения цели он использует ботнет.

При организации такой атаки на интернет-ресурс отправляется огромное количество ложных запросов. На их обработку сайт тратит массу времени и, в результате, рано или поздно становится недоступным рядовому пользователю. Запросы отправляются с разных компьютеров, сеть которых и называется ботнетом.

Чьи компьютеры попадают в ботнет? Любые, зараженные троянской программой. Последние можно подцепить не только во время серфинга в сети, но и в собственном e-mail-ящике. Увидели письмо от незнакомого адресата? Лучше его не отрывайте. У червя – своя цель, он не атакует компьютер, на который попадает, поэтому антивирусные программы, особенно бесплатные, его с легкостью пропускают.

Хранится на компьютере троян до тех пор, пока не получит команду от своего хозяина. Количество зараженных компьютеров может исчисляться тысячами, находиться они могут по всему миру. Поэтому и затормозить работу, а затем и положить сайт способны довольно быстро (все зависит от его возможностей в обработке информации за единицу времени и параметров трафика).

Причины и последствия

Несмотря на огромное количество атак, в большинстве своем каждая из них – целенаправленна. Просто так, сайты, даже коммерческие, не ддосят. Как правило, все дело в:

Кстати, атаковать могут и ради развлечения. Как правило, это школьники, которые насмотрятся тематических роликов в ютубе и оттачивают свои навыки.

Последствия DDoS-атаки разнообразны. В лучшем случае, сайт будет хуже работать или вообще на некоторое время станет недоступным. В худшем – злоумышленники найдут уязвимость и запустят вирус, чтобы украсть личные данные клиентов и передать всю базу конкурентам.

Как понять, что сайт ддосят

Если никакие меры предостережения владельцем интернет-сайта не предприняты, он может даже не узнать о начавшейся атаке. Ее последствия он заметит потом, увидев в «Метрике» провалы по трафику или самостоятельно заглянув на сайт.

Иногда хостинг-провайдер фиксирует подозрительную активность и сообщает о ней владельцу ресурса в письме, но полностью надеяться на него не стоит.

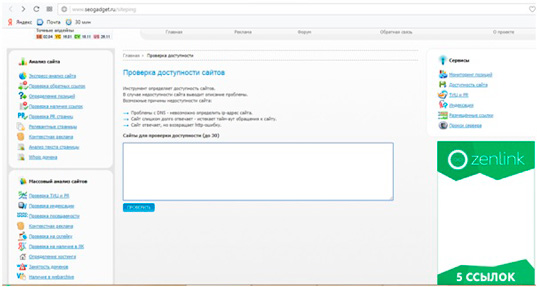

Есть и сторонние сервисы, помогающие понять, в самом ли сайте существующая проблема или в ДДоС-атаке. В их числе – Seogadget.ru. Заходите, ищите слева внизу раздел «Доступность сайта», прописывайте адрес своего в соответствующей форме и жмите «Проверить».

В последнем случае возможны 2 варианта: или дело в атаке, или в высокой посещаемости. Так бывает у сайтов новостных агентств, когда они выкладывают интересную статью, и сервер не справляется с потоком пользователей. Другие сервисы: Ping-Admin.ru, Who Is.

Можно ли уберечься

Универсальной защиты от всех ДДоС-атак нет. Им могут подвергаться как популярные порталы, так и огромные коммерческие площадки. К слову, чтобы противостоять киберпреступникам, Google и Amazon, например, тратят миллиарды на киберзащиту и миллионы на призовые в конкурсах на поиск уязвимостей.

Как защититься небольшому ресурсу? Прежде всего, нужно правильно выбирать хостера. Как правило, услуга защиты предоставляется за отдельную плату. Если во время атаки ваш сайт работает медленнее, провайдер с обязанностями не справляется. Будьте готовы и к тому, что в случае атаки хостер может отключить Ваш сайт, чтобы последствия последней не коснулись других его пользователей.

В то же время владелец атакованного ресурса не пострадает, если у хостинг-провайдера предусмотрена собственная система очистки трафика или он подключен к сторонней. Худший сценарий – если во время атаки на 1 сайт клиента сайт хостера стал недоступен: значит, у него проблемы с защитой и его лучше сменить.

Однако в идеале, важно задуматься о собственной защите еще на этапе проектирования веб-сайта. Для этого нужно оптимизировать память, потребление ресурсов, соединение с базой данных и т. д. или обратиться за помощью к специалистам, которые умеют отсекать паразитный трафик, предотвращать попадание вирусов на сайт.

Ярким примером такой компании является «WSR». Они представляют целый комплекс работ по защите веб-ресурсов от вирусов. Попутно предоставляется возможность настройки мониторинга работоспособности сайта (чтоб не пользоваться сторонними ресурсами). Причем если падает работоспособность вашего хостинга, компания подключает режим FixedWebsite, чтобы обеспечить полную либо частичную доступность к ресурсу во время проведения восстановительных работ.

Обо всех проблемах и вирусах система также уведомляет, дополнительно дает ценные советы относительно того, как сделать сайт надежнее и быстрее. И на этом ее преимущества не заканчиваются. Обо всех читайте на их сайте.

Как я поборол DDoS за 15 минут

Сегодня я бы хотел рассказать об одном удачном опыте из своей жизни. О том, как я отбил DDoS атаку на свой сайт, не имея особых технических навыков. Эта статья может быть для вас полезна, а кому-то просто интересна. Сразу скажу, что это не универсальный метод и подходит не всем. Но для отражения мелких и средних атак самое то.

Начну с того, что в мире сейчас большими темпами растет DDoS пиратство. Злоумышленники все чаще стали вымогать деньги, под предлогом обрушения DDoS. Многие боятся и платят, а потом платят еще и еще. Ошибка номер один, а вернее совет: никогда не платите хакерам. Во-первых, вас просто могут обманывать, у многих из тех кто занимается угрозами — нет возможности атаковать ваш сайт. Во-вторых, заплатите один раз, заплатите и второй и третий и четвертый, а в итоге все равно наймете специалистов для защиты.

Я никогда не думал, что со мной может это случится. Представлял это так: для того, чтобы тебя атаковали, нужно кому-то насолить. Но мои суждения были ошибкой. Одним из субботних вечеров, когда я отдыхал от повседневной работы, на email свалилось письмо. Некто требовал, чтобы я перечислил некое количество Bitcoin, эквивалентной сумме 1000$. Иначе мне грозили DDoS атакой. Я немного запаниковал. Был выходной день, моего администратора не будет до понедельника. Что делать и куда обращаться? Этот вопрос мучал меня. Я стал гуглить. На многих форумах люди советовали не платить и сразу написать злоумышленнику, что оплаты не будет. Там я и узнал, что часто это просто навсего развод. Но мне не повезло. На мое письмо хакер ответил одним словом: “ОК”. А еще через 10 минут мой сайт уже был не доступен. Я не знал что делать, мой сайт, это коммерческий проект и простой каждой минуты для меня был убытком. Конечно, я сразу подумал, что надо воспользоваться услугами компаний профильных в этом деле. Но меня пугало то, что это будет все очень долго, к тому же была суббота.

И тогда я стал думать. Думать как мои знания мне могут помочь в этой ситуации. И вдруг меня осенило. Как-то давно, когда я только начинал свой проект, я пытался самостоятельно построить CDN (Content Delivery Network). Тогда, как и сейчас не хватало знаний в административной части и я не реализовал свою идею. Но зато остались кое-какие знания. В частности, я научился распределять DNS запросы в зависимости от положения пользователя. То есть когда пользователь вбивает домен моего сайта, DNS определяет его местоположение и отправляет на нужный сервер.

Я помню как пытался узнать у хабрасообщества, как это сделать своими силами, кто-то даже дал ответ, но сам я не смог все настроить на своем сервере. Зато нашел компанию, которая позволяет все делать из красивого интерфейса. Сразу скажу, что это не бесплатно, сейчас стартовый тариф стоит 7$ в месяц. Можно указать индивидуальный IP для каждой страны, а можно сразу и для всего континента.

Я понимал, что DDoS скорее всего идет с ботов, которые находятся по всему миру. А 95% моих клиентов и пользователей сайта находятся в России. Вот так просто, я быстренько сменил DNS сервера на сервера компании о которой сказано выше. Далее для России указал IP адрес своего сервера, а для всех остальных стран указал 8.8.8.8 (upd: Люди в комментариях советуют не делать гуглу пакостей и писать тут 127.0.0.1). И вот уже через 5 минут мой сайт снова работал, а злоумышленник в ответ получил от меня все то же сообщение: “ОК”. В течении нескольких следующих дней, я конечно же нанял специалистов, которые теперь защищают мой сайт. Но вот такой полезный опыт остался и я делюсь с вами.

Конечно же, этот способ не подойдет для всех. У него есть минусы. В частности, если у вас много пользователей из разных стран. Но как вариант для быстрого реагирования — самое то. Надеюсь, эта статья кому-то поможет, но желаю, чтобы у вас всего этого не случилось.

Всем спасибо за внимание.

Как проверить ддосят ли меня

А вот, кстати, опровержение очередного бреда журналистов относительно дела по второй ссылке:

Смотри в логах айпишки атакующих машин, пробуй получить доступ к одной из них для анализа DDoS бота и определения админки/командного центра, получай доступ к ней и т.д.

Проведи анализ конкурентов, выяви потенциальные источники угроз, мотивы и прочее.

А вообще все индивидуально, есть много частных случаев и общего рецепта нет. Это вообще может быть личная месть, тест ботнета и т.д.

| Цитата |

|---|

| neo neo пишет: есть интересная мысль по этому поводу ))) |

| Цитата |

|---|

| Проведи анализ конкурентов, выяви потенциальные источники угроз, мотивы и прочее. |

| Цитата |

|---|

| pazuzu пишет: Исполнители: |

Смотри в логах айпишки атакующих машин, пробуй получить доступ к одной из них для анализа DDoS бота и определения админки/командного центра, получай доступ к ней и т.д.

| Цитата |

|---|

| То что ты рекомендуешь незаконно. ДДоС-еру за его атаку на тебя ничего не будет(по крайней мере скорее всего), а вот он на тебя спокойно в суд может подать за несанкционированный доступ. |

| Цитата |

|---|

| FUF пишет: Ложь. Хотя, подозреваю, что вы просто не знаете как правоохранительные органы расследуют подобные атаки. |

Все я понимаю:

http://ru.wikipedia.org/wiki/DDoS

Или тута ложь написано?

Абсолютно не трудно определить с какого адреса пытаются пробивать защиту!

Существуют сигнатуры по которым можно определить тип атаки, да и вообще, что приходят некорректные пакеты. По достижению определенного количества этих ошибок с данного адреса принимаются ряд вариантов:

1. Блокировка данного адреса.

2. Игнорировать все данные от источника пакетов (принципиальной разницы с 1-м вариантом нету. она заключается только в отсылке сообщений источнику, либо ничего не отсылаем, тем самым заставляем источник ожидать какое-то время нашего ответа)

3. Перенаправление всех пакетов на другой компьютер.

Все зависит от типа атак. Если тупо гасим размерами пакетов, то конечно в перенаправлении эфективности нету! Канал просто ляжет!

Но вот про более интелектуальные атаки, на ошибки в сервисах (например по переполнению буфера), то тута можно и перенаправление применить! Пусть ломают не рабочий сервак! Который будет выдавать абсолютно неадекватные ответы и вести себя по отношению к источникам атаки как угодно, что по моему мнению может затормозить атаку и поломать голову над ответами сервера (одним из ответов может быть, к примеру, что сервис в данный момент не работает, а через минуты выдать, что заработал). А как известно время деньги! За это время у админа есть время разобратся в ситуации и начать принимать меры.

Это моя логика на все это.

Если есть какие-то замечания, то хотелось бы услышать! Может я и не прав, тогда поясните в чем?

2. http://www.cyberguru.ru/networks/network-technologies/ddos-protection-page4.html

Принцип работы систем защит от DDoS атак

Система защиты от DDoS атак базируется на уже имеющихся в сети маршрутизаторах и добавляет в сеть свои два компонента:

•устройство для блокирования DDoS атаки. В английском языке это устройство называют mitigator. В связи с отсутствием аналогичных статей по данной теме я введу русский термин: буду называть его блокиратор;

•устройство со встроенным искусственным интеллектом для обнаружения DDoS атаки и перенаправления атаки на блокиратор, буду называть его детектор.