Что такое мобильные устройства токены

Токенизация в России: Как будет работать «безопасная» технология бесконтактных платежей от Visa и Mastercard

К концу 2016 года в России должны заработать платежные мобильные приложения Apple Pay, Samsung Pay и Android Pay на основе бесконтактной технологии. Это станет возможно, после того, как Visa и Mastercard совместно с Национальной системой платежных карт внедрят в стране сервис токенизации, рассказали «Ведомости». Мы решили чуть подробнее разобраться, что это за система, как она работает и какой от нее, в конечном итоге, прок.

Что это такое

Начнем с терминов. В статье по ссылке суть технологии объяснена не очень доходчиво. Да, есть некий ссылочный номер (токен), по которому сервис продавца идентифицирует клиента и запускает перевод денег. В своей основе токен – это нечто с очень низкой стоимостью, заменяющее нечто с высокой стоимостью. Точно также как фишка в казино обозначает наличность, пишет в блоге The Sequent Каушик Рой.

В системе электронных платежей токенизация стала использоваться для снижения рисков безопасности при сборе и передаче важных данных. Например, кредитного персонального номера PAN. В системе мобильной коммерции она сделала возможной бесконтактные платежи.

Рост рынка сдерживался лишь недоверием клиентов мобильным платежным системам. В ответ на этот запрос объединение EMV (Europay, Visa и Mastercard) выработало в начале 2014 года свой технический стандарт.

Как все будет работать

Вот как суть токенизации объясняется в блоге API-разработчика Джея Манчиокки на Mashery: «Токенизация включает в себя процесс замены «чувствительных» финансовых элементов данных их цифровыми и «не чувствительными» эквивалентами (токенами), которые сами по себе не имеют никакой ценности и не могут быть использованы злоумышленниками. Токены могут создаваться через математические формулы или через буквенно-цифровые случайные генераторы. Они призваны защитить любую персональную информацию, любые финансовые операции, включая торговлю на бирже».

Вместо того, чтобы передавать финансовые данные напрямую, мобильные платежные платформы будут использовать токены для подтверждения платежа. Поскольку процесс генерации токенов, как и сами они, не содержит никакой актуальной финансовой информации, считается, что такой способ оплаты в m-commerce на настоящий момент самый надежный. Обратный инжиниринг токена, к примеру, в PAN невозможен, утверждает автор блога Securosis.

Как все это работает на самом деле? Когда вы водите информацию о своей банковской карте на сайте продавца, она направляется на защищенный сетевой шлюз и специальное считывающее устройство, которое создает токен, чтобы провести транзакцию. Если сайт продавца взломан, эта информация будет для взломщиков бесполезной: никаких реальных данных о карте на нем нет. Вся оригинальная информация обитает в защищенном хранилище данных. Грубо говоря, в «облаке».

Кроме самих платежных систем, активно продвигающих новую идеологию и старающихся расширить географию ее применения, токенизация выгодна банкам и продавцам товаров или услуг. Дело не только в соображениях безопасности и привлечения на этой почве чувствительных к этой теме клиентов. Они сохранили за собой канал отслеживания операций клиента, который можно включить в программы лояльности.

Последняя спецификация EMV оставляет им эту возможность. В этой схеме последние 4 цифры PAN не обязательно постоянно токенизировать. Поэтому банки и продавцы могут, по-прежнему, отслеживать действия потребителей их товаров и услуг.

Еще одно преимущество токенизации для коммерческих компания состоит в том, что они будут тратить меньше средств на поддержку безопасности денежных переводов. Для небольших и средних торговых фирм это большое облегчение. Стандарты платежных систем (PCI) запрещают хранить информацию о кредитных картах на платежных терминалах ритейлеров или в их базах данных после транзакции. Для того чтобы стать участником этой системы, продавец обязан был устанавливать у себя дорогостоящие системы оперативного шифрования. Теперь достаточно отдать этот процесс на аутсорсинг оператору, который предоставляет услуги токенизации.

Насколько все эти плюсы новой технологии и уверения ее провайдеров в полной защищенности соответствуют реальности, российские пользователи смогут узнать уже совсем скоро.

Токены в мире Android

Sep 10, 2018 · 4 min read

Дисклеймер: если вы знаете что такое токены и уже работали с ними, вам не сюда (либо в комментарии, буду рад замечаниям).

В современном мире, вопрос о хранении и защиты данных стоит наиболее остро. Http протокол, открытые wi-fi сети, DPI на стороне провайдера — все это дает возможность людям смотреть на данные, которые Вы можете слать из своего приложения и важно чтобы эти данные были понятны не всем.

Наше приложение обращается к стор о ннему сервису для обмена данными и защищенность этих данных обычно колеблется от plain-text до base64 в лучшем случае, просто потому что вопрос о необходимости шифрования не является приоритетным (надо быстрее фичи закрывать потому что).

И хорошо, если при передаче незащищенных данных, они оборачиваются в какой-нибудь контейнер используя SSL. SSL берет большую часть работы с шифрованием на себя, запаковывая ваши данные в коробку, которую могут открыть только участники активного соединения (т.е. ваше приложение и сервер). Но это только в теории конечно, поскольку существуют поддельные SSL сертификаты и MIM атаки, но это все же лучше чем совсем голяк.

Предположим, что мы все таки беспокоимся о данных, которые передаем и храним. Здесь надо понимать одну вещь:

Не существует абсолютно защищенных систем. Безопасность — это лишь комплекс мер, которые в умелом сочетании отдаляют неизбежное.

И в целом, лучший подход к безопасности данных лежит в их отсутствии. Если вы имеете доступ к пользовательским данным, не используйте больше необходимого минимума. Избегайте любой обработки и их передачи далее, без обеспечения необходимого уровня защиты. Где это возможно, обезличивайте данные: не храните email, номер телефона, IMEI и пароли, вместо этого используйте их хеш или же токены.

Токены

Обычно, это обезличенный набор букв и цифр, который не представляет собой никакой осмысленной информации, однако является ключом, с которым приложение от лица пользователя может совершать запросы на сервер.

“Совершать запросы от моего лица, хм, не думаю, что позволю это кому-то.” — это меньшее из зол и на самом деле не так страшно, как звучит. Если бы на каждый ваш запрос на получение новых мемасиков с пикабу от вас требовали бы пароль, вы скорее всего предпочли бы например 9gag (проплаченная реклама), хотя бы потому что там удобнее, не говоря уже о том, что с первого сервиса ваш пароль многократное количество раз будет улетать на сервер, вместо одного. С каждой последующей отправкой пароля, вы увеличиваете вероятность его компрометации злоумышленником, т.к. он часто мелькает в сети и его становится легко заметить. То же самое происходит и с токеном, но это не так страшно, ведь токен обезличен, представлен из набора букв и цифр и не несет никакой важной информации. Более того, токены живут не долго (30 минут, час, день, как решит сервер) и даже если злоумышленник узнает ваш токен и сможет совершать действия от вашего лица на этом ресурсе, это продлится не дольше 30 минут (времени жизни токена), а после доступ будет ограничен и токен надо будет обновить.

Типичный день OAuth2 сервера

Достаточно просто и безопасно, что может пойти не так?

Что мы можем с этим сделать?

В целом и все. Пишите что не понятно, либо где я ошибся, буду рад обсуждениям.

Как смартфон стал устройством оплаты? О платформе токенизации Mastercard

Mastercard первой в России предоставила держателям карт возможность пользоваться Apple Pay и Samsung Pay. Платежная система первой запустила на этом рынке свою платформу токенизации – Masterсard Digital Enablement Service (MDES) превращает устройство, подключенное к интернету, в средство для безопасной оплаты, именно с этим сервисом работают и мировые кошельки. О том, как смартфон стал альтернативой пластиковой карте, и как развивались технологии, обеспечивающие безопасность при оплате мобильным телефоном – читайте в этом посте.

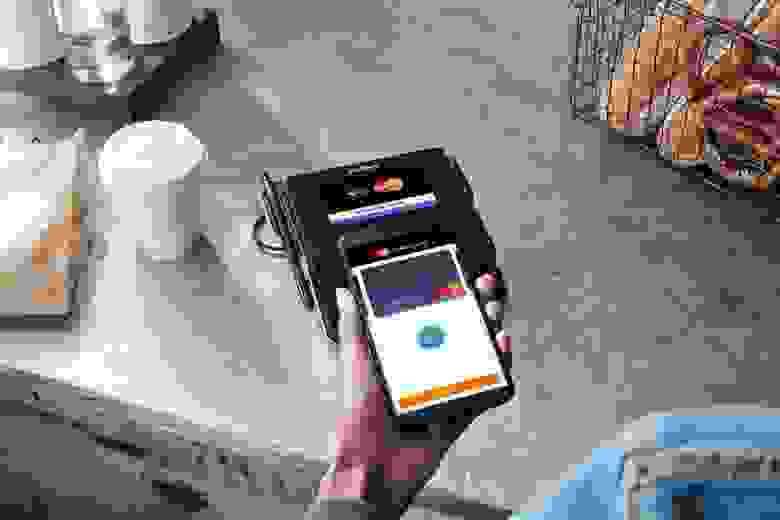

Оплата в одно касание как драйвер развития цифровых платежей

Создание бесконтактной технологии оплаты Mastercard (ранее – Mastercard PayPass) можно считать поворотной точкой в развитии электронных платежей. Это произошло в 2002 году: с новой технологией процесс оплаты вышел за пределы форм-фактора привычного «пластика» – теперь платить можно брелоком, наручными часами, мобильным телефоном, стикером и т.д.

В России бесконтактная технология появилась 8 лет назад, и с тех пор неуклонно растет и количество выпущенных карт на различных (бесконтактных) форм-факторах, а также сеть приема этого способа оплаты.

Сегодня расплатиться в одно касание можно в 6 миллионах торговых точек в 77 странах мира, включая 42 европейских государства. Уже через три года все POS-терминалы в Европе (в том числе и в России) будут принимать бесконтактную оплату. А это значит, что вы везде сможете расплатиться телефоном, часами или ювелирным украшением. Нет, не отдавать их в качестве оплаты, а просто поднести к ридеру!

Кроме того, Россия стала одной из первых и немногих стран, в которых с Mastercard доступны 3 основных технологии для загрузки бесконтактных карт в NFC смартфоны. Благодаря бесконтактной технологии Mastercard, теперь выпустить мобильную карту можно и на SIM-карте (по технологии SIM-centric), и на встроенном чипе телефона (embedded Secure Element), и в «облаке» (с технологией Host Card Emulation).

Первый в России проект в сфере мобильной бесконтактной оплаты на базе SIM-centric NFC стартовал в 2012 году, и его запустили Mastercard совместно с МТС. Пользователю было необходимо зайти в точку продаж мобильного оператора и заменить свою обычную SIM-карту на специальную, поддерживающую функцию бесконтактной оплаты, с уже записанной на ней картой Mastercard. Так NFC телефон превращался в платежное средство.

Позднее был запущен целый ряд проектов в этой сфере с крупнейшими операторами услуг связи, производителями мобильных устройств и банками.

В 2013 году Mastercard, Тинькофф Банк и CardsMobile (группа i-Free) впервые в России запустили полнофункциональный сервис удаленной загрузки бесконтактных карт Mastercard в мобильное приложение “Кошелёк” для целого ряда моделей HTC, Sony и Philips смартфонов со встроенным NFC чипом.

В июле 2015 года в Google Play стали доступны для скачивания обновленная версия приложения «Кошелёк» компании CardsMobile и приложение Alfa Touch от Альфа-банка и компании БПЦ. Технология HCE и спецификация Mastercard Cloud Based Payments позволили значительно увеличить базу поддерживаемых устройств до десятков моделей популярных производителей и расширить возможности для новых разработчиков и банков.

Развивая цифровые решения и предлагая держателям карт Mastercard все новые удобные способы оплаты, Mastercard обеспечивает высокий уровень безопасности транзакций. Важным этапом стал сервис токенизации.

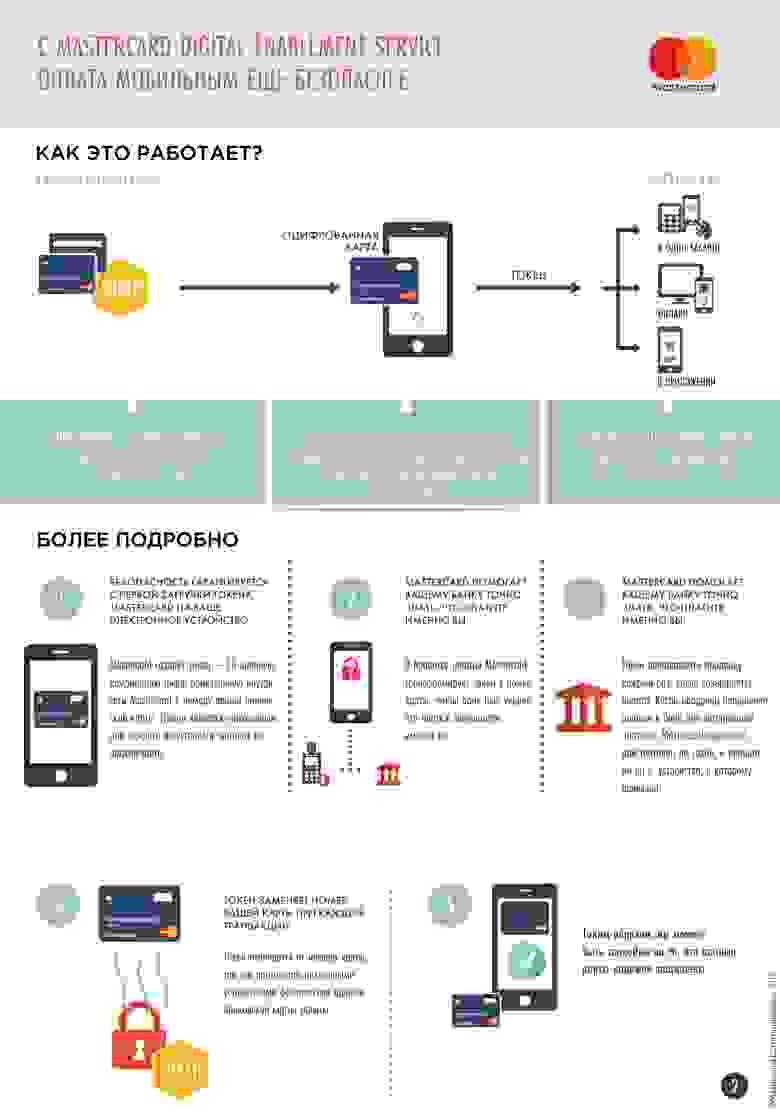

Токенизация для обеспечения безопасности платежа

Запуск Apple Pay на российском рынке стал возможным благодаря внедрению токенизации. Эта технология обеспечивает высокий уровень удобства при выпуске карточных продуктов в мобильные NFC устройства и максимальный уровень безопасности при оплате через электронные кошельки, например, Apple Pay и Samsung Pay.

Платформа токенизации MDES впервые была представлена Mastercard в 2013 году и стала основой дальнейших разработок в области эффективных и безопасных цифровых платежей.

В 2014 году в США был запущен сервис Apple Pay с использованием этой платформы. Сегодня MDES гарантирует безопасность уже более 40 миллионов карт, и Mastercard работает над тем, чтобы добавить к ним еще 225 миллионов карт в 18 странах мира, позволив пользователям платить там, тогда и так, как это удобно.

Что такое токенизация? Это замена основного номера счета карты (PAN) на 16-значную комбинацию цифр (токен). Она привязана внутри сети Mastercard к номеру банковской карты. При этом токен является уникальным для каждого из подключенных устройств.

При совершении оплаты Mastercard трансформирует токен в номер карты, чтобы банк был уверен, что платеж совершает именно ее держатель. При оплате токен направляется продавцу. Когда торговая точка направляет в банк данные для авторизации платежа, Mastercard проверяет, действителен ли токен, и пришел ли он с устройства, к которому привязан.

Токен позволяет скрыть фактические данные банковской карты и обеспечить максимальный уровень безопасности транзакции. Покупатель может быть уверен, что все данные надежно защищены.

Дополнительную безопасность обеспечивают криптография и биометрия, которые создают еще один рубеж, обеспечивающий безопасность ваших денег. Биометрическая защита современных мобильных гаджетов и возможность гарантированной блокировки или уничтожения данных при утрате смартфона — ещё один рубеж, обеспечивающий безопасность ваших денег.

Mastercard постаралась сделать работу с MDES максимально простой не только для пользователей, но и для партнеров – банков и технологических компаний.

Чтобы дать клиентам возможность оплачивать покупки смартфоном, банку не обязательно подключаться к Apple Pay, Samsung Pay или какому-либо другому кошельку. Банку достаточно подключиться к платформе MDES и добавить соответствующие функции в собственное мобильное приложение.

Сейчас человек в торговой точке – физическом или интернет-магазине, может расплатиться с помощью существующих мобильных приложений, к которым привязаны банковские карты. Mastercard же дает возможность банкам — не в качестве замены, а как дополнение — делать все то же самое, но в своем кошельке, в своем приложении.

Таким образом цифровой кошелёк, мобильный банк или онлайн банк становятся такими же платёжными средствами, как и банковская карта. Только вместо «пластика» – любимый гаджет и биометрическая авторизация.

Российские партнеры Mastercard отмечали, что внедрение MDES было одним из самых быстрых в их практике. С технической точки зрения, банку или сервису электронных денег нужно только сертифицировать платформу. Остальное, по сути, – организационные моменты.

Единственное, что отличается для банка в процессе авторизации и клиринга – вмешательство так называемой «петли MDES» на стороне платежной системы, которая токенизирует оплату и сличает токен при транзакции. Ничего концептуального внутри IT-кухни банка не меняется из-за того, что при оплате телефоном происходит токенизация. Есть определенные настройки, связанные с отчетностью и другими нюансами, но принцип обработки транзакции остается прежним. Просто, прозрачно и эффективно.

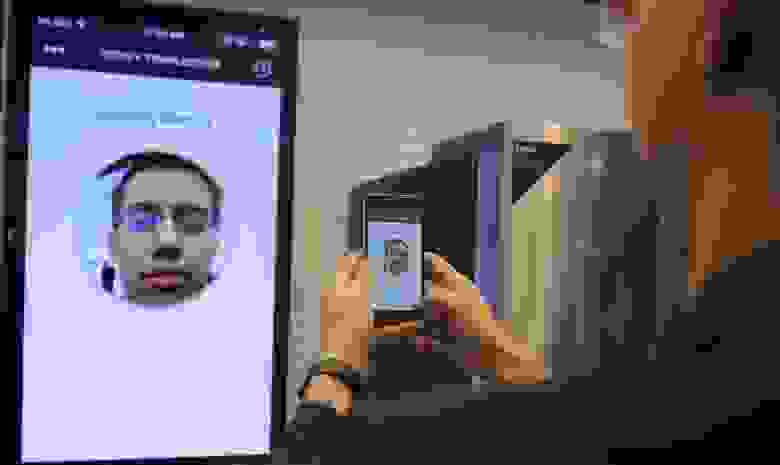

Mastercard постоянно разрабатывает новые стандарты подтверждения оплаты и развивает концепцию онлайн-платежей, которые не требуют ввода паролей и заменят протокол 3D Secure. Чтобы еще упростить идентификацию покупателя при онлайн-шопинге и подтверждение оплаты бесконтактным устройством, Mastercard разработала сервис, с которым этот процесс происходит с помощью того, что у нас всегда «под рукой».

Новое платежное приложение Identity Check Mobile использует биометрические данные – отпечаток пальца и распознавание лица – для покупок в Интернете. Оплата с помощью селфи стала реальностью! Пилотные проекты с ID Check уже запущены в 12 странах. В 2017 году это решение будет распространяться по всему миру. В 2017 году это решение планируется распространить по всему миру.

Над идеей подтверждать личность с помощью селфи раньше посмеивались, но технология прекрасно работает. Для начала от вас потребуется скачать соответствующее приложение и сделать селфи, но не просто фотографию, а маленькое видео. Обязательно нужно моргнуть, чтобы подтвердить, что перед камерой живой человек – держатель карты и владелец устройства.

Технологии Mastercard ускоряют развитие интернет-шопинга, делая его еще удобнее. Благодаря инновациям количество людей, активно совершающих покупки в интернете, постоянно растет: десять лет назад их было около десяти миллионов во всем мире, а в этом году три миллиарда человек хоть раз купили что-то в онлайн-магазине. Простота и удобство оплаты для каждого из них – во главе угла.

Темпы развития цифровых платежей

Закон Мура уже, наверное, в том или ином виде нашёл отражение в практически любой деятельности человека, и здесь, пусть и не напрямую, он влияет на то, как меняется жизнь.

Магнитная полоса появилась на карточках в 1972 году, а защита с помощью чипа стала распространена лишь через тридцать лет. Платформа MDES два года назад вообще не существовала! Биометрическая идентификация в виде ID Check полтора года назад вызывала иронические комментарии и улыбки на технологических выставках, а сегодня она воплощена в жизнь. И у ID Check действительно есть возможность изменить то, как вы оплачиваете покупки. В телефонах уже начали появляться не только сенсоры отпечатка пальца, но и сканеры радужки глаза.

Стремительные темпы развития платёжных средств найдут свой отклик так в жизни простых граждан (несмотря на очень чёткое разделение пользователей на «ранних последователей» и скептичных консерваторов), так и в развитии малого бизнеса, который считается одним из драйверов развития коммерции.

Токен Авторизации

В настоящее время киберпреступность стала проблемой мирового уровня. Например, Дмитрий Самарцев, директор BI.ZONE в сфере кибербезопасности привёл на Всемирном экономическом форуме следующие цифры. В 2018 году ущерб мировой экономики от киберпреступности составил по его словам 1.5 триллиона долларов. В 2022 году прогнозируются потери уже в 8 триллионов, а в 2030 ущерб от киберпреступлений может превысить 90 триллионов долларов. Чтобы уменьшить потери от киберпреступлений, необходимо совершенствовать методы обеспечения безопасности пользователей. В настоящее время существует множество методов аутентификации и авторизации, которые помогают реализовать надежную стратегию безопасности. Среди них многие эксперты выделяют в качестве лучшей авторизацию на основе токенов.

До появления токена авторизации повсеместно использовалась система паролей и серверов. Сейчас эта система всё ещё остаётся актуальной из-за своей простоты и доступности. Используемые традиционные методы гарантируют пользователям возможность получить доступ к их данным в любое время. Это не всегда эффективно.

Рассмотрим эту систему. Как правило, идеология их применения базируется на следующих принципах:

Осуществляется генерация аккаунтов, т.е. люди придумывают сочетание букв, цифр или любых известных символов, которые станут логином и паролем.

Для осуществления возможности входа на сервер, пользователю требуется сохранять эту уникальную комбинацию и всегда иметь к ней доступ.

При необходимость заново подключиться к серверу и авторизироваться под своим аккаунтом, пользователю требуется заново вводить пароль и логин.

Кража паролей – это далеко не уникальное событие. Один из первых задокументированных подобных случаев произошел еще в 1962 году. Людям не просто запоминать разные комбинации символов, поэтому они часто записывают все свои пароли на бумаге, используют один и тот же вариант в нескольких местах, лишь слегка модифицируют с помощью добавления символов или изменением регистра некий старый пароль, чтобы использовать его в новом месте, из-за чего два пароля становятся крайне схожи. Логины по той же причине часто делаются одинаковые, идентичные.

Помимо опасности кражи данных и сложности с хранением информации, пароли также требуют проверки подлинности сервера, что увеличивает нагрузку на память. Каждый раз, когда пользователь входит в систему, компьютер создает запись транзакции.

Типы токенов авторизации

Токены авторизации различаются по типам. Рассмотрим их:

Устройства, которые необходимо подключить физически. Например: ключи, диски и тому подобные. Тот, кто когда-либо использовал USB-устройство или смарт-карту для входа в систему, сталкивался с подключенным токеном.

Устройства, которые находятся достаточно близко к серверу, чтобы установить с ним соединение, но оно не подключаются физически. Примером такого типа токенов может служить «magic ring» от компании Microsoft.

устройства, которые могут взаимодействовать с сервером на больших расстояниях.

Во всех трех случаях пользователь должен что-то сделать, чтобы запустить процесс. Например, ввести пароль или ответить на вопрос. Но даже когда эти шаги совершаются без ошибок, доступ без токена получить невозможно.

Процесс токен авторизации

Авторизация с помощью токена происходит следующим образом. Сначала человек запрашивает доступ к серверу или защищенному ресурсу. Запрос обычно включает в себя ввод логина и пароля. Затем сервер определяет, может ли пользователь получить доступ. После этого сервер взаимодействует с устройством: ключ, телефон, USB или что-то ещё. После проверки сервер выдает токен и отправляет пользователю. Токен находится в браузере, пока работа продолжается. Если пользователь попытается посетить другую часть сервера, токен опять связывается с ним. Доступ предоставляется или, наоборот, запрещается на основе выданного токена.

Администраторы устанавливают ограничения на токены. Можно разрешить одноразовый токен, который немедленно уничтожается, когда человек выходит из системы. Иногда устанавливается маркер на самоуничтожение в конце определенного периода времени.

Что такое аутентификация на основе токенов?

аутентификация по паролю (обычное запоминание комбинации символов)

аутентификация по биометрии (отпечаток пальца, сканирование сетчатки глаза, FaceID)

Аутентификация токенов требует, чтобы пользователи получили сгенерированный компьютером код (или токен), прежде чем им будет предоставлен доступ в сеть. Аутентификация токенов обычно используется в сочетании с аутентификацией паролей для дополнительного уровня безопасности (двухфакторная аутентификация (2FA)). Если злоумышленник успешно реализует атаку грубой силы, чтобы получить пароль, ему придется обойти также уровень аутентификации токенов. Без доступа к токену получить доступ к сети становится труднее. Этот дополнительный уровень отпугивает злоумышленников и может спасти сети от потенциально катастрофических нарушений.

Как токены работают?

Во многих случаях токены создаются с помощью донглов или брелоков, которые генерируют новый токен аутентификации каждые 60 секунд в соответствии с заданным алгоритмом. Из-за мощности этих аппаратных устройств пользователи должны постоянно держать их в безопасности, чтобы они не попали в чужие руки. Таким образом, члены команды должны отказаться от своего ключа или брелока, если команда распадается.

Наиболее распространенные системы токенов содержат заголовок, полезную нагрузку и подпись. Заголовок состоит из типа полезной нагрузки, а также используемого алгоритма подписи. Полезная нагрузка содержит любые утверждения, относящиеся к пользователю. Подпись используется для доказательства того, что сообщение не подвергалось опасности при передаче. Эти три элемента работают вместе, чтобы создать высокоэффективную и безопасную систему аутентификации.

Хотя эти традиционные системы аутентификации токенов все еще действуют сегодня, увеличение количества смартфонов сделал аутентификацию на основе токенов проще, чем когда-либо. Смартфоны теперь могут быть дополнены, чтобы служить генераторами кодов, предоставляя конечным пользователям коды безопасности, необходимые для получения доступа к их сети в любой момент времени. В процессе входа в систему пользователи получают криптографически безопасный одноразовый код доступа, который ограничен по времени 30 или 60 секундами, в зависимости от настроек на стороне сервера. Эти мягкие токены генерируются либо приложением-аутентификатором на устройстве, либо отправляются по запросу через SMS.

Появление аутентификации на основе токенов смартфонов означает, что у большинства сотрудников уже есть оборудование для генерации кодов. В результате затраты на внедрение и обучение персонала сведены к минимуму, что делает эту форму аутентификации на основе токенов удобным и экономически выгодным вариантом для многих компаний.

Безопасно ли использование токенов?

По мере роста киберпреступности и усложнение методов атак должны совершенствоваться методы и политика защиты. Из-за растущего использования атак “грубой силой”, перебора по словарю и фишинга для захвата учетных данных пользователей становится совершенно очевидно, что аутентификации по паролю уже недостаточно, чтобы противостоять злоумышленникам.

Но, несмотря на множество преимуществ, связанных с платформой токенов, всегда остается небольшой риск. Конечно, токены на базе смартфонов невероятно удобны в использовании, но смартфоны также представляют собой потенциальные уязвимости. Токены, отправленные в виде текстов, более рискованны, потому что их можно перехватить во время передачи. Как и в случае с другими аппаратными устройствами, смартфоны также могут быть потеряны или украдены и оказаться в руках злоумышленников.

Рекомендации по аутентификации на основе токенов

Реализация надежной стратегии аутентификации имеет решающее значение, когда речь идет о том, чтобы помочь клиентам защитить свои сети от нарушения безопасности. Но для того, чтобы стратегия действительно была эффективной, требуется выполнение нескольких важных основных условий:

Правильный веб-токен. Хотя существует целый ряд веб-токенов, ни один из них не может обеспечить ту же надежность, которую предоставляет веб-токен JSON (JWT). JWT считается открытым стандартом (RFC 7519) для передачи конфиденциальной информации между несколькими сторонами. Обмен информацией осуществляется цифровой подписью с использованием алгоритма или сопряжения открытого и закрытого ключей для обеспечения оптимальной безопасности.

Использование HTTPS-соединений. HTTPS-соединения были построены с использованием протоколов безопасности, включающих шифрование и сертификаты безопасности, предназначенные для защиты конфиденциальных данных. Важно использовать HTTPS-соединение, а не HTTP или любой другой протокол соединения при отправке токенов, так как эти в ином случае возрастает риск перехвата со стороны злоумышленника.

Что такое JSON веб-токены?

В своей компактной форме веб-токены JSON состоят из трех частей, разделенных точками: заголовок, полезная нагрузка, подпись. Поэтому JWT выглядит обычно выглядит следующим образом: «xxxx.yyyy.zzzz».

Заголовок состоит из двух частей: типа токена, которым является JWT, и используемого алгоритма подписи, такого как HMAC SHA256 или RSA.

Тоже не понял, что за прикол там происходит.

Подпись же используется для проверки того, что сообщение не было изменено по пути, а в случае токенов, подписанных закрытым ключом, она также может подтвердить, что отправитель JWT тот, за себя выдает.

Выходные данные представляют собой три строки Base64-URL, разделенные точками, которые могут быть легко переданы в средах HTML и HTTP, будучи при этом более компактными по сравнению со стандартами на основе XML, такими как SAML.

Почему стоит использовать токены авторизации?

Многие люди считают, что если текущая стратегия работает хорошо (пусть и с некоторыми ошибками), то нет смысла что-то менять. Но токены авторизации могут принести множество выгод.

Они хороши для администраторов систем, которые часто предоставляют временный доступ, т.е. база пользователей колеблется в зависимости от даты, времени или особого события. Многократное предоставление и отмена доступа создаёт серьёзную нагрузку на людей.

Токены авторизации позволяют обеспечить детальный доступ, т.е. сервер предоставляет доступ на основе определенных свойств документа, а не свойств пользователя. Традиционная система логинов и паролей не допускает такой тонкой настройки деталей.

Токены авторизации могут обеспечить повышенную безопасность. Сервер содержит конфиденциальные документы, которые могут нанести компании или стране серьезный ущерб при выпуске. Простой пароль не может обеспечить достаточную защиту.

Есть и другие преимущества использования этой технологии. Но даже уже перечисленных достаточно, чтобы внедрить её на сервера.