Что такое луковая сеть

Что такое луковая маршрутизация и для каких целей она используется?

Луковая маршрутизация (Onion Router) — это набор инструментов, которые организации и частные лица могут использовать для повышения своей безопасности в интернете. Она может анонимизировать просмотр и публикацию веб-страниц, обмен сообщениями в мессенджерах, IRC, SSH и другие приложения, использующие протокол TCP. Луковая маршрутизация также предоставляет платформу, на которой разработчики программного обеспечения могут создавать новые приложения со встроенными функциями анонимности, безопасности и конфиденциальности.

Сеть Tor

Tor — это всемирная компьютерная сеть, которая пересылает запросы в зашифрованном виде из начальной точки и пока не достигнет последнего устройства в сети, называемого выходным узлом. Выходной узел расшифровывает запрос и передает его целевому серверу. Вых. узел предназначен для последнего прыжка трафика, покидающего сеть Tor, а также является первым прыжком для возвращаемого трафика. При использовании Tor, система, которая взаимодействует с вашим устройством, обрабатывает весь входящий трафик, как поступающий из выходного узла. Она не знает, где вы находитесь и также не знает вашего реального IP-адреса. Кроме того, другие системы в сети Tor тоже не могут определить ваше местоположение, потому что по сути, это просто пересылка трафика. Поэтому вы анонимны.

Целью луковых маршрутизаторов является защита от анализа трафика. Анализ трафика — это мониторинг поведения сети, угрожающий конфиденциальности и неприкосновенности частной жизни пользователя, конфиденциальности деловой активности, а также безопасности. Связь передается по распределенной сети, построенной сервером, называемым луковой маршрутизацией, который защищает вас от сайтов, собирающих информацию о ваших предпочтениях.

На видео: Что такое луковая маршрутизация?

Браузер Tor

Tor — это бесплатное анонимное программное обеспечение. Большинство пользователей Tor используют его как инструмент для анонимного просмотра веб-страниц, но на самом деле у него очень большой потенциал: Tor может запускаться в фоновом режиме операционной системы, создавать прокси-ссылки для подключения пользователей к сети Tor.

С ростом киберпреступности, появление Tor — это спасение для многих людей. Он функционирует как обычный браузер, но предоставляет при этом полные анонимные сетевые услуги через различные сетевые узлы. Если вам необходимо получить доступ к целевому веб-сайту, то достаточно пройти через сложные сетевые узлы, и вы всегда будете анонимны.

При просмотре запрещенной информации в интернете, возможно, вам придется скрыть больше, чем просто просмотр страниц. Tor может использоваться с URL для получения утилит командной строки, таких как wget, или при подключении к SSH, FTP или IRC серверу. Существуют утилиты, которые вы можете использовать вместе с Tor, чтобы именно его соединения из сети выглядели как исходящие, а не из вашей.

Стоит отметить, что Tor, как и некоторые другие бесплатные программы, также имеет некоторые незначительные ошибки, которые необходимо регулярно обновлять. Кроме того, браузер Tor — это кроссплатформенное программное обеспечение, доступное для Windows, Linux, MacOS и Android. Поэтому очень важно регулярно обновлять операционную систему и Tor.

Еще один способ сделать более безопасным метод Tor — это улучшить сквозной протокол шифрования. Наиболее полезным из них является HTTPS, который позволяет просматривать сайты в зашифрованном режиме. Сайт Tor по умолчанию поддерживает HTTPS. Обязательно проверяйте, присутствует ли на сайте зеленый замочек HTTPS, перед отправкой любой конфиденциальной информации.

На видео: Установка и настройка Tor на телефон и компьютер

Panika

Модератор, Гарант

Работа Tor’а представляет из себя взаимодействие большого количества серверов сети Tor, каждый из которых дает часть пропускной способности своего интернет-подключения для нужд сети. Этот принцип работы схож с принципом работы пиринговых сетей. Любой пользователь Tor’а может через настройки программы предоставлять свой компьютер как сервер, отдавая часть пропускной способности, тем самым развивая анонимную сеть и улучшая этим собственную анонимность.

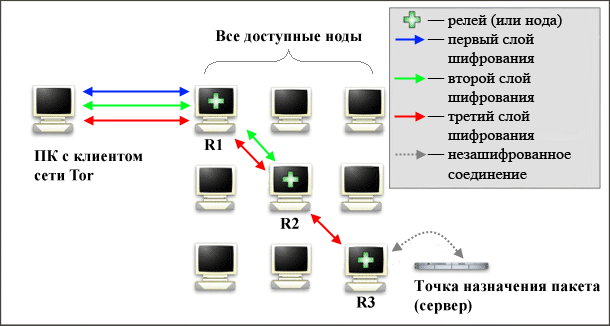

Браузер Tor случайным образом выбирает несколько серверов из доступных (список серверов Tor периодически скачивает с центрального сервера) и создает «тоннель», проходящий через эти сервера. Трафик пользователя будет пропускаться через данный тоннель; у тоннеля есть вход — это браузер Tor на вашем компьютере и выход — последний из этого тоннеля сервер.

Tor шифрует передаваемые пользователем данные открытыми ключами серверов, входящих в цепочку тоннеля. При этом ваш компьютер отсылает данные на первый сервер в этой цепи, который снимает с данных свой слой шифра и передаёт их далее, а с реальной точкой назначения непосредственно общается сервер, служащий точкой выхода из тоннеля.

Данная технология позволяет защитить пользователя от слежки и возможных негативных последствий после посещения специфических сайтов в сети. В точке назначения невозможно определить ваш IP-адрес и местонахождение, так как пользователь не связывается с ней напрямую, кроме того серверы-посредники получают ограниченные, только необходимые сведения.

К примеру, первый сервер в цепочке сети Tor, выбранный для тоннеля, с которым взаимодействует юзер напрямую, не может точно определить, назначены ли данные для пользователя или юзер тоже является посредником в цепочке для другого юзера. Ни один узел в цепочке тоннеля, кроме выходного сервера, не имеют доступа к передаваемым данным (в не зашифрованном виде), так как это не нужно для их работы. Серверам из цепочки в тоннеле необходима лишь информация о том, какой следующий сервер в цепи посредников, которому пересылается скрытое от него содержимое.

Для того, чтобы каждый сервер в цепи имел только часть необходимой именно для него информации, используется криптография с открытыми ключами. Данный метод шифрования хорошо себя зарекомендовал и очень надежен, и даже если отдельный сервер в цепочке находится под контролем противника, он не сможет получить информацию, предназначенную для других серверов в цепочке тоннеля.

Только последний сервер в цепочке тоннеля (точка выхода), может расшифровать передаваемые данные, которые он отсылает на конечный пункт назначения. Обратный ответ он может доставить на ваш компьютер таким же образом, с сохранением анонимности.

Установленная программа работает следующим образом :

В функции Tor включены основные задачи по анонимизации : это постороение тоннелей, передача через них зашифрованных данных и получение ответов. Данные отсылают другие программы, которым нужно что-то передать в интернет, ими же принимаются ответные данные с конечного сервера в цепи, посредством программы Tor.

Способ работы программ, которым необходим интернет, с Tor’ом — SOCKS (широко используемый механизм взаимодействия сетевого ПО с прокси-серверами — сетевыми посредниками). Tor принимает локальные соединения на порт 9050, и обслуживает программы как прокси-сервер SOCKS.

Большинство программ имеют поддержку использования с прокси-серверами SOCKS. Если в настройках программы есть опции использования SOCKS прокси, то можно настроить эту программу для анонимной работы с интернетом через сеть Tor. В настройках нужно ввести адрес прокси-сервера: localhost (для локального соединения) и порт 9050. После таких настроек, при попытке открыть соединение с интернетом, программа будет подсоединяться к Tor’у, и обмен данных с конечным пунктом назначения будет осуществляться через тоннель сети Tor, что обеспечит безопасную передачу данных.

Необходимо учесть, что доступ к интернету через сеть Tor может быть намного медленнее, чем напрямую. Поэтому, некоторым программам возможно потребуется дополнительная настройка (к примеру увеличение времени соединения: такие опции, как “connection timeout” и т.п.)

Тор делает вас анонимным по местоположению, но данные пересылаемые могут быть перехвачены на последнем сервере, поэтому личную информацию он никаким образом не оберегает. Не передавайте свои данные которые можно будет сопоставить в реале, с личностью в сети.

Луковая маршрутизация

Луковая маршрутизация — это технология анонимного обмена информацией через компьютерную сеть. Сообщения неоднократно шифруются и потом отсылаются через несколько сетевых узлов, называемых луковыми маршрутизаторами. Каждый маршрутизатор удаляет слой шифрования, чтобы открыть трассировочные инструкции, и отослать сообщения на следующий маршрутизатор, где все повторится. Таким образом промежуточные узлы не знают источник, пункт назначения и содержание сообщения.

Луковая маршрутизация была развита Михаэлем Ридом, Паулем Сиверсоном и Дэвидом Голдшлагом, и запатентована Военно-морскими силами США в патенте Соединенных штатов No. 6266704 (1998). По состоянию на 2009 год, анонимная сеть Tor является доминирующей технологией, которая использует луковую маршрутизацию.

Содержание

Возможности

Идея луковой маршрутизации (ЛМ) состоит в том, чтобы сохранить анонимность отправителя и получателя сообщения и обеспечить защиту содержимого сообщения во время его передачи по сети.

Луковая маршрутизация работает в соответствии с принципом смешанных соединений Чаума: сообщения передаются из источника к месту назначения через последовательность прокси («луковых маршрутизаторов»), которые перенаправляют сообщение в непредсказуемом направлении. Чтобы избежать «прослушивания» сообщений злоумышленником, между маршрутизаторами они передаются в зашифрованном виде. Преимущество луковой маршрутизации (и смешанных соединений в целом) состоит в том, что отпадает необходимость доверия каждому участвующему маршрутизатору. Даже если один или несколько из них окажутся взломанными, анонимное соединение все равно сможет быть установлено. Это достигается за счёт того, что каждый маршрутизатор в ЛМ-сети принимает сообщения, шифрует их заново и передает их на другой луковый маршрутизатор. Злоумышленник, имеющий возможность проводить мониторинг всех луковых маршрутизаторов в сети, теоретически может проследить путь сообщения через сеть. Но задача сильно усложняется, даже если злоумышленник имеет доступ к одному или нескольким маршрутизаторам на пути сообщения.

Луковая маршрутизация не предоставляет гарантированную анонимность для отправителя или получателя от всех потенциальных прослушивающих — локальный прослушивающий может просматривать всё, что было отослано или получено с данного компьютера. Она обеспечивает высокую степень несвязности, затрудняя подслушивающему определять адреса того, кто сообщения посылает, и того, кто эти сообщения принимает. Луковая маршрутизация не дает абсолютной гарантии секретности, а скорее представляет собой континуум, где степень секретности в основном функция количества участвующих маршрутизаторов против количества опасных, скомпрометированных или злонамеренных маршрутизаторов.

Луковицы

Маршрутизация лука

Первичная инновация в луковой маршрутизации это концепция маршрутизации лука. Это информационные структуры, которые используются, чтобы создать множество путей, через которые можно было бы направить сообщение. Чтобы создать лук, маршрутизатор в начале передачи выбирает случайное число луковых маршрутизаторов и генерирует сообщение для каждого, обеспечивая их симметричным ключом для расшифровки сообщений и инструктируя их, какой маршрутизатор будет следующим на пути. Каждое из этих сообщений, а также сообщения, предназначенные для последующих маршрутизаторов, шифруются с помощью открытого ключа соответствующего маршрутизатора. Это обеспечивает слоистую структуру, в которой важно расшифровать все внешние слои лука с целью достижения внутреннего слоя.

Луковая метафора описывает концепцию такой структуры данных. Так как каждый маршрутизатор получает сообщение, он «сдирает» слой с лука, расшифровывая с помощью закрытого ключа, обнаруживая, таким образом, маршрутизационные инструкции предназначенные для этого маршрутизатора, наряду с зашифрованными инструкциями для всех маршрутизаторов расположенных дальше по пути. Благодаря этой договоренности, полное содержание лука может быть обнаружено, если оно пройдет через каждый маршрутизатор в порядке, заданном наслаиванием.

После того, как путь был указан, он остается для передачи данных в течение некоторого периода времени. Пока путь активен, отправитель может передать сообщения равной длины, зашифрованные симметричным ключом, заданным в луке, и они будут доставлены через путь. Как только сообщение покидает каждый маршрутизатор, оно снимает с себя слой, используя симметричный ключ маршрутизатора, и поэтому не распознается, как такое же сообщение. Последний маршрутизатор снимает последний слой и отправляет сообщение адресату.

Ответные луковицы

Луковая маршрутизация также включает в себя технологию, позволяющую получателям отправлять ответ обратно к отправителю, без ущерба для идентификации каждой из сторон. Это воплощается в концепции ответных луковиц, они сходны с обычной маршрутизацией лука, за исключением того, что они кодируют пути обратно к отправителю. Чтобы начать двусторонний разговор, отправитель генерирует и луковицу и ответную луковицу. Ответная луковица передается получателю, который использует ее, чтобы начать возвратный путь. Так как ответная луковица зашифрована по-другому, оно предоставляет малое количество информации, которая может разоблачить отправителя — злоумышленник должен либо разрушить шифрование с открытым ключом, или же подвергнуть опасности маршрутизаторы на обратном пути.

Слабости

У луковой маршрутизации есть несколько слабостей. С одной стороны, она не обеспечивает защиту против анализа синхронизации. Если злоумышленник наблюдает за относительно слабо загруженным луковым маршрутизатором, он может соединять входящие/исходящие сообщения путем просмотра того, как близко по времени они были получены и переправлены. Однако это может быть преодолено путем буферизации нескольких сообщений и передачи их с использованием псевдослучайного временного алгоритма.

Сети луковой маршрутизации также уязвимы к перекрещивающимся и предшествующим атакам. Перекрещивающиеся атаки базируются на том, что луковые маршрутизаторы периодически проваливаются или покидают сеть, таким образом, любой путь передачи, который продолжает функционировать, не может быть передан через маршрутизатор, который отключен, также не может привлекать маршрутизаторы, которые присоединились к сети в последнее время. В предшествующей атаке злоумышленник, который контролирует луковый маршрутизатор, отслеживает сессии в то время, как они проходят через несколько преобразований пути (они периодически обрываются и перестраиваются). Если злоумышленник наблюдает за той же сессией во время нескольких преобразований, он сможет увидеть первый маршрутизатор в цепи более отчетливо, чем любой другой.

Луковая маршрутизация не в состоянии защитить данные, проходящие через выходные узлы, отдавая оператору полный доступ к передаваемому содержанию (через сниффинг), и поэтому луковые сети не должны использоваться для передачи личной информации без использования конечной криптографии, такой как SSL. Шведскому исследователю Дэну Эгерстаду, удалось собрать около ста паролей от ящиков иностранных посольств, используя сниффинг.

Приложения

13 Августа 2004 года, на 13-м USENIX симпозиуме по безопасности, Роджер Динглдайн, Ник Мэтьюсон и Паул Сиверсон представили Tor, луковый маршрутизатор второго поколения.

Исходный код Tor опубликован под лицензией BSD. На июнь 2009 года насчитывается почти 2000 публичных луковых маршрутизаторов.

Tor браузер — все что нужно знать о луковой сети

Браузер Tor, позволяет просматривать веб-страницы инкогнито и скрывать активность пользователей от рекламодателей и поставщиков услуг. Если Вы желаете получить анонимность, то данное решение определенно подойдет Вам, как нельзя лучше.

Где скачать? Официальный сайт TOR

Обратите внимание! В интернете сегодня существует множество поддельных браузеров TOR, которые в корыстных целях использую злоумышленники. Скачивайте браузер только с официального сайта!

Tor — как работает луковая сеть?

Tor — сокращение от The Onion Router, т.е. Onion Splitter (Луковый сплиттер). Это то, что делает серфинг анонимным и безопасным.

Анонимизация

Tor представляет собой сеть из тысяч серверов (прокси-серверов), которые при открытии веб-страницы переключаются между пользователем интернета и веб-сайтом в разной последовательности. Первый прокси-сервер изменяет IP-адрес пк на свой собственный. На каждой из следующих остановок IP меняется снова. Таким образом, оператор сайта не распознает истинное происхождение запроса.

Шифрование

Tor отправляет зашифрованные запросы пользователей и IP-адреса оператору сайта. Каждый прокси-сервер в цепочке расшифровывает данные предыдущего прокси-сервера и шифрует их снова для следующего. Если один из прокси-серверов находится под наблюдением, то полученная от него информация будет бесполезной. Только последний сервер в строке преобразует запрос обратно в открытый текст — и это единственное слабое место.

Принцип

Каждые десять минут через прокси-сеть выбирается новый, случайный маршрут, что делает невозможным эффективное наблюдение даже при наличии нескольких прокси-серверов.

Открытость

Код программы является открытым (Open Source), что позволяет быстро обнаружить слабые места и исключает возможность скрытия шпионских функций.

Tor — что нужно знать о сети?

Tor — это бесплатный анонимный сервис, позволяющий удалять цифровые следы в интернете, а при серфинге скрывать IP-адрес компьютера.

Зачем шифровать серфинг?

Шпионаж спецслужб, сбор данных, сканирование пользователей интернета — давно стало горькой реальностью. Кроме того, многие сайты старательно собирают личную информацию пользователей и создают подробные личные профили, например, для персонализированной рекламы. Этому препятствуют анонимные службы, такие как Tor.

Tor браузер или анонимный серфинг

Браузер Tor делает серфинг в интернете очень легким. Бесплатный браузер на базе Firefox при запуске автоматически подключается к сети Tor. Итак, тот кто хочет быть абсолютно в безопасности, просто запускает браузер Tor. Недостатком является то, что браузер практически не подходит для повседневного серфинга, потому что процесс анонимизации серьезно снижает скорость отображения веб-страниц, загрузки или воспроизведения видео.

Tor — безопасен ли он на 100%?

Нет, Tor не гарантирует 100% анонимности. Хотя все данные в сети Tor зашифрованы, последний прокси-сервер является слабым местом. Этот, так называемый Tor Exit Node, расшифровывает данные, чтобы целевой сервер мог понять запрос к странице и мог быть атакован.

Еще одна проблема: каждый может использовать свои собственные конечные серверы Tor Exit Node и, таким образом, перехватывать и собирать конфиденциальные данные — спецслужбы так и делают.

На видео: История создания сервиса Tor, полный обзор браузера.

Браузер тор что это ― как пользоваться луковой сетью и зачем это делать

«Благими намерениями вымощена дорога в ад». Выражение, как никакое другое, подходит под описание веб браузера tor и одноименной луковичной сети, которая создавалась чтобы дать пользователям интернета полную свободу от цензуры. Но, как оказалось, не все так просто, анонимность в сети в большинстве случаев порождает не свободу от зла, а свободу от морали и совести. Итак, браузер тор что это, и действительно ли он вам необходим.

tor браузер и тор сеть ― что это

ТОР ― The Onion Router это компьютерная программа (браузер) и одновременно интернет сеть, которая обеспечивает работу браузера. Браузер ТОР использует обширную серверную сеть, из которой и состоит сеть Tor. При использовании браузера ваши данные проходят через разные серверы Tor (или «узлы»).

Tor Browser ─ это не VPN

Интернет браузер tor это не браузер со встроенным VPN, как многие думают, вспоминая Оперу, и это не VPN сервер. Использовать ТОР можно одновременно с VPN ― это позволит еще лучше защитить свое интернет-посещение.

Использование VPN одновременно с Tor гарантирует на 99 %, что данные будут лучше зашифрованы. Более того, VPN также скрывает ваш IP-адрес, отображая IP-адрес используемого вами VPN-сервера, а не «реальный», статический IP-адрес. Идеальная схема, выглядит так ― VPN Tor Browser VPN. Хотя эти две системы помогают нам скрывать свои настоящие АйПи адреса работают и обслуживаются они совершенно по-разному.

Как получить доступ к ТОР браузеру

На самом деле все очень просто, tor браузер скачивается, как и любой другой, с официального сайта компании. Главный недостаток ― очень низкая скорость загрузки сайтов и любительский интерфейс. Медленный трафик обусловлен тем, что запрос попадает в «луковичную сеть», где постоянно идет процесс дешифровки и расшифровки кода, с постоянным удалением последнего адреса.

Для чего люди используют Tor?

Изначально сеть ТОР создавалась для военных, сегодня ее активно пользуются все, кто желает остаться неизвестным, но кому есть что сказать. Журналисты, правозащитники и политические активисты используют Tor, чтобы избежать преследования за свои взгляды. Это актуально сегодня для тех стран, власть в которых тоталитарна и автократична.

Например, одним из самых известных пользователей и сторонников Tor остается Эдвард Сноуден, который раскрыл документы о секретных программах наблюдения в США.

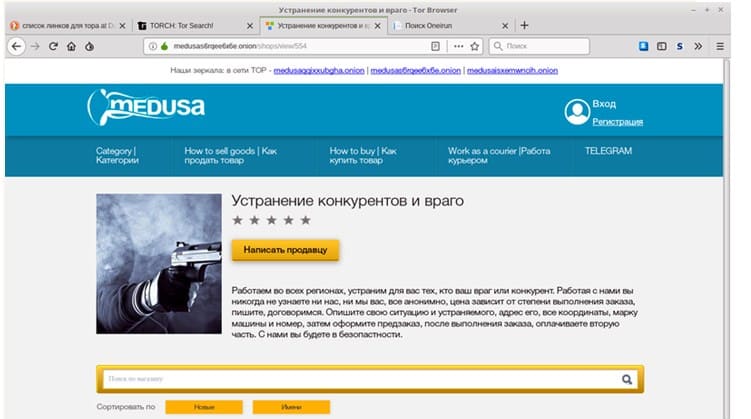

Темная сторона Tor

Может показаться, что браузер ТОР это тоннель, через который проходит свобода и демократия. Но обратная сторона полной свободы ― безнаказанность. Львиную долю трафика сети ТОР используют для входа в даркнет.

Посадят ли тебя за использование браузера ТОР

Использование самого Tor совершенно законно в большинстве стран, особенно в «западном мире». Если через браузер вы просматриваете тв новости, мультики, ведете переписку на открытой почте Гугл, к вам никогда не будет вопросов. Для того чтобы попасть в темный мир интернета обычные поисковики не используют, здесь требуется дополнительная конфиденциальность.

Не надейся на полную анонимность

Не надейся на полную анонимность

Сотрудники Tor постоянно работают над улучшением своей защиты, но в прошлом их программное обеспечение было взломано. Инженеры компании быстро все возобновили и сообщили, что была взломана не вся сеть шифрования, а только отдельные браузеры, это четкий сигнал, что Tor не может гарантировать, что вы будете защищены от кибератак и киберпреступников при использовании их браузера. Сеть Tor действительно трудна для взлома, но трудно не означает «невозможно».

VPN: альтернатива Tor

Хотя вы можете просматривать сайты относительно анонимно с помощью Tor, браузер не анонимизирует и не защищает все остальные ваши действия в Интернете. Приложения, работающие вне вашего браузера, не будут защищены сетью Tor. Если вы хотите убедиться, что все ваши действия в сети зашифрованы и анонимны, VPN может быть лучшим решением. Особенно, если вы пытаетесь защитить свое соединение от киберпреступников при использовании, например, публичной сети Wi-Fi.

В чем разница между Tor и прокси-сервером?

В чем разница между Tor и прокси-сервером?

Помимо Tor и VPN, вы также можете повысить конфиденциальность и безопасность в сети, используя прокси-сервер. Однако, прокси-серверы хорошо работают только для определенных целей и ситуаций, таких как доступ к The Pirate Bay. Даже тогда многие считают их менее эффективными и менее безопасными, чем Tor и хороший VPN. Тем не менее, люди часто задаются вопросом, чем прокси отличается от Tor.

Что делает прокси-сервер?

Прокси-сервер ― это еще один способ направить ваш онлайн-трафик через другой сервер, который (образно) стоит между вашим компьютером и «сервером назначения» ваших данных. Этот сервер является прокси-сервером, который имеет иной IP-адрес, этот адрес и будет защищать ваш настоящий адрес.

Почему Tor и VPN защищают лучше, чем прокси

Еще одним недостатком использования прокси-сервера является то, что хост прокси-сервера может точно видеть, что вы делаете в сети. Теоретически, они могут даже регистрировать эту информацию, что потенциально может вызвать у вас проблемы. Вот почему, если вы намерены использовать прокси-сервер, вы должны выбрать тот, который находится под контролем того, кому вы действительно доверяете. Чаще всего вы не узнаете личность владельца прокси-сервера, а владелец, наоборот будет знать о вас все.

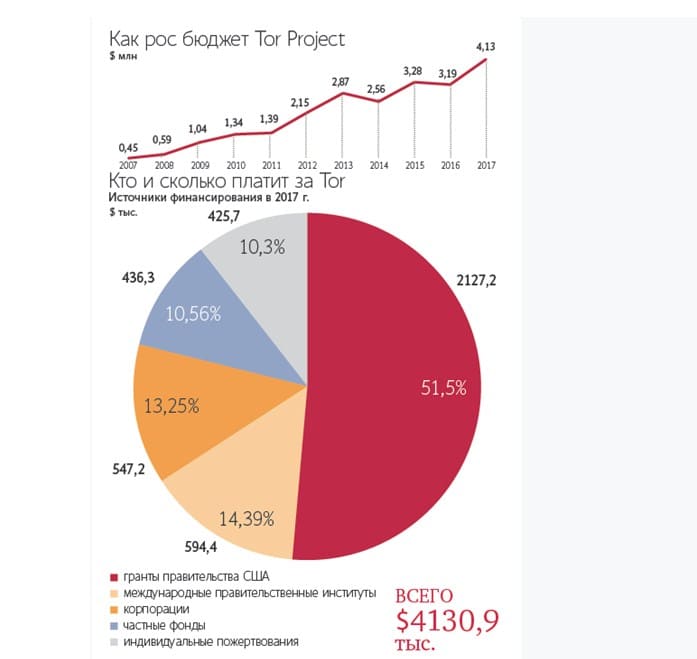

На чьи деньги развивается браузер ТОР

Изабелла Багуэрос Исполнительный директор Tor Project недавно призналась, что компания устала зависеть от денег правительства США, которое ежегодно выделяет на программы компании несколько миллиардов долларов. Например:

Интересная диаграмма, опубликованная компанией, дает четкое представление, на чьи деньги развивается луковичная интернет сеть.

Вторым интересным фактом остается и то, что правительство США тратит миллиарды долларов в год на то, чтобы вычислить местонахождение пользователей тор браузера…

В начале 2000-х гг. проект получил название The Onion Routing (сокращенно – Tor; onion – англ. «лук»). В основе Tor лежит децентрализация: его ПО является свободным, энтузиасты могут открывать свои узлы-серверы.

2002 г. впервые была развернута сеть «луковых» маршрутизаторов, а к концу 2003 г. она насчитывала около дюжины сетевых узлов в США и один в Германии. В 2004 г. проект начал финансировать Фонд электронных рубежей (Electronic Frontier Foundation).

В 2006 г. в США для развития сети Tor была создана некоммерческая организация Tor Project.

На этом все, если статья понравилась, была полезной, не забудьте поделиться в соцсетях и оставить комментарий, с уважением С.К.

Не надейся на полную анонимность

Не надейся на полную анонимность В чем разница между Tor и прокси-сервером?

В чем разница между Tor и прокси-сервером?