Что такое лес доменов

DATAENGINER

Добрый день, дорогие читатели! Сегодня мы коротко поговорим о том, что же такое Active Directory.

Пользователи ПК, сами ПК, да и любое физические ресурсы, требуют строгой иерархии. Поэтому, первоочередная задача любого системного администратора — это правильная иерархическая организация сети внутри компании. Именно для этих целей, применяется технология компании Майкрософт Active Directory. Сервер Active Directory работает на базе ОС семейства Windows. Она достаточно проста и засчет большого распространия в организация ОС Windows, занимает ведущие роли.

Основанием логики и структуры данных Active Directory, составляют такие понятия, как домен и лес.Пользователи, компьютеры и другие физические сетевые устройства объединяются в домен. Домен — это наименьшая логическая группа Active Directory. Домены группируются в дерево доменов, а сами деревья объединяются в лес. В одном лесу может быть и несколько десятков доменов. Лес — обеспечивает структурироваyность доменов, для обеспечения независимости данных и разделения сервисов. Разделение логики и физической состовляющей сети, позволяют минимизировать затраты на администрирование сети и повысить управляемость сетью. В Active Directory логика, отвечает исключительно за контроль над доступом к данным. Active Directory, позволяет объединять в себе различные источники данных. Поэтому, чтобы поддержать целостность и структурированность информации Active Directory — использует специальный механизм по стандартизации и хранению данных.

Active Directory хранит информацию об объектах в различных каталогах, а сами объекты определяются внутри схем. Для определения информации об объектах, используется типы данных и информация о синтаксисе, которые затем будет использовать каталог, что позволяет гарантировать максимальную достоверность информации. Вам не удастся сохранить данные в каталог, пока вы не определите объекты этих данных внутри схемы.

Если логическая структура состоит из элементов домены и леса, то для сохранения физической структуры используется база данных, которая в свою очередь, обязательно хранится всех используемых доменах в лесу доменов Active Directory. За доступ и обработку информации к базе данных отвечает хранилище Active Directory. Хранилище же данных, также состоит из нескольких частей, которые и отвечают за управление правами чтения и записи в базы данных, а также за управление правами доступа.

Основные термины:

Структура Active Directory:

Структура Active Directory состоит из четырех частей:

ДОМЕНЫ И ЛЕСА

Леса, домены и организационные единицы (OU) являются основными компонентами логики Active Directory. Леса содержат деревья доменов и сами домены.

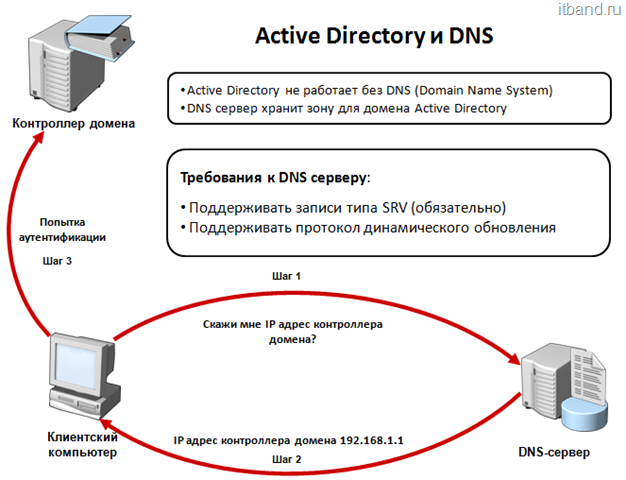

DNS сервер хранит зону для домена Active Directory. Active Directory не будет работать без DNS сервера.

СХЕМА (SCHEMA)

Схема определяет объекты, которые используются для создания объектов из каталогов Active Directory.

ХРАНИЛИЩЕ ДАННЫХ (DATA STORE)

Хранилище данных — отвечает за сохранность и извлечение данных на каждом из контроллеров домена Active Directory.

Руководство по лесам и доменам Active Directory

Active Directory является ключевым элементом в методах аутентификации для пользователей в системах Microsoft. Он также управляет проверкой компьютеров и устройств, подключенных к сети, а также может быть развернут как часть системы разрешений файлов.

Microsoft все больше полагается на систему Active Directory для обеспечения управления учетными записями пользователей для ряда своих продуктов. Например, AD лежит в основе методологии аутентификации пользователей для Exchange Server.

Мы подробно расскажем об инструментах, представленных ниже, но если у вас есть время только для краткого изложения, вот наш список из пяти Лучшие инструменты для управления лесами и доменами Active Directory:

Домены, деревья и леса

Концепция домена обычно понимается сетевым сообществом. Веб-сайт является доменом и идентифицируется во Всемирной паутине по доменному имени. Другое использование этого термина заключается в адресации в сети, где все компьютеры находятся в одном адресном пространстве, или ‘сфера.»

Несколько доменов могут быть связаны вместе в древовидная структура. Таким образом, вы можете иметь родительский домен с дочерние домены связано с этим. Дочерние домены наследуют адресное пространство родителя, поэтому дочерний домен является поддоменом. Вершина древовидной структуры является корневой домен. Вся группа родителей и детей образует дерево. Дочерний по отношению к одному домену также может быть родительским по отношению к другим доменам.

Итак, представьте себе группу доменов, которые имеют тот же адрес корневого домена, что и дерево. Как только вы увидите деревья, вы сможете понять, что такое лес: это коллекция деревьев.

Распространение и тиражирование

Если вы работаете в многосайтовой сети WAN, вам нужна единая система доступа к сети для всей организации. Расположение контроллера домена может иметь серьезное влияние на производительность, пользователям в удаленных местах приходится дольше ждать, чтобы войти в сеть. Наличие копий контроллера домена локально решает эту проблему.

Если у вас есть несколько копий одного контроллера домена в разных местах, у вас нет леса.

Модуль центрального администрирования Active Directory необходимо согласовать все копии чтобы убедиться, что все базы данных одинаковы. Это требует процесса репликации. Хотя база данных разрешений Active Directory распределена по сети, это не то, что официально считается ‘распределенная база данных.В распределенной базе данных коллекция записей разделена между несколькими серверами. Таким образом, вам нужно будет посетить каждый сервер, чтобы собрать полную базу данных. Это не относится к Active Directory, потому что каждый сервер (контроллер домена) имеет точная и полная копия базы данных.

Преимущества тиражирования

Реплицированный контроллер домена имеет несколько дополнительные преимущества для безопасности. Если один контроллер домена был случайно поврежден, вы можете заменить все исходные записи, скопировав базу данных с другого сайта. Если хакер получает учетные данные от одного из пользователей в сети, он может попытаться изменить разрешения, хранящиеся в локальном контроллере домена, чтобы получить высокие привилегии или более широкий доступ к ресурсам в сети. Эти изменения могут быть отменены после обнаружения.

Постоянное сравнение баз данных контроллеров домена обеспечивает ключевую меру безопасности. Процесс репликации также может помочь вам закрыть взломанный аккаунт по всей системе. Однако восстановление исходной базы данных и развертывание обновленных записей требует очень регулярных системных проверок и проверок целостности, чтобы быть эффективными.

Управление репликацией является ключевой задачей для сетевых администраторов, работающих с Active Directory. Дело в том, что может быть много локальных контроллеров домена может дать злоумышленникам возможность обойти сегмент сети и украсть или изменить данные прежде чем быть обнаруженным и заблокированным. Координация между копиями контроллеров домена может вскоре стать очень сложной и трудоемкой задачей. Это не может быть выполнено вручную в течение разумного периода времени. Вам необходимо использовать автоматизированные методы для частых проверок на всех контроллерах домена и обновления всех серверов при изменении разрешений, которые они содержат..

Определение леса

Чтобы иметь лес, вам нужно иметь несколько доменных деревьев. Этот сценарий может существовать, если вы хотите иметь разные разрешения для разных областей вашей сети. Таким образом, у вас может быть отдельный домен для каждого сайта, или вы можете захотеть оставить разрешения для определенных ресурсов или служб в вашей сети полностью отделенными от обычной системы сетевой аутентификации. Таким образом, домены могут перекрываться географически.

Сеть вашей компании может содержать много контроллеров домена и некоторые из них будут содержать одну и ту же базу данных, в то время как другие содержат разные разрешения.

Представьте, что ваша компания предоставляет услуги для пользователей в своей сети и хочет держите эти разрешения отдельно из ресурсов, доступных сотрудникам. Это создаст два отдельных домена. Если вы также используете Exchange Server для системы электронной почты вашей компании, у вас будет другой домен AD.

Хотя система электронной почты персонала, вероятно, будет иметь такое же доменное имя, что и веб-сайт, вы НЕ ДОЛЖНЫ хранить все домены с одинаковым корнем домена в одном и том же дереве. Таким образом, система электронной почты может иметь дерево одного домена, а пользовательская сеть может иметь отдельное дерево одного домена. Итак, в этом сценарии вы имеете дело с тремя отдельными доменами, которые образуют лес.

Возможно, вы захотите разделить внутреннюю сеть на подразделы по офисным функциям, поэтому у вас будет раздел с учетными записями и отдел продаж без возможности взаимодействия. Это будут два дочерних домена родительского домена персонала, образующие дерево.

Разделение домена персонала для создания дочерних доменов требует большего количества контроллеров домена. Вместо одного контроллера домена на сайт для сети сотрудников, теперь у вас есть три на сайт, что составляет 15 на пять сайтов.

Эти 15 штатных контроллеров домена должны быть реплицированы и скоординированы с отношениями древовидной структуры между тремя исходными доменами, сохраненными на каждом из пяти сайтов. Каждый из двух других контроллеров домена отличается и не будет частью процедур репликации домена персонала. На участке есть три дерева и один лес.

Как видно из этого относительно простого примера, сложность управления доменами, деревьями и лесами может быстро стать неуправляемой без комплексного инструмента мониторинга..

Глобальный каталог

Хотя разделение ресурсов на домены, субдомены и деревья может повысить безопасность, оно не устраняет автоматически видимость ресурсов в сети. Система называется Глобальный каталог (GC) перечисляет все ресурсы в лесу, и он реплицируется на каждый контроллер домена, который является членом этого леса.

Протокол, лежащий в основе GC, называется ‘транзитивная иерархия доверия.Это означает, что все элементы системы предполагаются добросовестными и не наносят ущерба безопасности сети в целом. Следовательно, записи аутентификации, введенные в одном домене, можно доверять для предоставления доступа к ресурсу, который зарегистрирован в другом домене..

Пользователи, получившие разрешения на ресурсы в одном домене, не получают автоматически доступ ко всем ресурсам, даже в пределах одного домена. Функция GC, которая делает ресурсы видимыми для все не означает, что все пользователи могут получить доступ ко всем ресурсам во всех доменах одного леса. Все, что GC перечисляет, является именем всех объектов в лесу. Члены других доменов не могут запрашивать даже атрибуты этих объектов в других деревьях и доменах..

Несколько лесов

Есть несколько сценариев, в которых вам может понадобиться более одного леса для вашего бизнеса. Из-за GC, если есть ресурсы, которые вы хотите сохранить в тайне от членов доменов, вам придется создать для них отдельный лес.

Если ваша компания приобретает другой бизнес, который уже использует Active Directory в своей сети, вы столкнетесь с рядом вариантов. То, как ваш бизнес взаимодействует с новой компанией, будет определять, как вы будете управлять сетью этого нового подразделения. Если ваша организация перейдет к бизнесу новой компании, а название и личность этой компании будут удалены, то вам нужно будет перенести всех пользователей и ресурсы приобретенного бизнеса на существующие домены, деревья и леса.

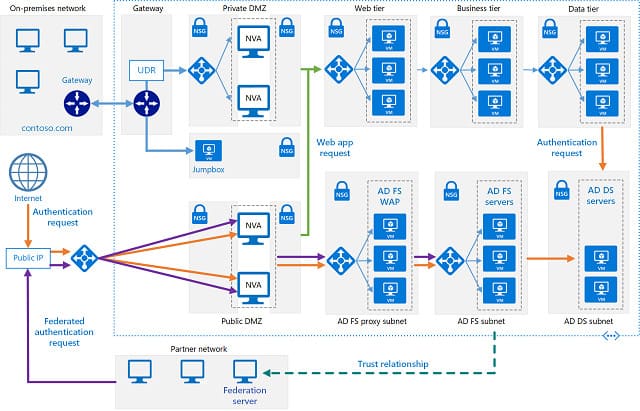

Службы федерации Active Directory

Active Directory запускает ряд служб, которые аутентифицировать различные аспекты вашей системы или помочь сплоченности между доменами. Одним из примеров услуги является Службы сертификатов Active Directory (AD CS), которая контролирует сертификаты открытых ключей для систем шифрования, таких как безопасность транспортного уровня. Служба, которая имеет отношение к доменам и лесам, является Службы федерации Active Directory (AD FS).

система единого входа обменивается токенами аутентификации между вашей реализацией AD и удаленной службой, поэтому, как только пользователи войдут в вашу сеть, им не нужно будет снова входить в участвующую удаленную службу единого входа.

Управление AD лесами и доменами

Относительно простая структура Active Directory может быстро стать неуправляемой, как только вы начнете создавать поддомены и несколько лесов.

Обычно, лучше ошибиться, чтобы получить как можно меньше доменов. Хотя разделение ресурсов на разные домены и поддомены имеет преимущества для безопасности, повышенная сложность архитектуры с несколькими экземплярами может затруднить отслеживание вторжений..

Если вы начинаете новую реализацию Active Directory с нуля, рекомендуется начать с одного домена в одном дереве, все содержится в одном лесу. Выберите инструмент управления AD, чтобы помочь вам в установке. Как только вы освоите управление доменом с помощью выбранного вами инструмента, вы можете рассмотреть возможность разделения вашего домена на поддомены, а также добавления большего количества деревьев или даже лесов..

Лучшие инструменты управления Active Directory

Не пытайтесь управлять своей системой аутентификации без помощи инструментов. Вы очень быстро ошеломитесь, если попытаетесь обойтись без специальных инструментов. к счастью, многие инструменты управления и мониторинга Active Directory бесплатны, таким образом, у вас нет проблемы с бюджетом, сдерживающей вас от попытки.

В настоящее время на рынке представлено много инструментов AD, поэтому вы потратите много времени на оценку программного обеспечения, если попытаетесь просмотреть все из них. Просто выбрать первый инструмент, который появляется на странице результатов поисковой системы, также является ошибкой. Чтобы облегчить ваш квест, мы составили список рекомендуемых инструментов для AD.

Связанный: Вы можете прочитать больше об этих опциях в следующих разделах этого руководства. Более длинный список программного обеспечения AD можно найти в разделе 12 лучших инструментов и программного обеспечения Active Directory..

1. SolarWinds Access Rights Manager (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

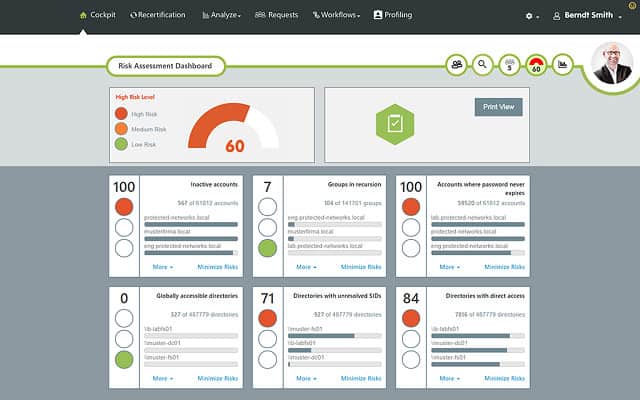

верхняя часть линии инструмента для управления AD является SolarWinds Access Rights Manager. Этот инструмент устанавливается на все версии Windows Server. Этот инструмент управления Active Directory способен контролировать реализации AD, которые работают для SharePoint, Exchange Server, и Windows File Share а также общий доступ к операционной системе.

Этот инструмент включает в себя большую автоматизацию, которая может помочь вам выполнить стандартные задачи без особых усилий. Эта категория задач включает в себя создание пользователя и есть также портал самообслуживания чтобы позволить существующим пользователям изменять свои собственные пароли.

Access Rights Manager круглосуточно отслеживает активность пользователей и доступ к ресурсам через система регистрации. Это позволяет вам обнаружить любое вторжение, даже если это происходит в нерабочее время или когда вы находитесь вне своего рабочего стола.

Утилита также имеет особенность анализа это может помочь вам решить, как оптимизировать реализацию AD. Access Rights Manager выделит неактивные учетные записи и поможет привести в порядок контроллеры домена, отсеяв оставленные учетные записи пользователей..

Инструменты отчетности в Access Rights Manager согласованы с требованиями органов по стандартам безопасности данных, поэтому вы можете применять правила и демонстрировать соответствие с помощью этого помощника AD.

Вы можете получить 30-дневную бесплатную пробную версию Access Rights Manager. Вырубленная версия инструмента доступна бесплатно. Это называется Анализатор разрешений SolarWinds для Active Directory.

SolarWinds Access Rights ManagerЗагрузить 30-дневную бесплатную пробную версию

Анализатор разрешений SolarWinds для Active DirectoryСкачать 100% БЕСПЛАТНЫЙ инструмент

2. Пакет администрирования SolarWinds для Active Directory (БЕСПЛАТНЫЙ ИНСТРУМЕНТ)

SolarWinds производит еще один вариант мониторинга Active Directory с их Пакет Admin для Active Directory. Этот пакет инструментов включает в себя:

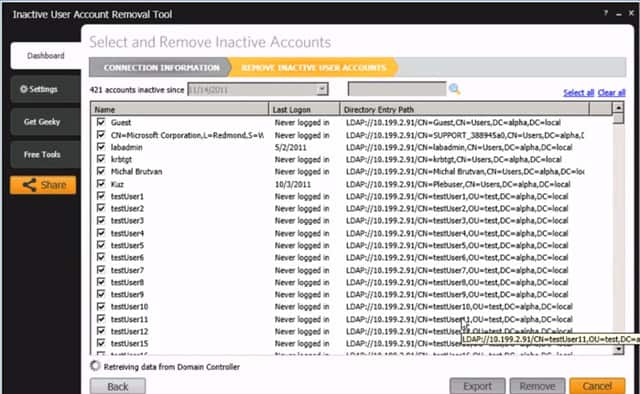

User Import Tool дает вам возможность создавать учетные записи пользователей оптом из файла CSV. Утилита удаления неактивной учетной записи пользователя поможет вам идентифицировать и закрыть неиспользуемые учетные записи пользователей. С помощью инструмента удаления неактивной учетной записи компьютера вы можете идентифицировать несуществующие записи устройства в ваших контроллерах домена Active Directory. Эта бесплатный инструмент расслоение работает на Windows Server.

Пакет администрирования SolarWinds для Active DirectoryСкачать пакет инструментов бесплатно на 100%

3. ManageEngine ADManager Plus (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

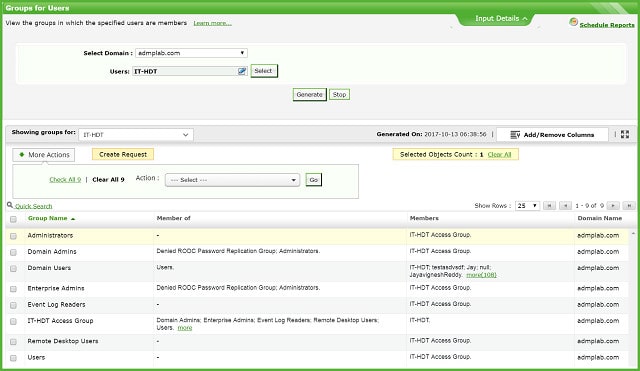

ManageEngine производит системы мониторинга ресурсов, и этот комплексный инструмент управления AD соответствует высокому стандарту компании. Вы можете управлять реализациями Active Directory для управления разрешениями для Офис 365, G-люкс, обмен, и Skype а также ваши права доступа к сети.

ADManager Plus имеет веб-интерфейс, поэтому он может работать в любой операционной системе. Вы можете создавать, редактировать и удалять объекты с вашего контроллера домена, включая массовые действия. Инструмент контролирует использование учетной записи так что вы можете обнаружить мертвые учетные записи и ряд инструментов управления AD можно автоматизировать с помощью утилиты.

Функция аудита и отчетности ADManager Plus поможет вам продемонстрировать соответствие SOX и HIPAA и другие стандарты безопасности данных.

Эта система доступна в стандартной и профессиональной версиях. Вы можете получить 30-дневную бесплатную пробную версию инструмента. Если вы решите не покупать после окончания пробного периода, программное обеспечение будет работать как ограниченная бесплатная версия.

ManageEngine ADManager Plus Скачать 30-дневную бесплатную пробную версию

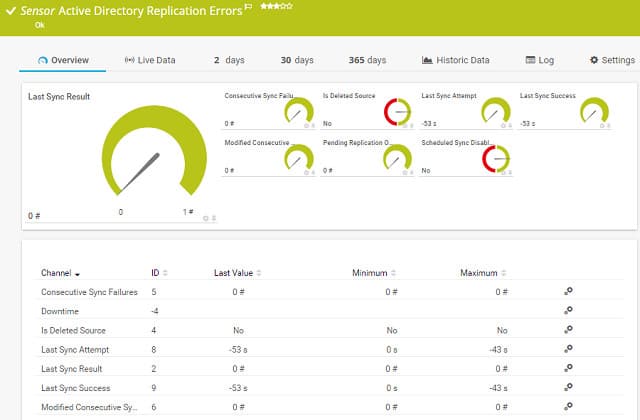

4. Мониторинг Paessler Active Directory с помощью PRTG (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

Песслера PRTG представляет собой набор инструментов, каждый из которых называется ‘датчик.Утилита включает в себя датчики Active Directory, которые помогают отслеживать реализацию AD. PRTG работает Windows Server и ты можешь используйте это бесплатно если вы активируете только 100 датчиков. Цена платного инструмента зависит от того, сколько датчиков вы активируете.

Датчики AD в PRTG отслеживают систему репликации Active Directory. Это гарантирует, что вся база данных будет скопирована во все версии контроллера домена, расположенные в вашей сети. Инструмент также регистрирует активность пользователей, чтобы помочь вам обнаружить неактивные учетные записи пользователей. Вы можете получить 30-дневную бесплатную пробную версию всей системы с неограниченным количеством датчиков..

Paessler Active Directory Мониторинг PRTGСкачать 30-дневную бесплатную пробную версию

5. Диаграмма топологии Microsoft Active Directory

Этот инструмент отображения от Microsoft является действительно полезным бесплатным помощником, когда вы управляете сложной реализацией AD. Создает карту в Visio это показывает отношения между всеми вашими доменами, деревьями и лесами. К сожалению, последняя версия Windows, на которой она может быть установлена, Windows 7 и последняя версия Windows Server который может запустить инструмент Windows Server 2008 R2. Вам также нужно установить Visio, чтобы использовать этот инструмент.

Управление Active Directory

Теперь, когда вы понимаете основы конфигураций Active Directory, вам следует рассмотреть возможность использования инструмента, который поможет вам управлять своей реализацией. Надеемся, что наше руководство поможет вам эффективнее использовать AD.

Используете ли вы какие-либо инструменты для управления Active Directory? Используете ли вы какие-либо инструменты из нашего списка? Оставьте сообщение в Комментарии раздел ниже, чтобы поделиться своим опытом с сообществом.

HOW-TO: Разбираемся с деревьями в лесу, изучая терминологию Active Directory

Высший уровень логической иерархии AD — это лес. Лесом называют полностью самостоятельную организацию Active Directory, которая имеет определенный набор атрибутов и является периметром безопасности организации.

В состав леса могут входить как один, так и несколько доменов. Все объекты, создаваемые внутри леса, имеют общий набор атрибутов. Например, объект «пользователь» содержит имя, фамилию, адрес, телефон, сведения о членстве в группах и другие параметры. Меняя этот набор, мы меняем его для всех объектов леса. Такой набор называется схемой AD. Она описывает все объекты, которые мы можем создать, и их структуру.

По умолчанию первый домен, который создан в лесу, считается его корневым доменом. Под доменом понимается логическая группа пользователей и компьютеров, которые поддерживают централизованное администрирование и настройки безопасности. Домен также служит единицей для репликации — все контроллеры домена, которые входят в один домен, должны участвовать в репликации друг с другом.

Домены принято именовать, используя пространство имен DNS. Доверие, в свою очередь, — это связь между двумя доменами, при которой устанавливаются разрешения на доступ к тем или иным объектам другого домена. Дерево — не что иное, как набор доменов, которые используют связанные пространства имен. К примеру, если домен называется xakep.ru, то дочерний домен test будет выглядеть как test.xakep.ru. Резюмируя, можно условно нарисовать такую схему: «Лес — дерево — домен».

Linux для хакера

Чаще всего в организациях используют самую простую структуру. Один лес и в нем корневой домен, который содержит различные объекты, такие как пользователи и компьютеры. Развитая структура встречается в основном в крупных компаниях, с большим штатом ИТ-специалистов и разными уровнями ответственности. Зачастую полные права есть лишь у архитекторов, а рядовые администраторы имеют права только в своих доменах.

С первоначальной терминологией все. В одном из следующих выпусков расскажу о типах доверительных отношений.

Служба каталогов Active Directory

Решение проблемы управления такой разнородной сетью было найдено с разработкой службы каталога. Службы каталога предоставляют возможности управления любыми ресурсами и сервисами из любой точки независимо от размеров сети, используемых операционных систем и сложности оборудования. Информация о пользователе, заносится единожды в службу каталога, и после этого становится доступной в пределах всей сети. Адреса электронной почты, принадлежность к группам, необходимые права доступа и учетные записи для работы с различными операционными системами — все это создается и поддерживается в актуальном виде автоматически. Любые изменения, занесенные в службу каталога администратором, сразу обновляются по всей сети. Администраторам уже не нужно беспокоиться об уволенных сотрудниках — просто удалив учетную запись пользователя из службы каталога, он сможет гарантировать автоматическое удаление всех прав доступа на ресурсы сети, предоставленные ранее этому сотруднику.

6.1 Основные термины и понятия (лес, дерево, домен, организационное подразделение). Планирование пространства имен AD. Установка контроллеров доменов

Модели управления безопасностью: модель «Рабочая группа» и централизованная доменная модель

Как уже говорилось выше, основное назначение служб каталогов — управление сетевой безопасностью. Основа сетевой безопасности — база данных учетных записей (accounts) пользователей, групп пользователей и компьютеров, с помощью которой осуществляется управление доступом к сетевым ресурсам. Прежде чем говорить о службе каталогов Active Directory, сравним две модели построения базы данных служб каталогов и управления доступом к ресурсам.

Модель «Рабочая группа»

Данная модель управления безопасностью корпоративной сети — самая примитивная. Она предназначена для использования в небольших одноранговых сетях (3–10 компьютеров) и основана на том, что каждый компьютер в сети с операционными системами Windows NT/2000/XP/2003 имеет свою собственную локальную базу данных учетных записей и с помощью этой локальной БД осуществляется управление доступом к ресурсам данного компьютера. Локальная БД учетных записей называется база данных SAM ( Security Account Manager ) и хранится в реестре операционной системы. Базы данных отдельных компьютеров полностью изолированы друг от друга и никак не связаны между собой.

Пример управления доступом при использовании такой модели изображен на рис. 6.1.

В данном примере изображены два сервера (SRV-1 и SRV-2) и две рабочие станции (WS-1 и WS-2). Их базы данных SAM обозначены соответственно SAM-1, SAM-2, SAM-3 и SAM-4 (на рисунке базы SAM изображены в виде овала). В каждой БД есть учетные записи пользователей User1 и User2. Полное имя пользователя User1 на сервере SRV-1 будет выглядеть как «SRV-1\User1», а полное имя пользователя User1 на рабочей станции WS-1 будет выглядеть как «WS-1\User1». Представим, что на сервере SRV-1 создана папка Folder, к которой предоставлен доступ по сети пользователям User1 — на чтение (R), User2 — чтение и запись (RW). Главный момент в этой модели заключается в том, что компьютер SRV-1 ничего «не знает» об учетных записях компьютеров SRV-2, WS-1, WS-2, а также всех остальных компьютеров сети. Если пользователь с именем User1локально зарегистрируется в системе на компьютере, например, WS-2 (или, как еще говорят, «войдет в систему с локальным именем User1 на компьютере WS-2»), то при попытке получить доступ с этого компьютера по сети к папке Folder на сервере SRV-1 сервер запросит пользователя ввести имя и пароль (исключение составляет тот случай, если у пользователей с одинаковыми именами одинаковые пароли).

Модель «Рабочая группа» более проста для изучения, здесь нет необходимости изучать сложные понятия Active Directory. Но при использовании в сети с большим количеством компьютеров и сетевых ресурсов становится очень сложным управлять именами пользователей и их паролями — приходится на каждом компьютере (который предоставляет свои ресурсы для совместного использования в сети) вручную создавать одни и те же учетные записи с одинаковыми паролями, что очень трудоемко, либо делать одну учетную запись на всех пользователей с одним на всех паролем (или вообще без пароля), что сильно снижает уровень защиты информации. Поэтому модель «Рабочая группа» рекомендуется только для сетей с числом компьютеров от 3 до 10 (а еще лучше — не более 5), при условии что среди всех компьютеров нет ни одного с системой Windows Server.

Доменная модель

В доменной модели существует единая база данных служб каталогов, доступная всем компьютерам сети. Для этого в сети устанавливаются специализированные серверы, называемые контроллерами домена, которые хранят на своих жестких дисках эту базу. На рис. 6.2. изображена схема доменной модели. Серверы DC-1 и DC-2 — контроллеры домена, они хранят доменную базу данных учетных записей (каждый контроллер хранит у себя свою собственную копию БД, но все изменения, производимые в БД на одном из серверов, реплицируются на остальные контроллеры).

В такой модели, если, например, на сервере SRV-1, являющемся членом домена, предоставлен общий доступ к папке Folder, то права доступа к данному ресурсу можно назначать не только для учетных записей локальной базы SAM данного сервера, но, самое главное, учетным записям, хранящимся в доменной БД. На рисунке для доступа к папке Folder даны права доступа одной локальной учетной записи компьютера SRV-1 и нескольким учетным записям домена (пользователя и группам пользователей). В доменной модели управления безопасностью пользователь регистрируется на компьютере («входит в систему») со своей доменной учетной записью и, независимо от компьютера, на котором была выполнена регистрация, получает доступ к необходимым сетевым ресурсам. И нет необходимости на каждом компьютере создавать большое количество локальных учетных записей, все записи созданы однократно в доменной БД. И с помощью доменной базы данных осуществляется централизованное управление доступом к сетевым ресурсам независимо от количества компьютеров в сети.

Назначение службы каталогов Active Directory

Active Directory отвечает не только за создание и организацию этих небольших объектов, но также и за большие объекты, такие как домены, OU (организационные подразделения ) и сайты.

Служба каталогов Active Directory (сокращенно — AD ) обеспечивает эффективную работу сложной корпоративной среды, предоставляя следующие возможности:

Терминология

Домен

Основной единицей системы безопасности Active Directory является домен. Домен формирует область административной ответственности. База данных домена содержит учетные записи пользователей, групп и компьютеров. Большая часть функций по управлению службой каталогов работает на уровне домена (аутентификация пользователей, управление доступом к ресурсам, управление службами, управление репликацией, политики безопасности).

Имена доменов Active Directory формируются по той же схеме, что и имена в пространстве имен DNS. И это не случайно. Служба DNS является средством поиска компонент домена — в первую очередь контроллеров домена.

Контроллеры домена — специальные серверы, которые хранят соответствующую данному домену часть базы данных Active Directory. Основные функции контроллеров домена:

Настоятельно рекомендуется в каждом домене устанавливать не менее двух контроллеров домена — во-первых, для защиты от потери БД Active Directory в случае выхода из строя какого-либо контроллера, во-вторых, для распределения нагрузки между контроллерами.

Дерево

Дерево является набором доменов, которые используют единое связанное пространство имен. В этом случае «дочерний» домен наследует свое имя от «родительского» домена. Дочерний домен автоматически устанавливает двухсторонние транзитивные доверительные отношения с родительским доменом. Доверительные отношения означают, что ресурсы одного из доменов могут быть доступны пользователям других доменов.

Пример дерева Active Directory изображен на рис. 6.3. В данном примере домен company.ru является доменом Active Directory верхнего уровня. От корневого домена отходят дочерние домены it.company.ru и fin.company.ru. Эти домены могут относиться соответственно к ИТ-службе компании и финансовой службе. У домена it.company.ru есть поддомен dev.it.company.ru, созданный для отдела разработчиков ПО ИТ-службы.

Корпорация Microsoft рекомендует строить Active Directory в виде одного домена. Построение дерева, состоящего из многих доменов необходимо в следующих случаях:

Наиболее крупная структура в Active Directory. Лес объединяет деревья, которые поддерживают единую схему ( схема Active Directory — набор определений типов, или классов, объектов в БД Active Directory). В лесу между всеми доменами установлены двухсторонние транзитивные доверительные отношения, что позволяет пользователям любого домена получать доступ к ресурсам всех остальных доменов, если они имеют соответствующие разрешения на доступ. По умолчанию, первый домен, создаваемый в лесу, считается его корневым доменом, в корневом домене хранится схема AD.

Новые деревья в лесу создаются в том случае, когда необходимо построить иерархию доменов с пространством имен, отличным от других пространств леса. В примере на рис. 6.3 российская компания могла открыть офис за рубежом и для своего зарубежного отделения создать дерево с доменом верхнего уровня company.com. При этом оба дерева являются частями одного леса с общим «виртуальным» корнем.

При управлении деревьями и лесами нужно помнить два очень важных момента:

Организационные подразделения (ОП).

Организационные подразделения ( Organizational Units, OU ) — контейнеры внутри AD, которые создаются для объединения объектов в целях делегирования административных прав и применения групповых политик в домене. ОП существуют только внутри доменов и могут объединять только объекты из своего домена. ОП могут быть вложенными друг в друга, что позволяет строить внутри домена сложную древовидную иерархию из контейнеров и осуществлять более гибкий административный контроль. Кроме того, ОП могут создаваться для отражения административной иерархии и организационной структуры компании.

Глобальный каталог

Глобальный каталог является перечнем всех объектов, которые существуют в лесу Active Directory. По умолчанию, контроллеры домена содержат только информацию об объектах своего домена. Сервер Глобального каталога является контроллером домена, в котором содержится информация о каждом объекте (хотя и не обо всех атрибутах этих объектов), находящемся в данном лесу.