Что такое ласт активити

Что такое LastActivityView.exe? Это безопасно или вирус? Как удалить или исправить это

Что такое LastActivityView.exe?

LastActivityView.exe это исполняемый файл, который является частью LastActivityView Программа, разработанная NirSoft, Программное обеспечение обычно о по размеру.

LastActivityView.exe безопасно, или это вирус или вредоносная программа?

Первое, что поможет вам определить, является ли тот или иной файл законным процессом Windows или вирусом, это местоположение самого исполняемого файла. Например, такой процесс, как LastActivityView.exe, должен запускаться из C: \ Program Files \ Nirsoft \ LastActivityView \ LastActivityView.exe, а не в другом месте.

Если статус процесса «Проверенная подписывающая сторона» указан как «Невозможно проверить», вам следует взглянуть на процесс. Не все хорошие процессы Windows имеют метку проверенной подписи, но ни один из плохих.

Наиболее важные факты о LastActivityView.exe:

Если у вас возникли какие-либо трудности с этим исполняемым файлом, вы должны определить, заслуживает ли он доверия, прежде чем удалять LastActivityView.exe. Для этого найдите этот процесс в диспетчере задач.

Найдите его местоположение (оно должно быть в C: \ Program Files \ Nirsoft \ LastActivityView) и сравните размер и т. Д. С приведенными выше фактами.

Если вы подозреваете, что можете быть заражены вирусом, вы должны немедленно попытаться это исправить. Чтобы удалить вирус LastActivityView.exe, необходимо Загрузите и установите приложение полной безопасности, например Malwarebytes., Обратите внимание, что не все инструменты могут обнаружить все типы вредоносных программ, поэтому вам может потребоваться попробовать несколько вариантов, прежде чем вы добьетесь успеха.

Могу ли я удалить или удалить LastActivityView.exe?

Не следует удалять безопасный исполняемый файл без уважительной причины, так как это может повлиять на производительность любых связанных программ, использующих этот файл. Не забывайте регулярно обновлять программное обеспечение и программы, чтобы избежать будущих проблем, вызванных поврежденными файлами. Что касается проблем с функциональностью программного обеспечения, проверяйте обновления драйверов и программного обеспечения чаще, чтобы избежать или вообще не возникало таких проблем.

Однако, если это не вирус и вам необходимо удалить LastActivityView.exe, вы можете удалить LastActivityView со своего компьютера с помощью программы удаления, которая должна находиться по адресу: C: \ Windows \ zipinst.exe / uninst «C: \ Program» Файлы \ Nirsoft \ LastActivityView \ uninst1

.nsu «. Если вы не можете найти его деинсталлятор, вам может потребоваться удалить LastActivityView, чтобы полностью удалить LastActivityView.exe. Вы можете использовать функцию «Добавить / удалить программу» в Панели управления Windows.

Распространенные сообщения об ошибках в LastActivityView.exe

Наиболее распространенные ошибки LastActivityView.exe, которые могут возникнуть:

• «Ошибка приложения LastActivityView.exe».

• «Ошибка LastActivityView.exe».

• «Возникла ошибка в приложении LastActivityView.exe. Приложение будет закрыто. Приносим извинения за неудобства».

• «LastActivityView.exe не является допустимым приложением Win32».

• «LastActivityView.exe не запущен».

• «LastActivityView.exe не найден».

• «Не удается найти LastActivityView.exe».

• «Ошибка запуска программы: LastActivityView.exe».

• «Неверный путь к приложению: LastActivityView.exe».

Как исправить LastActivityView.exe

Если у вас возникла более серьезная проблема, постарайтесь запомнить последнее, что вы сделали, или последнее, что вы установили перед проблемой. Использовать resmon Команда для определения процессов, вызывающих вашу проблему. Даже в случае серьезных проблем вместо переустановки Windows вы должны попытаться восстановить вашу установку или, в случае Windows 8, выполнив команду DISM.exe / Online / Очистка-изображение / Восстановить здоровье, Это позволяет восстановить операционную систему без потери данных.

Чтобы помочь вам проанализировать процесс LastActivityView.exe на вашем компьютере, вам могут пригодиться следующие программы: Менеджер задач безопасности отображает все запущенные задачи Windows, включая встроенные скрытые процессы, такие как мониторинг клавиатуры и браузера или записи автозапуска. Единый рейтинг риска безопасности указывает на вероятность того, что это шпионское ПО, вредоносное ПО или потенциальный троянский конь. Это антивирус обнаруживает и удаляет со своего жесткого диска шпионское и рекламное ПО, трояны, кейлоггеры, вредоносное ПО и трекеры.

Обновлен декабрь 2021:

Мы рекомендуем вам попробовать это новое программное обеспечение, которое исправляет компьютерные ошибки, защищает их от вредоносных программ и оптимизирует производительность вашего ПК. Этот новый инструмент исправляет широкий спектр компьютерных ошибок, защищает от таких вещей, как потеря файлов, вредоносное ПО и сбои оборудования.

Загрузите или переустановите LastActivityView.exe

Вход в музей Мадам Тюссо не рекомендуется загружать файлы замены exe с любых сайтов загрузки, так как они могут сами содержать вирусы и т. д. Если вам нужно скачать или переустановить LastActivityView.exe, то мы рекомендуем переустановить основное приложение, связанное с ним LastActivityView.

Информация об операционной системе

Ошибки LastActivityView.exe могут появляться в любых из нижеперечисленных операционных систем Microsoft Windows:

Forensic resistance 1 или Last-икActivityView. Данные об активности пользователя в Windows 10 и как их удалить

Доброго времени прочтения, уважаемые читатели Хабра.

А возникновению данного побуждения способствовало то, что, как оказалось, интерес к вопросу «как удалить историю», выдаваемую эпичной LastActivityView, до сих пор будоражит умы

при этом, зачастую, на форумах вопрос остается без ответа. Масла в огонь подливает то, что ванильный CCleaner в случае с LastActivityView не помогает.

Те, кому в основном интересна практическая сторона вопроса, насчет кнопки «Удалить все», могут сразу перейти к концу статьи — там предлагаю варианты решения.

А в статье — хочу поделиться результатами этих изысканий с теми, кого это заинтересует. Речь пойдет о тех данных, которые хранятся ОС Windows 10 локально и к которым можно просто и быстро получить доступ с использованием «бесплатных и общедоступных средств форензики», в том числе и утилит NirSoft. Хотя речь пойдет не о них (почему — смотреть ниже).

Сразу хочу оговориться — я не являюсь специалистом в области компьютерной безопасности или криминалистического анализа, не имею криминального опыта или побуждений, мамой клянусь, век воли не видать.

Целевая операционная система

В данной статье рассматривается ОС Windows 10. Другие выпуски Windows, естественно, так же грешны сбором и хранением данных, но у них ключи реестра, папки, службы и т.п. отличаются.

Содержание

Причем тут форензика

В статье вопрос касается использования ее методов и средств для доступа к приватным данным пользователя. И, в связи с их распространением и доступностью, вполне вероятно — всуе, доморощенными форензиками-кулцхакерами, троянских дел мастерами и прочими любителями вычислять по IP или легкой наживы, да и просто недружелюбными любопытными, так как для скачивания, запуска и чтениях\сохранения данных, выдаваемых той же LastActivityView, Ниром Софером быть совсем необязательно.

Почему речь не про NirSoft

Во «вступлении» я не случайно дал ссылку на LastActivityView на Софт Портале. Там и впрямь только краткое описание функционала данной утилиты, зато на русском. А на офф. страничке своих утилит Нир Софер пишет многабукфф да еще и по-англицки шпрехает. Но, зато, почти для каждой его утилиты там есть описание, откуда она берет данные. Для LastActivityView в самом низу, под заголовком «How to delete the information displayed by LastActivityView».

Надо признать, что я и сам такой же Зоркий Глаз — когда-то, как и он, только через неделю заметил, что «у сарая одной стены нет». Но, правда, сия неделя была несколько раньше, чем LastActivityView стали пугать пользователей или, что вероятнее, когда они добрались до Софт Портала и сами научились ее пугаться.

Хотя утилиты NirSoft, наряду с SysInternals, ИМХО образец профессионализма для программиста и крайне удобны для администрирования. Да и для проведения расследований их и впрямь зачастую рекомендуют. ПруфПример: Хакер №229. Форензика и он далеко не единственный.

Хотя, думаю, подобное направление их использования само собой приходило в голову тем, кто так или иначе имел с ними дело.

Какие данные хранятся Windows

Хранится все, что связанно с доступом к файлам и папкам и их местоположением, использованием программ (в т.ч. и protable), подключением устройств хранения информации (в том числе и шифрованных файловых контейнеров).

Да, это не во всех случаях, что-то сохраняется только при определенных событиях, а что-то может быть отключено, но лучше, все же, исходить из того, что все и всегда. Что подключали, какие папки-файлы открывали, какие программы использовали.

И еще из того, что с журналами Windows — непредсказуемо, что туда будет записано. В связи хотя бы с тем, что это сильно зависит и от конкретных настроек конкретной ОС и каждой ее подсистемы, и журналы эти доступны для записи в них сообщений сторонними программами.

А причем тут «доступ» и «местоположение»? Сильно утрированный пример: номер банковской карты и ее pin-код так и останутся в файле «D:\МояСуперСекретнаяПапка\CardPin.docx», никуда в Windows не запишутся, а вот факт доступа и «говорящие» имена папки и файла, то, что был использован, например, MS Office 2007 portable, а так же дата-время как минимум последнего (иногда и каждого) доступа\запуска — зафиксируется Windows, причем размазано тонким слоем по всей системе.

Про некоторые другие данные — можете почитать ниже по тексту, под заголовком «Прочие источники утечек информации известные мне, но не попадающие под тематику статьи»

Стало быть, коль подключали, запускали, открывали что-то такое, что не хотелось бы, чтоб стало достоянием широкой общественности — не худо бы потом и следы замести.

Совершенно справедливый комментарий от Hanabishi — «Зато тема реального логгирования не затронута вообще никак… не упоминается ничего относящегося к телеметрии и Win10 в частности» — прошу прощения, толком не описал, что речь в статье идет о приватных данных, хранящихся локально, на ПК пользователей. Вопросы слежки, как и вопросы анонимности в сети, все-таки другая, отдельная тема.

Зачем Windows собирает данные и чем чревато их удаление

Большинство данных Windows собирает для удобства пользователя — например, для ускорения запуска приложений, для отображения папок в проводнике с теми настройками, которые задал пользователь, отображения списка ранее открытых файлов и т.д. и т.п. Затереть только данные, не лишившись при этом удобств — не получится.

Так же, часть данных собирается для оценки производительности и состояния компьютера и ОС (в том числе о сбоях и ошибках) IT-специалистами и специализированным ПО для решения возникающих у пользователя проблем. Без этих данных — решить проблемы, если они возникнут, будет сложно.

И все это еще один повод задуматься над вопросом, когда действительно необходимо стирать данные, а когда не стоит и может быть не надо стирать их огулом при каждом включении-выключении компа.

Совершенно справедливый комментарий от Hanabishi — «зачем чистить логи служб, если можно просто отключить эти самые службы?» Не упомянул я об этом. Можно. Как штатными средствами, так и танцами с бубном. Но это опять же означает — раз и навсегда лишиться удобняшек, которые наше все.

Что мне будет от Винды за масштабное выпиливание приватных данных, в том числе, с помощью предложенного тут решения?

Эпик фейлов случиться не должно, особенно если внимательно познакомиться с описанием каждого правила «очистки» и, если что, его отключить. Но и новой шапки, с новой буркой, тоже ждать не приходится.

Где эти данные хранятся?

После заявленных во вступлении «изысканий» и сверки свежеизысканного с окружающей действительностью у меня сложилось впечатление, что кроме IBM-286 уже успели еще что-то изобрести основные «заповедные места» не поменялись еще со времен XP, разве что местоположение и формат некоторых изменились. И кое-что добавилось, но, вроде бы, немного. Посему поэтому уверен, что Америк не открою, тем более специалистам, но может быть кого-то заинтересует эта подборка, в связи с подъемом интереса к вопросам анонимности и безопасности.

Сразу хочу предупредить — это далеко не все, только самое основное и информативное (в смысле описания не все, стирается в предложенном решении гораздо больше) и не развернуто и «галопом по Eвропам». Для тех, кому данная тема действительно интересна, в конце этой главы — известные мне интересные материалы для самостоятельного изучения + ряд конкретных «заповедных мест» приведены в решениях для их зачистики.

Основные, известные мне, источники утечек информации об активности пользователя

Данная служба ведет логи активности, правда, хранятся эти логи до перезагрузки компьютера (что подтвердилось проверкой), но все же не комильфо.

Особо умилили результаты такого эксперимента: запускаем любимый многими TrueCrypt (protable), монтируем файл-контейнер, запускаем из него LastActivityView.

Видим в реестре запись:

То есть, теоретически, после запуска таких портабельных утилит, надо бы или перезагружаться или затирать.

Пытаться отключить службу BAM — не стоит, словите синий экран.

История «монтирования» дисков MountPoints2 (тоже содержит записи типа «TrueCryptVolumeK»)

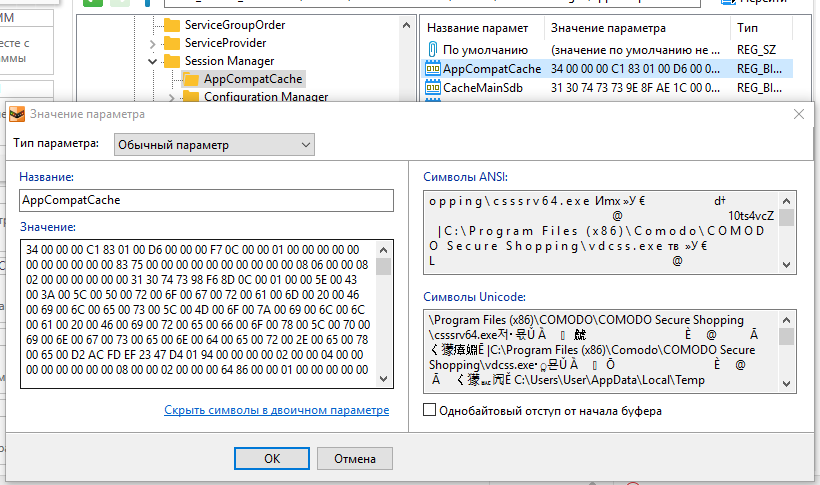

Параметр AppCompatCache ключа реестра AppCompatCache, тоже крайне интересен (хранит данные в бинарном виде).

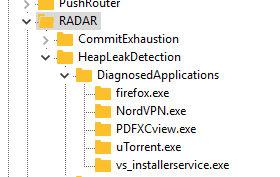

Ключ реестра DiagnosedApplications. Почему-то нигде на форензик-форумах мне потом не встретилось упоминание (возможно, просто плохо искал) ключа реестра:

Служебная информация Windows для отладки утечек памяти в программах.

Тут хранится информация для отката, если вы обновляли версию Windows

Журналы Windows: ну, тут без комментариев… даже совершенно справедливых.

Есть еще несколько мест в реестре и на диске, но они гораздо менее информативны и не очень интересны (см. в «решениях», ниже). И есть еще море других мест, навроде файлов «*.log» разных служб и даже не всегда Microsoft. Правда, обнадеживает то, что CCleaner на стероидах (см. ниже) затирается почти все.

Прочие источники утечек информации известные мне, но не попадающие под тематику статьи по тем или иным причинам. И тут тоже надо отметить, что почти все затирается CCleaner-ом или имеются другие свободно распространяемые утилиты.

1. Все, что связанно с сетью и Интернетом (это не входит в данную статью о «локально» хранимых историях). Но с этим справляются CCleaner и Privazer. Тут же надо отмеить, что у CCleaner-а на стероидах, из решений в конце статьи, способности к этому повышаются в разы.

2. Все, что связанно с историей подключением USB-девайсов. Для ее просмотра и удаления можно использовать, например, Usboblivion.

3. Все, что связанно с файловой системой. «Безвозвратное» удаление файлов и очистка свободного места (то же «безвозвратное удаление», но уже ранее удаленных файлов, оставшихся в дебрях файловой системы). В общем вопросы, связанны с тем, что удаленные файлы можно восстановить. Заодно надо упомянуть и про кэши эскизов изображений Windows, которые имеют свойство хранить эскизы даже уже удаленных изображений. CCleaner и Privazer это тоже умеют все зачищать.

4. Все, что связанно с точками восстановления («теневыми копиями»), в которых сохраняется файлы, в том числе и системный реестр с незатертыми данными. Подключиться, просмотреть и восстановить из них файлы\папки (не делая откаты системы) можно и с помощью утилит NirSoft (так же с их помощь можно и прочитать информацию из файлов реестра оттуда), но, удобнее, на мой взгляд — ShadowExplorer. Удалить точки восстановления можно с помощью CCleaner. А перед созданием точек — можно запускать «зачистку», чтоб выпилить ненужную информацию до ее сохранения.

5. Вот эта ветка реестра.

Сюда пишут свои данные программы, в том числе portable. И они тут и остаются. И если хочется скрыть использование какой-то программы, то неплохо бы проверить эту ветку и, если что, данные удалить.

6. Все, что связанно с установкой нелицензионного ПО и что извлекается на свет Божий полицейской программой Defacto. Есть и «свободный аналог» Lpro (хотя, есть у меня не очень обоснованное предположение, что движок Defacto на ее основе или на ее идее был сделан). Но она, в отличии от Defacto, определяет только, что ПО платное, а не «нарушение авторских и смежных прав».

Выход, ИМХО — не использовать подобное. Кроме всем известного Софт Портала по этой теме могу еще предложить (если что, это не реклама, отношения к данным сайтам я не имею):

— GiveAwayOfTheDay. Каждый день раздают одну лицензионную программу (можно подписаться на рассылку).

— Бесплатные лицензии на сайте COMSS. Бесплатное (по разным акциям) лицензионное ПО и подписки. Как пример — там есть сейчас акция бесплатного VPN на год. И удобный редактор реестра из Reg Organizer, который я использовал для изысканий. И даже Acronis True Image и криптованное облачное хранилище на 2Тб и еще много чего. «Сколько?» — «Халява, сэр» (с). (можно подписаться на рассылку; не бородатых анекдотов, в смысле, а этого сайта).

Материалы по данной тематике, кроме «источников» в конце статьи

Так как, в конце-концов, их затереть-то?

Предлагаю на рассмотрение и критику следующий вариант: Прокачать CCleaner (что, думаю, и удобнее пользователям и правовернее, ибо исключает изобретение очередного велосипеда) и

использовать bat-файл для затирания журналов windows.

Прокачать CCleaner + добавить ему свои правила + bat-файл для стирания журналов Windows

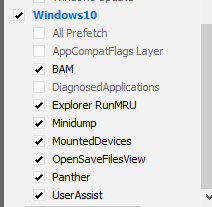

Для начала, надо скачивать и запустить CCEnhancer, выполнить «обновление» (по инструкции на страничке). Только непременно выбрать и нажать на данный пункт меню (предварительно закрыв CCleaner, если он запустился):

Иначе в файле winapp2.ini окажется 100500 правил, крайне доставляющих своей актуальностью для широких масс, таких, как правила очистки для эмулятора «Заики Спектрума» (может тут кто даже вспомнит такой комп), но при этом сильно тормозящих CCleaner.

Затем надо перейти в ту папку, где установлен CCleaner. Найти там файл winapp2.ini, поздравить его с облегчением и открыть (например, в nodepad++).

2. Запускать его необходимо от имени администратора (иначе выдаст ошибку «Необходимо запустить этот скрипт от имени администратора»).

На всякий случай, перед первым запуском, надо создать точку восстановления

Можно дополнительно почитать развернутое и понятное описание всех основных правил CCleaner-а и последствий их применения, тут (рус.)

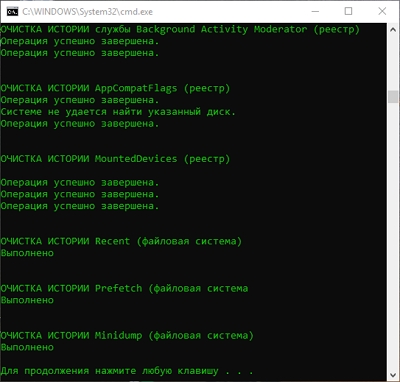

Запустить bat-файл. Дождаться, пока закончит работу.

Открыть ССleaner, перейти в нем в «Очистку».

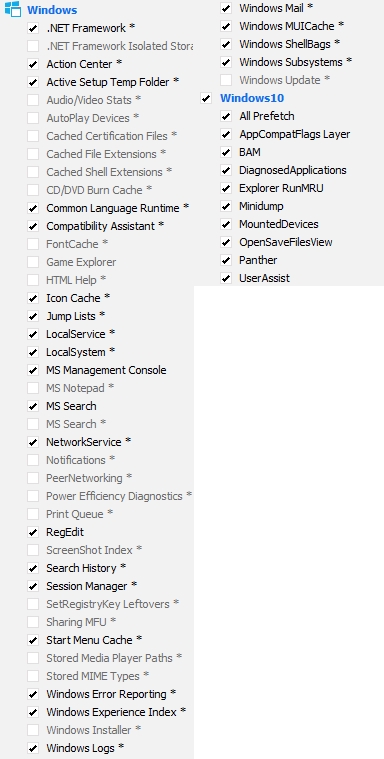

На вкладке «Windows»

На вкладке «Приложения»

Если используете FireFox и Thunderbird, предлагаю использовать следующие правила:

При этом необходимо учесть, что для FireFox — сотрутся сохраненные пароли к сайтам (придется вводить заново, при входе на сайт). Но можно снять галочку с правила «сохраненные пароли».

2 вариант — Использовать bat-файл

Это альфа-версия и, теоретически, может что-то таки сломать, так что используем на свой страх и риск. Первый раз, перед запуском, сделав точку восстановления системы.

2. Внимательно ознакомится с комментариями к его коду (т.к. там описаны и отрицательные моменты, связанные с затиранием)

3. Запустить его от имени администратора (иначе выдаст ошибку «Необходимо запустить этот скрипт от имени администратора»).

4. Если каких-то ключей реестра или папок нет, скрипт должен это действие пропустить.

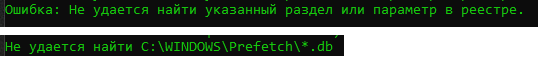

(это не ошибки, это не найдено и пропущено)

Прощу прощения, подсветки batch-файлов не нашел.

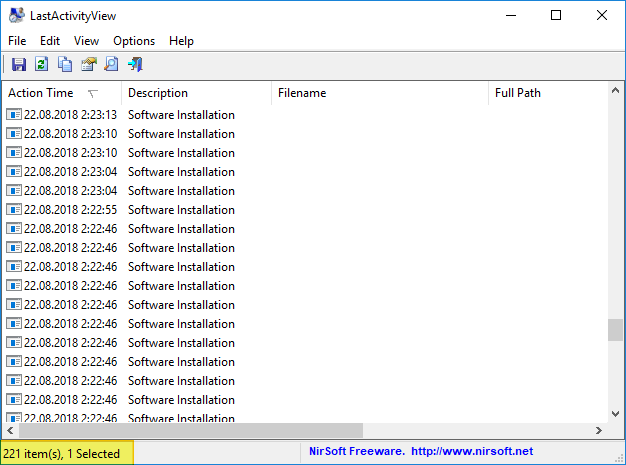

После использования первого или второго варианта можно запустить утилиты NirSoft, для того, чтоб посмотреть, достигли ли мы желаемого эффекта.

Профит… Теперь, главное, покормить собак и ничего не трогать. А то она опять начнет оперу писать…

Возможные сценарии использования решений bat и CCleaner

Источники

Кстати, а почему Forensic resistance 1?

Сие станет понятно, если дело когда-нибудь дойдет до 2.

Что такое ласт активити

You can easily export this information into csv/tab-delimited/xml/html file or copy it to the clipboard and then paste into Excel or other software.

System Requirements

Known Limitations

Versions History

Start Using LastActivityView

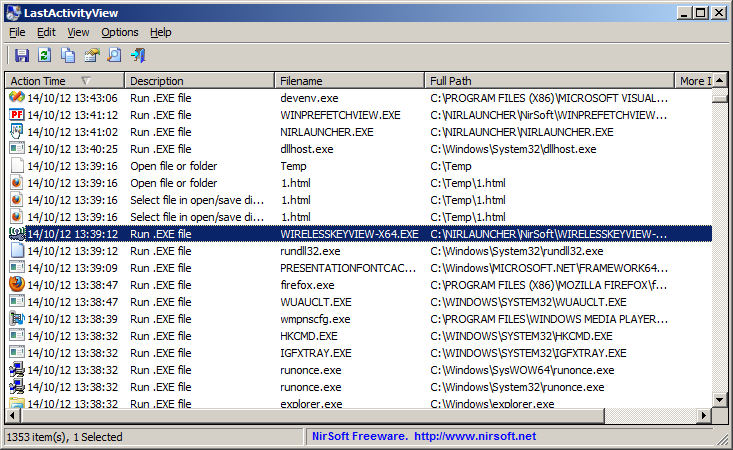

After you run LastActivityView, it scans your computer and displays all actions and events found on your system.

You can select one or more items and then save them into xml/html/csv/tab-delimited file (Ctrl+S) or copy them to the clipboard (Ctrl+C), and then paste the data to Excel or other software.

Actions/Events List

How to delete the information displayed by LastActivityView.

Unfortunately, there is no simple answer to this question because the information is collected from multiple sources, and currently LastActivityView doesn’t provide an option to automatically delete this information.

Also, some of the data collected by LastActivityView is essential to normal functioning of Windows operating system and deleting it may cause some problems.

In the following section, you can find the list of all sources that LastActivityView uses to collect the activity information and how to optionally delete them.

Be aware that deleting any data from your computer is on your own risk, and I cannot give any kind of support for people who want to recover data they deleted from their computer according to this article.

LastActivityView uses the above Registry keys for the ‘Select file in open/save dialog-box’ event.

If you delete the entries under the above Registry keys (with RegEdit), Windows will not rememeber your last saved file/folder.

LastActivityView uses the above Registry keys to add the ‘View Folder in Explorer’ event. If you delete the subkeys under the above Registry keys (With RegEdit), Windows will «forget» the settings of all folders.

Lastactivityview как удалить историю

С момента вопроса прошло два месяца. я, как всегда, вовремя, да.

Однако, аналогичный вопрос появился и у меня сейчас, но, в инете, я вразумительного ответа что-то так и не нашел. И вообще, насколько понял, сей вопрос не перестает будоражить умы с момента появления этого шедевра от NirSoft. Так что, все-таки попробую ответить. Может быть, кого нибудь это избавит от нескольких часов лишней возни.

Доброго времени прочтения, уважаемые читатели Хабра.

Сразу хочу сказать — я не являюсь специалистом в области компьютерной безопасности или криминалистического анализа, не имею криминального опыта или побуждений, мамой клянусь, век воли не видать.

Побуждением к изысканиям, опубликованным в данной статье, стало желание разобраться в вопросе, встретившемся в Интернете «откуда у утилиты NirSoft LastActivityView данные и как с ними бороться». Если чуть более глобально – какие данные о цифровой жизнедеятельности пользователя собирает ОС Windows и можно ли их удалить. В смысле данные удалить, а не пользователей.

В данной статье рассматривается ОС Windows 10. Другие выпуски Windows, естественно, так же грешны сбором данных, но у них ключи реестра, системные службы и т.п. могу отличаться.

Сначала попробуем понять, какие данные можно получить с использованием общедоступных средств. А за желаемый результат наших телодвижений примем удаление этих данных.

Анализ

Проведем быстрый «криминалистический анализ» на коленке, с помощью великолепных утилит NirSoft:

1. LastActivityView (история активности пользователя)

2. ExecutedProgramsList (история запуска программ)

3. ShellBagsView, MUICacheView, UserAssistView (другие истории, но с тем же «хеппи эндом»)

4. JumpListsView (список переходов)

5. OpenSaveFilesView (история открытия и сохранения файлов)

6. RecentFilesView (недавние файлы)

7. WinPrefetchView (оптимизация программ для ускорения их запуска)

Дабы не скачивать утилиты в розницу — можно скачать оптом NirSoft Launcher (при скачивании обратите внимание, что zip-файл запаролен, пароль есть на этой страничке).

Все утилиты отличаются высокой производительностью и крайней простотой использования, любой любитель вычислять по IP — пришел-запустил-увидел-посадил-настучал-уволил-удивил… кого-то… своими познаниями в его неприкосновенной частной жизни. Первая же утилита LastActivityView — возвращает внушительную историю активности. Серди прочего, неиллюзорно доставляет список доступа к папкам со времен установки Windows.

Остальные утилиты тоже дают массу интересной информации.

Так же, с этой точки зрения, интересные еще две утилиты:

FullEventLogView — отображает записи журналов Windows. Но эти данные вполне полезные для анализа работы компьютера, не говоря уж о том, что сис. админ на работе не слишком обрадуется их удалению.

USBLogView — история подключения usb-девайсов. С помощью этой утилиты можно историю и удалить, но, после этого, для каждого «удаленного» и вновь подключенного девайса Windows будет заново устанавливать драйвера, да и usb-клавиатуру может начать ломить и usb-мышь может отваливаться, до перезагрузки компьютера.

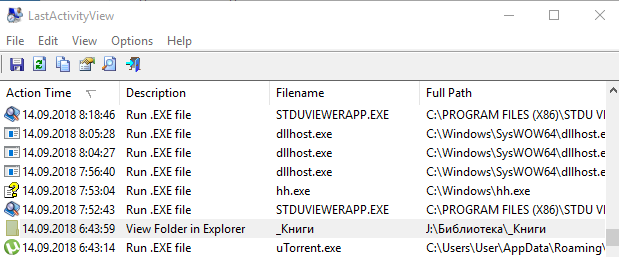

И еще одна инновация от Microsoft — служба Background Activity Moderator.

Запиленная в Windows 10 начиная, если не ошибаюсь, с версии 1709. Обратил я внимание на нее случайно, при поиске логов в реестре, и внятной информации по ней так и не нашел, кроме вот этой статьи. Из которой следует, что это логи новой службы Background Activity Moderator (BAM). Правда, хранятся эти логи до перезагрузки компьютера (что подтвердилось проверкой), но все же не комильфо. Особо умилили результаты такого эксперимента: запускаем любимый многими TrueCrypt (protable), монтируем файл-контейнер, запускаем из него LastActivityView.

Видим в реестре потрясающую запись:

доставляющую неслабый когнитивный диссонанс своей откровенностью «TrueCryptVolumeK», до чего, по-моему, еще ни одна логгирующая служба не додумалась. В остальных логах, хотя бы правоверно «K:lastactivityview.exe»

Так откелева, доколе и что с этой бедой поделать?

Откелева — чудес, как известно, не бывает. Или бывают, но не в IT и до того момента, пока все не окажется просто, ясно и понятно. И, на наше счастье, с выходом Windows 10, количество мест, в которых происходят чудеса, вроде бы не сильно изменилось: реестр, журналы, служебные файлы и папки Windows.

Доколе — до перехода на Linux. Или до удаления этих данных из системы. Правда, они начнут набираться по новой, до следующей их очистки.

Что с этой бедой поделать — на данный вопрос попробую ответить так же, как и анализ провели, пока что «на коленке». Т.е. пока что в виде bat-файла. Заодно из него будет ясно, откуда это все берется. А после его выполнения можно снова запустить утилиты NirSoft-а и посмотреть, что оно браться перестало (удаление истории USB в него, пока что, не добавил, используйте USBLogView на свой страх и риск). Так же следует помнить, что копии системных файлов, в т.ч. файлов реестра, сохраняются в точках восстановления Windows, архивах восстановления системы и теневых копиях и данным скриптом, в текущий момент, не удаляются.

Дисклеймер. На текущий момент — это «альфа» версия, она работает у меня на Windows 10 x64, ничего не сломала, но на других компьютерах не проверял, т.к. предполагаю ваши комментарии, критику и уточнения, на основе которых можно будет это исправить, дополнить и оформить в виде программы, например, на C#, с пополняемой коллекцией действий по очистке. В текущем варианте используйте на свой страх и риск.

1. Создаем, на компьютере текстовый файл, например с помощью nodepad++, в кодировке OEM 866 (DOS). Кодировка важна, иначе вместо русских букв, могут быть кракозябры. Копируем в него текст, приведенный ниже и сохраняем.

2. Запускаем от имени администратора (иначе выдаст ошибку «Необходимо запустить этот скрипт от имени администратора»).

3. Далее будет предложены два варианта: «Очистка логов» и «Очистка логов и всех журналов Windows». Тут уж на ваше усмотрение. Учтите, что журналы будут очищены вообще все, а не только основные.

4. Если каких-то ключей реестра или папок нет, скрипт должен это действие пропустить.

Прощу прощения, подсветки batch-файлов не нашел.

Источники:

1. Утилита Procmon из состава SysinternalsSuite имени Марка Руссиновича, c которой нередко все тайное — становится явным… В том числе и куда обращаются утилиты NirSoft.

2. Статьи блога SANS Digital Forensics.

3. Статья очистка журналов Windows.

Побуждением к изысканиям, опубликованным в данной статье, стало набирающее все большую и большую популярность слово «форензика» и желание разобраться в вопросе — какие данные о цифровой жизнедеятельности рядового пользователя собирает ОС Windows 10, где их хранит и как сделать кнопку — «Удалить все и разом». Я бы взял частями, но мне нужно сразу (с) Остап Бендер.

А возникновению данного побуждения способствовало то, что, как оказалось, интерес к вопросу «как удалить историю», выдаваемую эпичной LastActivityView, до сих пор будоражит умы

при этом, зачастую, на форумах остается без ответа.

Те, кому в основном интересна практическая сторона вопроса, насчет кнопки «Удалить все», могут сразу перейти к концу статьи — там предлагаю два варианта решения: как прокачать CCleaner до ForensiCCleaner-а и просто текст bat-файла «зачистки».

А в статье — хочу поделиться результатами этих изысканий с теми, кого это заинтересует. Речь пойдет о тех данных, которые хранятся ОС Windows 10 локально и к которым можно просто и быстро получить доступ с использованием «бесплатных и общедоступных средств», в том числе и утилит NirSoft. Хотя речь пойдет не о них (почему — смотреть ниже).

Сразу хочу оговориться — я не являюсь специалистом в области компьютерной безопасности или криминалистического анализа, не имею криминального опыта или побуждений, мамой клянусь, век воли не видать.

Целевая операционная система

В данной статье рассматривается ОС Windows 10. Другие выпуски Windows, естественно, так же грешны сбором и хранением данных, но у них ключи реестра, папки, службы и т.п. отличаются.

Почему речь не про NirSoft

Во «вступлении» я не случайно дал ссылку на LastActivityView на Софт Портале. Там и впрямь только краткое описание функционала данной утилиты, зато на русском. А на офф. страничке своих утилит Нир Софер пишет многабукфф да еще и по-англицки шпрехает. Но, зато, почти для каждой его утилиты там есть описание, откуда она берет данные. Для LastActivityView в самом низу, под заголовком «How to delete the information displayed by LastActivityView».

Надо признать, что я и сам такой же Зоркий Глаз — когда-то, как и он, только через неделю заметил, что «у сарая одной стены нет». Но, правда, сия неделя была несколько раньше, чем LastActivityView стали пугать пользователей или, что вероятнее, когда они добрались до Софт Портала и сами научились ее пугаться.

Хотя утилиты NirSoft, наряду с SysInternals, ИМХО образец профессионализма для программиста и крайне удобны для администрирования. Да и для проведения расследований их и впрямь зачастую рекомендуют. ПруфПример: Хакер №229. Форензика и он далеко не единственный.

Хотя, думаю, подобное направление их использования само собой приходило в голову тем,

Так откуда дровишки?

После заявленных во вступлении «изысканий» и сверки свежеизысканного с окружающей действительностью у меня сложилось впечатление, что кроме IBM-286 уже успели еще что-то выпустить основные «заповедные места» не поменялись еще со времен XP, разве что местоположение и формат некоторых изменились. И кое-что добавилось, но, вроде бы, немного. Посему поэтому уверен, что Америк не открою, тем более специалистам, но может быть кого-то заинтересует эта подборка, в связи с подъемом интереса к вопросам анонимности и безопасности.

Журналы Windows: Без комментариев.

И добавилось еще 2-3 новых «хлебных местечка» (хотя, гугл глаголит, что почти все они были уже в Windows 7). Зато вот «дополнительных», навроде файлов «*.log» разных служб и даже не всегда Microsoft — нашлось очень много. Правда, обнадеживает то, что если как следует разогнать CCleaner (см. ниже), то затирается почти все.

Данная служба ведет логи активности, правда, хранятся эти логи до перезагрузки компьютера (что подтвердилось проверкой), но все же не комильфо.

Особо умилили результаты такого эксперимента: запускаем любимый многими TrueCrypt (protable), монтируем файл-контейнер, запускаем из него LastActivityView.

Видим в реестре потрясающую запись:

То есть, теоретически, после запуска таких портабельных утилит, надо бы или перезагружаться или затирать.

2. История «монтирования» дисков MountPoints2 (так же содержат записи типа «TrueCryptVolumeK»)

3. Параметр AppCompatCache ключа реестра AppCompatCache, тоже крайне интересен (хранит данные в бинарном виде).

4. Ключ реестра HeapLeakDetection. Почему-то нигде на форензик-форумах мне потом не встретилось упоминание (возможно, просто плохо искал) ключа реестра:

Служебная информация Windows для отладки утечек памяти в программах.

5. Папка Panther в каталоге Windows. Тут хранится информация для отката, если вы обновляли версию Windows.

Есть еще несколько мест в реестре и на диске, но они гораздо менее информативны и не очень интересны (см. в «решениях», ниже).

Прочие источники утечек информации об активности известные мне, но не попадающие под тематику статьи по тем или иным причинам. И тут тоже надо отметить, что почти все затирается CCleaner-ом или имеются другие свободно распространяемые утилиты.

2. Все, что связанно с историей подключением USB-девайсов. Для ее просмотра и удаления можно использовать, например, Usboblivion.

3. Все, что связанно с файловой системой. «Безвозвратное» удаление файлов и очистка свободного места (то же «безвозвратное удаление», но уже ранее удаленных файлов, оставшихся в дебрях файловой системы). В общем вопросы, связанны с тем, что удаленные файлы можно восстановить. Заодно надо упомянуть и про кэши эскизов изображений Windows, которые имеют свойство хранить эскизы даже уже удаленных изображений. CCleaner и Privazer это тоже умеют все зачищать.

4. Все, что связанно с точками восстановления («теневыми копиями»), в которых сохраняется файлы, в том числе и системный реестр с незатертыми данными. Подключиться, просмотреть и восстановить из них файлыпапки (не делая откаты системы) можно и с помощью утилит NirSoft (так же с их помощь можно и прочитать информацию из файлов реестра оттуда), но, удобнее, на мой взгляд — ShadowExplorer. Удалить точки восстановления можно с помощью CCleaner. А перед созданием точек — можно запускать «зачистку», чтоб выпилить ненужную информацию до ее сохранения.

5. Вот эта ветка реестра.

Сюда пишут свои данные программы, в том числе portable. И они тут и остаются. И если хочется скрыть использование какой-то программы, то неплохо бы проверить эту ветку и, если что, данные удалить.

6. Все, что связанно с установкой нелицензионного ПО и что извлекается на свет Божий полицейской программой Defacto. Есть и «свободный аналог» Lpro (хотя, есть у меня не очень обоснованное предположение, что движок Defacto на ее основе или на ее идее был сделан). Но она, в отличии от Defacto, определяет только, что ПО платное, а не «нарушение авторских и смежных прав».

Выход, ИМХО — не использовать подобное. Кроме всем известного Софт Портала по этой теме могу еще предложить (если что, это не реклама, отношения к данным сайтам я не имею):

— GiveAwayOfTheDay. Каждый день раздают одну лицензионную программу (можно подписаться на рассылку).

— Бесплатные лицензии на сайте COMSS. Бесплатное (по разным акциям) лицензионное ПО и подписки. Как пример — там есть сейчас акция бесплатного VPN на год. И удобный редактор реестра из Reg Organizer, который я использовал для изысканий. И даже Acronis True Image и криптованное облачное хранилище на 2Тб и еще много чего. «Сколько?» — «Халява, сэр» (с). (можно подписаться на рассылку; не бородатых анекдотов, в смысле, а этого сайта).

Так как затереть-то?

Предлагаю на рассмотрение и критику следующие два варианта: Прокачать CCleaner (что, думаю, и удобнее пользователям и правовернее, ибо исключает изобретение очередного велосипеда) и собственное решение, пока что в виде bat-файла, а не программы.

1 вариант — Прокачиваем CCleaner + добавляем ему свои правила

После этого апгрейда — интерфейс CCleaner, при переходе в окне «Очистка» на вкладку «Приложения», будет ощутимо подтормаживать! (Лечение — выпилить потом из файла winapp2.ini (см. ниже) ненужные правила, но это отдельная песня, какие из них не нужны… хотя, конечно, правило для эмулятора «Заики Спектрума», может тут кто даже вспомнит такой комп, доставляет своей актуальностью для широких масс).

Для начала, скачиваем и запускаем CCEnhancer (по инструкции на страничке). Сей шедевр, насколько я понял, умеет скачивать набор дополнительных правил для CCleaner-а, написанных добрыми людьми. Половина нужного нам функционала в них уже будет, а в качестве бонуса, будет еще 100500 правил, сильно расширяющих очистку всего и вся.

Скачали, запустили, обновили — все по инструкции. Теперь переходим в ту папку, где установлен CCleaner. Находим и открываем там файл winapp2.ini (лучше в nodepad++).

На всякий случай, перед первым запуском, лучше создать точку восстановления

Теперь открываем ССleaner, переходим в нем в «Очистку» и там на вкладку «Приложения». Крутим панельку с правилами вниз, попутно радуясь, сколько всего прибавилось (особенно в браузерах). Внизу должны появиться группы правил «Windows» и, еще ниже, «Windows10», там, где добавленные нами правила.

Можно выделить все пункты «Windows10».

В группе «Windows» тоже, в принципе, можно выделить все, на что не выдается сообщение с предупреждением. Но, по теме статьи — в первую очередь интересуют: «Compatibility Assistant», «Windows ShellBags», «Session Manager» (это AppCompatCache, см. выше), «Windows MUICache», «MS Search», «Jump List». Только предлагаю все-таки ознакомиться с текстом bat-файла ниже, точнее с комментариями в тексте, там указаны последствия. Сломать ничего не должно, но хотя бы для понимания.

Если будет интерес — напишу отдельную статью с подробным описанием по каждому правилу CCleaner, какой с их применения можно гешефт поиметь и каких проблем отхватить.

2 вариант — Использовать bat-файл

Помним о том, что это альфа-версия и, теоретически, может что-то таки сломать, так что используем на свой страх и риск. Первый раз, перед запуском, сделав точку восстановления системы.

2. Внимательно знакомимся с комментариями к его коду (т.к. там описаны и отрицательные моменты, связанные с затиранием)

3. Запускаем от имени администратора (иначе выдаст ошибку «Необходимо запустить этот скрипт от имени администратора»).

4. Если каких-то ключей реестра или папок нет, скрипт должен это действие пропустить.

(это не ошибки, это не найдено и пропущено)

После использования первого или второго варианта можно запустить утилиты NirSoft, для того, чтоб посмотреть, достигли ли мы желаемого эффекта.

Профит… Теперь, главное, покормить собак и ничего не трогать. А то она опять начнет оперу писать…

Возможные сценарии использования bat и CCleaner

Источники:

Кстати, а почему Forensic resistance 1?

Сие станет понятно, если дело когда-нибудь дойдет до 2.