Что такое компрометация пароля

Как проверить логин или пароль на скомпрометированность

Всем привет!

Я с детства интересовался разной техникой и электроникой и спасибо родителям что не отбивали у меня это желание. Позже появился компьютер, принципы работы которого меня интересовали на равне с софтверной частью процесса. Наверное тогда было положено начало моего стремления найти профессию на стыке областей.

Похоже, что год, как начало хорошо получаться. Я работаю системным аналитиком в Ростовской частной кампании. Если кому интересно, кто такой системный аналитик — сделаю отдельный пост, или отвечу в комменты.

Путь в IT был немного странным… Я учился в аспирантуре. 🙂 С дуру. 🙂 Сдал кандидатский минимум, на дисер так и не вышел. Потом работал около IT — в Ростовском-на-Дону (старом) аэропорту инженером по учету вычислительной техники. Дальше была перевозка автомобилей по ЖД из москвы на Восток нашей необъятной до самого Петропавловска-Камчатского. Повезло и в том же проекте (про грузоперевозки) я стал аналитиком. Теперь вот уже приобрел приставку «системный», но уже в другой фирме.

Интересная штука заключается в том, что некоторые проекты, казалось бы обреченные на популярность, ну, скажем «не заводятся»… Как одно из моих детищ, о котором я хотел бы сказать пару слов. Да, к стати, пока и в ближайшем будущем проект 100% бесплатный — azpassword.ru.

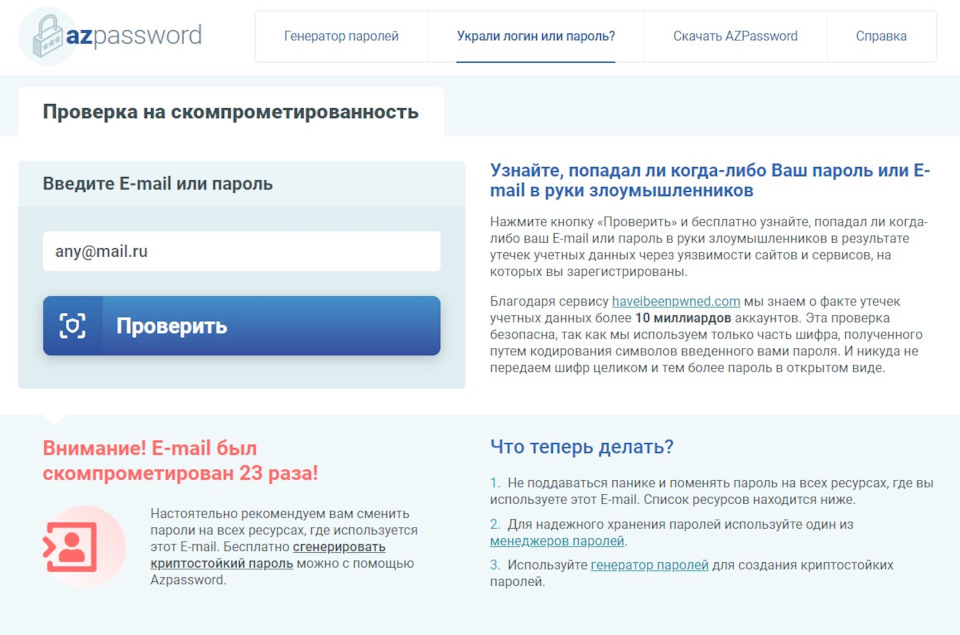

Один из них — это сервис проверки логина и/или пароля на скомпрометированность.

Т.е. можно бесплатно узнать, попадала ли когда-либо связка «твой Логин + Пароль» в руки злоумышленников.

Зачем? За тем, что-бы поменять пароль и держать свои данные в безопасности (вот Дзюба, видимо пароли не менял.) 🙂

Кроме логина можно проверить и пароль. И даже, если проверка покажет, что пароль скомпрометирован — это не значит что вы в прямой опасности. Дело в том, что при попытке намеренного взлома первое что делают злоумышленники — пробуют применить при взломе все пароли из справочника известных паролей. Эти справочники можно даже через торрент скачать, не говоря уж о дарк-нете. Так вот. Перебор по этим справочникам многократно уменьшает время взлома. Другими словами. Если вы проверили свой пароль и он скомпрометирован — значит, что он есть в справочнике паролей, который будут использовать при взломе. Его лучше поменять на «незасвеченый». Это не даст гарантии, что вашу учетку не взломают — но многократно увеличит сложность и время взлома.

Кто более-менее разбирается — поймет, что эти проверки безопасные. Мы не видим ни логины ни пароли и никуда не передаем их в открытом виде. Проверяемые данные шифруются и для проверки на сервер передается только небольшой отрывок шифра, по которому на клиентскую часть возвращается массив вариантов таких же шифров, в которых совпадает проверяемый кусочек шифра. Сравнение и выборка «того самого» полного шифра происходит на ПК пользователя.

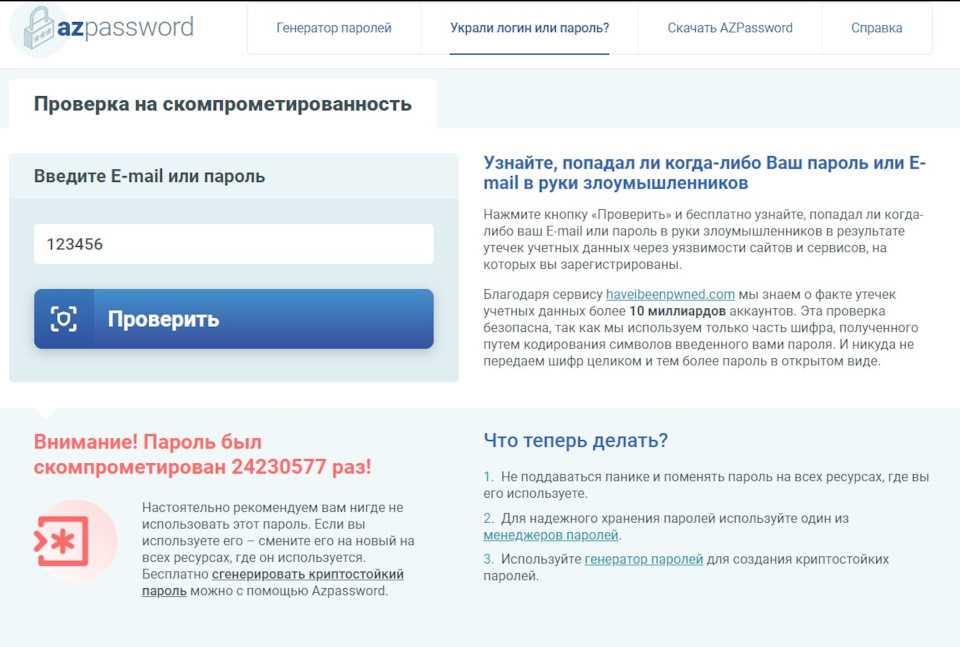

Пример на пальцах.

Проверяется пароль 123456.

Он на стороне клиента превращается в последовательность символов:

ba3253876aed6bc22d4a6ff53d8406c6ad864195

Браузер клиента выбирает кусочек. Ну, например «22d4» и отправляет этот кусочек на наш сервер.

Мы по базе ищем все совпадения по данным, зашифрованным тем же образом и отправляем клиенту массив данных — строки, содержащие «22d4». Например:

22d4oidfsggb651rstbn68s45bt1s365th4s3d51b6

ef56bvse6vb4122d4654a3dsv16a4sfb65daf1bv9

6asd5vf4a65wrg422d46845asgdfv64a6v46a45rv

eb49w84b69w5e1vb69qer1v65er1g6894qer22d4

ba3253876aed6bc22d4a6ff53d8406c6ad864195

Заметьте, что в каждой из строк есть «22d4». Т.е. мы не знаем, что вы ввели для проверки. Мы отправили все, что нашли. И только Ваше устройство знает, что было отправлено ba3253876aed6bc22d4a6ff53d8406c6ad864195. В нашем ответе такая строка содержится. Значит проверяемые учетные данные скомпрометированы.

Если бы не содержалась — значит ваш логин или пароль никогда не попадал в руки злоумышленников* (Ну, по крайней мере с очень высокой долей вероятности).

Помимо проверки логинов и паролей на сайте можно сгенерировать надежный пароль по выбранным вами параметрам.

Нет, это не реклама.

Нет, меня не заставили.

Нет, мне за это не заплатят.

Просто мне нравится моя работа и нравится создавать сервисы для людей. Но не всегда люди знают, что есть такие сервисы. 🙂

Вот и решил поделиться с вами.

Блог Михаила Калошина

I’m not a Hacker, I’m a «Security Consultant».

ADS 468×60

Pages

2011-11-09

Компрометация пароля

“Если вы скомпрометировали пароль, необходимо незамедлительно его изменить.”

К нашей системе мониторинга, подключен AD, все события происходящие на сервере, передаются на соответствующий модуль для обработки.

Модуль, поступающие событие парсит и обрабатывает согласно заданных параметров (правил). На любой параметр в поступившем событии, можно настроить определенную реакцию, например выпадающие уведомление или отправка сообщения по почте.

В случае если в поле УЗ присутствует только пароль, а имени пользователя нет, для определения имени учетной записи, можно заходить на каждую рабочую станцию и смотреть последний удачный вход но это занимает много времени. Более удобное и быстрое решение это программа PsLoggedOn (не злоупотребляйте поиском УЗ на рабочих станциях).

Для самостоятельной проверки (подтверждения) пароля, не надо выходить из системы, можно воспользоваться стандартной функцией ОС, правая кнопка мыши на ярлыке программы, выбираем запустить программу от имени … (я запускаю FAR), в поле имя УЗ ввожу логин пользователя, в поле пароль ввожу зафиксированный системой мониторинга пароль. Если программа запускается и не выдает ошибок, значит это пароль данного пользователя.

Как только вы убедились, что пароль скомпрометирован, необходимо перезвонить пользователю и порекомендовать изменить пароль в случае отказа заблокировать УЗ.

Для того, чтоб убедиться в смене пароля, нет необходимости повторно производить запуск программы, воспользуйтесь программой LockoutStatus.

Если у вас нет системы мониторинга, могу порекомендовать воспользоваться программой LogParser. Для работы с ней достаточно базовых знаний SQL и Google.

В одной из следующих статей, я расскажу как можно определить компрометацию пароля, если он не был случайно введен в поле имя учетной записи.

ВКонтакте: ваш пароль был скомпрометирован. Что делать?

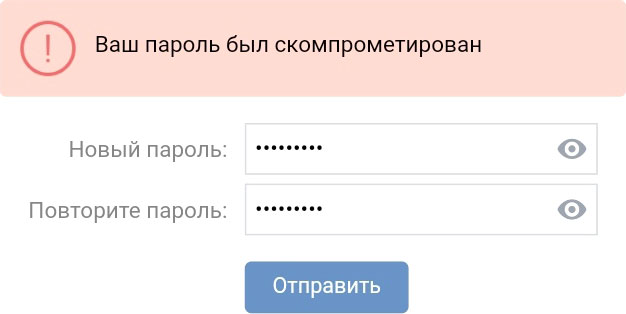

При восстановлении доступа указываю пароль два раза, но ВК не принимает его и выдает ошибку «Ваш пароль был скомпрометирован». Продолжить восстановление не получается. Что делать? Сейчас мы решим эту проблему.

Причина ошибки. Что значит «скомпрометирован»?

Ты восстанавливаешь доступ к странице, потому что потерял его. Это произошло потому, что твой пароль стал известен злоумышленникам. Вероятно, с твоей страницы рассылался спам и она была заморожена.

ВК спрашивает у тебя новый пароль, то есть тот пароль, который будет действовать с этого момента. А ты хочешь продолжать пользоваться старым паролем и указываешь его. Но к сожалению, этот старый пароль уже знают злоумышленники. Если оставить его, то они снова войдут на твою страницу. Это и называется «скомпрометирован». Родственное слово — компромат. У них есть компромат на тебя — твой пароль.

Таким образом, этот пароль тебе больше нельзя использовать. ВК запомнил это и не принимает его.

Другая ситуация

Если выдается ошибка «Этот пароль скомпрометирован. Этот пароль известен мошенникам, которые получали доступ к странице ранее, и не может быть использован для восстановления доступа», когда ты заполняешь заявку на восстановление, просто не нужно указывать никакой старый пароль. Оставь это поле пустым. Подробнее здесь:

Решение проблемы

Придумай новый пароль для ВК. Новый пароль должен быть достаточно сложным и не должен включать в себя старый. Запомни его, введи два раза и нажми кнопку для отправки.

Рекомендации относительно того, каким должен быть пароль, а также по безопасному использованию ВК — здесь:

Что еще нужно сделать для безопасности?

Поскольку старый пароль известен злоумышленникам и с этим ничего сделать нельзя, твоя задача — больше нигде и никогда не использовать его. Возможно, он попадет в базы паролей, с помощью которых злоумышленники смогут получить доступ к другим твоим аккаунтам, если там используется этот же пароль. Поэтому если он используется на других сайтах (особенно если там нет двухфакторной аутентификации), тебе необходимо срочно его поменять.

В целом, с точки зрения безопасности, использовать одинаковые пароли на разных сайтах не рекомендуется. Они должны быть разными. Поскольку запомнить много разных паролей довольно трудно, есть смысл использовать менеджер паролей.

Также необходимо знать, как чаще всего злоумышленники похищают у людей логины и пароли, чтобы не попадаться на их уловки:

Если ВК не дает использовать старый пароль, значит, он сохраняет все мои пароли?

Нет, сами пароли в ВК не хранятся (как и на многих других сайтах), но хранятся некие очень большие числа — результаты математических вычислений на основе пароля. Так проверяется, правильно введен пароль или нет. Если провести одни и те же вычисления над сохраненным паролем и над тем, который вводит пользователь, получатся два числа. Если они одинаковые, значит, пароль введен верно. А в обратную сторону это не работает — узнать сам пароль по этим числам нельзя.

Аналогично ВК проверяет, не относится ли пароль, который ты хочешь использовать, к скомпрометированным.

Что такое компрометация пароля

Об актуальных изменениях в КС узнаете, став участником программы, разработанной совместно с АО «Сбербанк-АСТ». Слушателям, успешно освоившим программу выдаются удостоверения установленного образца.

Программа разработана совместно с АО «Сбербанк-АСТ». Слушателям, успешно освоившим программу, выдаются удостоверения установленного образца.

Приказ Федеральной службы по интеллектуальной собственности от 14 июля 2015 г. N 97 «Об утверждении Положения по организации парольной защиты в Федеральной службе по интеллектуальной собственности»

В целях исполнения требований Федерального закона от 27 июля 2006 г. N 152-ФЗ «О персональных данных», постановления Правительства Российской Федерации от 21 марта 2012 г. N 211 «Об утверждении перечня мер, направленных на обеспечение выполнения обязанностей, предусмотренных Федеральным законом «О персональных данных» и принятыми в соответствии с ним нормативными правовыми актами, операторами, являющимися государственными или муниципальными органами» и в соответствии со «Специальными требованиями и рекомендациями по технической защите конфиденциальной информации» (СТР-К), утвержденными приказом Государственной технической комиссии при Президенте Российской Федерации от 30 августа 2002 г. N 282, приказываю:

1. Утвердить прилагаемое Положение по организации парольной защиты в Федеральной службе по интеллектуальной собственности.

2. Директору ФИПС (О.И. Стрелков) в соответствии с указанным Положением обеспечить создание и включение в доменах fips и tz политики паролей в срок до 1 сентября 2015 г.

3. Контроль за исполнением настоящего приказа возложить на заместителя руководителя Роспатента М.В. Жамойдика.

| Врио руководителя | Л.Л. Кирий |

Положение по организации парольной защиты в Федеральной службе по интеллектуальной собственности

(утв. приказом Федеральной службы по интеллектуальной собственности от 14 июля 2015 г. N 97)

I. Общие положения

1.1. Настоящее Положение регламентирует организационно-техническое обеспечение процессов генерации, смены и прекращения действия паролей (удаления учетных записей пользователей) в локальной вычислительной сети Федеральной службы по интеллектуальной собственности, меры обеспечения безопасности при использовании паролей, а также контроль за действиями пользователей и обслуживающего персонала системы при работе с паролями.

1.2. В настоящем Положении используются следующие термины и определения:

1.3. Требования настоящего Положения являются неотъемлемой частью комплекса мер безопасности и защиты информации в Роспатенте.

1.4. Требования настоящего Положения распространяются на всех работников подразделений, использующих в работе средства вычислительной техники, и должны применяться для всех средств вычислительной техники, эксплуатируемой в Роспатенте.

1.6. Ознакомление всех работников Роспатента, использующих средства вычислительной техники, с требованиями настоящего Положения проводит Отдел организационной и специальной деятельности. При ознакомлении с настоящим Положением внимание работников акцентируется на предупреждении их о персональной ответственности за разглашение парольной информации.

II. Общие требования к паролям

2.2. Личные пароли пользователей АРМ Роспатента должны выбираться с учетом следующих требований:

— длина пароля должна быть не менее 8 символов;

— пароль не должен включать в себя легко вычисляемые сочетания символов (имена, фамилии, наименования рабочих станций и т.д.), а также общепринятые сокращения и термины (qwerty, pa$$w0rd и т.п.);

— при смене пароля новый пароль должен отличаться от старого не менее, чем двумя символами.

III. Безопасность локальных учетных записей

3.1. Локальные учетные записи компьютеров (Administrator, Guest) предназначены для служебного использования администратором ЛВС при настройке систем и не предназначены для повседневной работы.

IV. Безопасность доменных учетных записей

4.1. Пользователь несет персональную ответственность за сохранение в тайне личного пароля. Запрещается сообщать пароль другим лицам, а также хранить записанный пароль в общедоступных местах.

4.2. В случае производственной необходимости (командировка, отпуск и т.п.), при проведении работ, требующих знания пароля пользователя, допускается раскрытие значений своего пароля начальникам подразделений. По окончании производственных или проверочных работ работники самостоятельно производят немедленную смену значений «раскрытых» паролей.

4.3. В случае возникновении нештатных ситуаций, форс-мажорных обстоятельств, а также технологической необходимости использования имен и паролей работников (в их отсутствие) допускается изменение паролей администратором ЛВС. В подобных случаях, сотрудники, чьи пароли были изменены, обязаны сразу же после выяснения факта смены своих паролей, создать их новые значения.

4.4. Пароли учетных записей пользователей АРМ должны соответствовать требованиям пункта 2.2 настоящего Положения.

4.5. Полная плановая смена паролей пользователей должна проводиться в срок, не позднее 42 дней после установления предыдущего пароля. Плановая смена должна предусматривать информирование пользователя о необходимости сменить пароль и возможность смены пароля без обращения к администратору ЛВС.

4.6. Внеплановая смена личного пароля или удаление учетной записи пользователя автоматизированной системы в случае прекращения его полномочий (увольнение и т.п.) должна производиться администратором ЛВС немедленно после окончания последнего сеанса работы данного пользователя с системой.

4.7. Внеплановая полная смена паролей всех пользователей должна производиться в случае прекращения полномочий (увольнение, переход на работу в другое подразделение внутри Роспатента и другие обстоятельства) администратора ЛВС и других сотрудников, которым по роду работы были предоставлены полномочия по управлению парольной защитой.

4.8. В случае длительного отсутствия пользователя АРМ (командировка, болезнь и т.п.) его учетная запись блокируется, и, в случае необходимости, изменяются права доступа других пользователей в отношении ресурсов данного пользователя.

4.9. В случае компрометации личного пароля пользователя АРМ либо подозрении на компрометацию должны быть немедленно предприняты меры по внеплановой смене личного пароля самим пользователем с немедленным информированием Отдела организационной и специальной деятельности.

4.10. Смена забытого пользовательского пароля производится администратором ЛВС на основании сообщения пользователя с обязательной установкой параметра «Требовать смену пароля при следующем входе в систему».

4.11. Для предотвращения угадывания паролей администратор ЛВС обязан настроить механизм блокировки учетной записи на 20 минут при пятикратном неправильном вводе пароля.

4.12. При возникновении вопросов, связанных с использованием доменных учетных записей, пользователь АРМ обязан обратиться к администратору ЛВС.

V. Временные учетные записи

5.1. Для предоставления временного доступа (для лиц, не являющихся сотрудниками Роспатента, для сотрудников, которым необходимо получить временный доступ) необходимо использовать процедуру временных учетных записей.

— сотрудник Роспатента через руководителя своего подразделения либо лицо, не являющееся сотрудником Роспатента, через доверенное лицо оформляет соответствующим образом заявку, указав в ней, что требуемая учетная запись временная, определив временные рамки ее использования;

— заявка направляется в Отдел организационной и специальной деятельности для рассмотрения;

— временная учетная запись создается администратором ЛВС;

— пользователь, получивший временную учетную запись, информируется об ограничениях, связанных с ее использованием.

VI. Контроль

6.1. Повседневный контроль за соблюдением требований настоящего Положения заключается в контроле процессов использования и изменения учетных записей, процессов доступа к ресурсам, процессов изменения учетных записей Отделом организационной и специальной деятельности.

6.2. Отдел организационной и специальной деятельности проводит ежеквартальный выборочный контроль выполнения работниками Роспатента требований настоящего Положения. О фактах несоответствия качества паролей или условий обеспечения их сохранности Отдел организационной и специальной деятельности сообщает заместителю руководителя Роспатента в форме служебной записки.

6.3. Контроль за выполнением требований настоящего Положения возлагается на Отдел организационной и специальной деятельности.

VII. Ответственность

7.1. Пользователи АРМ Роспатента несут персональную ответственность за несоблюдение требований по парольной защите.

7.2. Администратор ЛВС, сотрудники Отдела организационной и специальной деятельности несут ответственность за компрометацию и нецелевое использование учетных записей.

7.3. Форма и степень ответственности определяются исходя из вида и размера ущерба, действиями либо бездействием соответствующего пользователя.

Обзор документа

Регламентированы процессы генерации, смены и прекращения действия паролей в локальной вычислительной сети Роспатента.

Приведены требования к паролям. Определены меры обеспечения безопасности при их использовании. В частности, пользователь несет персональную ответственность за сохранение в тайне личного пароля. Запрещено сообщать пароль другим лицам, а также хранить записанный пароль в общедоступных местах.

Прописан порядок осуществления контроля за действиями пользователей и обслуживающего персонала сети при работе с паролями.

Искусство подбирать чужие пароли

Небольшое, но важное предупреждение: если предлагаемым в статье подходом пользоваться не в рамках проектов по тестированию защищенности, то ваши действия легко могут подпасть под статью 272 УК РФ (Неправомерный доступ к компьютерной информации).

Чтобы придумать эффективную стратегию подбора паролей, этичному хакеру надо постараться залезть в головы пользователей и администраторов.

Какие же факторы влияют на наш выбор паролей?

Можно назвать, как минимум, следующие три:

Что пользователи легко могут запомнить?

Рассмотрим те вещи, которые нам легче всего запомнить:

1) То, что перед глазами.

Перед нашим взором чаще всего предстают торговые марки мониторов, ноутбуков, компьютерных мышей и клавиатур, надписи «password:». Говорят, что выбор руководителем предвыборной кампании Хилари Клинтон такого тривиального пароля, как «password», гибельно отразился на результатах американских выборов.

Для человека важны:

3) То, что помнят пальцы:

4) Что за система/сайт:

В 2014-м году произошла большая утечка паролей Gmail, Yandex и Mail.ru. Списки паролей были проанализированы varagian в статье «Анализ утёкших паролей Gmail, Yandex и Mail.Ru» и можно увидеть, что пользователи выбирают пароли именно по рассмотренной схеме.

Как ограничения парольной защиты влияют на выбор паролей пользователями?

Чтобы обезопасить пользователей во многих системах разработчиками предусмотрен механизм парольной политики, который, к сожалению (для этичных хакеров – к счастью), не всегда используется. Рассмотрим ограничения и то, как они выполняются/обходятся креативными пользователями.

Типовые ограничения парольной политики:

Придумать пароль длиной более 8 символов не представляет сложности, а вот использовать символы в различных регистрах – уже сложно, так как нужно помнить, для какого символа в своем пароле был выбран верхний регистр. Самое очевидное и вероятное решение: выбрать первый или последний символ.

Если система заставляет добавить цифры, то здесь пользователи чуть более изобретательные:

Ничто так не раздражает как запрет на использование старого пароля, и пользователи научились обходить это ограничение, внося минимальные изменения, например, увеличивая цифру в конце своего пароля на 1: было «Alexander2018», стало «Alexander2019».

Понимая эти маленькие хитрости пользователей, этичному хакеру довольно просто сузить список слов-кандидатов на пароль.

Количество пользователей пароля

В случае если пароль будет использоваться многими пользователями, например, системными администраторами или слушателями в учебном классе, то его, как правило, специально делают не очень сложным (например, совпадающим с именем учетной записи), а зачастую оставляют таким, каким он был установлен вендором по умолчанию.

Стратегия подбора пароля

Разобравшись с нюансами выбора пароля пользователями, мы можем разработать и стратегию подбора пароля в ходе тестирования на проникновение.

Зафиксируем исходные условия:

Шаг 1. Определение имен учетных записей пользователей

Для успешной авторизации одного пароля, как правило, недостаточно, нужно еще знать и имя учетной записи. Разберемся, как ее получить.

Вариант 1. Получение списка учетных записей, используя уязвимость в системе.

Например, контроллер домена Windows может быть сконфигурирован таким образом, что позволяет анонимному пользователю получать список учетных записей пользователей.

Любой может проверить свой контроллер домена на эту возможность, например, воспользовавшись утилитой командной строки rpcclient из состава «Сканер-ВС»:

Вариант 2. Формирование списка на основе «разведданных» и анализа.

Имена пользователей даже в небольших организациях задаются администраторами на основе некоторого стандарта. Самые распространенные варианты: первая буква имени + фамилии: adorofeev, тоже самое, но через точку a.dorofeev, полное имя + фамилия: alexander.dorofeev. Также часто имена внутренних учетных записей совпадают с учетной записью электронной почты, соответственно правило формирования имени пользователя можно определить просто «погуглив» адреса сотрудников, засветившихся в интернете, а полный перечень сформировать на основе списка сотрудников, который можно получить из внутреннего телефонного справочника, а также социальных сетей. В крайнем случае можно формировать комбинации наиболее часто встречающихся имен и фамилий по наиболее распространенным правилам формирования имен учетных записей.

Вариант 3. Наиболее распространенные учетные записи и записи по умолчанию.

Во многих системах есть учетные записи по умолчанию. Как минимум, это admin или administrator. В некоторых системах их довольно много, так в СУБД Oracle можно встретить SYSTEM, SYS, ANONYMOUS, CTXSYS, DBSNMP, LBACSYS, MDSYS, OLAPSYS, ORDPLUGINS, ORDSYS, OUTLN, SCOTT, WKSYS, WMSYS, XDB. Соответственно, имеет смысл заглянуть в руководства администраторов систем, которые вы хотите тестировать.

Зачастую, в системах появляются учетные записи, которые очень легко вычислить, например, если в компании есть учебный класс, то вероятность наличия учетных записей teacher и student довольно высока. А много ли систем в которых, кто-нибудь да не создал учетную запись test?

Шаг 2. Первичный подбор паролей

Понимая какие учетные записи в каких системах в тестируемой ИТ-инфраструктуре мы планируем скомпрометировать, можем определить последовательность систем для атаки:

| № | Класс систем | Учетные записи | Пароли |

|---|---|---|---|

| 1 | Контроллер домена | Учетные записи сотрудников, административные, типовые. | Самые распространенные. |

| 2 | Бизнес-приложения | Учетные записи сотрудников, административные, типовые. | Самые распространенные. |

| 3 | СУБД | Учетные записи сотрудников, административные, типовые, по умолчанию. | Самые распространенные, по умолчанию |

| 4 | Специальные системы и сервисы: backup, ftp и т.п. | Административные, по умолчанию. | Самые распространенные, по умолчанию. |

| 5 | Активное сетевое оборудование | Административные, по умолчанию. | Самые распространенные, по умолчанию. |

В случае если в системах включена блокировка учетных записей после нескольких неудачных попыток (как правило, выбирают число 5), а время на тестирование ограничено, и мы не можем выставлять таймаут между попытками для сброса счетчика, то имеет смысл «пробежаться» по всем пользователям, проверяя следующие вероятные пароли:

Шаг 3. Расширение зоны влияния

Подобрав пароли к учетным записям, первое что должен сделать этичный хакер, так это авторизоваться и посмотреть, к чему он получил доступ.

В случае, если доступ получен к файловой системе, то необходимо провести поиск следующих файлов:

Инструменты и словари для онлайн-подбора паролей

Классическим инструментом для онлайн-подбора паролей является утилита командной строки thc-hydra, а для этичных хакеров и администраторов, любящих комфорт, данный функционал с интуитивно понятным интерфейсом имеется в нашем комплексе «Сканер-ВС»:

Также ключевым фактором успешного подбора пароля является доступность хорошо составленных словарей, а вот с этим бывают проблемы. Словари, поставляемые вместе с современными отечественными средствами анализа защищенности не всегда содержат действительно полезные наборы слов. Например, включают стандартный словарь, распространяемый с одной бесплатной утилитой. Решение, конечно, простое, но не очень эффективное. Разве можно представить себе российского пользователя, выбравшего такие пароли, как: soccer, cutiepie, maganda или mustang. Как много в среднем российском городе счастливых обладателей Ford Mustang? Иногда включают замечательный словарь, основанный в основном на паролях, оставляемых по умолчанию, но совершенно забывают про обычных пользователей и их любимые пароли.

Мы решили исправить эту досадную ситуацию и составили свои списки паролей, которые теперь доступны не только пользователям нашего комплекса тестирования защищенности «Сканер-ВС», но и всем желающим на сайте нашего решения в разделе «Пароли»:

Списки учетных записей:

Заключение

Хакеру из фильма «Пароль «Рыба-меч» повезло и, несмотря на отвлекающие факторы и хаотичный стиль работы, он смог подобрать пароль и остаться в живых. Пользуясь структурированным подходом, этичные хакеры увеличивают свои шансы на успех в тестировании на проникновение и в меньшей степени полагаются на удачу. Данный подход будет работать, пока пароли будут выбираться людьми.

(1).jpg)