Что такое идентификатор безопасности sid

Идентификаторы безопасности

Идентификатор безопасности (SID) — это уникальное значение переменной длины, используемое для идентификации доверенного лица. каждая учетная запись имеет уникальный идентификатор безопасности, выданный центром сертификации, например контроллер домена Windows и хранящийся в базе данных безопасности. Каждый раз, когда пользователь входит в систему, система получает идентификатор безопасности для этого пользователя из базы данных и помещает его в маркер доступа для этого пользователя. система использует идентификатор безопасности в маркере доступа для обнаружения пользователя во всех последующих взаимодействиях с Windows безопасностью. Если идентификатор безопасности был использован в качестве уникального идентификатора для пользователя или группы, он не может использоваться повторно для идентификации другого пользователя или группы.

Windows безопасность использует идентификаторы безопасности в следующих элементах безопасности:

Большинству приложений не требуется работать с идентификаторами безопасности. Так как имена известных идентификаторов безопасности могут различаться, следует использовать функции для создания идентификатора SID из предопределенных констант вместо использования имени ИЗВЕСТНОГО идентификатора безопасности. например, в английской версии операционной системы Windows имеется известный идентификатор безопасности с именем «builtin \ администраторы», который может иметь другое имя в международных версиях системы. Пример, который создает известный идентификатор безопасности, см. в разделе Поиск идентификатора SID в маркере доступа на языке C++.

Если вам нужно работать с идентификаторами SID, не следует манипулировать ими напрямую. Вместо этого используйте следующие функции.

Sysadminium

База знаний системного администратора

Идентификаторы безопасности SID

В операционной системе Windows вместо имен пользователей для идентификации используются SID (Security Identifiers). В этой статье познакомимся с ними.

Идентификаторы безопасности

Идентификаторы безопасности – это такие уникальные номера, которые есть у: пользователей, групп, доменов, служб и компьютеров.

В общем у тех объектов, которые могут захотеть получить доступ к другим объектам, таким как: файлы, драйверы, разделы дисков, реестр.

SID представляет собой число переменной длины. Оно состоит из:

SID всегда начинается с “S“, например:

Логика назначения SID

Каждый локальный пользователь создается на основе компьютерного или доменного идентификатора. А для уникальности и в конце записывается уникальный RID для каждого объекта. RID для новых пользовательских учетных данных начинается с 1000, и увеличивается с каждым новым пользователем и группой. До 1000 идут RID для стандартных пользователей, например 500 для пользователя «Администратор», 501 для «Гость».

Если компьютер повышается до контроллера домена, то за основу берется идентификатор компьютера и из него создается идентификатор домена. А идентификатор компьютера генерируется заново.

Стандартные SID

Есть предопределенные идентификаторы. Они одинаковые на всех машинах во всем мире. Так файл, доступный группе Everyone (Все), на одной машине, будет открыт и на другой, если перенести жесткий диск туда.

В системе Windows существуют следующие стандартные SID:

Работа с утилитой PsGetsid.exe

Для просмотра идентификаторов можно воспользоваться программой PsGetsid из набора Sysinternals. Выполнив команду без параметров вы увидите имя компьютера и его SID:

Указав имя домена — увидите идентификатор домена:

Указав свое имя узнаете свой идентификатор, он будет зависеть от SID домена. И на всех компьютерах в домене будет одинаковым:

Как видно выше, к доменному SID просто добавили RID. При этом, локальные пользователи с одинаковыми именами на всех компьютерах будут разными.

В качестве параметра можно указать сам идентификатор, утилита в этом случае вернет имя пользователя:

Можно узнать имя администратора домена, для этого используем идентификатор домена и стандартный для администратора RID = 500:

Любой компьютер в домене имеет свой SID, он также будет состоять из SID домена и своего RID. Чтобы его узнать пишите :

SIP Процессов

Так как процессы запускаются от имени какого-либо пользователя, то процессы тоже имеют SID. Посмотреть их можно с помощью программы Process Explorer. Для этого нужно открыть свойства выбранного процесса и перейти на вкладку “Security“:

Смена SID при клонировании и массовом развёртывании

Привет, Хабр! Упомянутая в заголовке тема всё ещё порождает множественные дискуссии и недопонимание между системными администраторами. В своей статье я постараюсь ответить на следующие вопросы:

В основу рассуждений была взята популярная статья Марка Руссиновича (доступна также на русском языке), которую довольно часто неправильно интерпретируют (судя по комментариям и «статьям-ответам»), что приводит к неприятным последствиям. Добро пожаловать под кат.

Что такое SID, его типы и чем отличается Machine SID от Domain SID?

В первую очередь, важно различать SID компьютера (Machine SID) и SID домена (Domain SID), которые являются независимыми и используются в разных операциях.

Machine SID и Domain SID состоят из базового SID’а (base SID) и относительного SID’а (Relative SID = RID), который «приклеивается» в конец к базовому. Базовый SID можно рассматривать как сущность, в рамках которой можно определить группы и аккаунты. Машина (компьютер) является сущностью, в рамках которой определяются локальные группы и аккаунты. Каждой машине присваивается machine SID, и SID’ы всех локальных групп и аккаунтов включают в себя этот Machine SID с добавлением RID в конце. Для примера:

| Machine SID для машины с именем DEMOSYSTEM | S-1-5-21-3419697060-3810377854-678604692 |

| DEMOSYSTEM\Administrator | S-1-5-21-3419697060-3810377854-678604692-500 |

| DEMOSYSTEM\Guest | S-1-5-21-3419697060-3810377854-678604692-501 |

| DEMOSYSTEM\CustomAccount1 | S-1-5-21-3419697060-3810377854-678604692-1000 |

| DEMOSYSTEM\CustomAccount2 | S-1-5-21-3419697060-3810377854-678604692-1001 |

Именно SID’ы (а не имена) хранятся в токенах доступа (access tokens) и дескрипторах безопасности (security descriptors), и именно SID’ы используются при проверке возможности доступа к объектам системы Windows (в том числе, например, к файлам).

На машине вне домена используются локальные SID’ы, описанные выше. Соответственно, при соединении с машиной удалённо используется локальная аутентификация, поэтому даже имея 2 или более машин с одинаковым machine SID в одной сети вне домена, проблем с логином и работой внутри системы не будет, т.к. SID’ы в операциях удалённой аутентификации попросту не используются. Единственный случай, в котором возможны проблемы, это полное совпадение имени пользователя и пароля на двух машинах – тогда, например, RDP между ними может глючить.

Когда машина добавляется в домен, в игру вступает новый SID, который генерируется на этапе добавления. Machine SID никуда не девается, так же как и локальные группы, и пользователи. Этот новый SID используется для представления аккаунта машины в рамках домена. Для примера:

| Domain SID для домена BIGDOMAIN | S-1-5-21-124525095-708259637-1543119021 |

| BIGDOMAIN\DEMOSYSTEM$ (аккаунт машины (computer account)) | S-1-5-21-124525095-708259637-1543119021-937822 |

| BIGDOMAIN\JOHNSMITH (аккаунт пользователя (user account)) | S-1-5-21-124525095-708259637-1543119021-20937 |

Таким образом, машина DEMOSYSTEM теперь имеет два независимых SID’а:

• Machine SID, определяющая машину как сущность, в рамках которой заданы группы и аккаунты (первая строчка в первой таблице).

• SID аккаунта машины (computer account SID) в рамках домена BIGDOMAIN (вторая строчка во второй таблице).

Основная суть в том, что SID’ы должны быть уникальны в пределах окружения (authority), к которому они применимы. Другими словами, если машине DEMOSYSTEM присвоен machine SID S-1-5-21-3419697060-3810377854-678604692-1000, то неважно, что у другой машины в той же сети будет идентичный machine SID, т.к. этот SID используется только локально (в пределах машины DEMOSYSTEM). Но в пределах домена BIGDOMAIN computer SID у обоих машин должен быть уникальным для корректной работы в этом домене.

Смена SID при клонировании или развёртывании

В применении к продукту Acronis Snap Deploy 5 (основное предназначение — массовое развёртывание систем из мастер-образа), в котором функциональность смены SID-а присутствовала с самой первой версии, это означает, что мы, как и многие пользователи, ошибочно пошли на поводу у устоявшегося мнения, что менять SID нужно.

Однако исходя из вышесказанного, ничего страшного в развёртывании (или клонировании) машины без изменения Machine SID вовсе нет, в случае если это развёртывание происходит до добавления машины в домен. В противном случае — возникнут проблемы.

Из этого правила есть одно исключение: нельзя клонировать машину, если в дальнейшем роль этого клона планируется повышать (promote) до уровня домена контроллера. В этом случае Machine SID домен контроллера будет совпадать с computer SID в созданном домене, что вызовет проблемы при попытке добавления оригинальной машины (из которой производилось клонирование) в этот домен. Это, очевидно, относится только к серверному семейству Windows.

Проблемы, связанные со сменой SID

Пересмотреть точку зрения на функциональность смены SID нас подтолкнул выпуск новой версии Windows. При первом тестовом развёртывании образа Windows 10 со сменой SID на получившейся машине обнаружилось, что кнопка Start перестала нажиматься (и это оказалось только вершиной «айсберга»). Если же развёртывать тот же образ без смены SID, то такой проблемы не возникает.

Основная причина в том, что эта опция вносит изменения практически во всю файловую систему развёртываемой машины. Изменения вносятся в реестр Windows, в разрешения NTFS (NTFS permissions) для каждого файла, в SID’ы локальных пользователей (так как SID пользователя включает в себя в том числе и machine SID; подробнее тут) и т.д.

В случае с Windows 10 большая часть ключей реестра не могла быть модифицирована («Error code = C0000005. Access violation» и другие ошибки) и, как следствие, наша функция смены SID’а отрабатывала не до конца, что и приводило к трагической гибели практически нерабочей копии Windows 10.

Было принято решение убрать эту опцию в случае, если в мастер-образе мы находим Windows 10 (или Windows Server 2016). Решение было принято на основе теоретических выкладок описанных выше плюс, естественно, было подтверждено практикой при тестировании недавно вышедшего обновления Acronis Snap Deploy 5 во множестве комбинаций: с и без переименования машин после развёртывания, с добавлением в домен и рабочую группу, развёртывание из мастер-образов снятых от разных состояний мастер-машины (она была добавлена в домен или рабочую группу в разных тестах) и т.д.

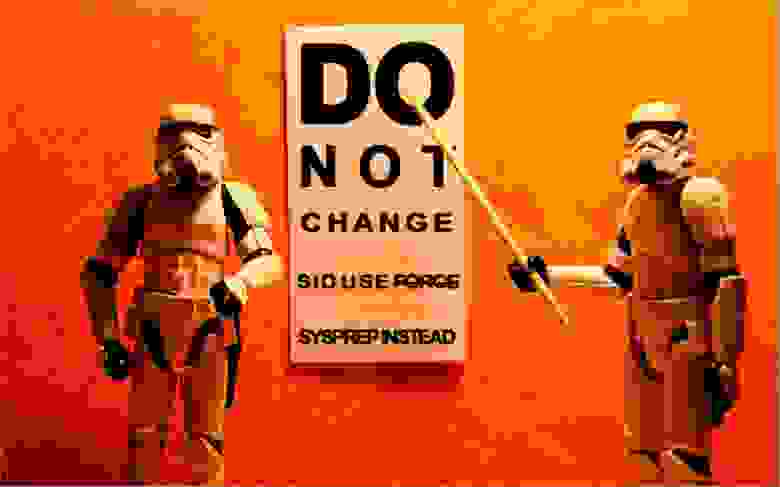

Использование Sysprep

Начиная с Windows NT клонирование (развертывание) ОСи с использованием только NewSID никогда не рекомендовалось самим Microsoft. Вместо этого рекомендуется использовать родную утилиту Sysprep (см. KB314828), которая, помимо смены SID’а, также вносит большое число других изменений, и с каждой новой версией Windows их становится только больше. Вот небольшой (неполный) список основных вносимых изменений:

Таким образом, клонирование/развертывание без использования Sysprep может повлиять (читай «скорее всего, сломает») на функциональность Windows Update, Network Load Balancing, MSDTC, Vista и выше Key Manager Activation (KMS), который завязан на CMID (не путать с Machine SID), также изменяемый Sysprep’ом, и т.д.

Итого

Повторяя TL;DR из начала статьи, основной вывод можно сделать такой: для подготовки образа машины к клонированию/развёртыванию следует использовать sysprep в подавляющем большинстве случаев.

Хорошо известные идентификаторы безопасности

Хорошо известные идентификаторы безопасности (SID) обозначают универсальные группы и универсальных пользователей. Например, существуют хорошо известные идентификаторы безопасности для обнаружения следующих групп и пользователей:

Существуют универсальные хорошо известные идентификаторы безопасности, которые важны для всех безопасных систем, использующих эту модель безопасности, включая операционные системы, отличные от Windows. кроме того, существуют хорошо известные идентификаторы безопасности, которые имеют смысл только в Windowsных системах.

Windows API определяет набор констант для хорошо известных центров идентификации и значений относительных идентификаторов (RID). Эти константы можно использовать для создания хорошо известных идентификаторов безопасности. В следующем примере объединяются _ _ _ постоянные центры безопасности SID и _ _ константы безопасности RID, чтобы отобразить универсальный идентификатор SID для специальной группы, представляющей всех пользователей (все или мир):

Оставшаяся часть этого раздела содержит таблицы хорошо известных идентификаторов безопасности и таблицы с константами «центр идентификации» и «подавторы», которые можно использовать для построения известных идентификаторов безопасности.

| Универсальный известный идентификатор безопасности | Строковое значение | Перечислены |

|---|---|---|

| Идентификатор безопасности null | S – 1-0-0 | Группа без членов. Это часто используется в случае неизвестного значения идентификатора безопасности. |

| World | S – 1-1-0 | Группа, включающая всех пользователей. |

| Локальная | S – 1-2-0 | Пользователи, которые входят в систему терминалов локально (физически) подключены к системе. |

| Идентификатор создателя владельца | S – 1-3-0 | Идентификатор безопасности, заменяемый идентификатором безопасности пользователя, создавшего новый объект. Этот идентификатор безопасности используется в наследуемых ACE. |

| Идентификатор группы Creator | S – 1-3-1 | Идентификатор безопасности, заменяемый SID основной группы пользователя, создавшего новый объект. Используйте этот идентификатор безопасности в наследуемых ACE. |

В следующей таблице перечислены предопределенные константы центра идентификации. Первые четыре значения используются с универсальными хорошо известными идентификаторами безопасности. последнее значение используется с Windows хорошо известными идентификаторами безопасности.

| Центр идентификаторов | Значение | Строковое значение |

|---|---|---|

| Центр безопасности с _ нулевым значением _ SID _ | 0 | S – 1-0 |

| Центр безопасности SECURITY _ World _ _ | 1 | S – 1-1 |

| _локальный _ Центр безопасности SID _ | 2 | S – 1-2 |

| Центр безопасности » _ создатель безопасного _ кода» _ | 3 | S – 1-3 |

| _Центр безопасности NT _ | 5 | S – 1-5 |

Следующие значения RID используются с универсальными известными идентификаторами безопасности. В столбце «центр идентификаторов» отображается префикс центра идентификации, с помощью которого можно объединить RID для создания универсального идентификатора безопасности.

| Центр относительных идентификаторов | Значение | Строковое значение |

|---|---|---|

| _идентификатор безопасности NULL _ | 0 | S – 1-0 |

| _RID в сфере безопасности _ | 0 | S – 1-1 |

| _локальный _ RID безопасности | 0 | S – 1-2 |

| _идентификатор безопасности локального _ входа в систему _ | 1 | S – 1-2 |

| _владелец СОЗДАТЕЛЯ безопасности, _ _ RID | 0 | S – 1-3 |

| _ _ RID группы создателя _ безопасности | 1 | S – 1-3 |

предопределенный _ центр безопасности NT _ authority (S-1-5) создает неуниверсальные идентификаторы безопасности, но они имеют смысл только при установке Windows. Вы можете использовать следующие значения RID с центром безопасности _ NT _ для создания известных идентификаторов безопасности.

Следующие идентификаторы RID задаются относительно каждого домена.

| RID | Значение | Перечислены |

|---|---|---|

| _псевдоним домена _ RID _ цертсвк _ _ Группа доступа _ DCOM | 0x0000023E | Группа пользователей, которые могут подключаться к центрам сертификации с помощью распределенной объектной модели компонента (DCOM). |

| _ _ Администратор RID пользователя _ домена | 0x000001F4 | Учетная запись пользователя с правами администратора в домене. |

| _ _ гость RID пользователя _ домена | 0x000001F5 | Учетная запись гостевого пользователя в домене. Пользователи, не имеющие учетной записи, могут автоматически войти в эту учетную запись. |

| _ _ Администраторы RID группы _ домена | 0x00000200 | Группа администраторов домена. Эта учетная запись существует только в системах под управлением серверных операционных систем. |

| _Пользователи группы домена _ RID _ | 0x00000201 | Группа, содержащая все учетные записи пользователей в домене. Все пользователи автоматически добавляются в эту группу. |

| _ _ гости RID группы _ домена | 0x00000202 | Учетная запись гостевой группы в домене. |

| _ _ Компьютеры RID группы _ домена | 0x00000203 | Группа компьютеров домена. Все компьютеры в домене являются членами этой группы. |

| _ _ контроллеры RID группы домена _ | 0x00000204 | Группа контроллеров домена. Все контроллеры домена в домене являются членами этой группы. |

| _ _ _ Администраторы сертификатов RID группы _ домена | 0x00000205 | Группа издателей сертификатов. Компьютеры, на которых выполняются службы сертификации, являются членами этой группы. |

| _ _ контроллеры домена RID группы домена _ _ только для предприятия _ _ | 0x000001F2 | Группа корпоративных контроллеров домена только для чтения. |

| _ _ _ Администраторы схемы RID группы _ домена | 0x00000206 | Группа администраторов схемы. Члены этой группы могут изменять схему Active Directory. |

| _ _ _ Администраторы предприятия RID группы _ домена | 0x00000207 | Группа администраторов предприятия. Члены этой группы имеют полный доступ ко всем доменам в Active Directory лесу. Enterprise администраторы отвечают за операции на уровне леса, такие как добавление или удаление новых доменов. |

| _ _ _ Администраторы политики RID группы _ домена | 0x00000208 | Группа администраторов политики. |

| _ _ контроллеры RID группы домена _ только для чтения _ | 0x00000209 | Группа контроллеров домена только для чтения. |

| _ _ _ клонированные _ контроллеры группы домена | 0x0000020A | Группа клонированных контроллеров домена. |

| _ _ зарезервированный Идентификатор RID группы домена _ _ | 0x0000020C | Зарезервированная группа CDC. |

| _Пользователи, _ _ защищенные с RID группы домена _ | 0x0000020D | Группа защищенных пользователей. |

| _ _ _ Администраторы ключа RID группы _ домена | 0x0000020E | Группа «Администраторы ключей». |

| _ _ _ _ Администраторы корпоративных ключей RID группы _ домена | 0x0000020F | Группа «Администраторы корпоративных ключей» |

Для указания обязательного уровня целостности используются следующие идентификаторы RID.

| RID | Значение | Перечислены |

|---|---|---|

| _RID, обязательный для безопасности _ без доверия _ | 0x00000000 | Недоверенном. |

| низкий уровень безопасности с _ _ низким уровнем _ RID | 0x00001000 | Низкая целостность. |

| _обязательный _ средний уровень безопасности _ RID | 0x00002000 | Средняя целостность. |

| _обязательный _ средний уровень безопасности _ плюс _ RID | _Обязательный средний уровень безопасности ( _ RID) _ + 0x100 | Средний высокий уровень целостности. |

| _высокий уровень безопасности — обязательный _ _ | 0X00003000 | Высокая целостность. |

| _RID, обязательный в _ системе безопасности _ | 0x00004000 | Целостность системы. |

| _RID, обязательный для защиты _ защищенного _ процесса _ | 0x00005000 | Защищенный процесс. |

| RID | Значение | Строковый параметр | Перечислены |

|---|---|---|---|

| _Администраторы RID псевдонимов доменов _ _ | 0x00000220 | S – 1-5-32-544 | Локальная группа, используемая для администрирования домена. |

| _псевдонимы домена _ RID _ Пользователи | 0x00000221 | S – 1-5-32-545 | Локальная группа, представляющая всех пользователей в домене. |

| _псевдонимы домена _ RID _ гости | 0x00000222 | S – 1-5-32-546 | Локальная группа, представляющая гостевые домены. |

| _псевдоним домена _ RID _ _ Пользователи | 0x00000223 | S – 1-5-32-547 | Локальная группа, используемая для представления пользователя или набора пользователей, которые хотят обрабатывать систему так, как будто это персональный компьютер, а не как Рабочая станция для нескольких пользователей. |

| операции _ с _ _ учетными записями RID псевдонима домена _ | 0x00000224 | S – 1-5-32-548 | Локальная группа, существующая только в системах под управлением серверных операционных систем. Эта локальная группа позволяет управлять учетными записями, которые не являются администраторами. |

| _системные операции _ RID ПСЕВДОНИМа домена _ _ | 0x00000225 | S – 1-5-32-549 | Локальная группа, существующая только в системах под управлением серверных операционных систем. Эта локальная группа выполняет системные функции администрирования, не включая функции безопасности. Он устанавливает сетевые папки, управляет принтерами, разблокирует рабочие станции и выполняет другие операции. |

| операции _ печати псевдонима домена _ RID _ _ | 0x00000226 | S – 1-5-32-550 | Локальная группа, существующая только в системах под управлением серверных операционных систем. Эта локальная группа управляет принтерами и очередями печати. |

| операции _ _ _ резервного копирования RID псевдонима домена _ | 0x00000227 | S – 1-5-32-551 | Локальная группа, используемая для управления назначением привилегий резервного копирования и восстановления файлов. |

| _репликатор RID псевдонима домена _ _ | 0x00000228 | S – 1-5-32-552 | Локальная группа, отвечающая за копирование баз данных безопасности с основного контроллера домена на резервные контроллеры домена. Эти учетные записи используются только системой. |

| _псевдонимы домена _ RID _ RAS _ Server | 0x00000229 | S – 1-5-32-553 | Локальная группа, представляющая серверы RAS и IAS. Эта группа разрешает доступ к различным атрибутам пользовательских объектов. |

| _Псевдоним домена _ RID _ PREW2KCOMPACCESS | 0x0000022A | S – 1-5-32-554 | локальная группа, которая существует только в системах, где работает сервер Windows 2000. Дополнительные сведения см. в разделе разрешение анонимного доступа. |

| _ _ _ _ Пользователи удаленного рабочего стола RID с псевдонимом домена _ | 0x0000022B | S – 1-5-32-555 | Локальная группа, представляющая всех пользователей удаленного рабочего стола. |

| операции _ _ _ конфигурации сети RID _ для псевдонима домена _ | 0x0000022C | S – 1-5-32-556 | Локальная группа, представляющая конфигурацию сети. |

| _построители _ _ доверия входящего _ леса _ RID псевдонима _ домена | 0x0000022D | S – 1-5-32-557 | Локальная группа, представляющая пользователей с доверием лесов. |

| _ _ _ Пользователи мониторинга RID с псевдонимом домена _ | 0x0000022E | S – 1-5-32-558 | Локальная группа, представляющая всех отслеживаемых пользователей. |

| _Пользователи с псевдонимами доменов _ RID _ _ | 0x0000022F | S – 1-5-32-559 | Локальная группа, ответственная за регистрацию пользователей. |

| _псевдоним домена _ RID _ аусоризатионакцесс | 0x00000230 | S – 1-5-32-560 | Локальная группа, представляющая все права доступа. |

| ДОМЕНный _ псевдоним _ RID _ _ серверы лицензирования TS _ | 0x00000231 | S – 1-5-32-561 | Локальная группа, существующая только в системах под управлением серверных операционных систем, которые поддерживают службы терминалов и удаленный доступ. |

| _ _ _ Пользователи DCOM с псевдонимами доменов _ | 0x00000232 | S – 1-5-32-562 | Локальная группа, представляющая пользователей, которые могут использовать распределенную модель объектов компонента (DCOM). |

| _псевдоним домена _ RID _ иусерс | 0X00000238 | S – 1-5-32-568 | Локальная группа, представляющая пользователей Интернета. |

| _ _ _ Операторы шифрования RID псевдонима домена _ | 0x00000239 | S – 1-5-32-569 | Локальная группа, представляющая доступ к операторам шифрования. |

| _псевдоним домена _ RID _ _ Группа участников с кэшем _ | 0x0000023B | S – 1-5-32-571 | Локальная группа, представляющая субъекты, которые могут быть кэшированы. |

| _ _ _ _ Группа некэшированных _ участников _ RID в псевдониме домена | 0x0000023C | S – 1-5-32-572 | Локальная группа, представляющая субъекты, которые не могут быть кэшированы. |

| _ _ _ _ _ _ группа читателей для псевдонимов доменов RID | 0x0000023D | S – 1-5-32-573 | Локальная группа, представляющая читателей журнала событий. |

| _псевдоним домена _ RID _ цертсвк _ _ Группа доступа _ DCOM | 0x0000023E | S – 1-5-32-574 | Локальная группа пользователей, которые могут подключаться к центрам сертификации с помощью распределенной объектной модели компонента (DCOM). |

| _псевдоним домена _ RID _ _ серверы удаленного _ доступа _ RDS | 0x0000023F | S – 1-5-32-575 | Локальная группа, представляющая серверы удаленного доступа RDS. |

| _псевдоним домена _ RID _ _ серверы конечных точек RDS _ | 0x00000240 | S – 1-5-32-576 | Локальная группа, представляющая серверы конечных точек. |

| _псевдоним домена _ RID _ _ серверы управления _ RDS | 0x00000241 | S – 1-5-32-577 | Локальная группа, представляющая серверы управления. |

| _псевдонимы доменов _ RID для _ администраторов Hyper _ V _ | 0x00000242 | S – 1-5-32-578 | Локальная группа, представляющая администраторов Hyper-v |

| _псевдонимы _ доменов _ Управление доступом RID _ Контроль доступа _ _ | 0x00000243 | S – 1-5-32-579 | Локальная группа, представляющая операции со вспомогательными операциями управления доступом. |

| _ _ _ _ Пользователи удаленного управления RID с псевдонимом домена _ | 0x00000244 | S – 1-5-32-580 | Локальная группа, представляющая пользователей удаленного управления. |

| _ _ учетная запись RID псевдонима домена _ по умолчанию _ | 0x00000245 | S – 1-5-32-581 | Локальная группа, представляющая учетную запись по умолчанию. |

| _псевдоним домена _ RID _ _ Администраторы реплик _ хранилища | 0x00000246 | S – 1-5-32-582 | Локальная группа, представляющая администраторов реплики хранилища. |

| _псевдонимы _ домена _ RID _ владельцы устройств | 0x00000247 | S – 1-5-32-583 | Локальная группа, представляющая собой, может использовать параметры, ожидаемые владельцами устройств. |

Хорошо известное перечисление _ _ _ типов идентификаторов безопасности определяет список часто используемых идентификаторов безопасности. Кроме того, в языке определения дескрипторов безопасности (SDDL) строки SID используются для ссылки на хорошо известные идентификаторы безопасности в строковом формате.