Что такое дмз зона

DMZ (компьютерные сети)

ДМЗ (демилитаризованная зона, DMZ) — технология обеспечения защиты информационного периметра, при которой серверы, отвечающие на запросы из внешней сети, находятся в особом сегменте сети (который и называется ДМЗ) и ограничены в доступе к основным сегментам сети с помощью межсетевого экрана (файрвола), с целью минимизировать ущерб при взломе одного из общедоступных сервисов, находящихся в ДМЗ.

Содержание

Конфигурации ДМЗ

В зависимости от требований к безопасности, ДМЗ может организовываться одним, двумя или тремя файрволами.

Конфигурация с одним файрволом

Простейшей (и наиболее распространённой) схемой является схема, в которой ДМЗ, внутренняя сеть и внешняя сеть подключаются к разным портам маршрутизатора (выступающего в роли файрвола), контролирующего соединения между сетями. Подобная схема проста в реализации, требует всего лишь одного дополнительного порта. Однако в случае взлома (или ошибки конфигурирования) маршрутизатора сеть оказывается уязвима напрямую из внешней сети.

Конфигурация с двумя файрволами

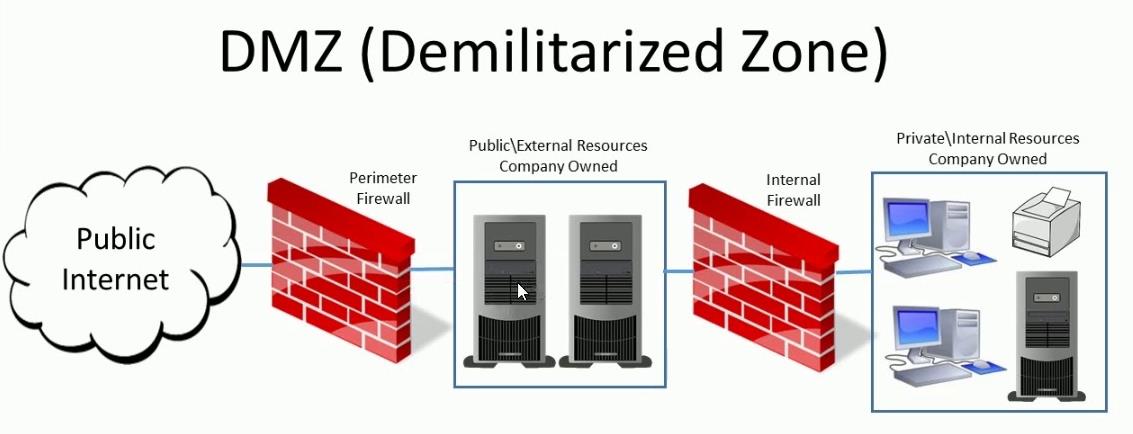

В конфигурации с двумя файрволами ДМЗ подключается к двум маршрутизаторам, один из которых ограничивает соединения из внешней сети в ДМЗ, а второй контролирует соединения из ДМЗ во внутреннюю сеть. Подобная схема позволяет минимизировать последствия взлома любого из файрволов или серверов, взаимодействующих с внешней сетью — до тех пор, пока не будет взломан внутренний файрвол, злоумышленник не будет иметь произвольного доступа к внутренней сети.

Конфигурация с тремя файрволами

Существует редкая конфигурация с тремя файрволами. В этой конфигурации первый из них принимает на себя запросы из внешней сети, второй контролирует сетевые подключения ДМЗ, а третий — контролирует соединения внутренней сети. В подобной конфигурации обычно ДМЗ и внутренняя сеть скрываются за NAT (трансляцией сетевых адресов).

Одной из ключевых особенностей ДМЗ является не только фильтрация трафика на внутреннем файрволе, но и требование обязательной сильной криптографии при взаимодействии между активным оборудованием внутренней сети и ДМЗ. В частности, не должно быть ситуаций, в которых возможна обработка запроса от сервера в ДМЗ без авторизации. В случае, если ДМЗ используется для обеспечения защиты информации внутри периметра от утечки изнутри, аналогичные требования предъявляются для обработки запросов пользователей из внутренней сети.

ДМЗ и SOHO

Четыре лучших практики по настройке DMZ (демилитаризованная зона)

В эру облачных вычислений DMZ (Demilitarized Zone, демилитаризованная зона, ДМЗ — физический или логический сегмент сети, содержащий и предоставляющий организации общедоступные сервисы, а также отделяющий их от остальных участков локальной сети, что позволяет обеспечить внутреннему информационному пространству дополнительную защиту от внешних атак) стала намного более важной — и одновременно более уязвимой, — чем когда-либо могли себе это представить ее первоначальные архитекторы.

Десять или двадцать лет назад, когда большинство конечных точек все еще находились во внутренней сети компании, DMZ зона была всего лишь дополнительной пристройкой к сети. Пользователи, находящиеся за пределами локальной вычислительной сети, очень редко запрашивали доступ к внутренним сервисам, и наоборот, необходимость в доступе локальных пользователей к общедоступным сервисам также возникала не часто, поэтому в то время DMZ мало что решала в деле обеспечения информационной безопасности. Что же стало с ее ролью сейчас?

Сегодня вы либо софтверная компания, либо вы работаете с огромным количеством поставщиков SaaS-сервисов (Software as а service, программное обеспечение как услуга). Так или иначе, но вам постоянно приходится предоставлять доступ пользователям, находящимися за пределами вашей LAN, либо запрашивать доступ к сервисам, расположенным в облаке. В результате ваша DMZ «забита под завязку» различными приложениями. И хотя DMZ, как изначально предполагалось, должна служить своеобразной контрольной точкой вашего периметра, в наши дни ее функция всё больше напоминает внешнюю рекламную вывеску для киберпреступников.

Каждый сервис, который вы запускаете в DMZ зоне, является еще одним информационным сообщением для потенциальных хакеров о том, сколько у вас пользователей, где вы храните свою критически важную деловую информацию, и содержат ли эти данные то, что злоумышленник может захотеть украсть. Ниже представлены четыре лучшие практики, которые позволят вам включить и настроить DMZ так, что пресечь весь этот бардак.

1. Сделайте DMZ действительно отдельным сегментом сети

Основная идея, лежащая в основе DMZ, состоит в том, что она должна быть действительно отделена от остальной LAN. Поэтому вам необходимо включить отличающиеся между собой политики IP-маршрутизации и безопасности для DMZ и остальной части вашей внутренней сети. Это на порядок усложнит жизнь нападающим на вас киберпреступникам, ведь даже если они разберутся с вашей DMZ, эти знания они не смогут использовать для атаки на вашу LAN.

2. Настройте сервисы внутри и вне DMZ зоны

В идеале все сервисы, которые находятся за пределами вашей DMZ, должны устанавливать прямое подключение только к самой DMZ зоне. Сервисы, расположенные внутри DMZ, должны подключаться к внешнему миру только через прокси-серверы. Сервисы, находящиеся внутри DMZ, более безопасны, чем расположенные вне ее. Сервисы, которые лучше защищены, должны взять на себя роль клиента при осуществлении запроса из менее защищенных областей.

3. Используйте два межсетевых экрана для доступа к DMZ

Хотя можно включить DMZ, используя только один файрвол с тремя или более сетевыми интерфейсами, настройка, использующая два межсетевых экрана предоставит вам более надежные средства сдерживания киберпреступников. Первый брандмауэр используется на внешнем периметре и служит только для направления трафика исключительно на DMZ. Второй — внутренний межсетевой экран — обслуживает трафик из DMZ во внутреннюю сеть. Такой подход считается более безопасным, так как он создает два отдельных независимых препятствия на пути хакера, решившего атаковать вашу сеть.

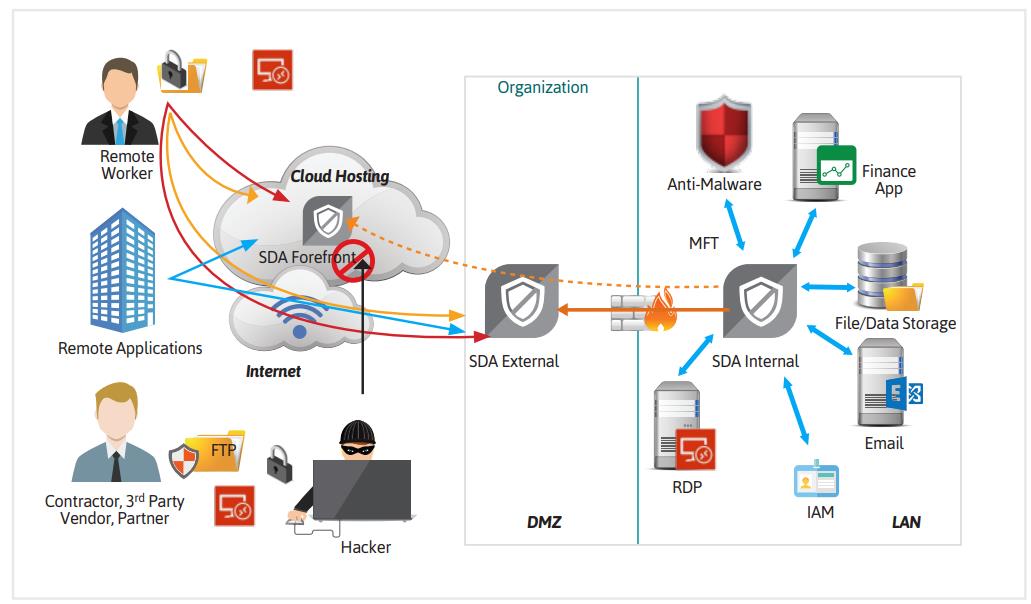

4. Внедрите технологию Reverse Access

Подход от компании Safe-T — технология Reverse Access — сделает DMZ еще более безопасной. Эта технология, основанная на использовании двух серверов, устраняет необходимость открытия любых портов в межсетевом экране, в то же самое время обеспечивая безопасный доступ к приложениям между сетями (через файрвол). Решение включает в себя:

Роль внешнего сервера, расположенного в DMZ организации (на месте или в облаке), заключается в поддержании клиентской стороны пользовательского интерфейса (фронтенда, front-end) к различным сервисам и приложениям, находящимися во Всемирной сети. Он функционирует без необходимости открытия каких-либо портов во внутреннем брандмауэре и гарантирует, что во внутреннюю локальную сеть могут попасть только легитимные данные сеанса. Внешний сервер выполняет разгрузку TCP, позволяя поддерживать работу с любым приложением на основе TCP без необходимости расшифровывать данные трафика криптографического протокола SSL (Secure Sockets Layer, уровень защищенных cокетов).

Роль внутреннего сервера заключается в том, чтобы провести данные сеанса во внутреннюю сеть с внешнего узла SDA (Software-Defined Access, программно-определяемый доступ), и, если только сеанс является легитимным, выполнить функциональность прокси-сервера уровня 7 (разгрузка SSL, переписывание URL-адресов, DPI (Deep Packet Inspection, подробный анализ пакетов) и т. д.) и пропустить его на адресованный сервер приложений.

Технология Reverse Access позволяет аутентифицировать разрешение на доступ пользователям еще до того, как они смогут получить доступ к вашим критически-важным приложениям. Злоумышленник, получивший доступ к вашим приложениям через незаконный сеанс, может исследовать вашу сеть, пытаться проводить атаки инъекции кода или даже передвигаться по вашей сети. Но лишенный возможности позиционировать свою сессию как легитимную, атакующий вас злоумышленник лишается большей части своего инструментария, становясь значительно более ограниченным в средствах.

Подписывайтесь на рассылку, делитесь статьями в соцсетях и задавайте вопросы в комментариях!

Что такое дмз зона

Демилитаризованная зона (DMZ) — это сеть периметра, которая защищает внутреннюю локальную сеть организации (LAN) от ненадежного трафика.

Общий смысл DMZ — это подсеть, расположенная между общедоступным интернетом и частными сетями. Она предоставляет доступ к внешним службам недоверенным сетям и обеспечивает дополнительный уровень безопасности для защиты конфиденциальных данных, хранящихся во внутренних сетях, используя брандмауэры для фильтрации трафика.

Конечная цель DMZ — предоставить организации доступ к ненадежным сетям, таким как интернет, при этом обеспечивая безопасность своей частной сети или локальной сети. Организации обычно хранят в DMZ внешние службы и ресурсы, а также серверы для системы доменных имен (DNS), протокола передачи файлов (FTP), почты, прокси-сервера, IP-телефонии и веб-серверов.

Эти серверы и ресурсы изолированы и имеют ограниченный доступ к локальной сети для обеспечения доступа через интернет, но внутренняя локальная сеть не может быть доступна. В результате подход DMZ затрудняет хакеру прямой доступ к данным организации и внутренним серверам через интернет.

Как работает сеть DMZ?

Компании с общедоступным сайтом, которым пользуются клиенты, должны сделать свой веб-сервер доступным по интернету. Это означает, что вся их внутренняя сеть подвергается риску. Чтобы предотвратить это, организация может заплатить хостинговой фирме за размещение сайта или их общедоступных серверов на брандмауэре, но это повлияет на производительность. Таким образом, общедоступные серверы размещаются в отдельной и изолированной сети.

Сеть DMZ обеспечивает буфер между интернетом и частной сетью организации. DMZ изолирована шлюзом безопасности, таким как межсетевой экран, который фильтрует трафик между DMZ и LAN. DMZ защищена другим шлюзом безопасности, который фильтрует трафик, поступающий из внешних сетей.

Она идеально расположена между двумя межсетевыми экранами, а настройка межсетевого экрана DMZ обеспечивает наблюдение за входящими сетевыми пакетами брандмауэром или другими средствами безопасности до того, как они перейдут к серверам, размещенным в DMZ. Это означает, что даже если злоумышленник может пройти мимо первого межсетевого экрана, он также должен получить доступ к защищенным службам в DMZ, прежде чем нанести ущерб компании.

Если злоумышленник может проникнуть во внешний брандмауэр и взломать систему в DMZ, он также должен пройти через внутренний брандмауэр, прежде чем получить доступ к конфиденциальным корпоративным данным. Опытный злоумышленник может нарушить безопасность DMZ, но ресурсы в ней активируют сигналы тревоги, предупреждающие о том, что происходит нарушение.

Организации, которые должны соблюдать такие правила, как Закон об унификации и учете в области медицинского страхования (HIPAA), иногда устанавливают прокси-сервер в DMZ. Это позволяет им упростить мониторинг и запись активности пользователей, централизовать фильтрацию веб-содержимого и обеспечить использование сотрудниками системы для получения доступа в интернет.

Преимущества использования DMZ

Основным преимуществом DMZ является обеспечение внутренней сети дополнительным уровнем безопасности путем ограничения доступа к конфиденциальным данным и серверам. DMZ позволяет посетителям сайтов получать определенные услуги, обеспечивая буфер между ними и частной сетью организации. В результате DMZ также предлагает дополнительные преимущества в области безопасности, такие как:

Услуги DMZ включают в себя:

Проектирование и архитектура DMZ

DMZ — это «широко открытая сеть», но существует несколько подходов к проектированию и архитектуре, которые защищают ее. DMZ может быть разработана несколькими способами: от подхода с одним межсетевым экраном до наличия двух и нескольких межсетевых экранов. Большинство современных архитектур DMZ используют двойные брандмауэры, которые можно расширить для разработки более сложных систем.

Организации также могут точно настроить средства контроля безопасности для различных сегментов сети. Это означает, что система обнаружения вторжений (IDS) или система предотвращения вторжений (IPS) в DMZ может быть настроена на блокировку любого трафика, кроме запросов протокола передачи гипертекста (HTTPS) на порт 443 протокола управления передачей (TCP).

Важность сетей DMZ: как они используются?

Сети DMZ являются центральным компонентом защиты корпоративных сетей с момента внедрения межсетевых экранов. Они защищают конфиденциальные данные, системы и ресурсы организаций, сохраняя внутренние сети отдельно от систем, которые могут быть затронуты злоумышленниками. DMZ также позволяют организациям контролировать и снижать уровни доступа к конфиденциальным системам.

Предприятия все чаще используют контейнеры и виртуальные машины (ВМ) для изоляции своих сетей или конкретных приложений от остальной части своих систем. Рост облачных технологий означает, что многим компаниям больше не нужны внутренние серверы. Они также перенесли большую часть своей внешней инфраструктуры в облачное хранилище с помощью приложений «ПО как услуга» (SaaS).

Например, облачный сервис, такой как Microsoft Azure, позволяет организации, которая запускает приложения на стороне потребителя и в виртуальных частных сетях (VPN), использовать гибридный подход с DMZ, расположенным между ними. Этот метод также может использоваться, когда исходящий трафик требует аудита или управления им между локальным центром обработки данных и виртуальными сетями.

Кроме того, DMZ доказали свою эффективность в противодействии рискам безопасности, связанным с устройствами Интернета вещей (IoT) и операционными технологиями (OT), которые делают производство более интеллектуальным, но создают обширную поверхность угроз. Это связано с тем, что ОТ-оборудование не было разработано для борьбы с кибератаками или восстановления после них, как это было в устройствах Интернета вещей, что представляет значительный риск для критически важных данных и ресурсов организаций. DMZ обеспечивает сегментацию сети для снижения риска атаки, которая может нанести ущерб промышленной инфраструктуре.

Как Fortinet может помочь

Брандмауэр следующего поколения (NGFW) Fortinet FortiGate содержит сеть DMZ, способную защитить серверы и сети пользователей. Это создает брешь в защите сети для пользователей, чтобы получить доступ к веб-серверу, защищенному DMZ, и только предоставляет доступ, который был явно включен. Дополнительная информация о том, как защитить веб-сервер с помощью DMZ, представлена в руководстве Fortinet

Ответы на вопросы

Что такое DMZ?

DMZ — демилитаризованная зона, представляющая собой сеть периметра, которая позволяет организациям защищать свои внутренние сети. Она позволяет организациям предоставлять доступ к ненадежным сетям, таким как интернет, при этом обеспечивая безопасность частных сетей или локальных сетей (LAN). DMZ обычно используется для хранения внешних ресурсов, серверов и служб.

Безопасна ли DMZ?

Сама сеть DMZ небезопасна. Она позволяет хостам и системам, хранящимся в ней, быть доступными из недоверенных внешних сетей, таких как Интернет, при этом сохраняя другие хосты и системы в частных сетях изолированными.

Каковы преимущества DMZ?

DMZ обеспечивает дополнительный уровень безопасности внутренней сети. Она ограничивает доступ к конфиденциальным данным, ресурсам и серверам, размещая буфер между внешними пользователями и частной сетью. Среди других преимуществ — контроль доступа, не позволяющий злоумышленникам проводить разведку потенциальных целей и защищающий организации от атак посредством IP-спуфинга.

Следует ли использовать DMZ на маршрутизаторе?

DMZ может использоваться на маршрутизаторе в домашней сети. Маршрутизатор становится локальной сетью, к которой подключаются компьютеры и другие устройства. Некоторые домашние маршрутизаторы также имеют функцию хоста DMZ, которая выделяет устройство для работы вне брандмауэра и действует как DMZ. Все остальные устройства располагаются внутри брандмауэра в домашней сети. Игровая консоль часто является хорошим вариантом для использования в качестве хоста DMZ. Это гарантирует, что брандмауэр не будет влиять на игровую производительность и, скорее всего, будет содержать меньше конфиденциальных данных, чем ноутбук или ПК.

Обзор вариантов организации доступа к сервисам корпоративной сети из Интернет

© Кившенко Алексей, 1880

Данная статья содержит обзор пяти вариантов решения задачи организации доступа к сервисам корпоративной сети из Интернет. В рамках обзора приводится анализ вариантов на предмет безопасности и реализуемости, что поможет разобраться в сути вопроса, освежить и систематизировать свои знания как начинающим специалистам, так и более опытным. Материалы статьи можно использовать для обоснования Ваших проектных решений.

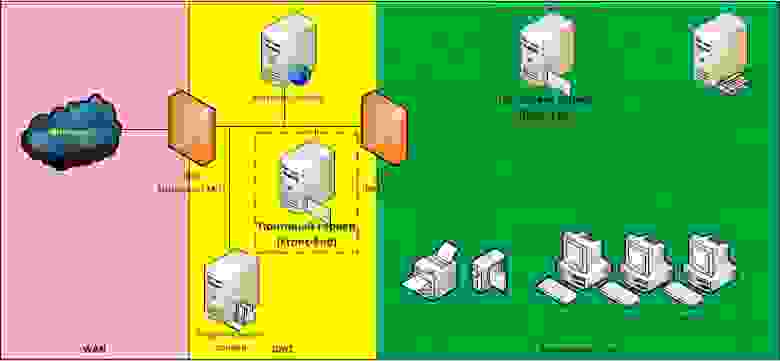

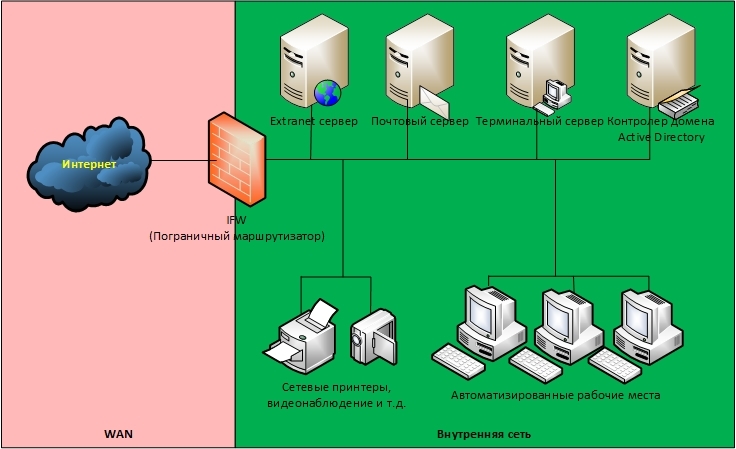

Вариант 1. Плоская сеть

В данном варианте все узлы корпоративной сети содержатся в одной, общей для всех сети («Внутренняя сеть»), в рамках которой коммуникации между ними не ограничиваются. Сеть подключена к Интернет через пограничный маршрутизатор/межсетевой экран (далее — IFW).

Доступ узлов в Интернет осуществляется через NAT, а доступ к сервисам из Интернет через Port forwarding.

Вариант 2. DMZ

Вариант 3. Разделение сервисов на Front-End и Back-End

Как уже отмечалось ранее, размещение сервера в DMZ никоим образом не улучшает безопасность самого сервиса. Одним из вариантов исправления ситуации является разделение функционала сервиса на две части: Front-End и Back-End. При этом каждая часть располагается на отдельном сервере, между которыми организуется сетевое взаимодействие. Сервера Front-End, реализующие функционал взаимодействия с клиентами, находящимися в Интернет, размещают в DMZ, а сервера Back-End, реализующие остальной функционал, оставляют во внутренней сети. Для взаимодействия между ними на DFW создают правила, разрешающие инициацию подключений от Front-End к Back-End.

В качестве примера рассмотрим корпоративный почтовый сервис, обслуживающий клиентов как изнутри сети, так и из Интернет. Клиенты изнутри используют POP3/SMTP, а клиенты из Интернет работают через Web-интерфейс. Обычно на этапе внедрения компании выбирают наиболее простой способ развертывания сервиса и ставят все его компоненты на один сервер. Затем, по мере осознания необходимости обеспечения информационной безопасности, функционал сервиса разделяют на части, и та часть, что отвечает за обслуживание клиентов из Интернет (Front-End), выносится на отдельный сервер, который по сети взаимодействует с сервером, реализующим оставшийся функционал (Back-End). При этом Front-End размещают в DMZ, а Back-End остается во внутреннем сегменте. Для связи между Front-End и Back-End на DFW создают правило, разрешающее, инициацию соединений от Front-End к Back-End.

Вариант 4. Защищенный DMZ

DMZ это часть сети, доступная из Internet, и, как следствие, подверженная максимальному риску компрометации узлов. Дизайн DMZ и применяемые в ней подходы должны обеспечивать максимальную живучесть в условиях, когда Нарушитель получил контроль над одним из узлов в DMZ. В качестве возможных атак рассмотрим атаки, которым подвержены практически все информационные системы, работающие с настройками по умолчанию:

Примечание

Приведенные ниже способы защиты от данных атак не являются единственно возможными. Существуют и другие способы.

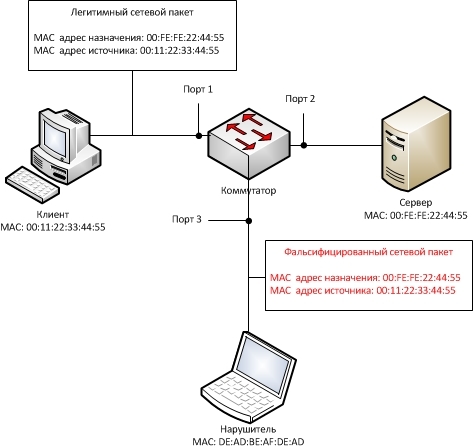

Защита от MAC spoofing

Схематически атаки, связанные с подменой MAC адреса, можно проиллюстрировать следующим образом:

Нейтрализацией данной атаки может являться фильтрация MAC-адресов на портах коммутатора. Например, трафик по порту 3 должен проходить только в случае, если в адресе источника или в адресе назначения указан MAC-адрес DE:AD:BE:AF:DE:AD или широковещательный адрес (в некоторых случаях).

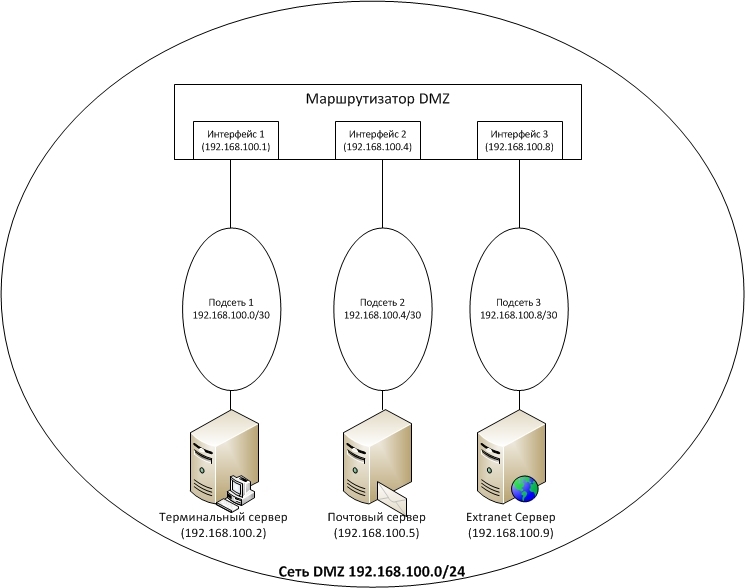

Защита от IP spoofing

Схема атаки IP spoofing похожа на предыдущую, за исключением того, что Нарушитель подделывает не MAC, а IP-адрес. Защита от IP spoofing может быть реализована путем разделения IP-сети DMZ на более мелкие IP-подсети и дальнейшей фильтрацией трафика на интерфейсах маршрутизатора по аналогии с рассмотренной ранее MAC-фильтрацией. Ниже пример дизайна DMZ, реализующего данный принцип:

На практике разделение сети на подобные подсети реализуют с помощью технологии VLAN. Однако, ее применение порождает риски, защиту от которых мы сейчас рассмотрим.

Защита от VLAN hopping

Для защиты от этой атаки на коммутаторе отключают возможность автоматического согласования типов (trunk / access) портов, а сами типы администратор назначает вручную. Кроме того, организационными мерами запрещается использование так называемого native VLAN.

Защита от атак, связанных с DHCP

Не смотря на то, что DHCP предназначен для автоматизации конфигурирования IP-адресов рабочих станций, в некоторых компаниях встречаются случаи, когда через DHCP выдаются IP-адерса для серверов, но это довольно плохая практика. Поэтому для защиты от Rogue DHCP Server, DHCP starvation рекомендуется полный отказ от DHCP в DMZ.

Защита от атак MAC flood

Для защиты от MAC flood проводят настройку на портах коммутатора на предмет ограничения предельной интенсивности широковещательного трафика (поскольку обычно при данных атаках генерируется широковещательный трафик (broadcast)). Атаки, связанные с использованием конкретных (unicast) сетевых адресов, будут заблокированы MAC фильтрацией, которую мы рассмотрели ранее.

Защита от атак UDP flood

Защита от данного типа атак производится аналогично защите от MAC flood, за исключением того, что фильтрация осуществляется на уровне IP (L3).

Защита от атак TCP SYN flood

Защита от атак на сетевые службы и Web-приложения

Универсального решения данной проблемы нет, но устоявшейся практикой является внедрение процессов управления уязвимостями ПО (выявление, установка патчей и т.д., например, так), а также использование систем обнаружения и предотвращения вторжений (IDS/IPS).

Защита от атак на обход средств аутентификации

Как и для предыдущего случая универсального решения данной проблемы нет.

Обычно в случае большого числа неудачных попыток авторизации учетные записи, для избежания подборов аутентификационных данных (например, пароля) блокируют. Но подобный подход довольно спорный, и вот почему.

Во-первых, Нарушитель может проводить подбор аутентификационной информации с интенсивностью, не приводящей к блокировке учетных записей (встречаются случаи, когда пароль подбирался в течении нескольких месяцев с интервалом между попытками в несколько десятков минут).

Во-вторых, данную особенность можно использовать для атак типа отказ в обслуживании, при которых Нарушитель будет умышленно проводить большое количество попыток авторизации для того, чтобы заблокировать учетные записи.

Наиболее эффективным вариантом от атак данного класса будет использование систем IDS/IPS, которые при обнаружении попыток подбора паролей будут блокировать не учетную запись, а источник, откуда данный подбор происходит (например, блокировать IP-адрес Нарушителя).

Итоговый перечень защитных мер по данному варианту:

Вариант 5. Back connect

Рассмотренные в предыдущем варианте меры защиты были основаны на том, что в сети присутствовало устройство ( коммутатор / маршрутизатор / межсетевой экран), способное их реализовывать. Но на практике, например, при использовании виртуальной инфраструктуры (виртуальные коммутаторы зачастую имеют очень ограниченные возможности), подобного устройства может и не быть.

Таким образом, перед нами встает задача защитить сервера внутренней сети от атак Нарушителя как из DMZ, так и из внутренней сети (заражение АРМа трояном можно интерпретировать как действия Нарушителя из внутренней сети).

Предлагаемый далее подход направлен на уменьшение числа каналов, через которые Нарушитель может атаковать сервера, а таких канала как минимум два. Первый это правило на DFW, разрешающее доступ к серверу внутренней сети из DMZ (пусть даже и с ограничением по IP-адресам), а второй — это открытый на сервере сетевой порт, по которому ожидаются запросы на подключение.

Закрыть указанные каналы можно, если сервер внутренней сети будет сам строить соединения до сервера в DMZ и будет делать это с помощью криптографически защищенных сетевых протоколов. Тогда не будет ни открытого порта, ни правила на DFW.

Но проблема в том, что обычные серверные службы не умеют работать подобным образом, и для реализации указанного подхода необходимо применять сетевое туннелирование, реализованное, например, с помощью SSH или VPN, а уже в рамках туннелей разрешать подключения от сервера в DMZ к серверу внутренней сети.