Ботнет mirai что это

Откуда взялся Mirai? Разбираемся, как устроен ботнет из видеокамер

Авторизуйтесь

Откуда взялся Mirai? Разбираемся, как устроен ботнет из видеокамер

Что за Mirai? Вы о чём?

Это троян, о котором все пишут последние несколько недель. Из самых впечатляющих достижений ботнетов созданных с помощью него — атака мощностью более терабита и отключение интернета в небольшой африканской стране.

Это же сколько компьютеров он поработил для этого?

Нисколько. Или, по крайней мере, очень мало. Целевые устройства Mirai вовсе не компьютеры, а IoT устройства — видеорегистраторы, камеры, тостеры… По статистике Level 3 Communications к концу октября под контролем трояна находилось уже около полумиллиона устройств.

И что, он прям любые камеры с холодильниками может захватить?

Не совсем. Mirai заточен под устройства, работающие на базе Busybox — упрощённого набора UNIX-утилит командной строки, который используется в качестве основного интерфейса во встраиваемых операционных системах. Троян атакует только определенные платформы, например ARM, ARM7, MIPS, PPC, SH4, SPARC и x86. В зоне риска находятся только устройства с заводскими настройками или совсем слабой защитой — инфицирование происходит с помощью брутфорс-атаки на порт Telnet, для которого используется список учётных данных администратора по умолчанию.

Как-то неэффективно получается — искать по всему интернету камеры без паролей — разве нет?

А вот и не угадали. Журналист из The Atlantic провёл эксперимент — арендовал сервер, и написал программу, которая изображает из себя тостер. Первая атака на «бытовой прибор» произошла уже спустя 40 минут! В течении последующих 11 часов «тостер» пытались взломать более чем 300 раз. Дело в том, что ботнеты достигли невиданных размеров, и пространство адресов IPv4 для них очень маленькое. Причём стоит помнить, что хакеры ищут уязвимые устройства не вручную — это делают участники ботнета. И, так как каждый новообращённый «работник» сам тоже начинает искать жертв, ботнет растёт в геометрической прогрессии.

В геометрической прогрессии? То есть через год ботнеты будут содержать триллионы устройств?!

Конечно нет 😀 Дело в том, что количество IoT устройств конечно. И это уже достаточно актуальная проблема. Автор Mirai признаётся, что максимальное число устройств в его сети было 380 тысяч, и после нескольких атак, когда пользователи и провайдеры стали предпринимать меры защиты, число устройств упало до 300 тысяч и продолжает снижаться.

После того, как исходный код Mirai был выложен в открытый доступ, все, кому не лень очень многие хакеры стали использовать его. В настоящее время количество крупных ботнетов на основе этого трояна — около 52. Стоит уточнить, что каждое устройство может принадлежать только к одной сети — сразу после захвата устройства зловред обеспечивает его защиту от повторного заражения. Единственный случай, когда устройство может перейти другому «владельцу» — это перезапуск устройства. По словам специалистов, после перезапуска устройство будет заражено снова в течение 30 секунд.

То есть эффективность Mirai снижается?

Да. Хакеры вынуждены бороться за ограниченное количество ресурсов, которое скорее сокращается (за счёт мер предосторжности), чем растёт. Ситуацию осложняет ещё то, что хакеры на редксоть эгоистичны — так, после крупной атаки на Либерию управляющий сервер (Command and Control, C&C) ботнета был просто выключен — теперь ботсеть оказалась бесполезной, да и неуязвимой к новым атакам. Каждая новая сеть на основе Mirai будет меньше предыдущих и сможет осуществлять только атаки малой мощности. К примеру, во время выборов в США были произведены слабые атаки на сайты Клинтон и Трампа. Они не нанесли никакого ущерба, и их вообще никто не заметил (кроме компании, которая специально следит за действиями этого трояна).

Понятно. А что ещё интересного известно про этот троян?

Он является наследником другого трояна, который известен под именами Gafgyt, Lizkebab, BASHLITE, Bash0day, Bashdoor и Torlus. Последний известен тем, что смог подчинить себе около миллиона веб-камер по оценке всё той же Level 3 Communications. Известно также, что большинство ботнетов используют не чистую копию Mirai, а свои, модифицированные версии (что весьма ожидаемо).

Ещё один интересный факт состоит в том, что пользователи рунета нашли в исходном коде Mirai русский след — в файле cnc/admin.go есть вывод комментариев на русском языке:

cnc/admin.go: this.conn.Write([]byte(«\033[34;1mпользователь\033[33;3m: \033[0m»))

cnc/admin.go: this.conn.Write([]byte(«\033[34;1mпароль\033[33;3m: \033[0m»))

cnc/admin.go: this.conn.Write(append([]byte(«\r\033[37;1mпроверив счета… \033[31m»), spinBuf[i % len(spinBuf)]))

С другой стороны, это выглядит скорее как шутка — «проверив счета…» явная калька (машинный перевод?) с «checking accounts».

Что такое ботнет Mirai, и как я могу защитить свои устройства?

Впервые обнаруженный в 2016 году, ботнет Mirai захватил беспрецедентное количество устройств и нанес огромный ущерб интернету. Теперь он вернулся и опаснее, чем когда-либо.

Новый и улучшенный Mirai заражает больше устройств

18 марта 2019 года исследователи безопасности в Palo Alto Networks обнародовали, что Mirai был изменен и обновлен для достижения той же цели в большем масштабе. Исследователи обнаружили, что Mirai использует 11 новых видов экспорта, доведя общее число до 27, и новый список учетных данных администратора по умолчанию, для пробы. Некоторые изменения нацелены на бизнес-оборудование, включая телевизоры LG Supersign и беспроводные презентационные системы Wipg-1000.

Mirai может быть еще более мощным, если он может взять на себя бизнес-оборудование и командовать бизнес-сетями. Как говорит Рухна Нигам, старший исследователь угроз в сетях Пало-Альто:

Эти новые функции предоставляют ботнету большую поверхность атаки. В частности, наведение промышленных звеньев также предоставляет ему доступ к большей пропускной способности, что в конечном итоге приведет к большей мощи ботнета для DDoS-атак.

Этот вариант Mirai продолжает атаковать клиентские маршрутизаторы, камеры и другие устройства, подключенные к сети. Для деструктивных целей, чем больше устройств заражено, тем лучше. По иронии судьбы, вредоносный вирус был размещен на веб-сайте, продвигающем бизнес, который имел дело с “электронной безопасностью, внедрением и мониторингом сигнализации.”

Mirai это ботнет, который атакует IOT-устройства

Если вы не помните, в 2016 году ботнет Mirai, казалось, был везде. Он нацеливался на маршрутизаторы, DVR-системы, IP-камеры и многое другое. Они часто называются устройствами Интернета вещей (IoT) и включают простые устройства, такие как термостаты, которые подключаются к интернету. Ботнеты работают, заражая группы компьютеров и других устройств, подключенных к Интернету, а затем вынуждают эти зараженные машины атаковать системы или работать над другими целями скоординированным образом.

Mirai пошел за устройства с учетными данными администратора по умолчанию, либо потому, что никто не изменил их, либо потому, что производитель жестко закодировал их. Ботнет захватил огромное количество устройств. Даже если большинство систем не были очень мощными, то большое число обработчиков могли работать вместе, чтобы достичь большего, чем смог бы мощный зомби-компьютер самостоятельно.

Mirai захватил почти 500 000 устройств. Используя этот груповой ботнет IoT-устройств, Mirai повредил сервисы, такие как Xbox Live и Spotify и веб-сайты, такие как BBC и Github, ориентируясь непосредственно на DNS-провайдеров. С таким количеством зараженных машин Dyn (поставщик DNS) был остановлен DDOS-атакой из трафика объемом в 1.1 терабайт. DDOS-атака работает, наводняя цель огромным количеством интернет-трафика, больше, чем цель может обработать. Это приводит веб-сайт или службу жертвы к замедлению работы или к полному отключению от интернета.

Первоначальные создатели программного обеспечения Marai botnet были арестованы, признали себя виновными и получили условный срок. Какое-то время Мирай был выключен. Но достаточное количество кода выжило для других преступников, которые переняли Mirai и изменили его в соответствии со своими потребностями. Теперь существует еще один вариант Mirai.

Как защитить себя от Mirai

Mirai, как и другие ботнеты, использует известные эксплойты для атаки устройств и их компрометации. Он также пытается использовать известные учетные данные по умолчанию для работы в устройстве и взять его на себя. Таким образом, ваши три лучшие линии защиты просты.

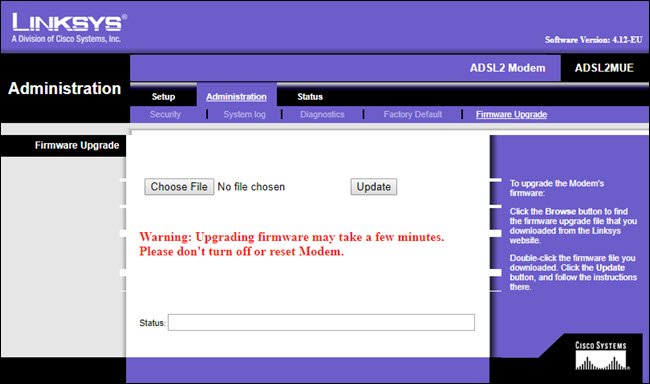

Всегда обновляйте прошивку и программное обеспечение всего, что у вас есть в вашем доме или на рабочем месте и что может подключаться к интернету. Взлом — это игра в кошки-мышки, и как только исследователь обнаружит новый эксплойт последуют патчи, чтобы исправить проблему. Ботнеты, подобные этому, процветают на непатченых устройствах и эта версия Mirai ничем не отличается. Эксплойты, нацеленные на бизнес-оборудование, были выявлены в сентябре прошлого года и в 2017 году.

Рис. 1. Обновление прошивки маршрутизатора.

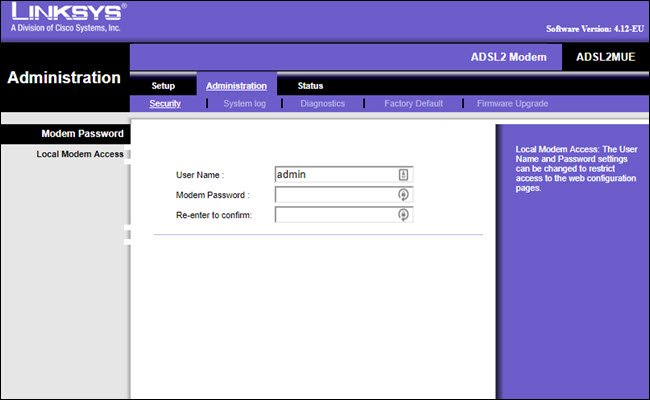

Как можно скорее измените учетные данные администратора ваших устройств, имя пользователя и пароль. Для маршрутизаторов это можно сделать в веб-интерфейсе вашего маршрутизатора или мобильном приложении (если оно есть). Для других устройств, в которые вы входите с именем пользователя или паролями по умолчанию, обратитесь к руководству устройства.

Если вы можете войти в систему, используя admin, password или пустое поле, вам нужно изменить это. Не забудьте изменить учетные данные по умолчанию при настройке нового устройства. Если вы уже настроили устройства и забыли изменить пароль, сделайте это сейчас. Эта новая варсия Mirai нацелена на новые комбинации имен пользователей и паролей по умолчанию.

Рис. 2. Плохой пример имени пользователя.

Если производитель устройства перестал выпускать новые обновления прошивки или жестко закодировал учетные данные администратора и изменить их нельзя, рассмотрите возможность замены устройства.

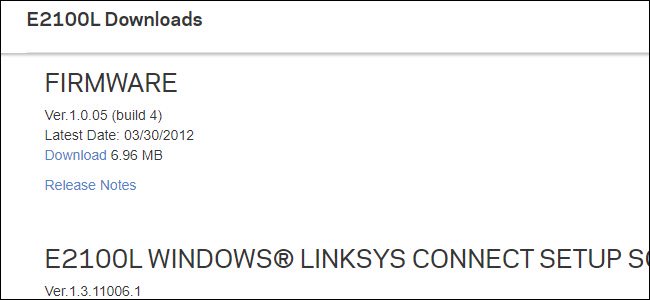

Лучший способ проверить-начать с веб-сайта вашего производителя. Найдите страницу поддержки вашего устройства и найдите любые уведомления об обновлениях прошивки. Проверьте, когда был выпущен последний. Если прошло много лет с момента обновления прошивки, производитель, вероятно, больше не поддерживает устройство.

Инструкции по изменению учетных данных администрирования также можно найти на веб-сайте поддержки производителя устройства. Если вы не можете найти последние обновления прошивки или способ изменить пароль устройства, вероятно, пришло время заменить само устройство. Вы не должны оставлять что-то уязвимое и постоянно подключенное к вашей сети.

Рис. 3. Если последняя прошивка, которую вы можете найти, с 2012 года, вы должны заменить свое устройство.

Замена устройств может показаться радикальной мерой, но если оно уязвимо, то это ваш лучший вариант. Ботнеты вроде Mirai никуда не денутся. Вы должны защитить свои устройства. А, защищая свои собственные устройства, вы будете защищать остальную часть интернета.

🕷 Новый Mirai Variant настроен захватывать корпоративные беспроводные системы

Впервые обнаруженный в 2016 году, ботнет Mirai захватил беспрецедентное количество устройств и нанес огромный урон интернету. Теперь он вернулся и более опасен, чем когда-либо.

Новый и улучшенный Mirai заражает больше устройств

18 марта 2019 года исследователи безопасности в Palo Alto Networks объявили, что Mirai уже настроен и обновлен для достижения своей цели в более широком масштабе.

Исследователи обнаружили, что Mirai использует 11 новых эксплойтов (всего их у него 27) и новый список учетных данных администратора по умолчанию. Некоторые изменения касаются бизнес-оборудования, в том числе телевизоров LG Supersign и беспроводных презентационных систем WePresent WiPG-1000.

Mirai может быть еще более мощным, если сможет захватить бизнес-оборудование и коммерческие бизнес-сети.

Как сообщает Ruchna Nigam, старший научный сотрудник Threat с Palo Alto Networks:

Эти новые функции дают ботнету большее поле для атаки. В частности, нацеливание на корпоративные каналы также предоставляет ему доступ к большой пропускной способности, что в конечном итоге приводит к увеличению мощи ботнета для DDoS-атак.

Если вы помните, в 2016 году ботнет Mirai, казалось, был повсюду. Он захватывал маршрутизаторы, системы DVR, IP-камеры и многое другое. Эти приборы часто называются устройствами Интернета вещей (IoT) и включают простые устройства, такие как термостаты, куклы, которые подключаются к Интернету.

Mirai выбрал устройства с учетными данными администратора по умолчанию, либо потому, что никто не менял их, либо потому, что производитель жестко их кодировал.

Мирай захватил почти 500 000 устройств. Используя этот групповой ботнет IoT-устройств, Mirai нанёс вред сервисам, таким как Xbox Live и Spotify, и веб-сайтам, таким как BBC и Github, напрямую нацелившись на DNS-провайдеров.

При таком количестве зараженных машин Dyn (поставщик DNS) был остановлен DDOS-атакой, с трафиком объемом 1,1 терабайта.

Атака DDOS работает так: наводняя выбранную цель огромным количеством интернет-трафика, гораздо больше, чем атакуемый сайт может принять. Это приведет к медленной работе веб-сайта или службы жертвы даже к к полному отключению Интернета.

Первоначальные создатели программного обеспечения бот-сети Marai были арестованы, признаны виновными и получили условный срок. Какое-то время Мирай был закрыт. Но достаточно кода сохранилось для других плохих парней, чтобы доработать Mirai и изменить его в соответствии со своими потребностями. Теперь есть еще один вариант Mirai.

Mirai, как и другие бот-сети, использует известные эксплойты для атаки на устройства и для их взлома. Он также пытается использовать известные учетные данные по умолчанию для входа в устройство и порабощения его. Таким образом, вот три простых линии защиты от Marai.

Подобные ботнеты процветают на не патентованных устройствах, и этот новый вариант Mirai, ничем не отличается. Эксплойты, нацеленные на коммерческое оборудование, были выявлены в сентябре прошлого года и в 2017 году.

Для маршрутизаторов вы можете сделать это в веб-интерфейсе вашего роутера или в мобильном приложении (если оно есть). Для других устройств, в которые вы входите с их именем пользователя или паролями по умолчанию, обратитесь к руководству устройства.

Если вы можете войти, используя admin, пароль или пустое поле, вам нужно категорически изменить это. Обязательно меняйте учетные данные по умолчанию при настройке нового устройства.

Если вы уже настроили устройства и забыли сменить пароль, сделайте это сейчас. Этот новый вариант Mirai предназначен для новых комбинаций имен пользователей и паролей по умолчанию.

Лучший способ проверить это начать с веб-сайта вашего производителя. Найдите страницу поддержки для вашего устройства и найдите все уведомления об обновлениях прошивки. Проверьте, когда было выпущено последнее. Если с момента обновления прошивки прошло много лет, производитель, вероятно, больше не поддерживает устройство.

Инструкции по изменению учетных данных администратора также можно найти на веб-сайте поддержки производителя устройства. Если вы не можете найти последние обновления прошивки или нет метода для изменения пароля устройства, возможно, пришло время заменить устройство. Вы же не хотите оставлять что-то постоянно уязвимое, подключенное к вашей сети.

Если последняя версия встроенного ПО от 2012 года, вы должны заменить свое устройство.

Замена ваших устройств может показаться очень радикальной, но если они постоянно уязвимы, это ведь лучший вариант.

Ботнеты вроде Mirai не уходят. Вы должны защитить свои собственные устройства, только так вы будете защищать остальную часть Интернета.

Ботнет Mirai

Ботнет Mirai Описание

На взломанных устройствах работает базовая версия Linux, и на них могут запускаться легкие программы, такие как прокси, веб-сканеры и приложения DDoS. Обширный анализ ботнета Mirai показал, что ботнет Mirai используется для предоставления мощности DDoS третьим лицам. Программисты, стоящие за Mirai Botnet, могут использовать свою сеть для переполнения целевых серверов пакетами данных и предотвращения доступа пользователей Интернета к целевым платформам. Кроме того, ботнет Mirai можно использовать для рассылки спама и сокрытия веб-трафика от других киберпреступников. Пакеты данных злоумышленников могут проходить через несколько «узлов» в ботнете Mirai и скрывать происхождение злоумышленника. Ботнет Mirai оказался прибыльным предприятием, пока его создатели не были арестованы и обвинены в киберпреступности к концу 2017 года. Однако исходный код ботнета Mirai просочился в открытую сеть, что позволило многим другим группам угроз разработать свои модифицированные варианты Mirai в ближайшие годы. Более известные варианты Mirai включают ботнет Satori, ботнет Hajime и ботнет Persirai. Удаление вредоносного ПО Mirai может оказаться трудным для обычных пользователей ПК, поэтому настоятельно рекомендуется использовать надежное решение для защиты от вредоносных программ.

Новые варианты Mirai Botnet распространяют и атакуют дополнительные инфраструктуры

С момента появления ботнета Mirai он сильно изменился. Были обнаружены новые образцы агрессивного вредоносного ПО, которые рассчитаны на работу на новых процессорах и инфраструктурах. Только в течение 2019 года Mirai удалось позволить злоумышленникам использовать свои новые варианты для расширения целей на новые устройства, которые в основном используют набор процессоров. В то время Mirai нацелилась на процессоры из семейства OpenRISC, Xilinx MicroBlaze, Tensilica Xtensa и Altera Nois II. Среди таких процессоров было обнаружено, что системы, использующие определенную архитектуру, имеют уязвимости, использованные формами Mirai.

В конечном счете, благодаря дальнейшему развитию Mirai для атаки на другие процессоры на разных машинах, он эффективно может расправить свои крылья, где он распространяется на многие другие системы, чтобы нацелить дополнительных пользователей. Исходный код Mirai также расширился за время своего существования, чтобы внедрить эксплойты, нацеленные на оборудование от Realtek, Huawei и даже Netgear, способствующие распространению Mirai. Несмотря на это, исходный код Mirai был опубликован на форумах хакеров и в других источниках, что позволило сделать его открытым и легко доступным для использования любым хакером.

Ботнет Mirai пытается реализовать свою разрушительную судьбу

Многие из недавних открытий Mirai в 2019 году были сделаны Palo Alto Networks, проявив должную осмотрительность, чтобы разоблачить Mirai и попытаться предупредить источники защиты от вредоносных программ о более широком охвате Mirai. Самораспространяющийся ботнет позволил Mirai атаковать устройства Интернета вещей в новом масштабе, который допускает массовые DDoS-атаки, которые могут нанести серьезный ущерб. В целом, более новая версия Mirai может выполнять более 650 Гбит / с данных в DDoS-атаке, охватывающей сотни тысяч устройств за один цикл. Такие атаки в основном ставят серверы на колени, когда они больше не могут работать и могут иметь повреждения, на устранение которых веб-мастерам и инженерам требуется дополнительное время по сравнению с обычными DDoS-атаками в прошлом.

С течением времени увеличивается вероятность того, что Mirai будет использоваться новыми способами, чтобы продолжить путь полного разрушения, что может быть уменьшено за счет упреждающих мер защиты, таких как использование агрессивных ресурсов защиты от вредоносных программ или надежных методов защиты от проникновения на сервер и в сеть. Не только администраторы серверов будут следить за Mirai, но и пользователи персональных компьютеров захотят принять необходимые меры, чтобы уменьшить атаку со стороны Mirai.

Mirai выходит на бизнес-уровень

У нового штамма Mirai гораздо больше эксплойтов, и некоторые из них нацелены на уязвимости в корпоративных IoT-устройствах.

Недавно в Сети появилось сообщение о новой версии Mirai — ботнета, который распространяется самостоятельно и угрожает прежде всего устройствам Интернета вещей. Именно с его помощью еще в 2016 году была организована масштабная DDoS-атака на серверы Dyn. Аналитики отмечают, что у нового червя теперь куда более широкий арсенал эксплойтов, из-за чего он стал опаснее и распространяется быстрее. К тому же новый вариант Mirai заражает не только свои классические жертвы — маршрутизаторы, IP-камеры и другие «умные» вещи, теперь он покушается и на корпоративные IoT-устройства. А это уже более тревожный факт.

Появление очередной версии ботнета сюрпризом не стало: исходный код Mirai просочился в свободный доступ уже давно, и сделать собственный зловред на его основе мог любой злоумышленник. Отчет Securelist о DDOS-атаках в IV квартале 2018 года пестрит упоминаниями о Mirai. По результатам нашего последнего отчета об IoT-угрозах видно, что его вариации виновны в 21% всех заражений устройств Интернета вещей.

Код Mirai очень гибкий, его легко адаптировать, поэтому зловред без труда обзаводится новыми эксплойтами, расширяя круг потенциальных целей. Именно это и произошло с новой версией. Ее создатели не только обновили набор эксплойтов для захвата привычных жертв (маршрутизаторов, точек доступа, ADSL-модемов и сетевых камер), но и научили Mirai заражать устройства корпоративного класса. Теперь в зоне риска — беспроводные контроллеры, цифровые рекламные панели (Digital Signage) и беспроводные системы презентации.

Согласно данным аналитиков из компании Palo Alto Networks, в список новых потенциальных мишеней попали:

И это только начало. Наши эксперты ожидают новых волн заражения Mirai, которые, возможно, затронут даже устройства промышленного Интернета вещей.

Как защититься от новой версии Mirai

Наш эксперт Виктор Чебышев подготовил несколько советов для тех, кто не хочет, чтобы их устройства пополнили список жертв.

Kaspersky IoT Threat Data Feed

Чтобы защитить компании от новейших опасностей в сфере Интернета вещей, мы выпустили новый сервис, предоставляющий аналитические данные об IoT-угрозах. База Kaspersky IoT Threat Data Feed уже содержит больше 8 тысяч записей и обновляется каждый час. Сервис может использоваться в маршрутизаторах, веб-шлюзах, интеллектуальных системах и отдельных продуктах Интернета вещей.

Информацию предоставляют наши исследователи и аналитики. Также мы собираем данные из ханипотов и других ловушек, притворяющихся незащищенными IoT-устройствами. Если вас интересуют подробности или вы хотите связаться со специалистами по интеграции, посетите страницу Kaspersky Internet of Things Threat Data Feed.